この記事では、この未来をさらに近づけようとします。 これを行うために、ACIの主要なアーキテクチャコンポーネントについて説明し、ACIを実行する方法を説明します。 さらに、近い将来、関心のあるすべてのITスペシャリストがサインアップできるACIの作業の視覚的なデモを開催します。

2019年5月にサンクトペテルブルクで開催される新しいネットワーク構築アーキテクチャの詳細をご覧ください。 すべての詳細はリンクにあります。 サインアップ!

背景

ネットワークを構築するための従来の最も一般的なモデルは、コア->分散(集約)->アクセスの3レベルの階層モデルです。 長年にわたり、このモデルは標準であり、メーカーはこれを使用して、対応する機能のさまざまなネットワークデバイスを生産していました。

以前は、情報技術がビジネスに必要な(そして、率直に言って、必ずしも望ましいとは限らない)一種の付属物であったとき、このモデルは便利で、非常に静的で、信頼性がありました。 しかし、ITがビジネス開発の推進力の1つであり、多くの場合、ビジネス自体にとって、このモデルの静的な性質が大きな問題になっています。

現代のビジネスでは、ネットワークインフラストラクチャにさまざまな複雑な要件が多数発生します。 ビジネスの成功は、これらの要件の実装のタイミングに直接依存します。 このような条件の遅延は許容できません。ネットワークを構築する古典的なモデルでは、すべてのビジネスニーズをタイムリーに満たすことはできません。

たとえば、新しい複雑なビジネスアプリケーションの登場には、ネットワーク管理者がさまざまなレベルの多数のさまざまなネットワークデバイスで多数の同様のルーチン操作を実行することが含まれます。 多くの時間がかかるという事実に加えて、ITサービスの深刻なダウンタイムにつながり、その結果として金銭的損害につながる可能性のあるミスを犯すリスクも増加します。

問題の根本は、タイミング自体や要件の複雑さでもありません。 実際、これらの要件は、ビジネスアプリケーションの言語からネットワークインフラストラクチャの言語に「翻訳」する必要があります。 ご存じのように、翻訳は常に意味の部分的な喪失です。 アプリケーション所有者が自分のアプリケーションのロジックについて話すと、ネットワーク管理者はVLANのセット、メンテナンス、更新、文書化が必要な多数のデバイスのアクセスリストを理解します。

蓄積された経験と顧客との絶え間ないコミュニケーションにより、シスコは現在の傾向に対応し、主にビジネスアプリケーションのロジックに基づいた、データセンターデータネットワークを構築するための新しい原則を設計および実装できました。 したがって、名前-アプリケーションセントリックインフラストラクチャ。

ACIアーキテクチャ

ACIアーキテクチャは、物理的な側面からではなく、論理的な側面から最も正確に表示されます。 自動化されたポリシーのモデルに基づいており、最上位のオブジェクトは次のコンポーネントに分割できます。

- Nexusスイッチに基づくネットワーク。

- APICコントローラークラスター

- アプリケーションプロファイル。

各レベルをより詳細に検討します-単純なものから複雑なものに移行します。

Nexusスイッチネットワーク

ACIファクトリのネットワークは、従来の階層モデルに似ていますが、構築がはるかに簡単です。 ネットワークを整理するために、リーフスパインモデルが使用されます。これは、次世代ネットワークを実装するための一般的に受け入れられているアプローチになりました。 このモデルは、それぞれスパインとリーフの2つのレベルで構成されています。

Spineレベルはパフォーマンスのみを担当します。 Spineスイッチの全体的なパフォーマンスは工場全体のパフォーマンスに等しいため、このレベルではポート40G以上のスイッチを使用する必要があります。

スパインスイッチは、次のすべてのレベルスイッチに接続します。エンドホストが接続するリーフスイッチ。 リーフスイッチの主な役割はポートキャパシティです。

したがって、スケーリングの問題は簡単に解決できます。工場のスループットを増やす必要がある場合は、Spineスイッチを追加し、ポート容量を増やす必要がある場合は、リーフです。

両方のレベルで、Cisco Nexus 9000シリーズスイッチが使用されます。これは、シスコにとって、アーキテクチャに関係なくデータセンターネットワークを構築するための主要なツールです。 脊椎レベルではNexus 9300またはNexus 9500スイッチが使用され、リーフではNexus 9300のみが使用されます。

ACIファクトリで使用されるNexusスイッチの範囲を次の図に示します。

APICクラスター(アプリケーションポリシーインフラストラクチャコントローラー)

APICコントローラは特殊な物理サーバーであり、小規模な展開では、1つの物理APICコントローラと2つの仮想コントローラのクラスタを使用できます。

APICコントローラーは、管理および監視機能を提供します。 コントローラーがデータ転送に関与しないことが重要です。つまり、すべてのクラスターコントローラーに障害が発生した場合でも、ネットワークの安定性には影響しません。 また、APICの助けを借りて、管理者はファクトリのすべての物理および論理リソースを完全に管理し、変更を行うために、ACIが単一のコントロールポイントを使用するため、1つまたは別のデバイスに接続する必要がなくなったことにも注意してください。

次に、ACIの主要コンポーネントの1つであるアプリケーションプロファイルに進みましょう。

アプリケーションネットワークプロファイルは、ACIの論理的な基盤です。 すべてのネットワークセグメント間の相互作用ポリシーを決定し、ネットワークセグメント自体を直接記述するのはアプリケーションプロファイルです。 ANPを使用すると、物理層から抽象化し、実際には、アプリケーションの観点から異なるネットワークセグメント間の相互作用を整理する方法を想像できます。

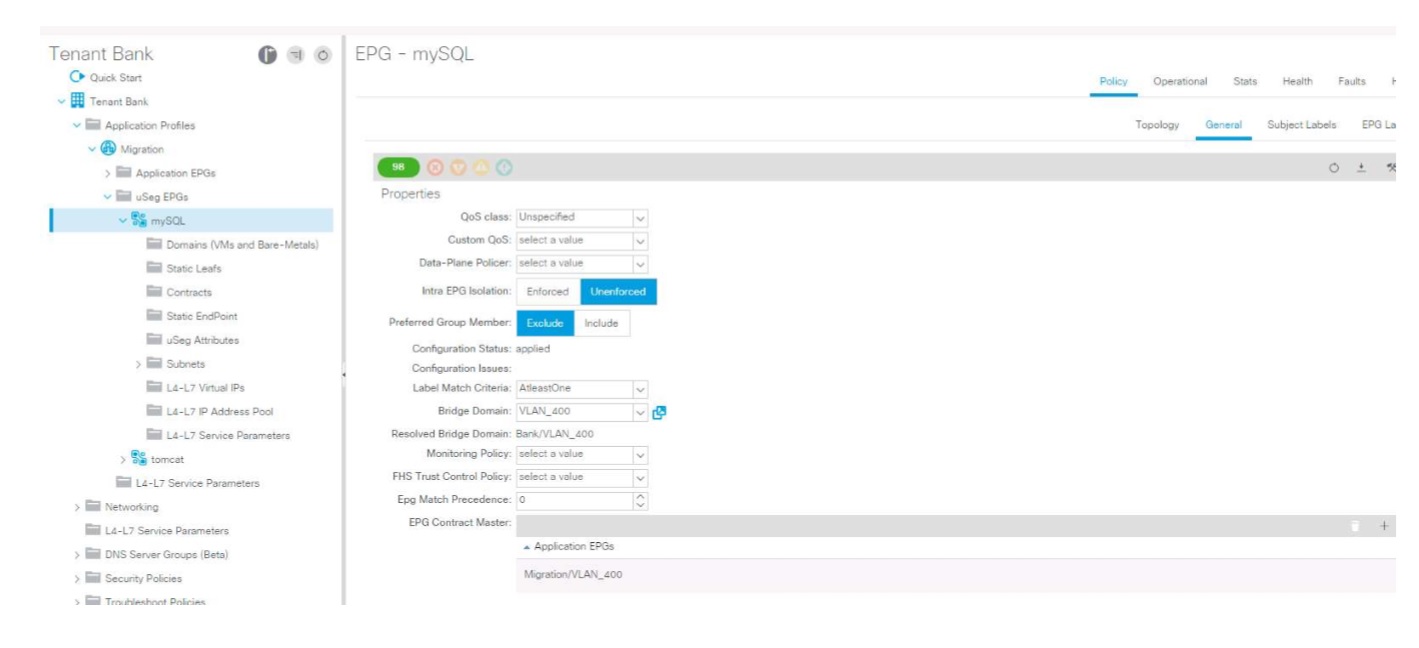

アプリケーションプロファイルは、エンドポイントグループ(EPG)で構成されます。 接続グループは、同じセキュリティセグメント(ネットワークではない、つまりセキュリティ)にあるホスト(仮想マシン、物理サーバー、コンテナなど)の論理グループです。 特定のEPGに属するエンドホストは、多数の基準によって決定できます。 一般的に使用されるのは:

- 物理ポート

- 論理ポート(仮想スイッチのポートグループ)

- VLAN IDまたはVXLAN

- IPアドレスまたはIPサブネット

- サーバー属性(名前、場所、OSバージョンなど)

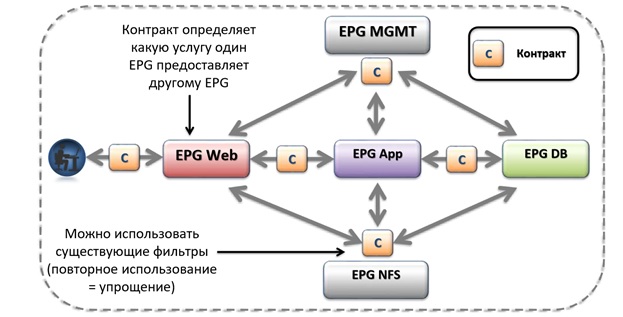

さまざまなEPGの相互作用のために、コントラクトと呼ばれるエンティティが提供されます。 契約は、異なるEPG間の関係を定義します。 言い換えれば、契約は、あるEPGが別のEPGを提供するサービスを決定します。 たとえば、トラフィックがHTTPSプロトコルを通過できるようにする契約を作成しています。 次に、EPG Web(Webサーバーのグループ)やEPG App(アプリケーションサーバーのグループ)などのこの契約に接続します。その後、これら2つのターミナルグループはHTTPSプロトコルを介してトラフィックを交換できます。

次の図は、同じANP内のコントラクトを介してさまざまなEPGの通信をセットアップする例を示しています。

ACIファクトリ内には、任意の数のアプリケーションプロファイルを含めることができます。 さらに、契約は特定のアプリケーションプロファイルに関連付けられておらず、異なるANPのEPGを接続するために使用できます(また使用する必要があります)。

実際、何らかの形でネットワークを必要とするすべてのアプリケーションは、独自のプロファイルによって記述されます。 たとえば、上記の図は、N番目の外部アクセスサーバー(Web)、アプリケーションサーバー(App)、およびDBMSサーバー(DB)で構成される3リンクアプリケーションの標準アーキテクチャを示し、それらの間の相互作用の規則も説明しています。 従来のネットワークインフラストラクチャでは、これはインフラストラクチャ内のさまざまなデバイスで記述された一連のルールになります。 ACIアーキテクチャでは、これらのルールを単一のアプリケーションプロファイル内に記述します。 アプリケーションプロファイルを使用するACIを使用すると、さまざまなデバイスでの多数の設定の作成を大幅に簡素化して、すべてを単一のプロファイルにグループ化できます。

以下の図は、より現実的な例を示しています。 いくつかのEPGおよび契約から作成されたMicrosoft Exchangeアプリケーションプロファイル。

中央管理、自動化、および監視は、ACIの主要な利点の1つです。 ACIファクトリは、さまざまなスイッチ、ルーター、およびファイアウォールで多数のルールを作成するルーチンから管理者を解放します(従来の手動構成方法が許可され、使用できます)。 アプリケーションプロファイルおよびその他のACIオブジェクトの設定は、ACIファクトリ全体に自動的に適用されます。 サーバーをファクトリスイッチの他のポートに物理的に切り替える場合でも、古いスイッチの設定を新しいスイッチに複製して不要なルールをクリーンアップする必要はありません。 ホストがEPGに属するという基準に基づいて、工場はこれらの設定を自動的に行い、未使用のルールを自動的にクリアします。

統合ACIセキュリティポリシーは、ホワイトリストの原則に従って実装されます。つまり、明らかに許可されていないものはデフォルトで禁止されています。 ネットワーク機器構成の自動更新(「忘れられた」未使用のルールと許可の削除)とともに、このアプローチはネットワークセキュリティの全体的なレベルを大幅に向上させ、潜在的な攻撃の範囲を狭めます。

ACIを使用すると、仮想マシンとコンテナだけでなく、物理サーバー、ハードウェアITU、およびサードパーティのネットワーク機器間のネットワークを編成できるため、現時点ではACIがユニークなソリューションになります。

アプリケーションロジックに基づいてデータネットワークを構築するシスコの新しいアプローチは、自動化、セキュリティ、および集中管理だけではありません。 また、現代のビジネスのすべての要件を満たす、水平方向に拡張可能な最新のネットワークです。

ACIベースのネットワークインフラストラクチャの実装により、企業のすべての部門が同じ言語を話すことができます。 管理者は、必要なルールと通信を説明するアプリケーションのロジックによってのみガイドされます。 アプリケーションのロジックと同様に、アプリケーションの所有者と開発者、情報セキュリティサービス、エコノミスト、およびビジネス所有者がガイドされます。

このようにして、シスコは実際に次世代のデータセンターネットワークの概念を実装しています。 自分で見たいですか? サンクトペテルブルクのデモンストレーションアプリケーションセントリックインフラストラクチャにアクセスして、現在の未来のデータセンターネットワークと連携してください。

こちらからイベントにサインアップできます 。