Kaspersky Labは、4月23日にShadowHammerに関する拡張レポートをリリースしました。 これは非常に魅力的ですが、完全に技術文書を読むことをお勧めします。この記事では、いくつかの発見の簡単な説明のみを掲載します。 最も興味深いのは、ShadowHammerと、ゾンビやソフトウェア開発者に対する協調攻撃に関する最高のコンピューターゲームの感染コピーとの潜在的なつながりです。

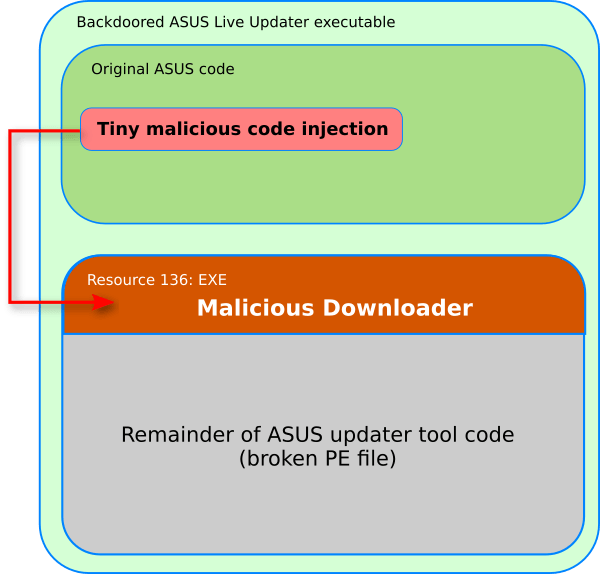

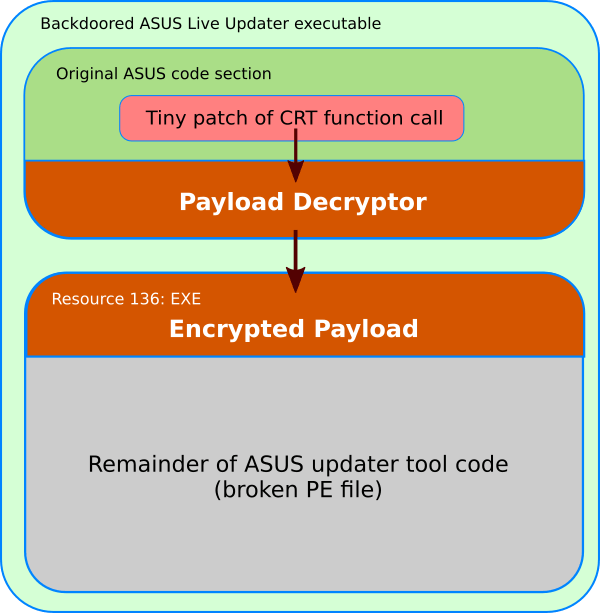

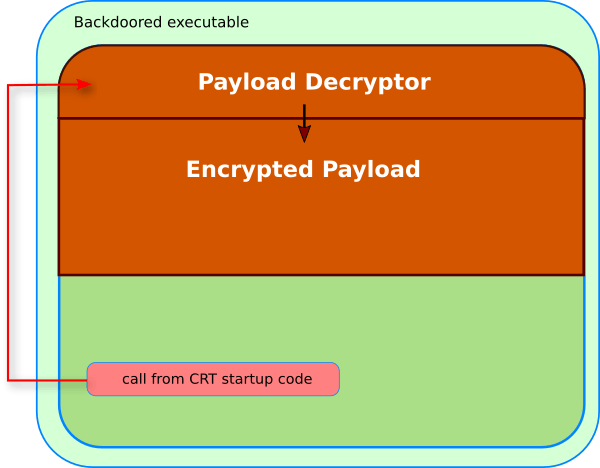

合計で、カスペルスキーの専門家は、Asusデバイスのドライバーを更新するための感染したユーティリティの230サンプルを発見しました。 すべての場合において、元のバージョンの日付は2015年ですが、攻撃の後、より効果的に検出を回避するために、独自の実行可能コードを挿入する方法が変更されました。

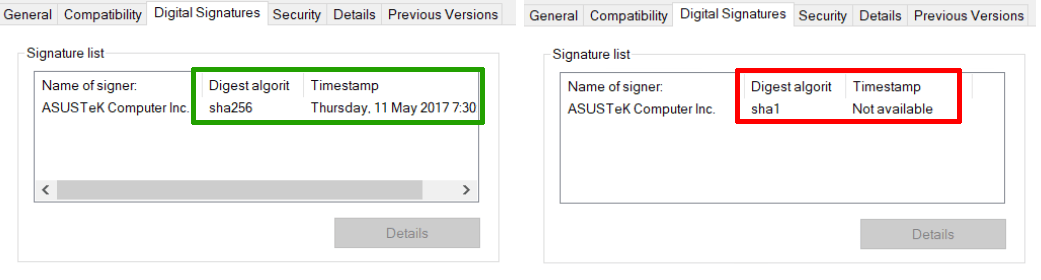

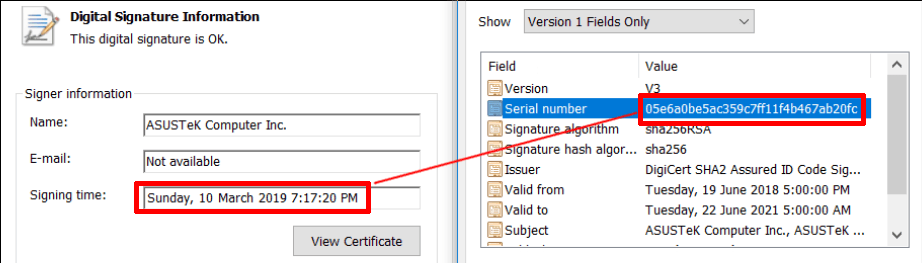

悪意のあるコードを導入する方法は、2018年7月から12月に変更されました。 攻撃の開始日は確実にはわかりませんが、2019年1月に発見されました。 ユーザーのコンピューターに感染して気付かれない最も効果的な方法は、Asusの正当な証明書を使用することでした。この証明書は、この会社が発行する「公式」無害ユーティリティにも署名しました。

上記のスクリーンショットは、Asus Live Updateの悪意のあるバージョンと同じ証明書で署名された正当なAsusユーティリティの例を示しています。 ベンダーが攻撃と使用された証明書に関する情報を受け取った後、署名日は2019年3月です。 最初の盗まれた証明書は2018年8月に失効したため、キャンペーンオペレーターはプロセスで変更された実行可能ファイルのデジタル署名を変更する必要がありました。

正当なプログラムの古いバージョンの使用と、公式ソフトウェアと変更されたソフトウェアのデジタル署名の違いから判断すると、攻撃オーガナイザーはベンダーの内部リソースへのアクセスが制限されていました。 たとえば、開発者のコンピューターにハッキングして証明書を盗むことはできましたが、ユーティリティの実際のソースコードを盗むことはできませんでした。 さらに、攻撃者はインフラストラクチャにアクセスして、悪意のある変更を広めるためにユーティリティの更新バージョンを配信しました。

ShadowHammer攻撃の重要な特徴は、攻撃対象の数が限られていることです。 多くの潜在的な被害者がいました:Asus Live Updateの悪意のあるバージョンは、5万7,000人のユーザーのKaspersky Labのツールによってのみ検出されました。 実際の被害者の数はさらに増える可能性がありますが、ほとんどのコンピューターではマルウェアは明らかに違法なことをしませんでした。

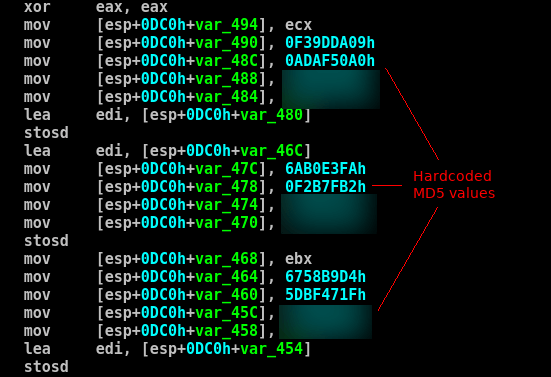

すべての場合において、変更されたユーティリティは、使用可能なすべてのネットワークアダプターのMACアドレスに関するデータを収集し、それらのMD5ハッシュを独自のリストと比較しました。 リストからMACアドレスの1つが見つかった場合にのみ、コマンドは別の実行可能ファイルのダウンロード元のサーバーに接続しました。 アドレスの数はサンプルごとに異なります。最短リストは8つのMACアドレスで構成され、最長は307です。合計で、攻撃者が関心のあるシステムを見つけたネットワークデバイスの600を超える識別子を識別できました。 ここにこのリストの存在についてあなた自身のMACアドレスをチェックしてください。

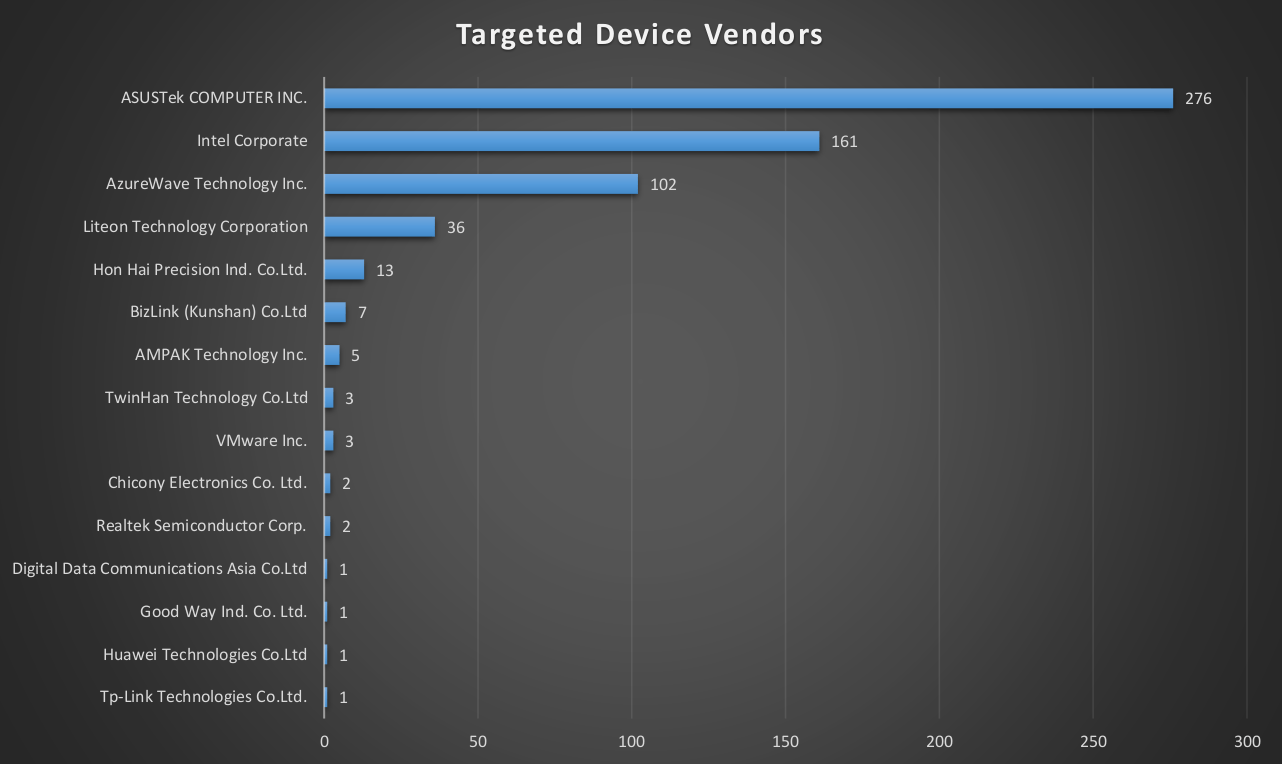

リスト内のほとんどのMACアドレスがAsus自身が製造したデバイスに関連しているのは論理的です。 しかし、多数のユーザーをカバーするアドレスがあります。たとえば、00-50-56-C0-00-08-仮想ネットワークアダプターVMWareの識別子です。 ただし、このような偶然が常に攻撃の発生につながったわけではありません。物理ネットワークアダプターのMACアドレスも必要なものと一致した場合にのみ開始されました。

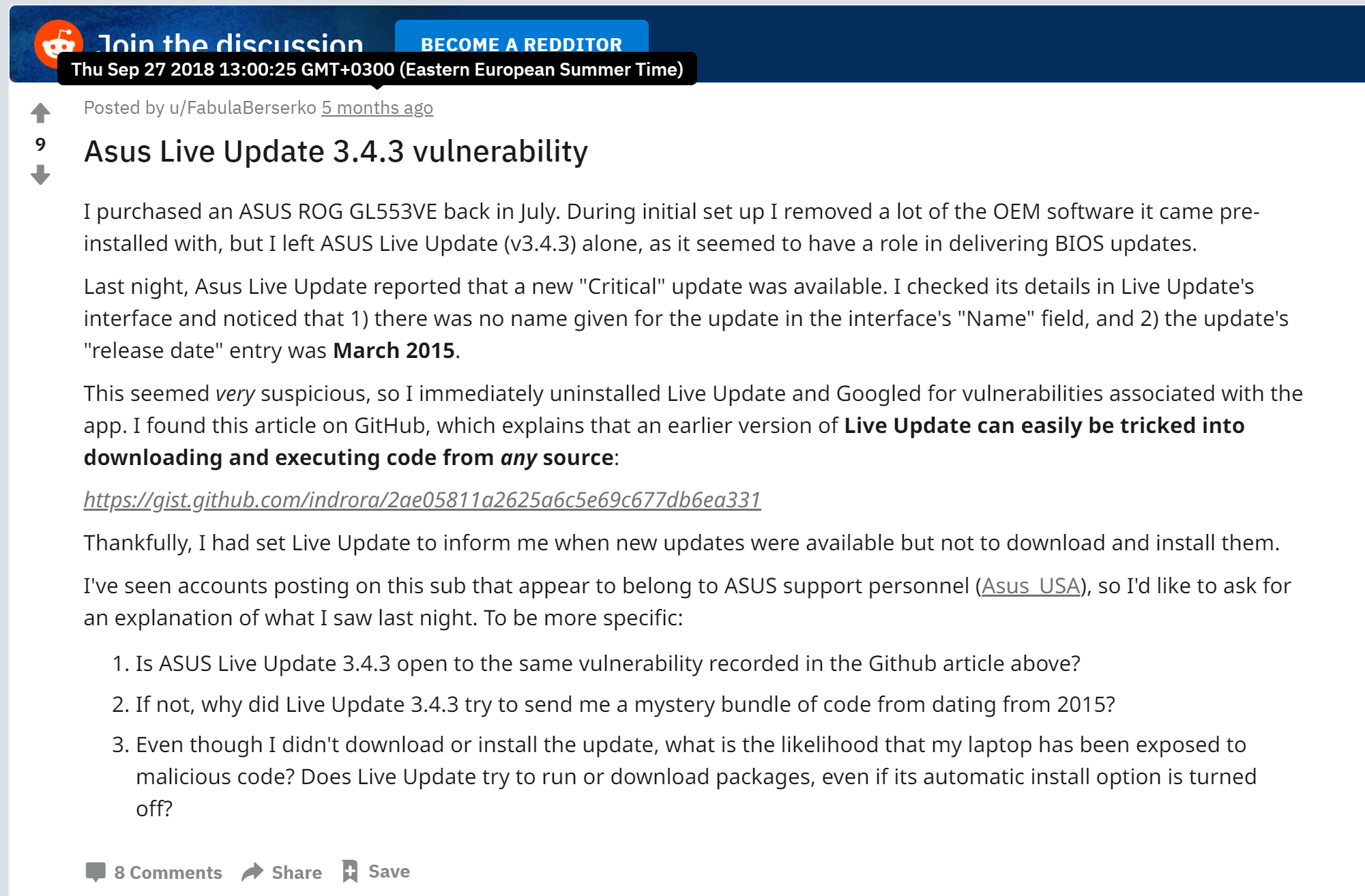

実際にどのように見えるかは、Reddit に関する議論のスクリーンショットを示しています。 Asus Live Updateユーティリティをインストールしたユーザーは、「重要な更新」に関する通知を受け取ります。3年前にプログラムをダウンロードすることをお勧めします。 この議論がこの特定の攻撃についてであることは事実ではありません(ファイル識別子がないため)が、バイナリのビルド日付から判断すると、彼女でした。 言及の検索では潜在的な問題の報告が2つしかなかったことを考慮すると( 2番目は確かにShadowHammerとは関係ありませんでした)、かなりの数の潜在的な被害者にもかかわらず、攻撃は気付かれなかったと言えます。

MACアドレスがリストに載っている人に何が起こったのかは不明です。 2019年1月に攻撃が検出された時点で、コマンドサーバーはオフになっており、これまでのところ、研究者は実際の被害者のコンピューターにダウンロードされた実行可能ファイルを取得できませんでした。

他の攻撃へのリンク

そして、ここでゾンビがポストに突入しました!

2019年3月、ESETの専門家は、感染したゲームInfestation:Survivor Storiesの感染バージョンを調査しました。 ゲームのテーマを考えると、これ自体は冗談のように聞こえますが、開発者(おそらく初期のThe War Zゲームのソースを使用する)の状況は最も楽しいものではありません。 おそらく、悪意のあるコードは、開発者のコンピューターが侵害された後、公式ビルドに登場しました。 これと、ゲームスタジオへの攻撃に関連する他のいくつかの事件では、ShadowHammerに似た方法が悪意のあるコードを注入するために使用されました。

さて、これは2つの事件間の関係の信頼できる証拠ではありません。 しかし、被害者のコンピューターで収集されたデータに使用されるハッシュアルゴリズムと、攻撃のその他の一般的な技術的特徴には偶然の一致があります。 悪意のあるコードの行から判断すると、初期のWar Zゲームのソースは、それらを使用したいゲーム開発者向けの一種のトロイの木馬として配布される可能性があります。 Kaspersky Labの専門家は、中国で開発された可能性が最も高いPlugX バックドアでShadowHammerのアルゴリズムを再利用する兆候も発見しました。

さまざまな攻撃間のこの潜在的な接続は、ShadowHammerストーリーに新しい次元を与え、開発者への警告です。 プログラマーは、攻撃者の調整された一貫したアクションのおかげで、悪意のあるコードの意図しないディストリビューターになる可能性があります。 さらに、さまざまな「実装」ツールを使用できます。証明書の盗難、ソースへの悪意のあるコードの組み込み、実行可能ファイルへの挿入(たとえば、顧客への送信前)。 この調査および他の調査の死角の数から判断すると、攻撃者はソフトウェア開発者のインフラストラクチャに侵入し、悪意のあるコードを多数の被害者に拡散し、ターゲットを選択して、少なくとも数か月間気付かないようにします(ShadowHammerの場合) 。

免責事項:このダイジェストに記載されている意見は、カスペルスキーの公式見解と必ずしも一致しない場合があります。 親愛なる編集者は一般に、意見を健全な懐疑心を持って扱うことを推奨しています。