情報セキュリティツールの高い効率を確保するために、コンポーネントの接続が重要な役割を果たします。 外部の脅威だけでなく、内部の脅威もブロックできます。 ネットワークインフラストラクチャを設計する際、クラス内(エンドポイントセキュリティまたはNGFW)で機能するだけでなく、相互に連携して脅威と戦う能力を持つように、ウイルス対策であれファイアウォールであれ、あらゆる保護手段が重要です。

理論のビット

当然のことながら、現在のサイバー犯罪者はより起業家になっています。 彼らはマルウェアを拡散するために多くのネットワーク技術を使用しています

フィッシングメールは、マルウェアが既知の攻撃を使用してネットワークの「しきい値を超える」、または「ゼロデイ攻撃」とそれに続く特権の昇格、またはネットワーク全体の横方向の移動を引き起こします。 感染したデバイスが1つあるということは、攻撃者のmerc兵目的でネットワークが使用される可能性があることを意味します。

場合によっては、情報セキュリティコンポーネントの相互作用を確保する必要がある場合、システムの現在の状態の情報セキュリティ監査を実施するときに、相互接続された単一の測定セットを使用して説明できません。 ほとんどの場合、特定のタイプの脅威に対抗することに焦点を当てた多くの技術的ソリューションは、他の技術的ソリューションとの統合を提供しません。 たとえば、エンドポイント保護製品は、署名ベースの動作分析を使用して、ファイルが感染しているかどうかを判断します。 悪意のあるトラフィックを阻止するために、ファイアウォールはWebフィルタリング、IPS、サンドボックスなどを含む他のテクノロジーを使用します。 それにもかかわらず、ほとんどの組織では、これらの情報セキュリティコンポーネントは相互に接続されておらず、単独で動作します。

ハートビート技術の動向

サイバーセキュリティを確保するための新しいアプローチには、各レベルでの保護が含まれます。各レベルで使用されるソリューションは相互接続され、情報を交換する機能があります。 これにより、Synchronized Security(SynSec)システムが作成されます。 SynSecは、単一システムとしての情報セキュリティプロセスです。 この場合、各情報セキュリティコンポーネントはリアルタイムで相互に接続されます。 たとえば、 Sophos Centralソリューションはこの原則に従って実装されます。

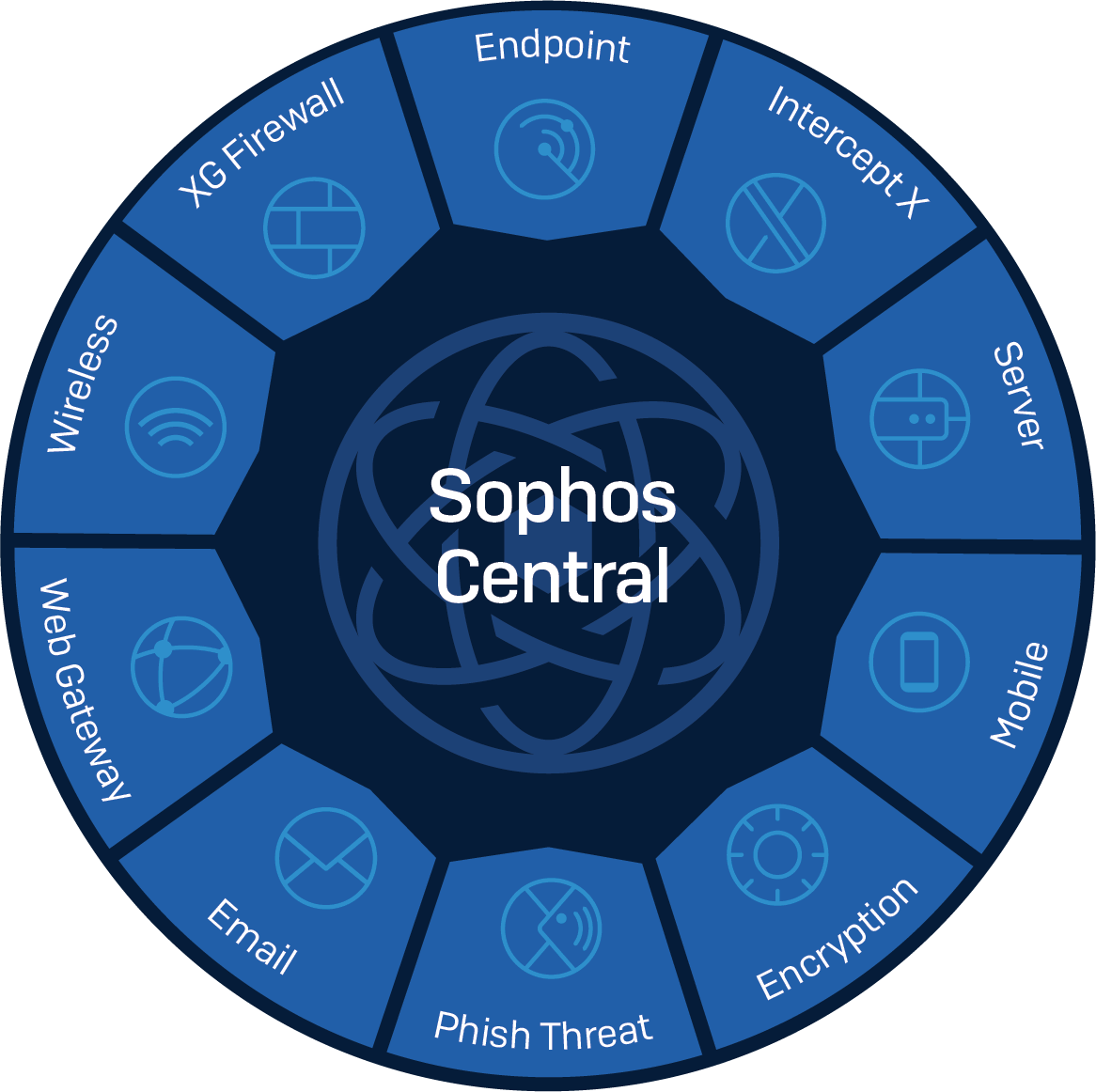

セキュリティハートビートテクノロジーは、セキュリティコンポーネント間の通信を提供し、システムとその監視の共同機能を保証します。 以下のクラスがSophos Centralに統合されています。

- エンドポイント保護 -古典的なシグネチャアンチウイルス。

- サーバー保護 -サーバー専用のウイルス対策。

- Intercept-X-新世代のウイルス対策(署名なし、人工知能技術を使用);

- Sophos XG Firewall-次世代ファイアウォール。

- モビリティ管理(EMM) -モバイルデバイス管理および企業のメールとファイルへのアクセス制御。

- データ保護(暗号化) ;

- セキュアWi-Fi-クラウドから、およびSophos UTM / Sophos XGを介してローカルに管理されるアクセスポイント。

- Webセキュリティ -Webトラフィックをフィルタリングするための古典的なソリューション。

- 電子メールセキュリティ -クラウド/ローカルスパム対策/ウイルス対策ソリューション。

- フィッシングの脅威 -従業員の認識を高め、テストフィッシングメールを実施します。

- Cloud Optix-クラウドインフラストラクチャの監査。

Sophos Centralがかなり広範囲の情報セキュリティソリューションをサポートしていることは容易に理解できます。 Sophos CentralのSynSecコンセプトは、検出、分析、応答という3つの重要な原則に基づいています。 それらの詳細な説明については、それぞれについて説明しましょう。

SynSecの概念

検出 (未知の脅威の識別)

Sophos Centralが実行するソフォス製品は自動的に情報を共有し、以下を含むリスクと未知の脅威を識別します。

- リスクの高いアプリケーションと悪意のあるトラフィックを識別する機能を備えたネットワークトラフィック分析。

- ネットワーク上でのアクションの相関分析による、リスクの高いグループを持つユーザーの検出。

分析 (即時かつ直感的)

リアルタイムのインシデント分析により、システムの現在の状況を即座に把握できます。

- すべてのファイル、レジストリキー、URLなどを含む、インシデントにつながったイベントの完全なチェーンを表示します。

RESPONSE (自動インシデント対応)

セキュリティポリシーを設定すると、数秒で感染やインシデントに自動的に対応できます。 これは以下によって提供されます:

- 感染したデバイスを即座に隔離し、リアルタイムで攻撃を停止します(同じネットワーク/ブロードキャストドメイン内でも)。

- ポリシーを満たさないデバイスの企業ネットワークリソースへのアクセスを制限する。

- 発信スパムが検出されると、リモートでデバイスのスキャンを開始します。

Sophos Centralが機能する基本的なセキュリティ原則を検証しました。 次に、SynSecテクノロジーが実際にどのように機能するかの説明に移りましょう。

理論から実践へ

はじめに、SynSecがハートビートテクノロジーを使用してデバイスの相互作用を確立する方法を説明しましょう。 最初のステップは、Sophos XGをSophos Centralに登録することです。 この段階で、彼は、自己識別の証明書、Heartbeatテクノロジーを使用してエンドデバイスが通信するIPアドレスとポート、およびSophos Centralで管理されているエンドデバイスIDのリストとそのクライアント証明書を受け取ります。

Sophos XGの登録が行われた直後に、Sophos Centralはハートビート通信を開始するためにエンドデバイスに情報を送信します。

- Sophos XG証明書の発行に使用された証明機関のリスト

- Sophos XGに登録されているデバイスIDのリスト。

- 通信用のハートビートIPアドレスとポート。

この情報は、次の方法でコンピューターに保存されます。%ProgramData%\ Sophos \ Hearbeat \ Config \ Heartbeat.xml。定期的に更新されます。

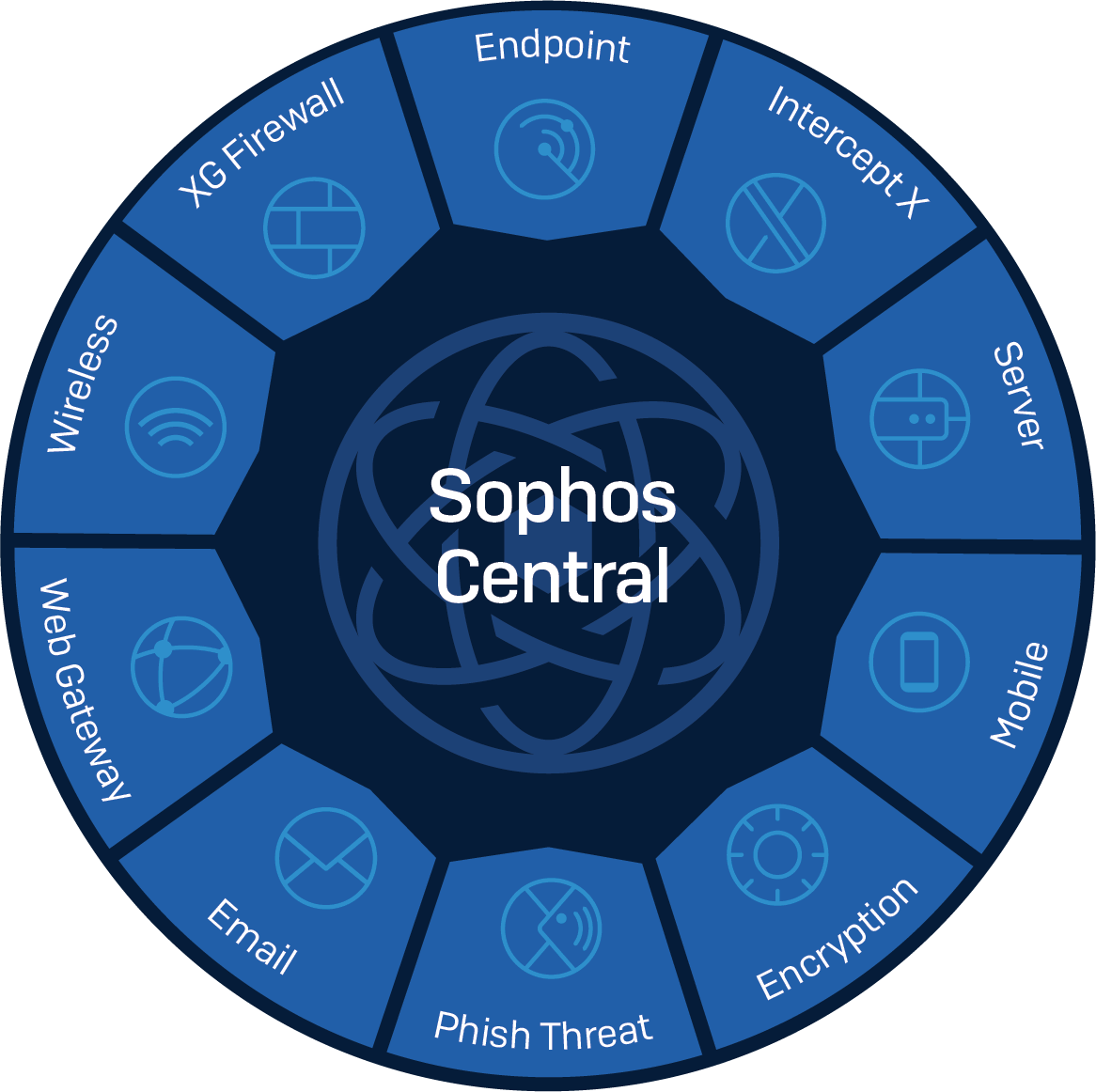

ハートビートテクノロジーは、マジックIPアドレス52.5.76.173:8347にエンドポイントメッセージを送信することで通信します。 分析により、ベンダーが発表したように、パケットは15秒の周期で送信されることが明らかになりました。 HeartbeatメッセージはXG Firewallによって直接処理されることに注意してください。XGFirewallはパケットを傍受し、エンドポイントのステータスを監視します。 ホストでパケットをキャプチャすると、トラフィックフローは外部IPアドレスとの通信に似ていますが、実際にはエンドポイントはXGファイアウォールと直接通信します。

悪意のあるアプリケーションが何らかの方法でコンピューターに侵入するようにします。 Sophos Endpointはこの攻撃を検出するか、このシステムからのハートビートの受信を停止します。 感染したデバイスは、システム感染に関する情報を自動的に送信し、アクションの自動チェーンを引き起こします。 XG Firewallは即座にコンピューターを隔離し、攻撃の拡散とC&Cサーバーとの相互作用を防ぎます。

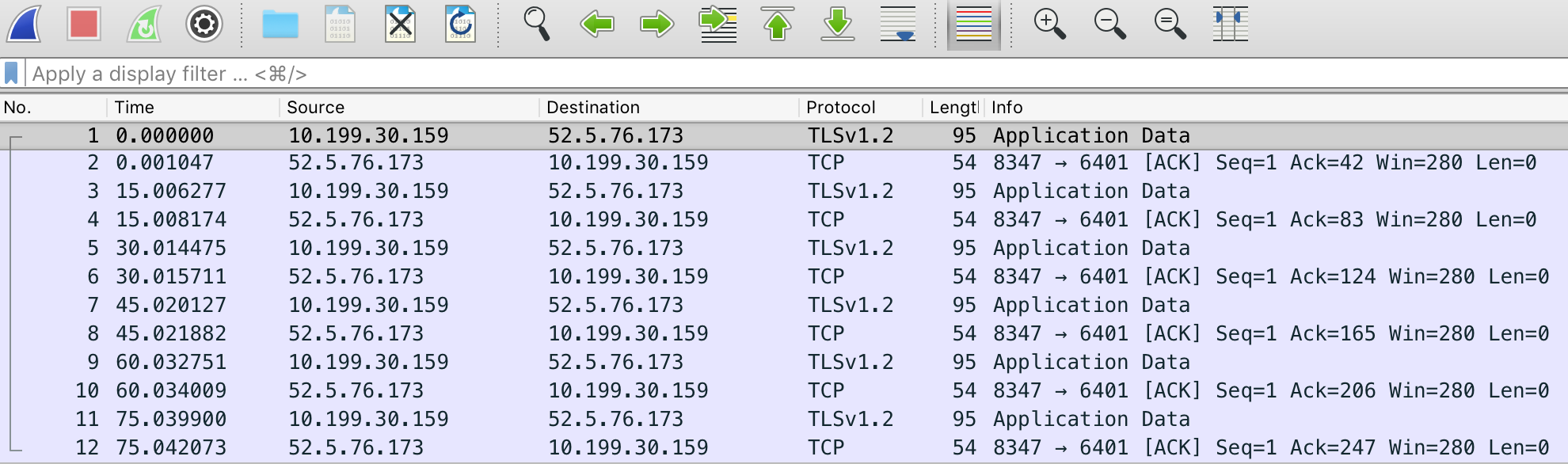

Sophos Endpointはマルウェアを自動的に削除します。 削除後、エンドデバイスはSophos Centralと同期され、XG Firewallはネットワークへのアクセスを回復します。 根本原因分析(RCAまたはEDR-エンドポイント検出および応答)は、何が起こったかの詳細なアイデアを提供します。

モバイルデバイスとタブレットを使用して企業リソースにアクセスすると仮定すると、この場合にSynSecを提供することは可能ですか?

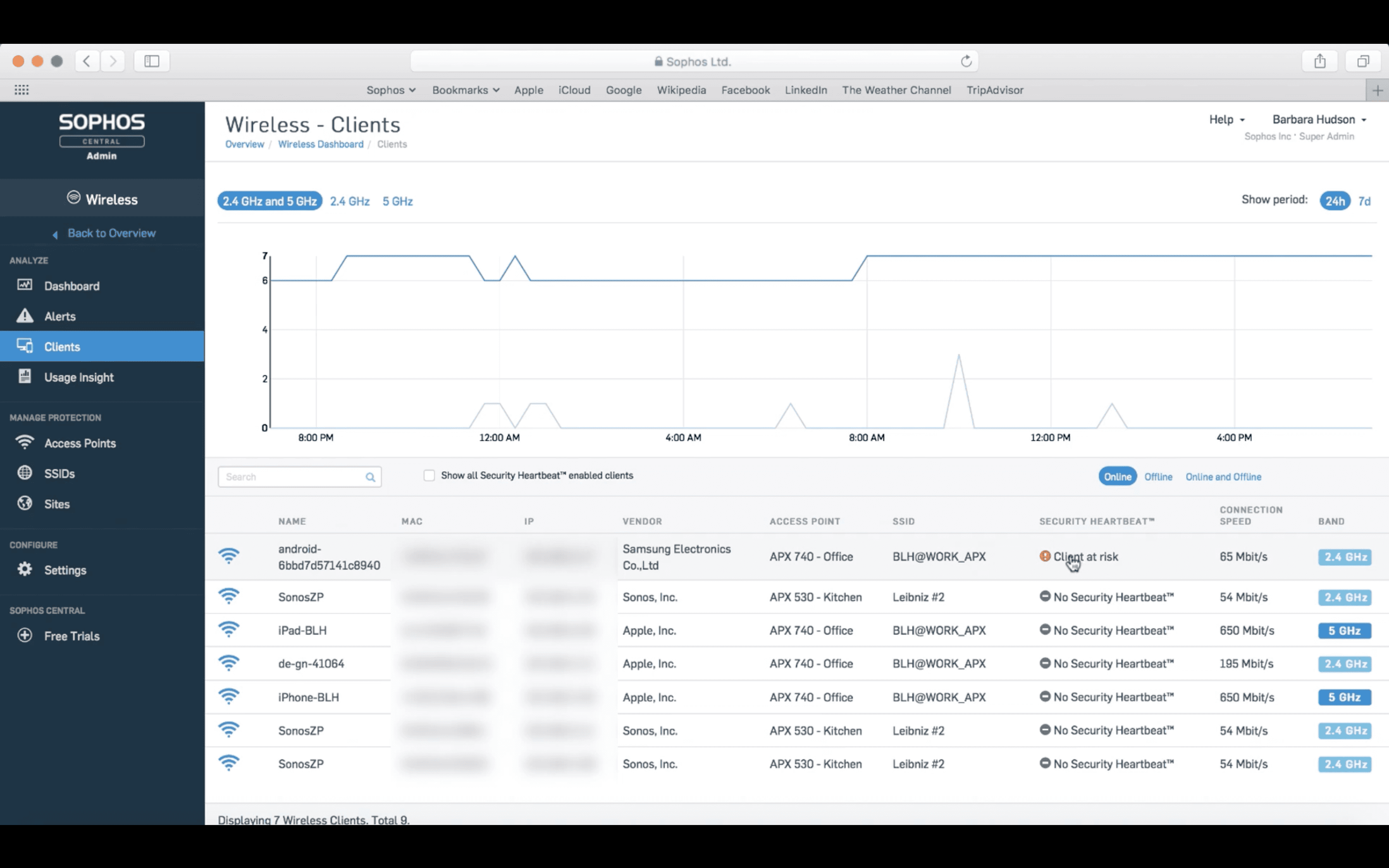

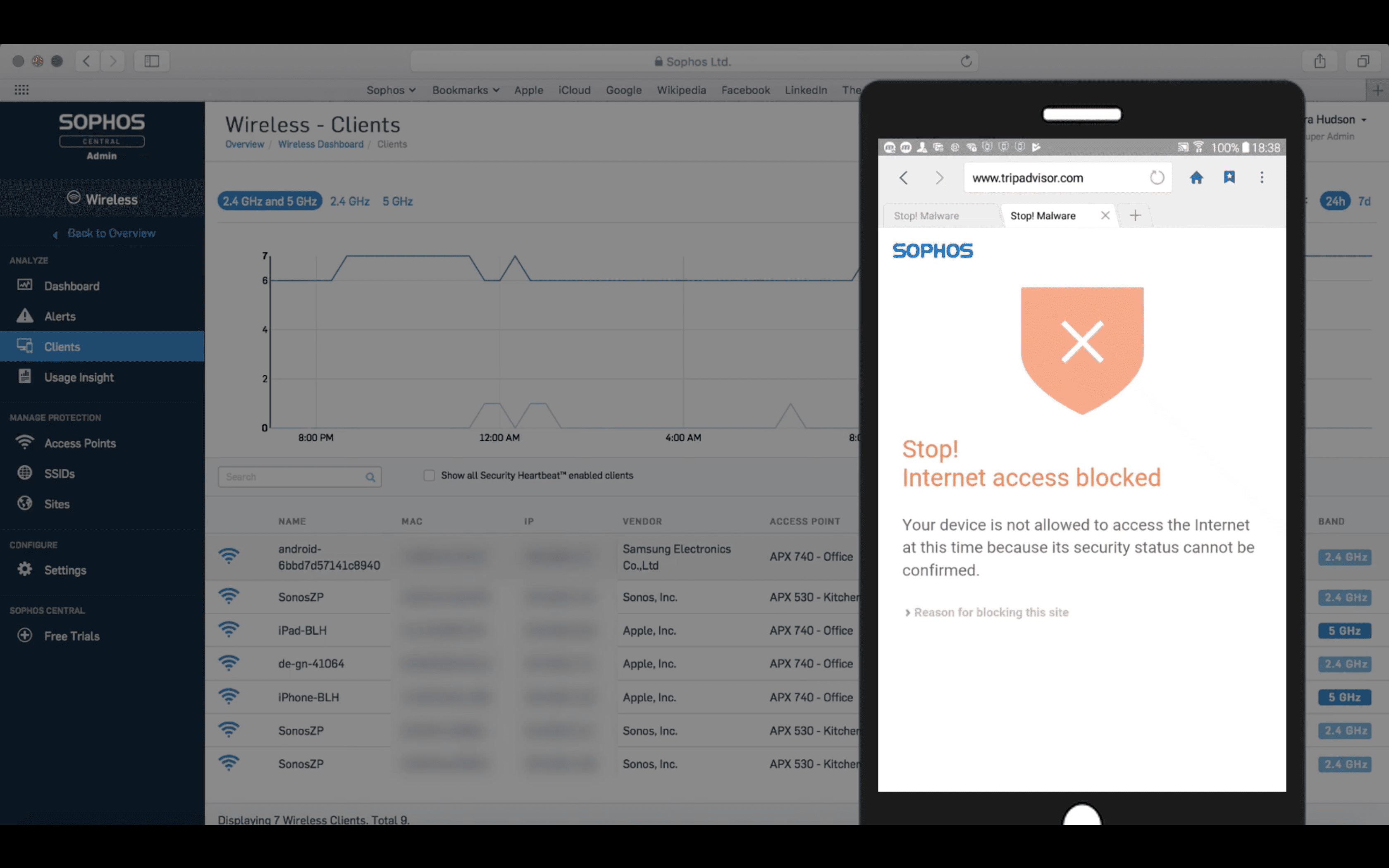

このシナリオでは、Sophos CentralはSophos MobileとSophos Wirelessのサポートを提供します。 ユーザーがSophos Mobileで保護されたモバイルデバイスのセキュリティポリシーに違反しようとするとします。 Sophos Mobileは、セキュリティポリシー違反を検出し、システムの残りの部分にアラートを送信して、インシデントに対して事前に構成された応答をトリガーします。 Sophos Mobileが「ネットワーク接続を禁止する」ポリシーで設定されている場合、Sophos Wirelessはこのデバイスのネットワークアクセスを制限します。 Sophos WirelessタブのSophos Centralツールバーには、デバイスが感染しているという通知が表示されます。 ユーザーがネットワークにアクセスしようとしている間、インターネットへのアクセスが制限されていることを知らせるスプラッシュ画面が画面に表示されます。

エンドポイントには、いくつかのハートビートステータスステータスがあります:赤、黄、緑。

赤のステータスは、次の場合に発生します。

- 検出されたアクティブなマルウェア

- マルウェアを起動しようとしました。

- 悪意のあるネットワークトラフィックが検出されました

- マルウェアは削除されていません。

黄色のステータスは、非アクティブなマルウェアがエンドポイントで検出されたこと、またはPUP(潜在的に不要なプログラム)が検出されたことを意味します。 緑色のステータスは、上記の問題が検出されていないことを示します。

保護されたデバイスとSophos Centralの相互作用の古典的なシナリオのいくつかを検討した後、ソリューションのグラフィカルインターフェースについて説明し、基本設定とサポートされる機能を検討します。

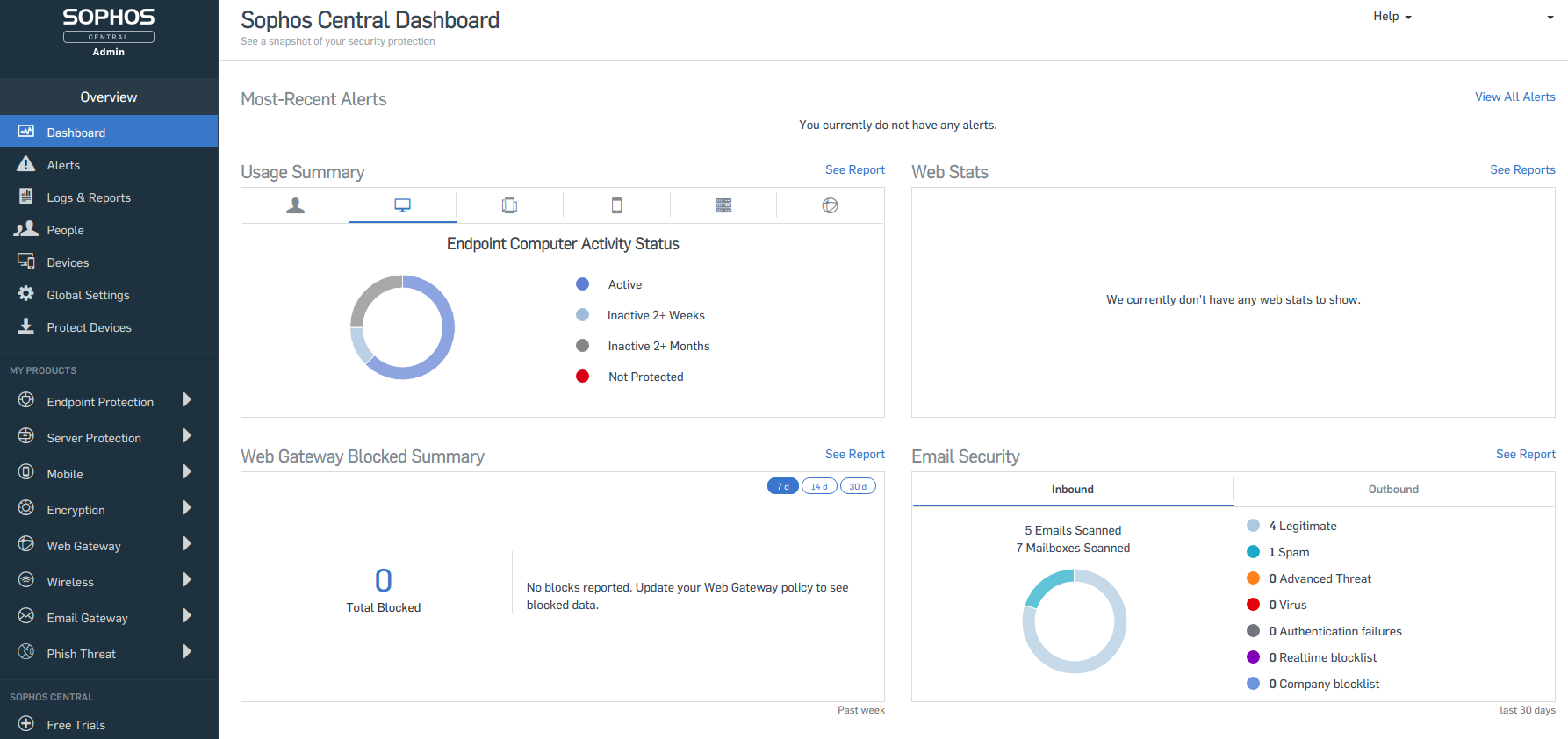

GUI

コントロールパネルに最新の通知が表示されます。 また、ダイアグラムの形式で、さまざまな保護コンポーネントの要約特性が表示されます。 この場合、パーソナルコンピューターの保護に関する要約データが表示されます。 このパネルには、不適切なコンテンツを含む危険なリソースへのアクセス試行に関する概要情報と、電子メール分析の統計も表示されます。

Sophos Centralは、重大度に応じたアラートの表示をサポートしているため、ユーザーは重要なセキュリティアラートをスキップできません。 Sophos Centralは、保護システムのステータスに関する簡潔な概要情報に加えて、イベントログ、SIEMシステムとの統合をサポートしています。 多くの企業のSophos Centralは、内部SOCと、顧客へのサービス提供(MSSP)の両方のプラットフォームです。

重要な機能の1つは、エンドポイントクライアントの更新キャッシュのサポートです。 これにより、外部トラフィックの帯域幅が節約されます。この場合、更新はエンドポイントクライアントの1つに1回ダウンロードされ、その後、他のエンドデバイスがそこから更新をダウンロードするためです。 説明した機能に加えて、選択したエンドポイントは、セキュリティポリシーメッセージと情報レポートをソフォスクラウドに中継できます。 この機能は、インターネットに直接アクセスできないが保護が必要なエンドデバイスがある場合に役立ちます。 Sophos Centralには、コンピューター保護設定の変更またはエンドポイントエージェントの削除を禁止するオプション(改ざん防止)があります。

エンドポイント保護のコンポーネントの1つは、次世代のウイルス対策(NGAV)であるIntercept Xです。 ディープマシンラーニングテクノロジーを使用して、ウイルス対策ソフトウェアは、シグネチャを使用せずに、以前は未知であった脅威を検出できます。 検出精度はシグネチャの同等物に匹敵しますが、それらとは異なり、プロアクティブな保護を提供し、ゼロデイ攻撃を防ぎます。 Intercept Xは、他のベンダーのシグネチャアンチウイルスと並行して動作できます。

この記事では、Sophos Centralに実装されているSynSecの概念と、このソリューションの機能の一部について簡単に説明しました。 以下の記事で、Sophos Centralに統合された各保護コンポーネントの機能について説明します。 ソリューションのデモ版はこちらから入手できます 。

ソリューションに興味がある場合は、ソフォスの販売代理店であるFactor Groupにお問い合わせください。 sophos@fgts.ruに自由形式で書き込むだけで十分です 。