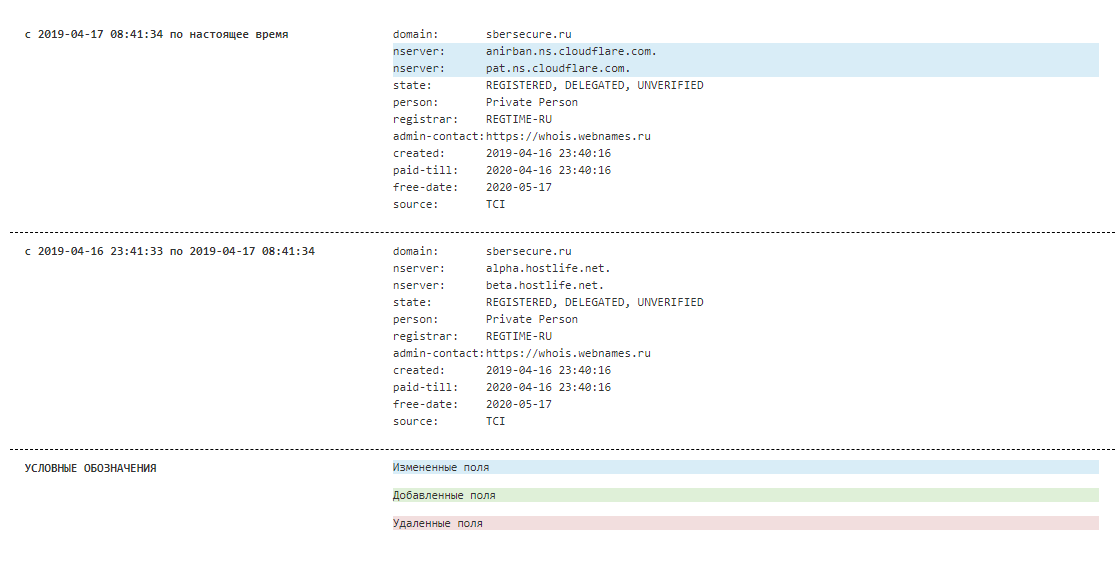

サイト周辺のイベントは急速に発展しました。 ドメイン名は4月16日の夜に登録され、翌日にはフィッシングサイトが登場しました。 当初、ロシアのHostlifeホスティング事業者のサーバーはDNSとして指定されていましたが、わずか9時間後に、表示する必要のない会社であるCloudFlareのアドレスがNSレコードに表示されました。 4月17日、モスクワ時間の15時間に、リソースは同じCloudFlareによって発行された暗号化証明書を取得しました。

フィッシングサイトを詳しく見てみましょう。

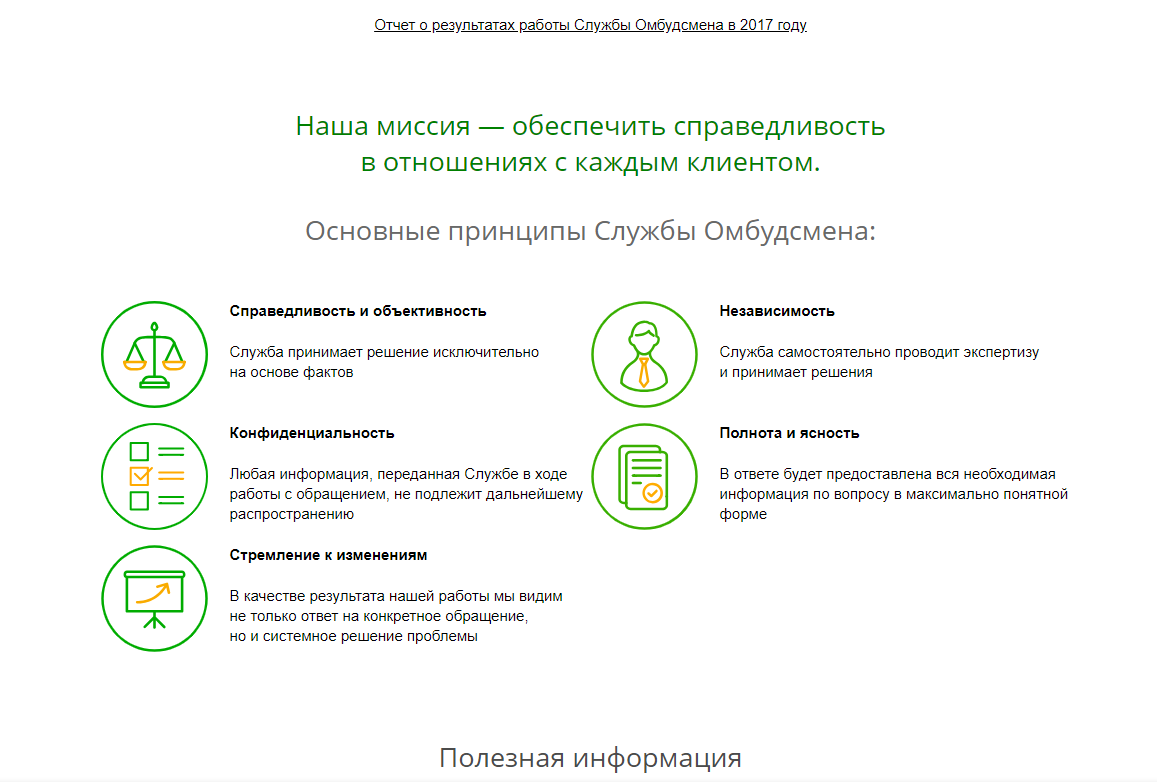

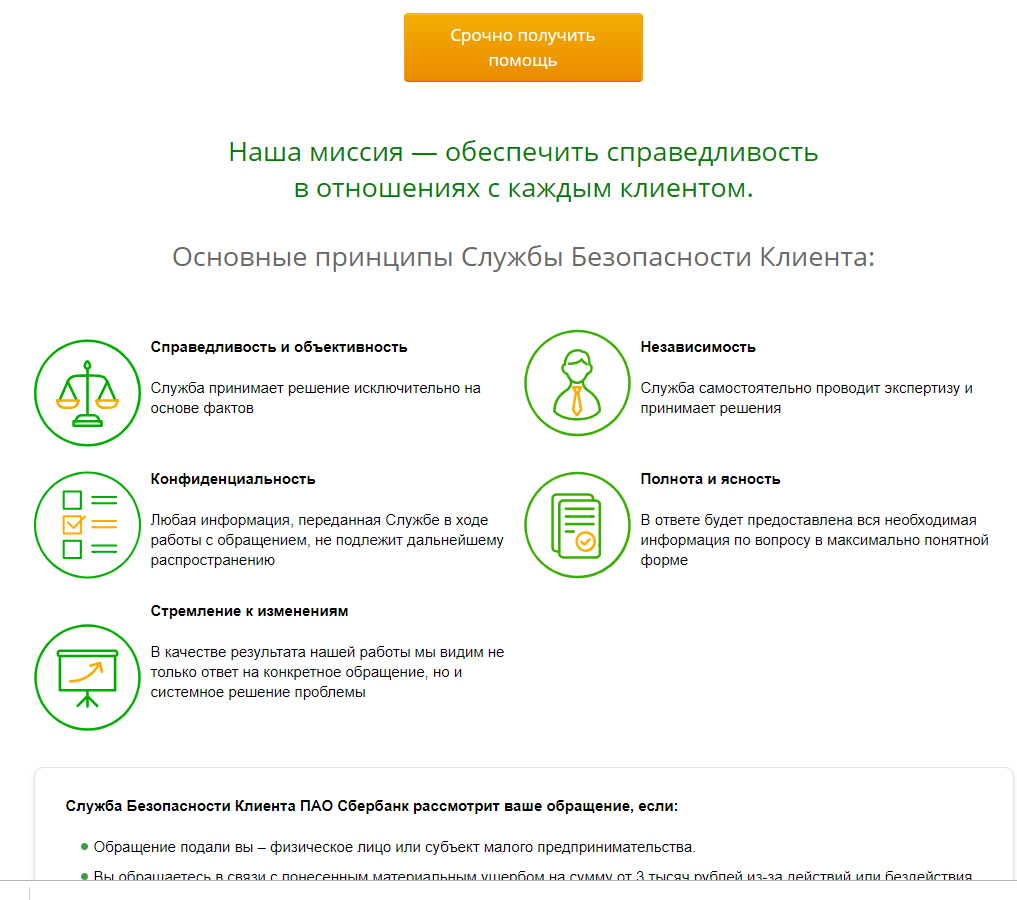

リソースを作成するために、元のサイトの部分コピーのかなり一般的な方法が使用されました。 この場合、攻撃者は銀行のオンブズマンのサービスページを基本として、「オンブズマンのサービス」という言葉を「カスタマーセキュリティ」に変更しました。

オリジナルのオンブズマンサービスページはこちらです。

そして、ここにフィッシングサイトがあります。

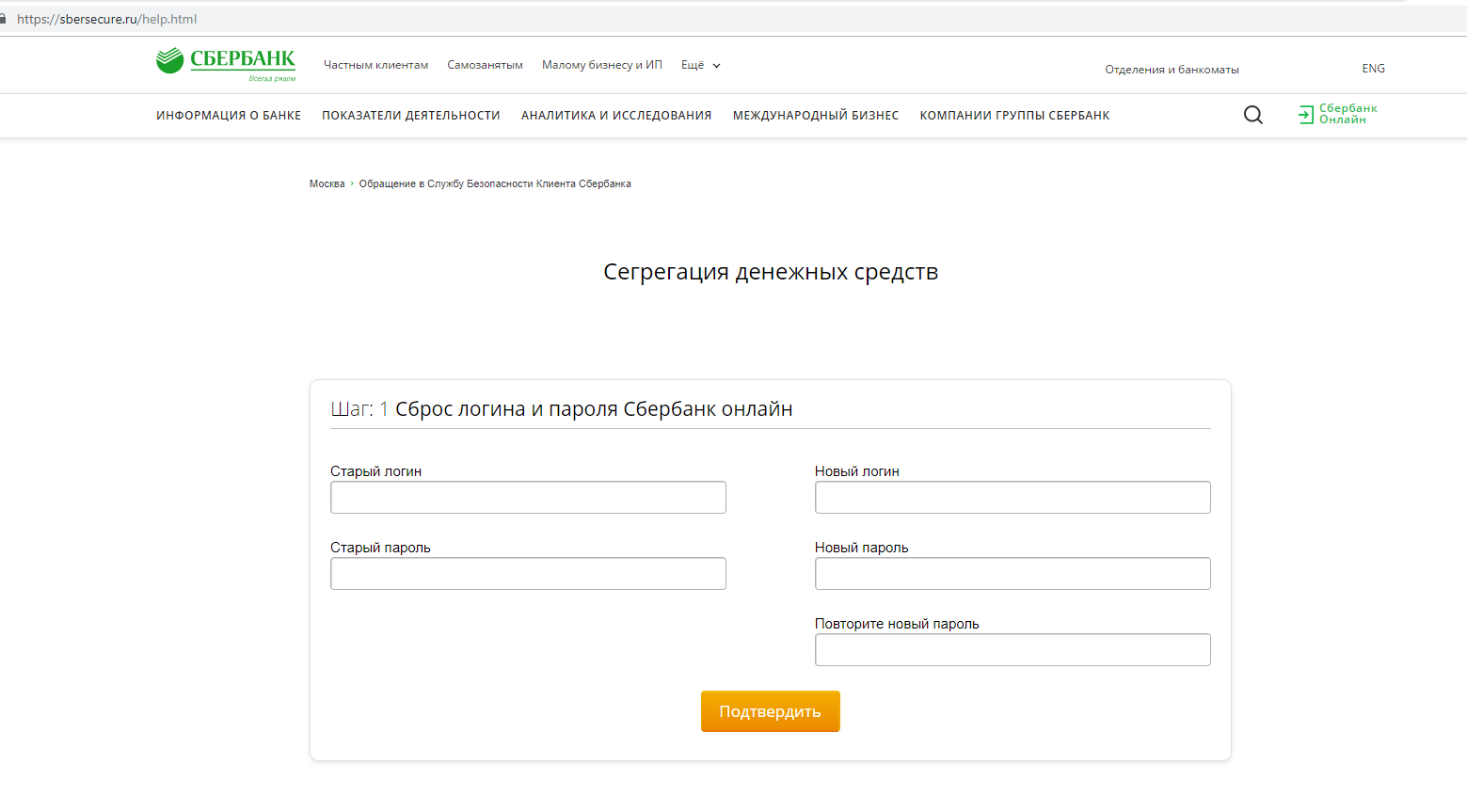

同時に、変更はサイトの中央部分のみに影響し、ヘッダー、コンテキストメニュー、およびフッターは元のデザインを完全に繰り返します。 Sberbank.Onlineサービスの認証ページへのリンクを含むすべてのリンクは、Sberbankの実際のサイトにつながります。

フィッシングサイトの一般的なビュー。

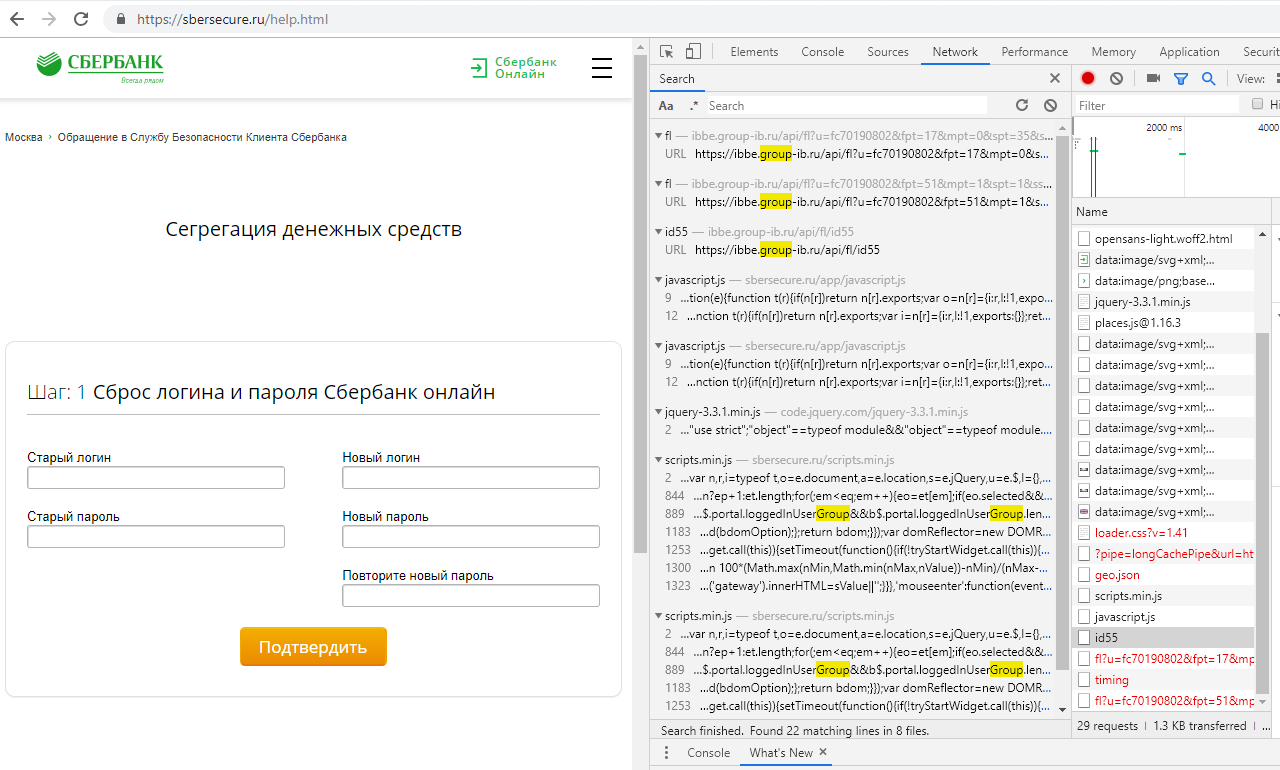

フィッシングリソースの重要な要素は、「緊急にヘルプを得る」というボタンです。 それをクリックすると、ページsbersecure.ru/help.htmlにリダイレクトされます。 並行して、多数のjavaスクリプトが起動されますが、そのほとんどは機能しません。 奇妙なことに、スクリプトの1つがibbe.group-ib.ruリソースにアクセスします。 どうやら、これはGroup-IBのSecure Bankサービスのスクリプトであり、フィッシングリソースとして銀行の実際のサイトから継承されました。

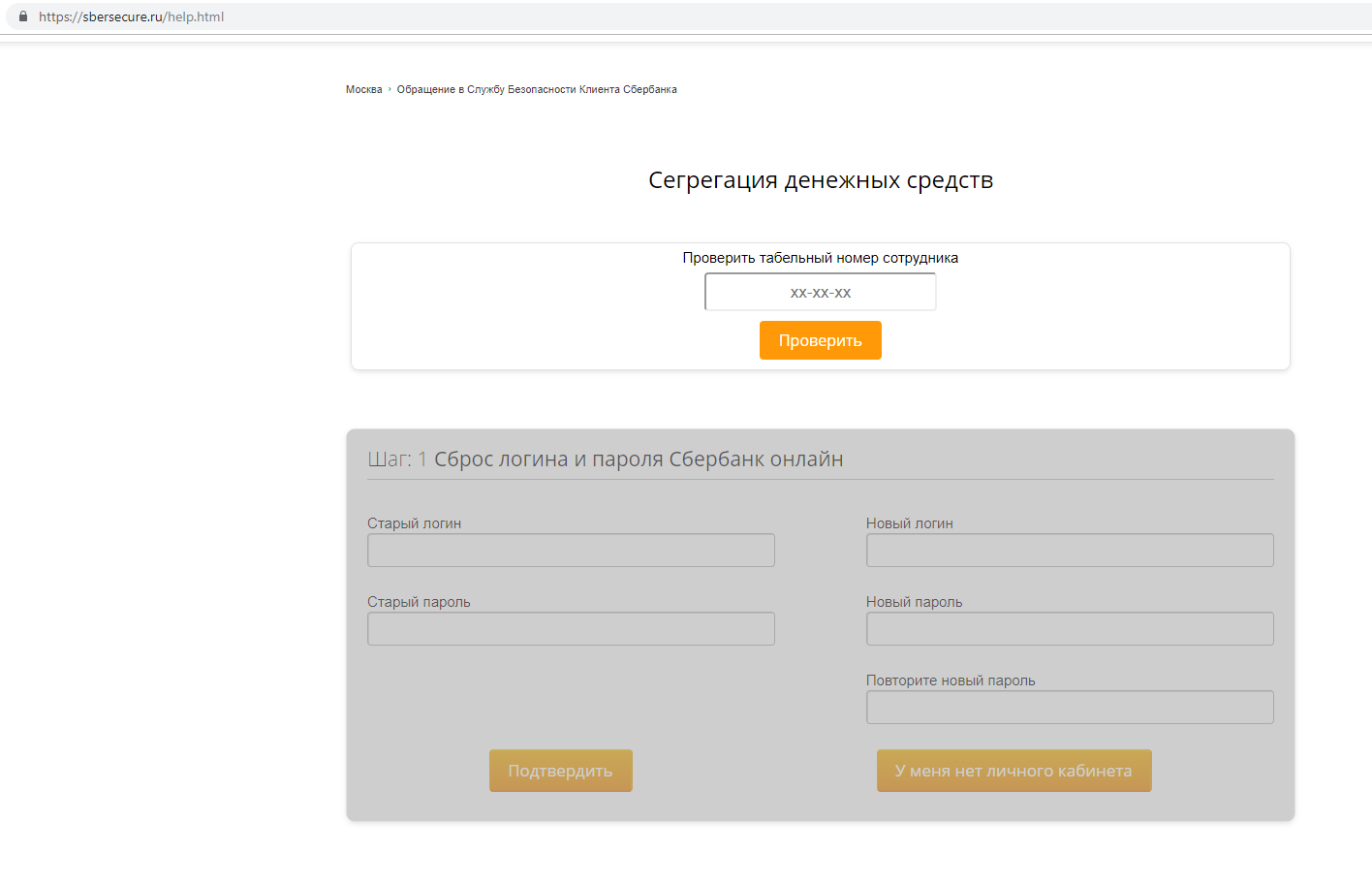

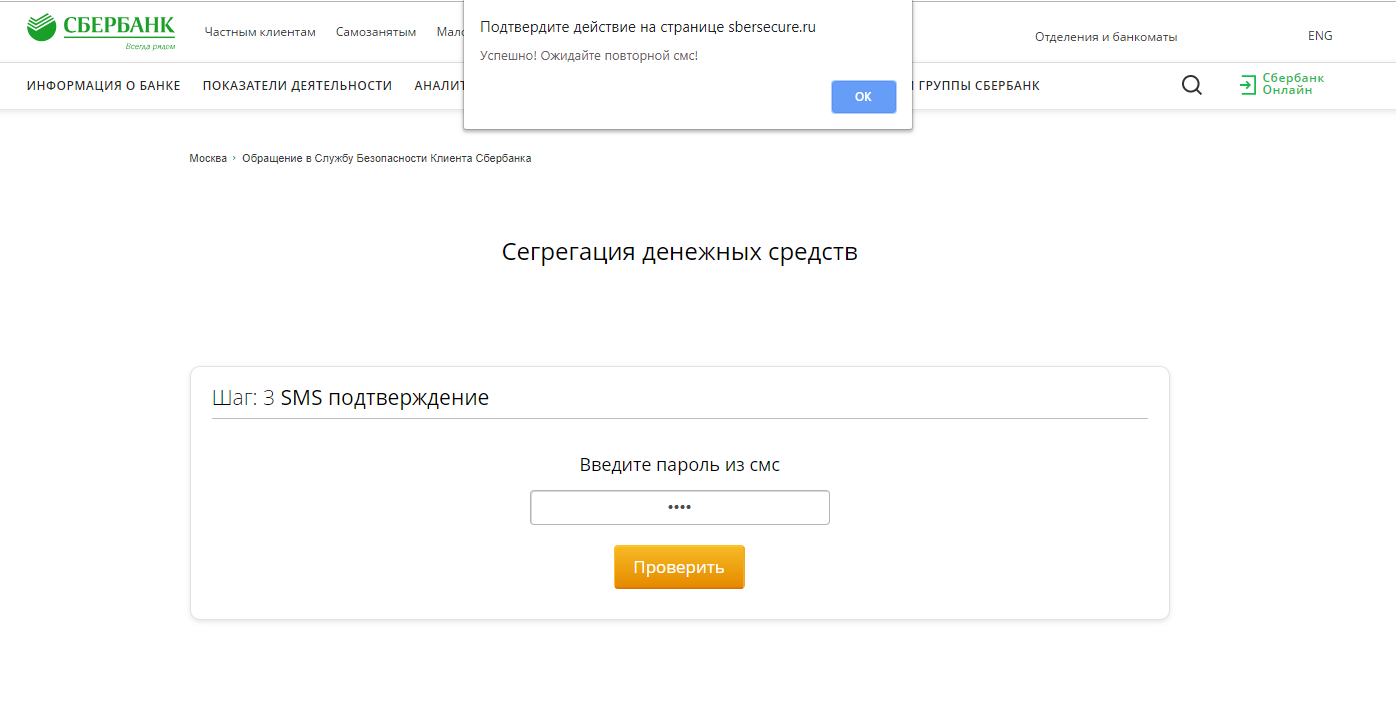

リソースの2ページ目は「資金の分離」と呼ばれます。 4月18日、このサイトが表示されたとき、このように見えました。

従業員の任意の従業員番号を入力しようとしても何も起こりませんでした。2番目の部分-「オンラインでのSberbankのユーザー名とパスワードのリセット」は無効でした。

週末にページが変更されました。 従業員番号を入力するためのフォームは表示されなくなりましたが、オンラインバンクの個人アカウントからログインとパスワードを変更するためのフォームが利用可能になりました。 これにより、フィッシングリソースの可能な用途が明確になります。

送信されたデータに何が起こるかを見ないのは愚かなことなので、フォームに任意の単語を入力し、「確認」ボタンをクリックします。

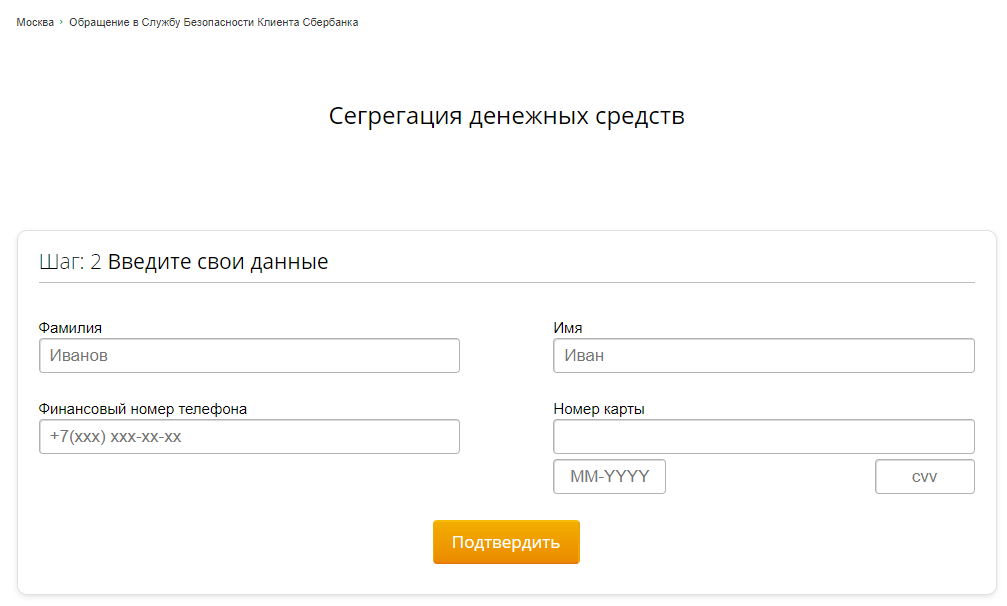

プレーンテキストのボタンをクリックすると、次のデータがsbersecure.ru/php/add_login_bank.phpスクリプトに転送されます。SberbankOnlineサービスのユーザー名とパスワード、居住地域に関する情報、IPアドレス。 新しいログインと新しいパスワードを入力するためのフィールドからの情報は、明らかな理由で無視されます。 その後、ページsbersecure.ru/get_info.htmlへのリダイレクトが行われ、名前、姓、電話番号、および番号、CVV、およびその有効性を含むカードデータの入力を求められます。

悪くないですか? しかし、私たちは、銀行のセキュリティサービスのページにいます。架空のデータ(サイトはカード番号の有効性をチェックしません)と実際の電話番号を入力します。 入力されたデータはsbersecure.ru/php/input_user_data.phpに送られ、次のページで確認できます。

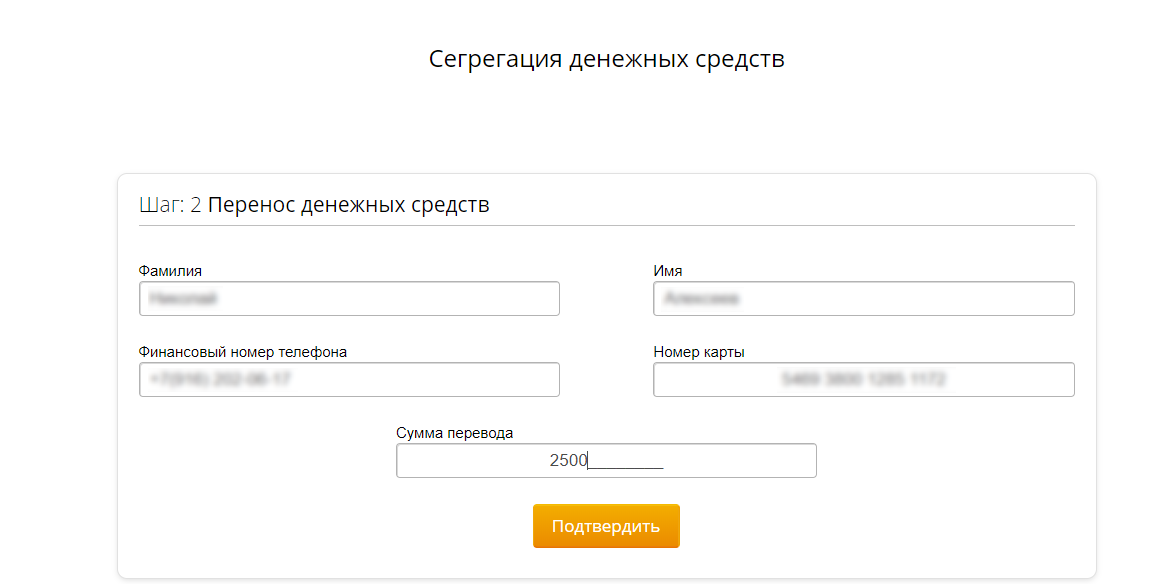

おそらく、私たちは資金の分離について話しているので、論理は完全には明確ではありません。ここでは、被害者は2番目の銀行カードのデータを入力する必要があります。 繰り返しますが、既存の電話番号を示しながら、信じられないゴミでフィールドを埋めます。 入力されたデータはsbersecure.ru/php/input_frand.phpに送信されます 。 正直なところ、私はフランドが何を意味するのかわかりませんが、これは歪んだ友人だと思います。

出来上がり!

予想通り、SMSメッセージのコードエントリページで確認できます。 同時に、YandexからのSMSが電話で届きます。 誰かがYandex.Moneyサービスを使用して転送しようとしているようです。 コードを入力し、電話番号と入力した文字に関するデータをsbersecure.ru/php/input_sms_2.phpに入力して、前のページに戻ります。

これに続いて、指定した番号に別のSMSが届きます。 このサイクルをほぼ無限に続けることができます。

もちろん、送金スキームの詳細について話す場合、これは主に仮定です。 実験の純粋さのために、仮想銀行カードではあるが有効なデータを入力し、金融の動きを追跡するなどを行う必要がありますが、このサイトの助けを借りて、少なくとも以下を受け取ることが明らかです:

- 姓

- 名

- クレジットカードの詳細

- 電話番号

- Sberbank Onlineサービスに入るためのログインとパスワード

このような情報を自由に使用して、さまざまな方法で銀行口座からお金を簡単に盗むことができます。

当然、同僚と私はそのようなリソースを冷静に渡すことができなかったため、4月18日の夕方に公式サイトのフィードバックフォームを使用してSberbankに情報を送信しました。 2日後の4月20日に、控訴が登録されたことを示す手紙を受け取りました。

その後、不正なリソースに関するメッセージを送信するための特別なフォームを使用して、Googleなしでは見つけるのが非常に困難であったwww.sberbank.ru/ru/person/dist_services/warning/formを使用して、アピールを繰り返しました。

銀行がメッセージに迅速に対応し、フィッシングサイトがネットワークからすぐに消えることを期待しましょう。