偵察技術の実証された応用分野は、内部、つまり、外部ネットワークから隔離され、アクセスできないことに関連しています。 原則として、そのようなネットワークは最も小さな会社でも存在します。

NetBIOS自体は、原則として、ネットワーク名を取得するために使用されます。 そして、少なくとも4つのことをするのに十分でしょう。

ホスト発見

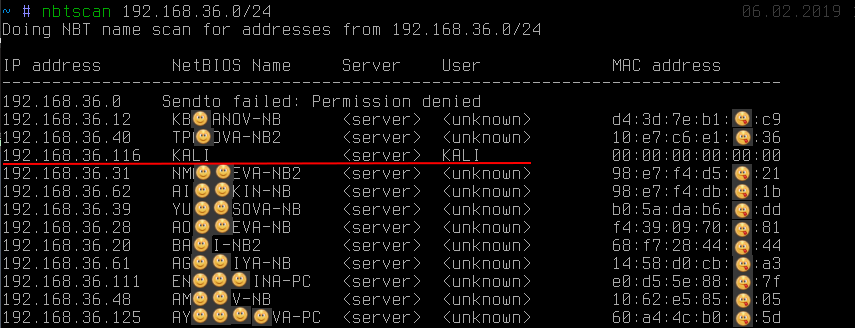

NetBIOSはトランスポートとしてUDPを使用できるため、その速度により、非常に大規模なネットワーク内のホストを検出できます。 そのため、たとえば、同じ名前のパッケージに含まれるnbtscanツールは、タイプ192.168.0.0/16のネットワークアドレスを2秒でしか解決できません(ネットワークを配置できます)が、従来のTCPスキャンには数十分かかります。 この機能は、nmapを開始する前に知られていない非常に大規模なネットワークでホスト(ホストスイープ)を検出するための手法として使用できます。 結果は100%の検出を保証するものではありませんが、Windowsホストはほとんど応答するのですべてではないため、ライブホストがどの範囲にあるかをおおよそ判断できます。

ホスト識別

IPアドレスから名前を取得した結果を使用する:

ご覧のとおり、名前がワークステーションの所有者を明らかにするという事実に加えて(この方法は常にそうではありませんが)、アドレスの1つは他のアドレスよりも際立っています。 KALIという名前が付けられたことがわかります。 通常、この動作は、 sambaソフトウェアパッケージまたは非常に古いWindows 2000の一部としてのSMB / NetBIOSの UNIX実装では一般的です。

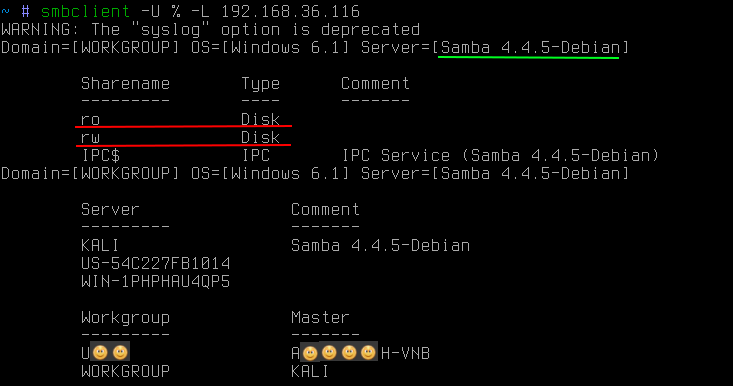

KALIという名前を取得しますが、他のホストではこの< unknown >は、いわゆるnull-sessionの存在を示します 。 デフォルト設定では、 Linux上のSMBサーバーはその傾向があります。 ヌルセッションでは、ローカルパスワードポリシー、ローカルユーザー、グループ、共有リソース(ボール)のリストなど、多くの追加情報を取得するために、完全に匿名でのみ許可されています(画面に表示されるように、パスワードを入力しませんでした):

多くの場合、 Linux SMBサーバーには、読み取り用だけでなく書き込み用のボールも公開されています。 両方の存在はさまざまな脅威をもたらしますが、その使用はこの記事の範囲外です。

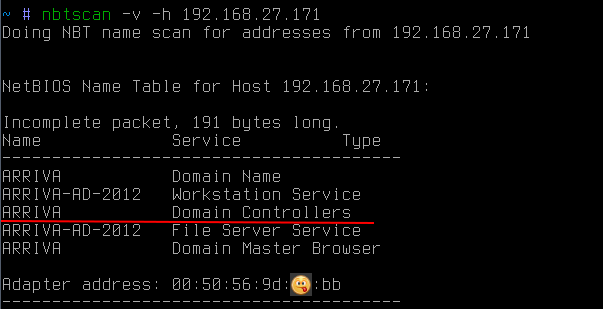

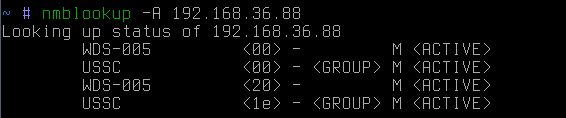

NetBIOSでは、ワークステーションが保存するすべてのタイプの名前を取得することもできます。

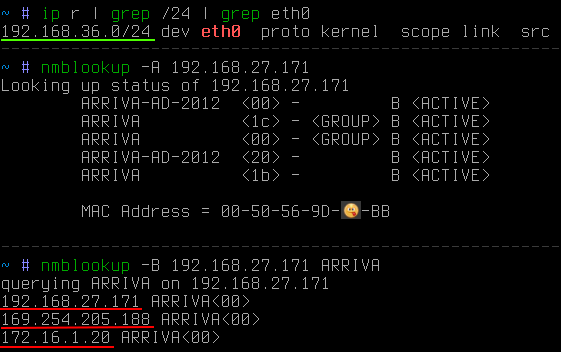

この場合、ホストがARRIVAドメインコントローラーでもあることがわかります。

NetBIOSで MACアドレスを取得できることにも注意を払う価値があります。 さらに、arp要求とは異なり、NetBIOS要求はサブネットを超える可能性があります。 これは、たとえば、製造元がわかっているラップトップまたはネットワーク上の特定のハードウェアを見つける必要がある場合に役立ちます。 MACアドレスの最初の3オクテットは製造元を識別するため、同様のNetBIOS要求をすべての既知のサブネットに送信して、必要なデバイス(http://standards-oui.ieee.org/oui.txt)を見つけようとします。

ドメインメンバーシップの決定

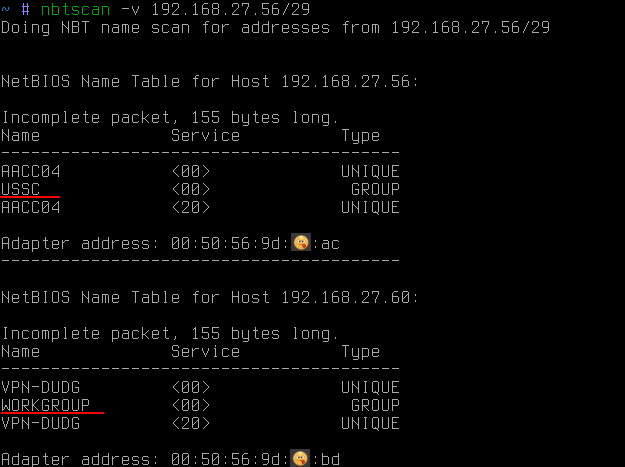

多くの場合、内部の企業ネットワークを移動する場合、ドメインに含まれるワークステーションを攻撃する(たとえば、特権をドメイン管理者のレベルに上げる)必要があります。 この場合、 NetBIOSは再び役立ちます。

この場合、 NetBIOSを使用して、すべてのタイプのすべての名前が取得されました。 その中には、PCの名前(以前に受信したもの)に加えて、ワーキンググループの名前も表示されます。 デフォルトでは、 Windowsの場合、通常はWORKGROUPまたはIVAN-PCのようなものですが、ワークステーションがドメイン内にある場合、そのワークグループはドメイン名です。

したがって、 NetBIOSを使用して、ワークステーションがドメイン内にあるかどうかを確認できます。

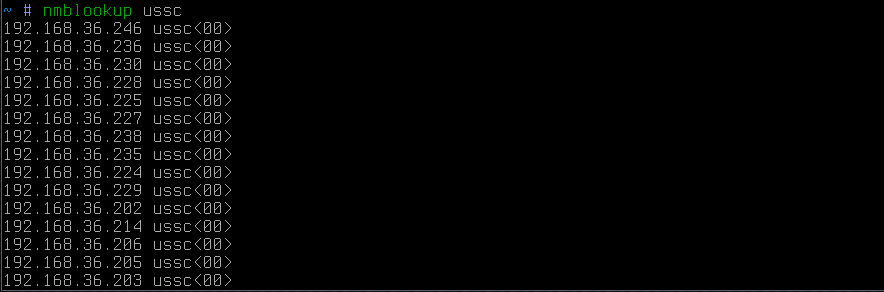

サブネット内のドメインホストのリストを取得する場合、必要なドメインの名前を持つ1つのブロードキャスト要求で十分です。

その結果、このドメインのすべてのホストが応答します。

マルチホームホストの検出

そして最後に、おそらくあまり知られていない別の手法は、セキュリティで保護された、場合によっては物理的に分離されたネットワークへのルートを見つけるために単に不可欠です。 コントローラーを詰め込んだ企業のワークショップネットワークでもかまいません。 攻撃者にとって、このネットワークへのアクセスは技術プロセスに影響を与える機会を意味し、企業にとっては大きな損失のリスクがあります。

要するに、ネットワークが企業ネットワークから分離されていても、怠administratorsのために、または何らかの理由で、PCに別のネットワークカードを上げてこの同じネットワークにアクセスすることを好む管理者もいます。 さらに、これはもちろん、企業のファイアウォールのあらゆる種類のルールをバイパスして起こります。 便利ですが、安全ではありませんが、ハッキングされた場合、このネットワークへの架け橋となり、責任を負うことになります。

ただし、攻撃者にとっては1つの問題があります。同様の違法な方法で安全なネットワークに参加した管理者を見つけることです。 さらに、これはネットワークセキュリティ担当者自身にとって簡単な問題ではありません。 大企業では、これはまるで干し草の山から針を見つけるような、本当に難しい作業です。

この状況では、攻撃者には次の2つの明らかなオプションがあります。

- 企業サブネット内の各PCを目的のネットワークへのゲートウェイとして使用してみてください。 非常に便利ですが、 Windowsホストではほとんどの場合IP転送が無効になっているため、これはまれです。 さらに、このようなチェックは独自のサブネット内でのみ可能であり、攻撃者が隔離されたネットワークからターゲットアドレスを正確に知ることも必要です。

- リモートで各ホストにログインして、banal ipconfig / ifconfigコマンドを実行してください。 そして、ここではすべてがそれほどスムーズではありません。 攻撃者がドメイン管理者の権利を保護したとしても、ファイアウォールとローカルファイアウォールをキャンセルした人はいませんでした。 したがって、このタスクは100%自動化されていません。 その結果、ファイアウォールを克服して(多くの場合、正確に445 / tcpポートをブロックする)各ホストにアクセスするのは苦痛のままで、切望されたネットワークインターフェイスを最終的に見ることを望んでいます。

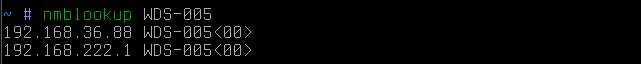

ただし、すべてがはるかに簡単です。 特定のホストからネットワークインターフェイスのリストを取得できる非常に簡単なトリックが1つあります。 特定のホストがあるとしましょう:

これは逆リゾルバのIPアドレス→ネットワーク名です。 ここで、直接解決するネットワーク名を作成しようとした場合→ip-address:

次に、このホストが他のネットワークの(明らかに)ゲートウェイでもあることがわかります。 この場合、リクエストがブロードキャストされたことは注目に値します。 つまり、ホストは攻撃者のサブネットからのみそれを聞きます。

ターゲットホストがサブネット外にある場合、ターゲット要求を送信できます。

この場合、標的は攻撃者のサブネットの外側にあることがわかります。 -Bスイッチを使用すると、ブロードキャストアドレスではなく特定のアドレスにリクエストを送信する必要があることが示されました。

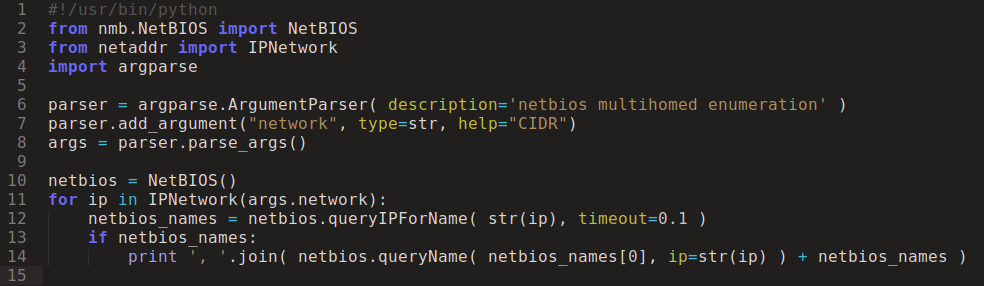

現在では、単一のアドレスからではなく、関心のあるサブネット全体から情報を迅速に収集するだけです。 これを行うには、小さなPythonスクリプトを使用できます。

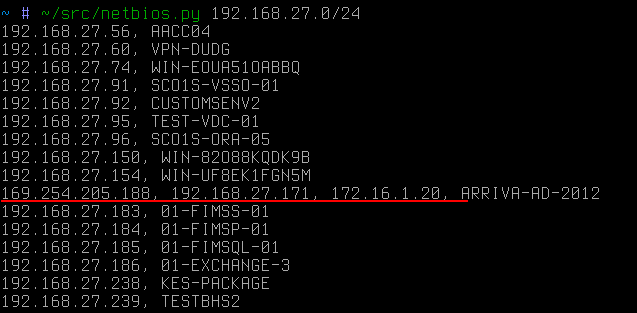

そして数秒後:

この即興の場合、攻撃者がネットワーク172.16.1 / 24を追跡した場合、攻撃者の最初の標的となるのは専用ホストでした。

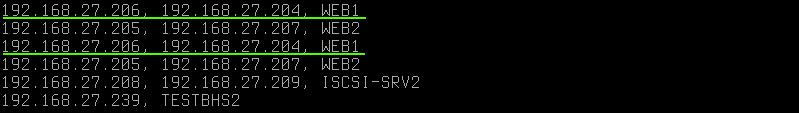

異なるIP上の重複した名前は、ホストにも2つのネットワークカードが同じサブネット上にあることを示します。 NetBIOSはエイリアスを公開しないことに注意する価値があります( エイリアスは、同じMACで ipとしてarpリクエストを介して簡単に計算できます)。 この場合、IPアドレスには異なるmacがあります。

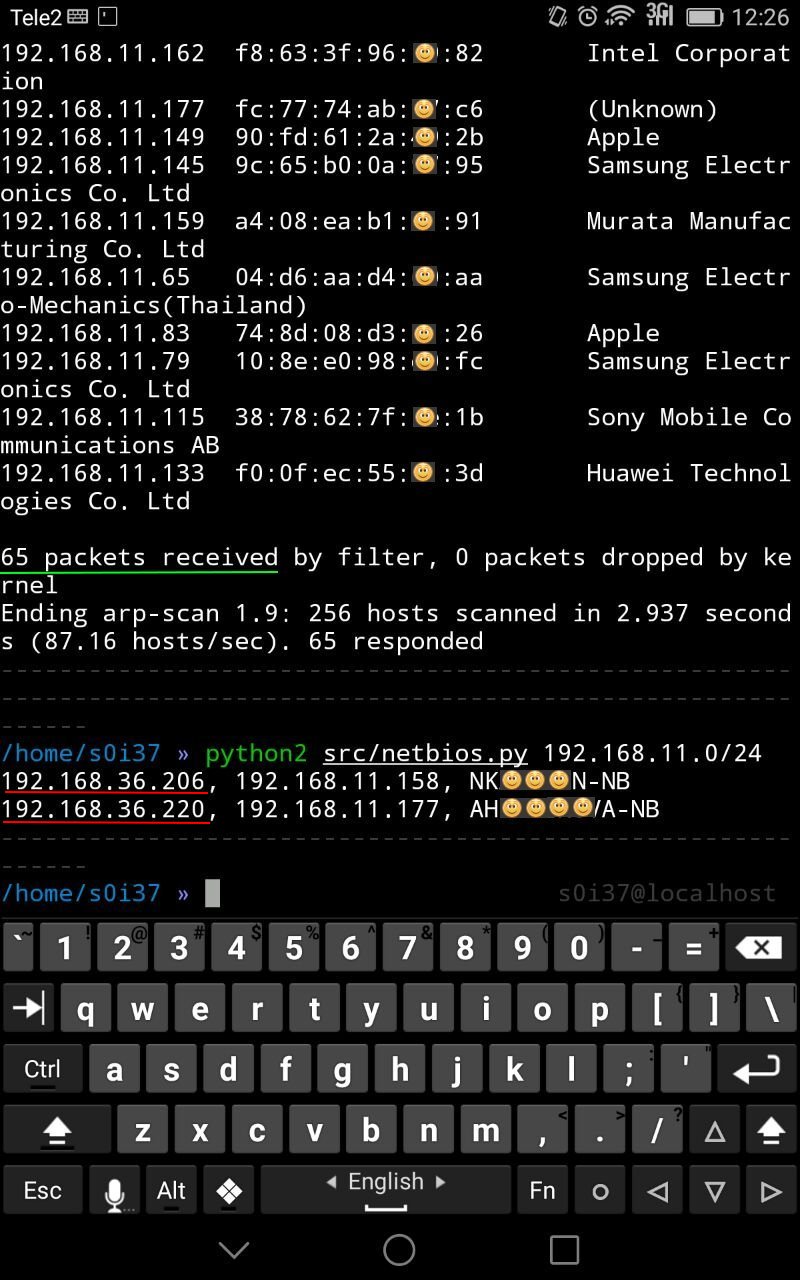

この手法を使用する別の例は、パブリックWi-Fiです。 場合によっては、ゲストデバイス間で、閉じた企業セグメントで働いている人員がパブリックネットワークに接続されているという状況に対応することが可能です。 次に、この偵察技術の助けを借りて、攻撃者は非常に迅速に自分自身が閉じたネットワークに入るためのパスをマップすることができます。

この場合、65のパブリックWi-Fiクライアントの中に、おそらく企業ネットワークに関連する追加のインターフェイスを持つ2つのワークステーションがありました。

ネットワークセグメント間またはワークステーションで直接445 / tcpポートへのトラフィックのフィルタリングが観察され、システムへのリモートログイン(リモートコード実行)が妨げられる場合は、この場合、137 / udpポートを使用してNetBIOSの名前を解決します。これは、ネットワークのユーザビリティがこれに大きく苦しむためです。たとえば、ネットワーク環境がなくなるなどです。

彼らが言うように、 列挙が重要です

これに対する保護はありますか? それは、すべての脆弱性ではないため、そうではありません。 これは、 Windowsがデフォルトで持っている小さな機能の標準機能にすぎません( Linuxでは、動作が少し異なります)。 ネットワークルーティングのルールのバイパスが突然セグメントに含まれると、攻撃者は確実にあなたを見つけて、非常に迅速に実行します。