私は世界のほぼすべての国で自由に利用可能なデータベースを見つけることについて多くのことを書いていますが、パブリックドメインに残っているロシアのデータベースに関するニュースはほとんどありません。 彼は最近、「クレムリンの手」について書いたが、オランダの研究者は、2,000以上のオープンデータベースで恐怖で発見した。

ロシアではすべてが素晴らしいと誤解されている可能性があり、ロシアの大規模なオンラインプロジェクトの所有者は責任を持ってユーザーデータを保存する責任があります。 私はこの例でこの神話を暴くために急いでいます。

どうやら、ロシアの医療オンラインサービスDOC +は、ClickHouseデータベースをパブリックドメインのアクセスログとともに残すことに成功しました。 残念ながら、ログは非常に詳細に見えるため、従業員、パートナー、およびサービスの顧客の個人データがリークの可能性にさらされる可能性があります。

まず最初に...

: . . , .

私と一緒に、Telegramチャンネル「 Information Leaks 」の所有者と同じように、チャンネルリーダーが私に連絡しました。

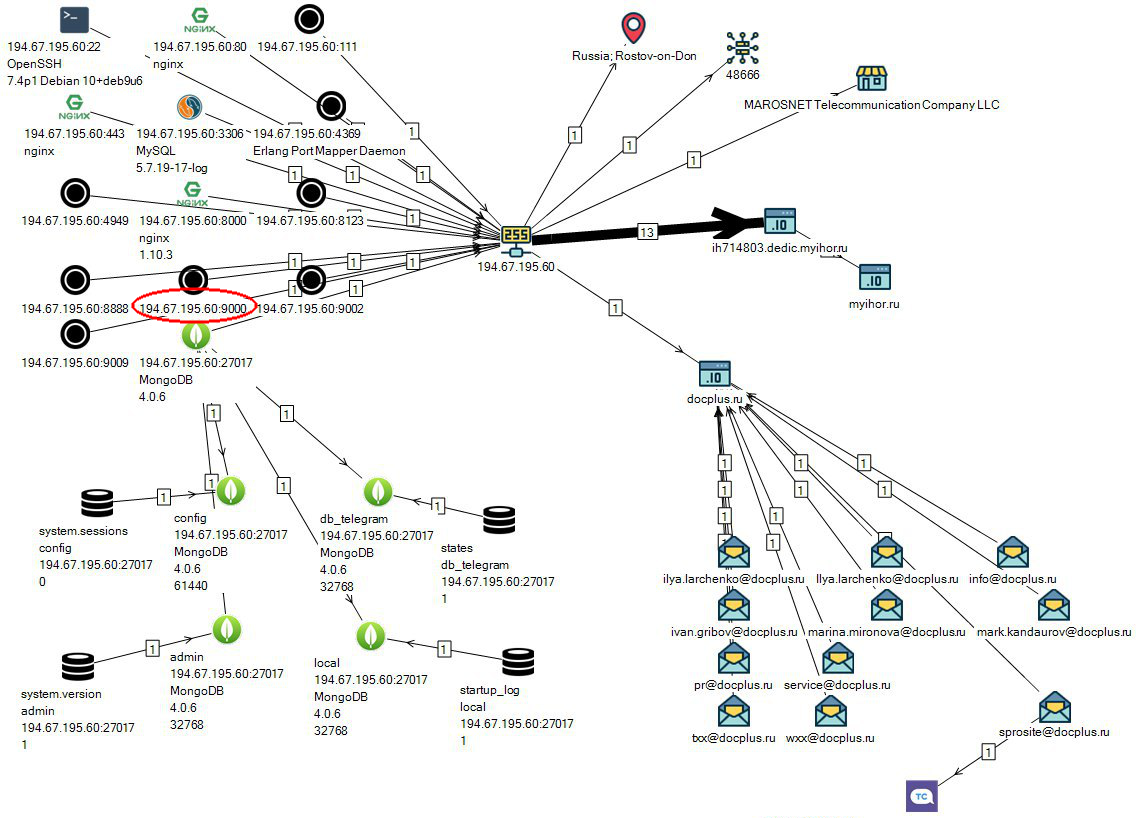

開いているClickHouseサーバーがインターネット上で発見されました。これはdoc +に属します。 サーバーのIPアドレスは、docplus.ruドメインが構成されているIPアドレスと一致します。

ウィキペディアから: DOC +(New Medicine LLC)は、遠隔医療の分野でサービスを提供し、自宅で医師を呼び出し、 個人の医療データを保存および処理するロシアの医療会社です。 同社はYandexから投資を受けました。

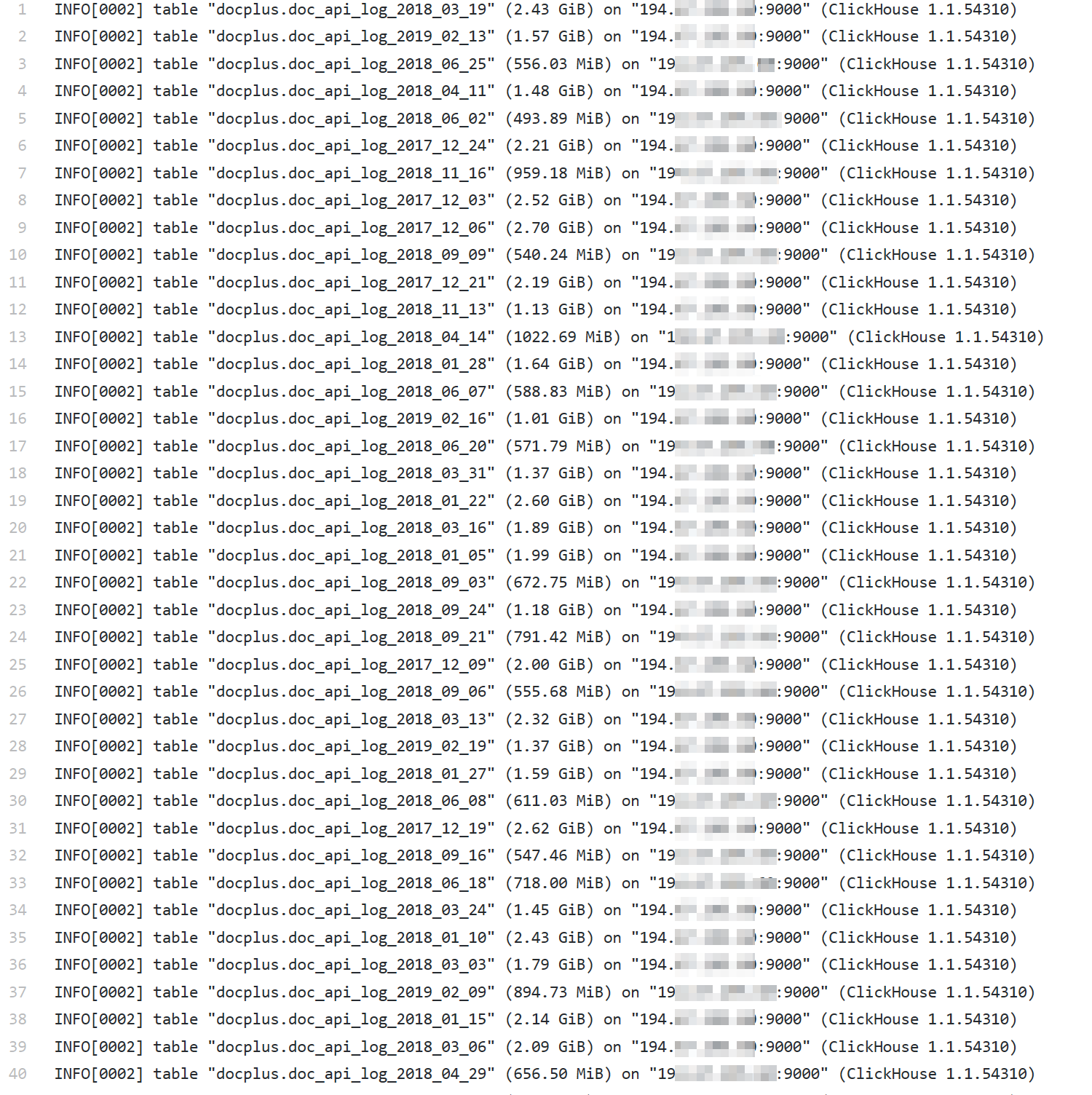

収集された情報から判断すると、ClickHouseデータベースは実際に無料で利用可能であり、IPアドレスを知っている人は誰でもそこからデータを取得できました。 このデータは、おそらくサービスアクセスログであることが判明しました。

上の写真からわかるように、Webサーバーwww.docplus.ruとClickHouseサーバー(ポート9000)に加えて、開いているMongoDBデータベースは「興味深いものは何もないように見えます」と同じIPアドレスでハングします。

私の知る限り、Shodan.io検索エンジンはClickHouseサーバーを検出するために使用されました( 研究者が開いているデータベースを見つける方法については別に書きました)。 その時、それらの474があるように思われました。

ドキュメントから、デフォルトでは、ClickHouseサーバーはポート8123でHTTPをリッスンすることがわかっています。 したがって、テーブルに含まれるものを確認するには、次のSQLクエリのようなものを実行するだけで十分です。

http://[IP-]:8123?query=SELECT * FROM [ ]

クエリの結果として、おそらく以下のスクリーンショットに示されているものを返す可能性があります。

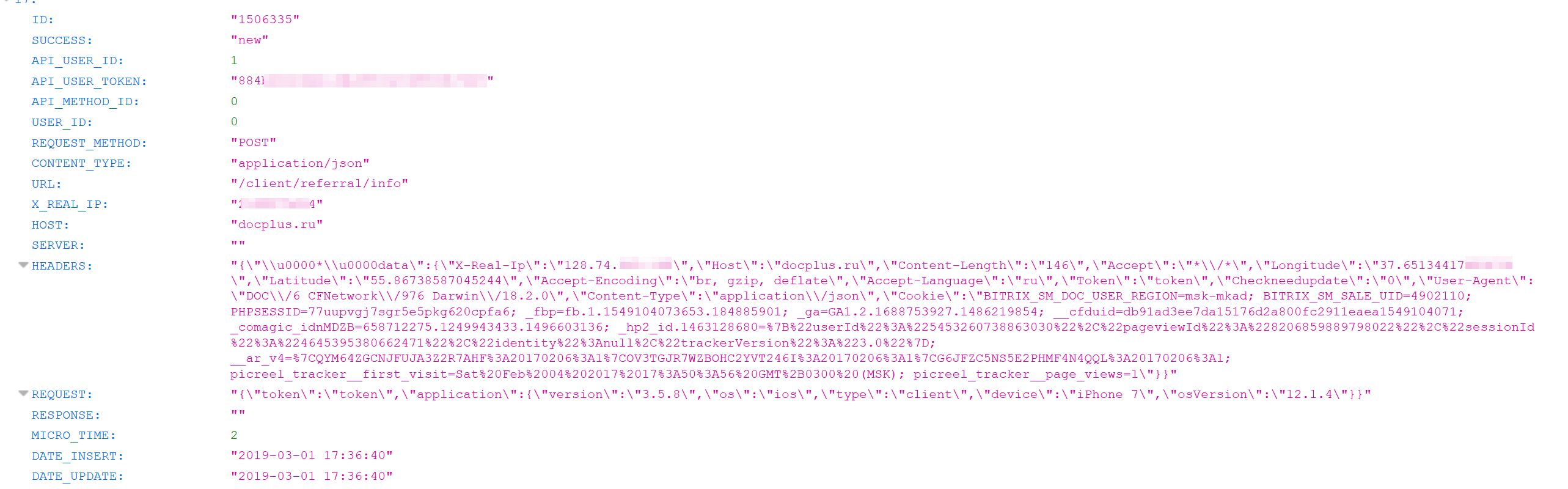

スクリーンショットから、 HEADERSフィールドの情報には、ユーザーのユーザーの位置(緯度と経度)、ユーザーのIPアドレス、ユーザーがサービスに接続したデバイスに関する情報、OSバージョンなどに関するデータが含まれていることが明らかです。

たとえば、次のように、誰かがSQLクエリを少し変更した場合:

http://[IP-]:8123?query=SELECT * FROM [ ] WHERE REQUEST LIKE '%25Profiles%25'

従業員の個人データに似たもの、つまり名前、生年月日、性別、TIN、登録住所、実際の居住地、電話番号、役職、電子メールアドレスなどを返すことができます。

上記のスクリーンショットのこの情報はすべて、1C:Enterprise 8.3の人事部門のデータと非常によく似ています。

API_USER_TOKENパラメーターを見てみると、これはユーザーの代わりにさまざまなアクション(ユーザーの個人データの受信を含む)を実行できる「作業」トークンであると考えるかもしれません。 しかし、もちろん私はこれを言うことはできません。

現時点では、同じIPアドレスでClickHouseサーバーがまだ自由に利用できるという情報はありません。

New Medicine LLCは、この事件に関する公式声明を発表しました。 この声明には多くの手紙が含まれており、簡潔に要約しています。 人的要因。 1%未満。 テスト環境(メインIP上!)」。 私は声明全体を読むのが面倒ではありません:

会社New Medicine LLC(DOC +)は個人データのオペレーターであるため、法律で要求されるすべての保護対策を講じています。 同社は、FSBおよびFSTECによる必要な認証手順に合格した最新のセキュリティ機器を導入しました。 個人データが処理される情報システムのセキュリティ状態を管理および制御する内部プロセスを構築しました。 個人データの保護と処理に関するポリシーは、当社のWebサイトで学習できます。

DOC +は、ClickHouseサービスを使用して、クライアント製品の改善機能をデバッグします。 ClickHouseは、テストおよび実稼働環境からデータをロードします。 ClickHouseサービスは会社のサーバー上で動作し、そのサーバーへのアクセスは厳しく制限されています。 ClickHouseのデータがパブリックドメインに表示されるのは、ヒューマンファクターに関連するエラーが原因でした。 データへのアクセスは、脆弱性の公開後すぐに03/17/19に閉鎖されました。 会社は個人データ保護システムの脆弱性を定期的に分析しており、このエラーは必然的に検出および修正されていました。 残念ながら、他の専門家がエラーを発見するまで、これを行う時間はありませんでした。

わずかな量のデータが一時的に公開されましたが、DOC +サービスの従業員とユーザーに悪影響を与えることはありません。 インシデント発生時、ClickHouseには主にテスト環境からのデータがありました。 パブリックドメインにあるクライアントのパブリックデータは非個人化されます;データベース全体が受信された場合にのみ、クライアント上の個人データの件名を識別することが可能です。 データベースへのアクセス履歴とサーバーからの発信トラフィックの分析から、リークはすべての情報の1%未満に影響する可能性があることが示唆されています。

事件の事実は進行中の内部手続です。 データ保護をさらに強化するための追加の対策を開発しており、すでに実装を開始しています。 私たちはこの事件を後悔しているが、再度、顧客にマイナスの影響がないことを強調している。 あなたの安全とプライバシーは、会社の最初の日からDOC +チーム全体の優先事項です。