誰もがパスワードマネージャーを愛しています。 彼らは多くの理由で素晴らしいです。 個人的には、マネージャーに200以上のエントリがあります。 非常に多くの機密データが1か所にあるため、マルウェア、エクスプロイト、または数分間放置されたコンピューターなど、記録が侵害された場合の損害の程度を理解することが重要です。 ワシントンポストは最近、私たちの研究に基づいた記事を発行しました。 この記事は、すべてのパスワードマネージャーが同じではないことを人々に知らせるのに役立ちます。

ロックされたパスワードマネージャーは十分に保護されていると確信しました。 誰かが私のコンピューターにアクセスした場合、情報はメモリから確実にクリアされるため、最大値はランダムなバイトの束に頼ることができます。

これは1Password 4にも当てはまります(最新バージョンは今日7日目です)。 数年前に切り替える前に、マネージャーがロックされた状態のときにクリアメモリにパスワードが実際にないことを確認しました。 そのため、侵害された場合、攻撃者は暗号化されたストレージを処理する必要があります。

金庫はロックされています!

この状態では、パスワードエントリもマスターパスワードもありません。 非常に合理的かつ正確であり、1Password 4はこのテストに合格しました。 かどうか?

退屈な詳細を取り除くために、すぐに言います。次のように、1Password 4のロックされたインスタンスからマスターパスワードを復元できました。

1Password 4のロックを解除し、マスターパスワードを回復します

このアニメーションは、1Password 4が最初に通常の方法でロック解除され、その後ロックされることを示しています。 その後、パスワードを正常に回復するマルチパスユーティリティを実行します。 ユーティリティは、1Password 4のパスワード入力フィールドの誤った処理を利用して、難読化されたマスターパスワードバッファーを復元し、難読化を解除し、1Password 4を自動的にロック解除し、最終的にマスターパスワードをコンソールに表示します。

退屈な詳細

パスワードマネージャーを評価する最初の手順は、メモリ内のクリアマスターパスワードを確認することです。 これは、プロセスメモリ空間とやり取りできる16進エディタで可能です。 たとえば、無料のHxDエディター。 これを使用して、1Password 4のメモリスペースを開きます。

すぐに1Password 4のメモリ空間の最初の読み取り可能な領域に分類されます。

HxDメモリ表現の例

まだ特別なものはありません。 ただし、検索はできます。 たとえば、1Password 4のロック解除ウィンドウにパスワードを入力し、「ロック解除」ボタンをクリックしない場合の状況は次のようになります。

フィールドに入力されたマスターパスワードでロックされたVault 1Password 4

確かにパスワードはメモリ内のどこかにありますか?

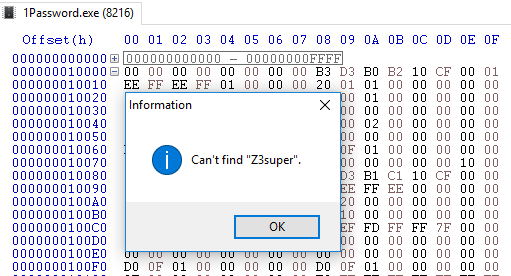

HxDを開きますが、マスターパスワード(「Z3Superpass#」)で行を検索しても結果は生成されません。

1Passwordは入力されたフォームを何らかの方法で暗号化または難読化するようです。 手順が正しく機能する場合、すべてが正常です。

より深く潜る

ロック解除ダイアログボックスに明確に存在するマスターパスワードがメモリに見つからない理由を見つけるには、それと対話するコードを見つける必要があります。 いくつかの方法があります。 「GetMessage」、「PeekMessage」、「GetWindowText」、または通常ユーザー入力を処理する他のWindows APIをローカライズすることにより、キーボードイベントとマウスイベントの処理を追跡できます。 そこで、キーストロークが記録されているバッファを見つけ、それらを介して暗号化/難読化ルーチンに進みます。 しかし、これは長くてエラーが発生しやすいプロセスです。特に、非常に奇妙にメモリを管理する大規模なフレームワークでは、バッファを追跡するために多くのコピーと変換を行う必要があります。

代わりに、アプリケーションレベルで「奇妙な」独自プロトコルをリバースエンジニアリングするように設計された独自のThread Imagerツールを使用します。 メモリ内の1Password 4がマスターパスワードと相互作用する場所を判断するのに役立ちます。 このツールは、難読化されたパスワードとやり取りする1Password 4のコードの領域を「自動的に」識別します(さらに分析するために、目的のデータとやり取りする指示を単に強調表示します)。 結果は次のようになります。

Thread Imagerは、焦点の合っていないマスターパスワードとやり取りする1Password 4コードを見つけます

マスターパスワードは難読化された形式でメモリに保存されるため、ツールはまず難読化が発生した場所を表示する必要があります。

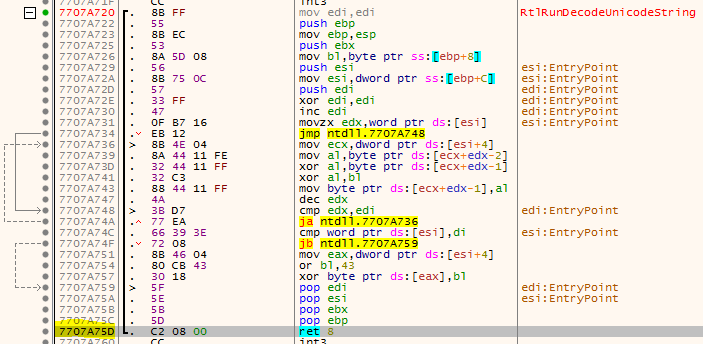

最初の結果の一部は、マスターパスワードの最初の出現に、アドレス0x7707A75Dから0x701CFA10へのコード遷移が伴うことを示しています。

Thread Imagerの詳細なエントリは、0x7707A75Dから0x701CFA10へのコード遷移を強調表示しますが、EAXおよびECXレジスタはマスターパスワードを持つバッファーを参照します

デバッガー(x64dbg)でこの場所0x7707A75Dを調べると、理論が確認されます。 実際、ntdll.dllライブラリのデコード関数「RtlRunDecodeUnicodeString」が完了すると、文字列「Z3superpass#」が初めて発生します。

少し分析した結果、パスワードを難読化するためにこれらの2つの関数「RtlRunEncodeUnicodeString」と「RtlRunDecodeUnicodeString」が使用されていることは明らかです。 そのため、マスターパスワードはメモリからの原始的なコピーから隠されているため、以前は16進エディターで見つけることができませんでした。

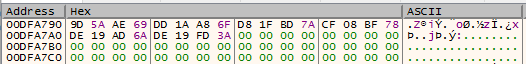

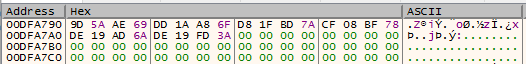

RtlRunEncodeUnicodeString関数の最後でエンコードされたバッファを調べると、マスターパスワードを含む暗号化された行は次のようになります。

暗号化されたマスターパスワード

RtlRunDecodeUnicodeStringの後、「デコードされます:

復号化されたマスターパスワード

興味深いことに、この領域は同じアドレス0x00DFA790に保存されており、1Password 4のロック解除ウィンドウにパスワードを入力すると、その変更を文字通り観察できます。

脆弱性

「RtlRunEncodeUnicodeString」および「RtlRunDecodeUnicodeString」は、単純なXOR操作で文字列を変更する単純な関数です。 これはそれほど悪くはありません: 'ES_PASSWORD'フラグが設定されたすべてのネイティブWindows編集コントロールをマスクする標準的な方法のようです。

問題は、1Password 4のロックを解除した後、暗号化されたマスターパスワードがメモリから消去されないことです。

さらに悪いことに、1Password 4がロックされた後でもメモリに残ります、つまり、パスワードストアはロックされていますが、メモリ内に暗号化されたマスターパスワードがあります。

さらに悪いことに、マスターパスワード入力ダイアログボックスと対話するため、同じメモリ領域が同じXOR値で再利用されるため、エンコードされたバッファに簡単にアクセスしてエクスプロイトを作成できます。

挑戦する

1Password 4の信頼できるエクスプロイトを作成するには、プログラムのワークフローによってマスターパスワードがどのように処理されるかをより明確に把握する必要があります。 前述のツールを使用して、出力データの図を作成しました(下図)。

この図を使用すると、マスターパスワードを抽出できるメモリ内の領域を確実に識別するために、どこでどのライブラリが関係しているかを簡単に理解できます。

エクスプロイト

現時点では何がありますか? ロックされたストレージがあり、プログラムがメモリを適切にクリーニングしなかったため、メモリのどこかに難読化されたパスワードが格納されています。

抽出するには、1Password 4のプロシージャを呼び出して、 'RtlRunEncodeUnicodeString'および 'RtlRunDecodeUnicodeString'を開始する必要があります。 したがって、メモリバッファの場所とエンコードされたマスターパスワードが表示されます。

難読化されたマスターパスワードのあるメモリ領域

このバッファがなければ、内部プロシージャとWindowsコントロール、および関連するメモリ管理メカニズムの深byに突入する必要があります。 おそらく、この分析によってバッファを簡単に見つけることができますが、私たちはこのようには行きませんでした。

「RtlRunEncodeUnicodeString」および「RtlRunDecodeUnicodeString」を呼び出す唯一の方法は、ダイアログボックスの文字にマスターパスワードを入力することであるようです。 目的のバッファーを取得します。 しかし、パスワードの長さはわかりません。

バッファの最初の文字にアクセスするコードをインターセプトし、変更の試みをブロックすることにより、この問題を解決しました。 このルーチンは、comctl32の制御メッセージループ内にあり、対応する要素のバッファー制御を処理します。 オフセット0x70191731で 'memmove'を呼び出すと、入力された文字でバッファーが上書きされます。

(副作用:強調表示された行(黄色)はパスワード行全体を更新します)

これでようやく、エクスプロイトを作成するために必要なすべてのものが手に入りました。 次の手順により、マスターパスワードを抽出できます。

- マスターパスワードの最初のバイトが上書きされないように、「memmove」をフックします。

- 'RtlRunEncodeUnicodeString'をフックして、難読化されたマスターパスワードのバッファーの場所を取得します。

- 「RtlRunDecodeUnicodeString」をフックして、前の手順で取得した難読化されたバッファーにアクセスします。

- パスワード入力フィールドに文字を入力し、ステップ1(マスターパスワード全体を保存する)を放棄し、ステップ2をステップ3にリダイレクトして、難読化されたマスターパスワードをデコードします。

これらのすべてのアクションを実行するには、これらすべてのフックのハンドラーコードを使用してDLLを作成します。 ライブラリは1Password 4プロセスに組み込まれ、memmove、RtlRunEncodeUnicodeString、RtlRunDecodeUnicodeStringの各ステップを起動して、1文字をマスターパスワードダイアログボックスに送信します。 ほとんどの魔法はDetourRtlRunEncodeUnicodeStringで発生します。これは、以下に示す「RtlRunEncodeUnicodeString」関数のフックです。

これで最終結果が得られます。WindowsAPIで使用されるバグのある手順を使用して、すべてのバージョンのロックされたリポジトリ1Password 4のロックを解除します。

まとめ

最初に1Password 4の内部を掘り下げたとき、何らかの複雑なセキュリティシステムに対応し、PBKDF2手順やマスターパスワードが使用される他の領域で発生するように、すべての機密情報がメモリから消去されることを期待していました。 対応するエントリも消去されます。 ただし、見落としのため、パスワード入力フィールドは、パスワードが隠された標準のWindows APIコントロールと見なされ、1Password 4のセキュリティが損なわれます。