マサチューセッツ工科大学。 講義コース6.858。 「コンピューターシステムのセキュリティ。」 ニコライ・ゼルドヴィッチ、ジェームズ・ミケンズ。 2014年

コンピューターシステムセキュリティは、安全なコンピューターシステムの開発と実装に関するコースです。 講義では、脅威モデル、セキュリティを危険にさらす攻撃、および最近の科学的研究に基づいたセキュリティ技術を扱います。 トピックには、オペレーティングシステム(OS)セキュリティ、機能、情報フロー管理、言語セキュリティ、ネットワークプロトコル、ハードウェアセキュリティ、およびWebアプリケーションセキュリティが含まれます。

講義1:「はじめに:脅威モデル」 パート1 / パート2 / パート3

講義2:「ハッカー攻撃の制御」 パート1 / パート2 / パート3

講義3:「バッファオーバーフロー:エクスプロイトと保護」 パート1 / パート2 / パート3

講義4:「特権の共有」 パート1 / パート2 / パート3

講義5:「セキュリティシステムはどこから来たのか?」 パート1 / パート2

講義6:「機会」 パート1 / パート2 / パート3

講義7:「ネイティブクライアントサンドボックス」 パート1 / パート2 / パート3

講義8:「ネットワークセキュリティモデル」 パート1 / パート2 / パート3

講義9:「Webアプリケーションのセキュリティ」 パート1 / パート2 / パート3

講義10:「シンボリック実行」 パート1 / パート2 / パート3

講義11:「Ur / Webプログラミング言語」 パート1 / パート2 / パート3

講義12:ネットワークセキュリティパート1 / パート2 / パート3

講義13:「ネットワークプロトコル」 パート1 / パート2 / パート3

講義14:「SSLおよびHTTPS」 パート1 / パート2 / パート3

講義15:「医療ソフトウェア」 パート1 / パート2 / パート3

講義16:「サイドチャネル攻撃」 パート1 / パート2 / パート3

講義17:「ユーザー認証」 パート1 / パート2 / パート3

講義18:「インターネットのプライベートブラウジング」 パート1 / パート2 / パート3

講義19:「匿名ネットワーク」 パート1 / パート2 / パート3

講義20:「携帯電話のセキュリティ」 パート1 / パート2 / パート3

講義21:「追跡データ」 パート1 / パート2 / パート3

講義22:「情報セキュリティMIT」 パート1 / パート2 / パート3

そのため、これは、非常に大規模な施設に多数のデバイスを備えたわずか4人のチームがあるという事実の序文でした。 したがって、少なくともこのサイズのネットワークの安全性を確保しようとするためには、フェデレーションマークのスポークが本当に必要です。

私たちは人々とコミュニケーションを取り、キャンパスで彼らを助けます。 当社のポートフォリオは、コンサルティングサービス、コミュニティに提供するサービス、使用するツールで構成されています。 当社が提供するサービスは非常に多様です。

不正行為の報告-オンラインでの不正行為の報告をリリースします。 通常、これらは外部の世界からの苦情に対する回答であり、その大部分は研究所のネットワークでのTorノードの作成に関連しています。 私たちはそれらを持っています、私は他に何を言うことができますか? (観客の笑い声)。

エンドポイント保護 「大型」コンピューターにインストールするツールと製品がいくつかあります。必要に応じて使用できます。 ほとんどが管理リソースであるMITドメインに属している場合、これらの製品はコンピューターに自動的にインストールされます。

ネットワーク保護、またはネットワーク保護は、mit.netネットワーク全体とその境界の両方にあるツールのセットです。 異常を検出するか、分析のためにトラフィックフローデータを収集します。 データ分析は、これらすべてを比較し、まとめ、有用な情報を取得するのに役立ちます。

フォレンジック-コンピュータフォレンジックについては、すぐに説明します。

リスクの特定、またはリスクの特定は、主にNessusなどのネットワーク検知および評価ツールです。 これには、PIIを探すもの(個人識別情報)が含まれます。これは、マサチューセッツ州では州201 CMR 17.00の基本法の新しい規則への準拠を確保する必要があるためです。 マサチューセッツ州の居住者に関する個人情報を保存または使用する機関または企業に、個人情報保護計画を作成し、その有効性を定期的に確認することを求めています。 したがって、ネットワーク内のどこにユーザーの個人情報があるかを判断する必要があります。

アウトリーチ/意識/トレーニング-情報提供とトレーニング、私はこれについて話しました。

コンプライアンスのニーズは主にPCI DSSシステムです。 DSSを持つペイメントカード業界であるPCIは、データセキュリティ標準です。 信じられないかもしれませんが、マサチューセッツ工科大学はクレジットカードを販売しています。 キャンパスにはこれらの支払い方法のプロバイダがいくつかあり、それらのインフラストラクチャがPCI DSS互換であることを確認できるはずです。 したがって、これらのニーズを満たすためのセキュリティ管理とセキュリティコンプライアンスも、チームの仕事の一部です。

標準への6番目の主要な更新であるPCI 3.0は1月1日に発効するため、インフラストラクチャ全体を確実に満たすようにしています。

レポート/メトリック/アラート、レポート、インジケータの提供、アラートの発行も作業の一部です。

次のスライドでは、エンドポイントを保護するための多くの製品が示されています。 ワシが上に描かれているようです。 CrowdStrikeと呼ばれるツールがあり、現在IS&T部門でテストされています。 主に、システムコールの観点から異常な動作を追跡します。

たとえば、MS Wordを使用していて、システムがアカウントデータベースをシステムまたはパスワードの束から読み取ろうとするなど、プログラムが実行すべきでないことを突然開始した場合、CrowdStrikeはこれについて警告し、アラームフラグをスローします。 これはクラウドツールです。これについては後で説明します。 このデータはすべてセンターコンソールに送信されます。ヒューリスティックな動作の観点から明らかなように、コンピューターが悪意のある操作を実行しようとすると、レッドフラグが表示されます。

GPO-グループポリシーオブジェクトは、グループセキュリティポリシーを実装するシステムです。 S-これらは、悪意のあるアプリケーション、ウイルス対策、エンドポイントを保護するために製品を購入する際に期待されるすべてのものから保護するソフォスのあらゆる種類のプログラムです。

PGPは、機密データを含むキャンパスシステムのハードドライブを暗号化します。

これらのツールの一部は、より高度なツールに置き換えられています。 業界では、Windows用のBitLockerやMac用のFileVaultなどのソリューションを使用したベンダー中立なポリシーへの移行が進んでおり、これらのオプションも検討しています。 Casperは、主にMac OSコンピューターのセキュリティポリシーを管理します。

ネットワークセキュリティについては、この分野でアカマイと協力しています。アカマイは実際にMTIを退職した会社であり、卒業生の多くがそこで働いています。 これらは非常に優れたメンテナンスを提供するため、それらが提供する多くのサービスを利用します。

後でそれらについて詳しく説明します。

TippingPointは、リスク識別子である侵入検知システムです。 私が言ったように、これらのツールのいくつかは絶えず改善されており、TippingPointは例として役立ちます。 彼のおかげで、国境に侵入防止システムがあります。 実際、私たちはそれらを防止するのではなく、単にそれらを検出します。 MITネットワークのエッジでは、非常にシンプルで広く普及しているスプーフィング防止ルールを使用して何もブロックしません。

Stealth Watchは、NetFlowデータを生成するツール、またはより正確にはNetFlowデータを収集するツールです。 シスコのデバイスを使用していますが、すべてのネットワークデバイスは、詳細、送信するストリームのメタデータ、送信元ポート、宛先ポート、送信元IPアドレス、最終IPアドレス、プロトコルなどを引き出します。 StealthWatchはこのデータを収集し、基本的なセキュリティ分析を実行し、よりスマートなことを行うために使用できるAPIも提供します。

RSA Security Analyticsは、ステロイド識別子としてさまざまな方法で機能する別のツールです。 完全なパケットキャプチャが実行されるため、赤いフラグが付いている場合はその内容を見ることができます。

リスク識別の分野では、Nessusは一種の事実上の脆弱性評価ツールです。 通常、オンデマンドで使用しますが、18/8ネットワークのサブドメインに全体として展開することはありません。 しかし、キャンパスソフトウェア用のDLCアドオンを入手した場合、Nessusを使用してそれらの脆弱性を評価します。

Shodanはコンピューター検索エンジンと呼ばれます。 基本的に、インターネット全体をスキャンし、そのセキュリティに関する多くの有用なデータを提供します。 この「エンジン」のサブスクリプションがあり、この情報を使用できます。

Identity Finderは、登録データの保護に関する規則を順守し、重要なデータがどこにあるかを確認するために、PII(機密個人情報)がある場所で使用するツールです。

コンピューターフォレンジックは、私たちが時々行う問題です...私たちは定期的にそれをしないので、正しい言葉を見つけることができません。 このために、ツールのセットもあります。

EnCaseは、ディスクイメージを取得し、それらを使用してHDDの内容を確認できるツールです。

FTK、またはフォレンジックツールキット-コンピューターフォレンジックの分野で調査を実施するためのツールのセット。 知的財産の確認の論争のあるケースを検討するとき、またはOGC-ゼネラルカウンセルの事務所が検討するいくつかのケースを検討するとき、ディスクイメージを撮る必要があるとき、我々はしばしば連絡されます。 これに必要なツールはすべて揃っています。 正直なところ、これは永続的な仕事ではなく、定期的に表示されます。

では、このデータをどのようにまとめて収集するのでしょうか? マークの相関関係。 システム管理を確実にするために、システムログを処理します。 NetFlowログ、一部のDHCPログ、識別子ログ、Touchstoneログがあることがわかります。

Splunkは、相関処理のほとんどを実行し、必ずしも正規化されていないデータを受け取り、それらを正規化し、さまざまなソースからのデータを比較して、より「インテリジェンス」を取得できるツールです。 したがって、すべてのログインが記録されるページを表示し、これにGeoIPを適用してログオン場所も表示できます。

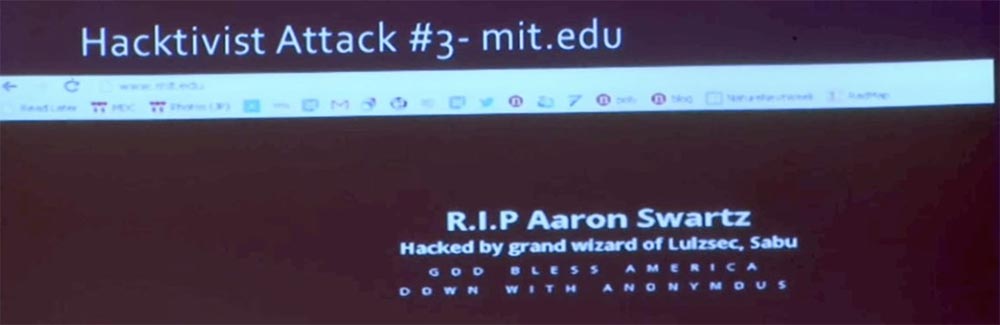

攻撃や、使用しているソフトウェアよりも興味深いものについて話しましょう。 最初に、過去数年間で最も一般的なサービス拒否攻撃について説明します。 また、数年前のアーロンシュワルツの悲劇の結果として発生した特定の攻撃についても説明します。これらは、分散DoS攻撃にも関連しています。

次に、ABC DoSを紹介します。 最初のDoS攻撃は、CIA Computer Security Triadの文字Aを対象としています。 CIAは、機密性-機密性、整合性-整合性、および可用性-可用性で構成される略語です。 したがって、DoS攻撃の主な目的は、アクセシビリティ、可用性です。 攻撃者は、正当なユーザーが使用できないようにリソースを無効にしようとしています。

これは、ページを損なう可能性があります。 とても簡単ですよね? デジタルグラフィティはページを単に破壊するだけなので、誰も見ることができません。 これは巨大なリソース消費になる可能性があり、攻撃はシステムのすべての計算能力とネットワーク帯域幅全体を使い果たします。 この攻撃は1人で実行できますが、ハッカーは友人を招待してDDoSパーティ全体、つまり分散型サービス拒否攻撃を仕掛ける可能性があります。

現在のDDoS傾向は、Arbor Networkレポートにリストされています。 これは攻撃対象領域の拡張であり、最も一般的な動機付けはハクティビズムであり、このような攻撃の最大40%を占め、さらに39%の動機付けは不明のままです。 少なくとも昨年、攻撃の強度は100ギガビット/秒に達しました。 2012年に、Spamhaus組織で攻撃が発生し、強度は300 Gb / sに達しました。

DDoS攻撃が長くなります。 そのため、米国の金融セクターに対するハッカー操作Abibalは数ヶ月続き、定期的に強度を65ギガビット/秒に増やしました。 これについて聞いたところ、この攻撃はほぼ継続しており、阻止できなかったことをGoogleで確認できます。 後で、彼らがそれをどのように行ったかについてお話します。

しかし、正直に言うと、65 Gb / sまたは100 Gb / sの差は被害者にとってそれほど大きくはありません。世界中のどのシステムも、この規模の長期にわたる攻撃に耐えることはめったにないからです。 最近、リフレクションとゲイン攻撃への移行がありました。 これらは、小さな入力信号を取得して大きな出力信号に変換する攻撃です。 これは新しいことではありません。ICMPSmurf攻撃に戻ります。この攻撃では、ネットワークのブロードキャストアドレスと、パケットの送信者に応答するネットワーク上のすべてのマシンにpingを実行します。 たとえば、Markのふりをして、このクラスのブロードキャストアドレスにパケットを送信します。 そして、あなたは全員がマークにパケットで返信し始め、マークが彼に送信したと考えます。 その間、私は隅に座って笑っています。 学生としてこの方法について読んだので、これは新しいことではありません。

したがって、次のタイプのDDoS攻撃はUDP増幅、つまり「UDP増幅」です。 UDPはユーザーデータグラムプロトコルの書き込みと忘却です。 これはTCPではなく、完全に信頼性が低く、安全な接続の作成に焦点を合わせていません。 偽造は非常に簡単です。 過去1年間に私たちが見たものは、DNS、ポート53、UDPの3つのプロトコルの機能を強化するためのエクスプロイトです。 不適切に構成されたサーバーに64バイトのANY要求を送信すると、512バイトの応答が生成され、攻撃の被害者に返されます。 これは8倍のゲインであり、DoS攻撃にとっては悪くありません。

このタイプの攻撃を強化する傾向が生じたとき、それらが商業部門の被害者に対して大量に使用される前に、mit.netネットワーク上でそれらを目撃しました。 発信帯域幅に大きな影響を与える12ギガのDNS増幅攻撃を見ました。 かなり高いスループットがありますが、そのような量のデータを合法的なトラフィックに追加すると問題が発生し、Markと私はそれを解決せざるを得ませんでした。

UDPポート161プロトコルであるSNMPは、非常に便利な管理プロトコルです。 get / setステートメントを使用して、リモートでデータを操作できます。 ネットワークプリンターなどの多くのデバイスでは、認証なしでアクセスできます。 ただし、サイズが64バイトのGetBulkRequestタイプのリクエストを、正しく構成されていないデバイスに送信すると、応答が被害者に送信されます。そのサイズは、リクエストのサイズを1000倍超えます。 したがって、これは以前のバージョンよりもさらに優れています。

通常、攻撃者は標的型攻撃を選択するため、キャンパスネットワークにあるプリンターに対する大規模な攻撃を目撃しています。 開いているSNMPエージェントを備えたプリンターを使用して、ハッカーは彼にパケットを送信し、応答のサイズが1000倍に増加すると、インターネットネットワーク全体が汚染されました。

以下は、タイムサーバープロトコル、またはNTPネットワークタイムプロトコルです。 これを使用すると、正しく構成されていないサーバーが「MONLIST」リクエストに応答します。 ここでは、攻撃の基礎は増幅ではなく、600個の最近のNTPクライアントのリストの形式でのmonlist要求への応答です。 したがって、感染したコンピューターからの小さなリクエストは、大きなUDPトラフィックを被害者に送信します。

これは非常に一般的なタイプの攻撃であり、NTPモンリストの設定が正しくないため、大きな変更が加えられました。 最後に、これらの攻撃を軽減するためにいくつかのことを行いました。 そのため、NTP側では、NTPサーバーでmonlistコマンドを無効にしました。これにより、そのトラックで攻撃を「殺す」ことができました。 しかし、私たちには国家機関があるので、私たちには関係する権利がないものがあります。したがって、私たちは当局が許可する限りモンリストを無効にしました。 最終的には、MITネットワークのエッジでNTPの速度を制限するだけで、応答するシステムの影響を軽減し、1年間、マイナスの影響なしに存在しています。 数メガビットの速度制限は、以前にインターネットに送信したギガバイトよりも確かに優れています。 これは解決可能な問題です。

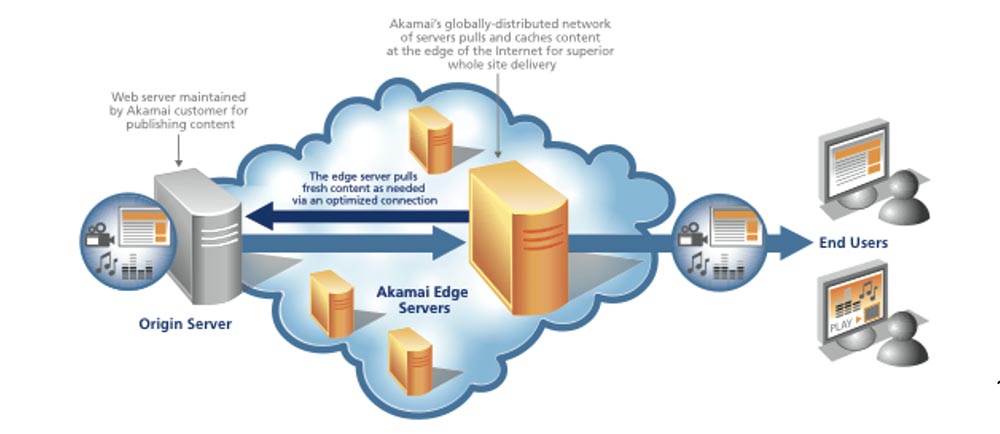

DNSセキュリティの面倒を見るのはもう少し複雑です。 eDNSと呼ばれるAkamaiサービスの使用を開始しました。 アカマイはこのサービスを共有ホスティングゾーンとして提供しているため、eDNAを使用して、システムドメイン名スペースであるDNSを2層に分割しました。 Akamaiに外部ビューの外部層を配置し、常にMITにサービスを提供するサーバーに内部内部ビューを配置しました。 MITクライアントのみが内部サーバーにアクセスできるように内部ネットワークへのアクセスをブロックし、その他の地域はアカマイの管理下に置かれました。

AkamaiのeDNSの利点は、世界中のインターネット上で配信されるコンテンツです。これは、アジア、ヨーロッパ、北米、東部、西部からコンテンツを配信する地理的に分散したネットワークインフラストラクチャです。 ハッカーはアカマイを破壊できないため、DNSが停止することを心配する必要はありません。 これがこの問題の解決方法です。

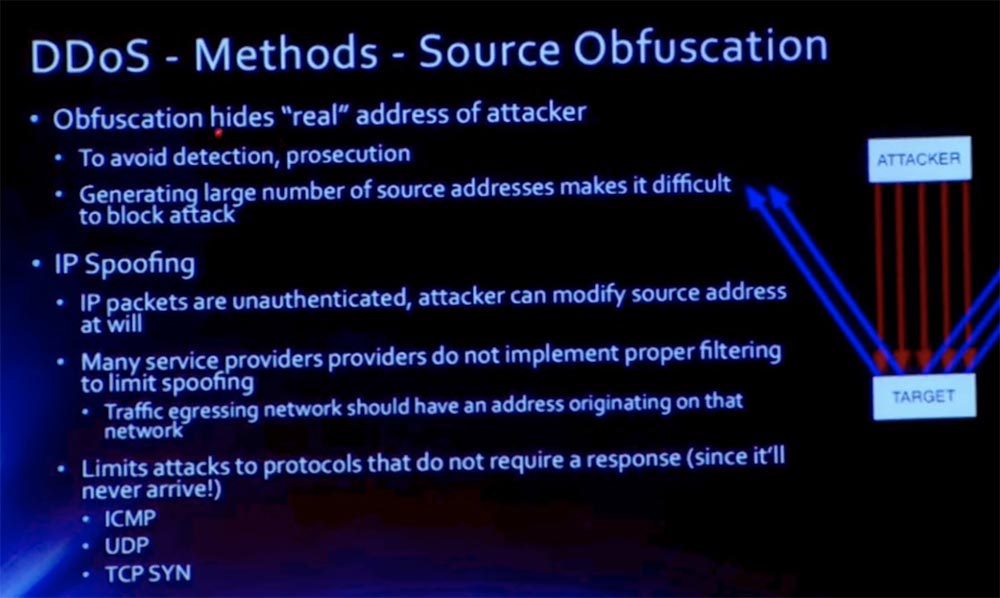

次のプレゼンテーションのスライドは、DDoS攻撃を実行する方法を示しています。 最初のソース難読化は、攻撃者の実際のアドレスを隠すことです。 これは、検出と起訴を回避するためです。 詳細は説明せず、このスライドをスキップします。

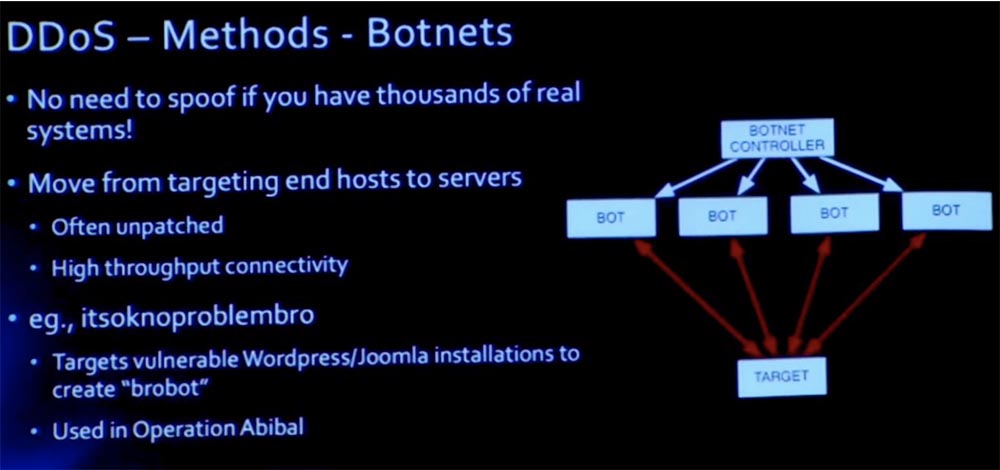

DDoS攻撃を実装する次の方法は、ボットネットネットワークを作成することです。 攻撃の意味は、ボットを使用して敵のネットワークを破壊することです。

ボットネットネットワークは現在、巨大です。 «itsoknoproblembro» ( , , ) Ababil, . «brobot» Wordpress Joomla.

, , , , . , . , , , TCP SYN-ACK, , HTTP- GET POST.

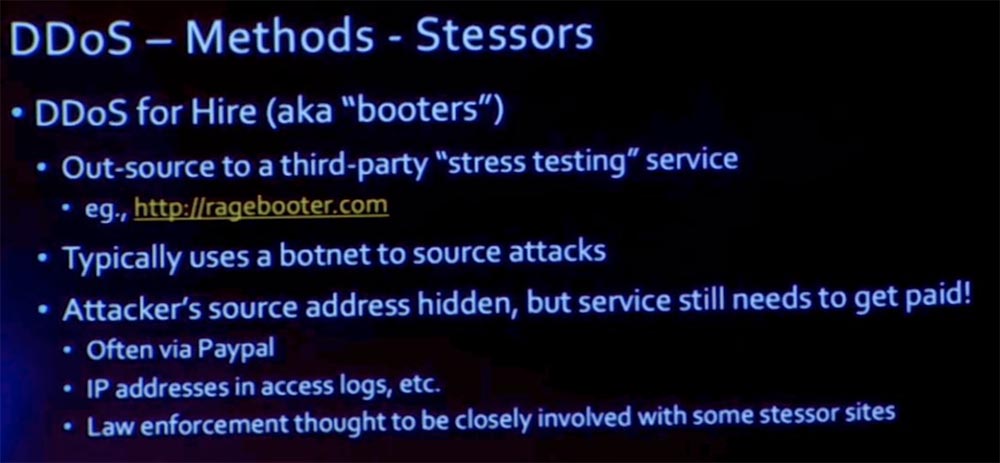

DDoS- . – , .

, -, , Ragebooter. , , DDoS- . , , PayPal.

DDoS-. DNS- , Akamai. .

-, . , , MIT. «» -. , DNS. MIT. MIT Akamai, DNS, Akamai.

, MIT, CDN- Akamai, . - , , MIT Akamai, Akamai , . , , - - Akamai.

, NTP, . , brute-force, . , . , ?

, , ? , , , . ? , , .

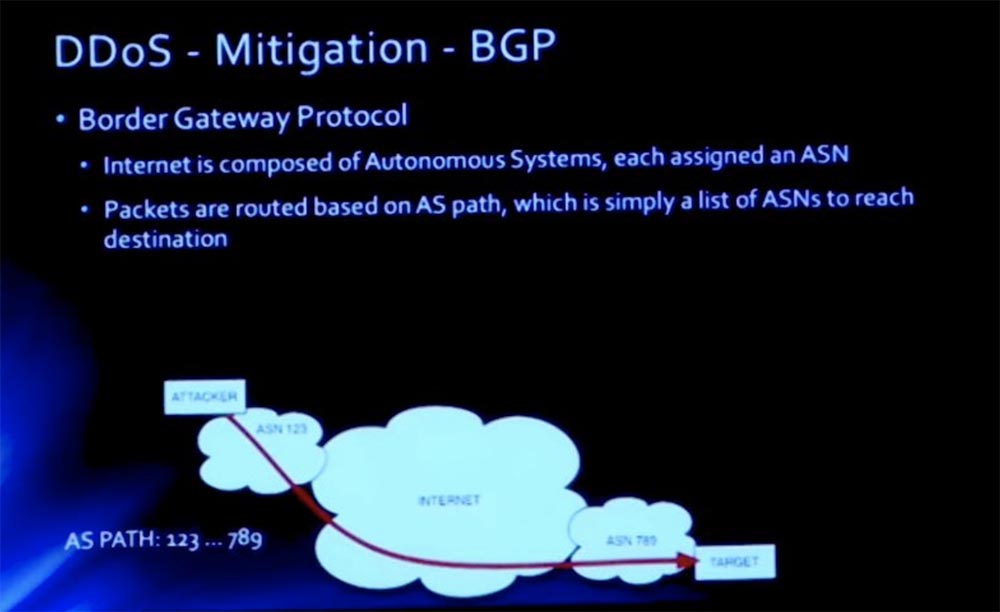

BGP. BGP, , , . , ASN. ASN, BGP , , ASN.

123, . , , 11 , .

, , ASN123, – ASN789. ASE, .

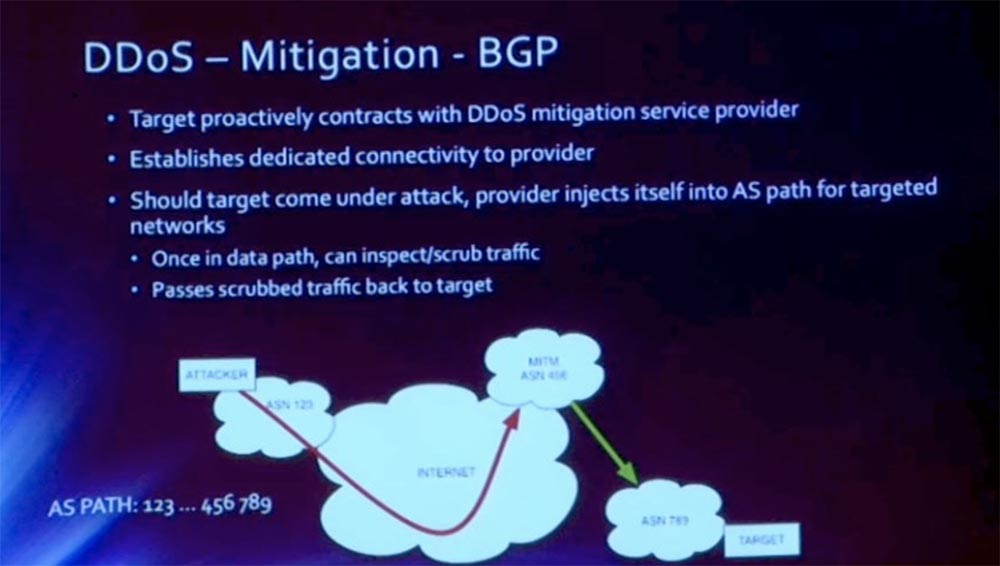

BGP ASN, MIT. ASN456. « », . , 18.1.2.3.0/24 255 MIT , ASN456 .

, . AS Akamai. , .

, «», . , .

, , ?

: MIT, , .

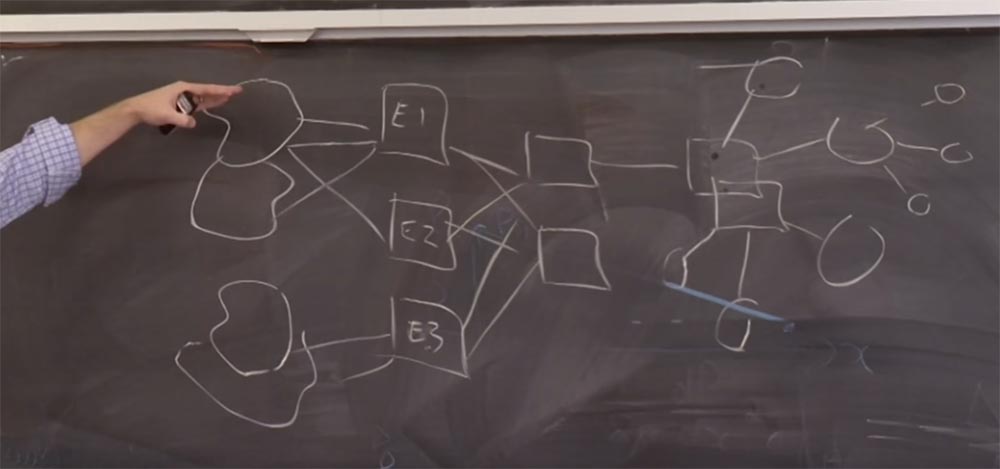

: . MIT : External 1, External 2 External 3. MIT. , , . , 3 E1,2,3, . , . 3, , . .

, , BGP, . – , .

, , , 2 , MIT, . , .

. . , . , .

, E1,2,3, , , « ».

, 100 /, , . , «» . , . mit.net, .

. , , Patriots -. , - , . , .

, , ? . , IP- VPN. , . , .

: , ?

: , , . web.mit.edu. , DNS-. web.mit.edu -, . HTTP- GET/POST, , GET POST. , -, . , , . , , IP-. , , , , , «».

, . , - . , , , Akamai CDN. , MIT web.mit, 18.09.22 . C, , IP- Akamai.

mit.net, . www.mitおよびweb.mit-コンテンツはこの画像に置き換えられました。Webサーバーで迅速に診断を行いました。すべてが素晴らしく見え、サーバーはハッキングされていません。つまり、ページは別の方法で破損していました。

最終的に、名前とDNSのwho_is情報が機能しなかったことがわかりました。このスライドでは、ハッカーによる「管理連絡先」ブロックの変更が表示されます-「私はこれを管理しました-マサチューセッツ工科大学」と、破壊されたネットワーク操作のアドレス-DESTROYED、MA 02139-4307。

攻撃者は私たちを特に標的にしましたが、これらはすべて2つのCloudFlareホスティングプロバイダーに委任されました。

58:30分

MITコース「コンピューターシステムのセキュリティ」。 講義22:「情報セキュリティMIT」、パート3

コースの完全版はこちらから入手できます 。

ご滞在いただきありがとうございます。 私たちの記事が好きですか? より興味深い資料を見たいですか? 注文するか、友人に推薦することで、私たちをサポートします。私たちがあなたのために発明したエントリーレベルのサーバーのユニークなアナログのHabrユーザーのために30%の割引: VPS(KVM)E5-2650 v4(6コア)についての真実20ドルまたはサーバーを分割する方法? (オプションはRAID1およびRAID10、最大24コア、最大40GB DDR4で利用可能です)。

VPS(KVM)E5-2650 v4(6コア)10GB DDR4 240GB SSD 1Gbpsまで1か月間無料で6か月の期間をお支払いの場合は、 こちらで注文できます 。

Dell R730xdは2倍安いですか? オランダと米国で249ドルからIntel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TVを2台持っているだけです! インフラストラクチャビルの構築方法について読んでください。 クラスRは、1米ドルで9,000ユーロのDell R730xd E5-2650 v4サーバーを使用していますか?