最初の記事では、情報保護に関するロシアと外国の規制当局の推奨事項の類似点と相違点を比較します。これらの規制には、漏洩保護システムがある程度適用される可能性があります。 第二に、ロシア連邦のFSTECが推奨するGIS保護対策への構成モジュールの観点から、主要なDLPシステムの適用性について説明します。 3番目では、米国のNIST US規格の推奨事項との相関関係について、漏れ防止システムの同じリストを検討します。

それでは、ロシア連邦と米国NISTのFSTECは、どのDLPシステムを使用できるようにするために、情報の保護に関して私たちに何を推奨していますか? この質問への答えは控えめです。

私たちと

ロシア連邦では、国家政策を実施する機関、および国家情報セキュリティの分野における特別な管理機能は、FSTEC(技術および輸出管理のための連邦サービス)です。 注文番号17、21、31に基づくGIS(州情報システム)およびISPDn(個人データ情報システム)の主な規制文書は、FSTECの「州情報システムにおける情報保護のための措置」の方法論文書です。 この文書は、州および関連する情報システム(IP)の情報を保護するための組織的および技術的手段を実装するための方法論について説明しています。

このドキュメントでは、情報セキュリティ要件はシステムのセキュリティクラスに依存することを述べています。 K1、K2、K3の3つのクラスのみがあり、システムで処理される情報の機密性、整合性、アクセシビリティを確保することを目的としています。 最初のクラス(K1)が最高で、3番目のクラス(K3)が最低です。 システムのクラスは、処理された情報の重要度と情報システムの規模という2つのパラメーターに依存します。

FSTEC文書は、識別と認証から始まり、IP自体、通信とデータ転送の手段とシステムの保護で終わる、情報システムの情報セキュリティ対策を詳しく説明しています。 文書によると、情報セキュリティプロセスは次のように構成する必要があります。

- IPクラスによる保護対策の基本セットの定義、

- 基本的な一連の測定の適応、

- 脅威モデルに従った対策の改良、

- さらに、情報保護に関する異なる規制の枠組みを考慮に入れています。

彼らは持っています

米国では、国立標準技術研究所のNIST(米国国立標準技術研究所)が、州および商業組織の情報セキュリティの規制を担当しています。

1990年代初頭以来、NISTは連邦情報処理標準(FIPS)および情報セキュリティの分野におけるより詳細な特別出版物を公開しています。 このカテゴリの出版物の1つであるSP 800-53 rev。は、データ漏洩防止システムに適用されます。 5「情報システムおよび組織のセキュリティおよびプライバシー管理」。 このドキュメントはまだ承認されていませんが、議論のために既に閉鎖されています。 文書の予備テキストは2019年春に公開され、最終版は2019年夏に公開されます。

文書の構造は異なるという事実にもかかわらず、文書に記載されている情報セキュリティを確保するアプローチはほぼ同じです。 同時に、アメリカの基準はコンサルティングへのバイアスを示しています。

- 基本管理セクション。

- 追加のガイダンス。

- 基本的なコントロールの改善。

- 関連するコントロール。

- コントロールに適用できる、またはこの要素を改善する別の規制フレームワークへのリンクのセクション。

クラスごとの情報システムの分類は、別のドキュメントFIPS 199で規制されています。FSTECの推奨事項にある分類アプローチは、古典的な3つの「機密性-整合性-アクセシビリティ」に基づいています。 最大の重要度は、トライアドの要素の1つのIPに対する潜在的に最も高い影響に基づいて決定されます。

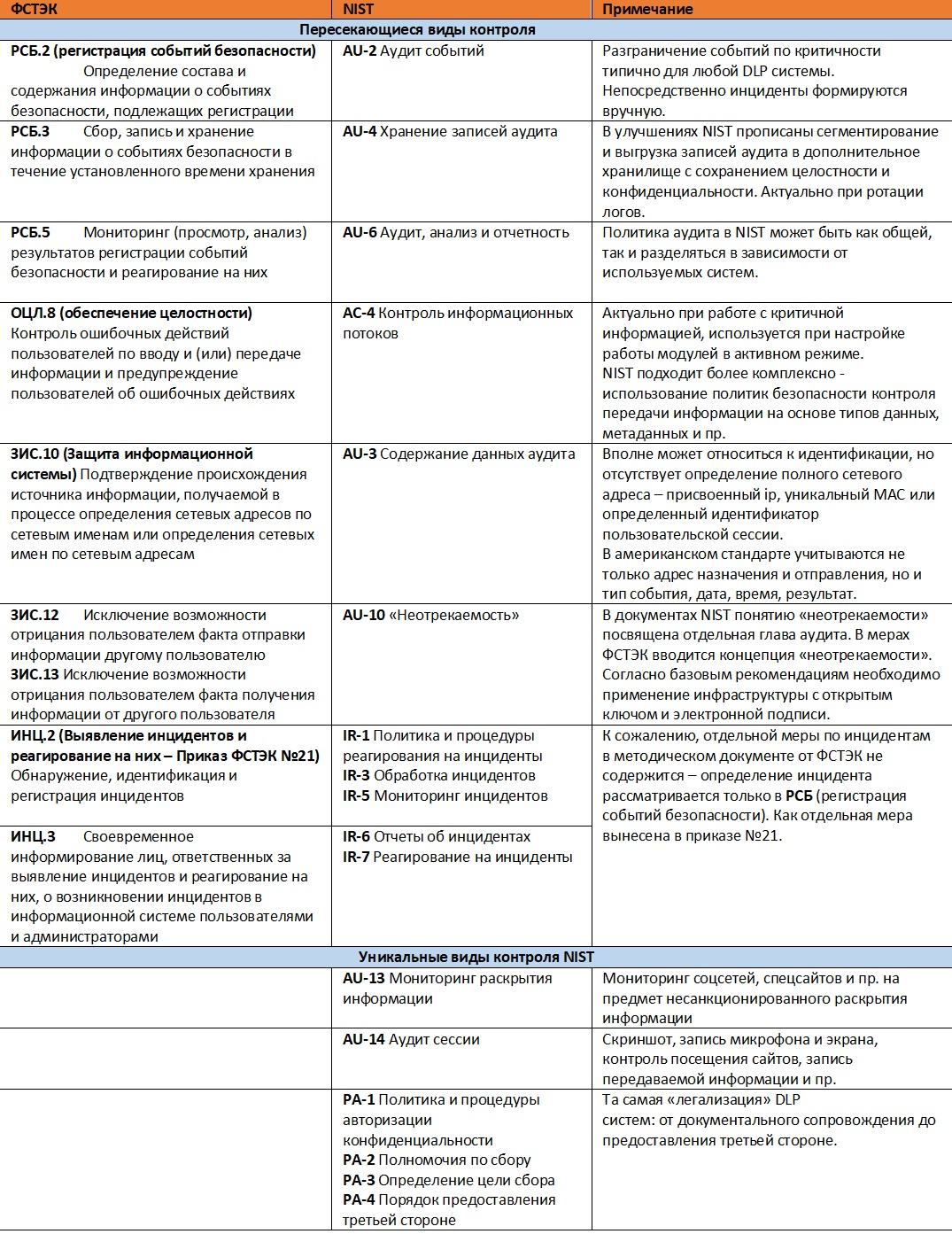

そのため、データリークを防ぐ手段に起因する可能性のある対策と指示をすぐに強調します(下の表を参照)。

FSTECとNISTの推奨事項の比較表

表からわかるように、NISTの基本的な推奨事項はより高いレベルです。 ただし、米国の標準には、データ漏えい防止システムの使用に関する直接の指示が含まれていることに注意してください。そのようなシステムの「合法化」に関する個別の章が含まれます。第三者との情報交換を制御する前。

米国規格では、一時的なブロックメカニズムや強力な暗号化を使用して、情報システムでの認証に個人用モバイルデバイスを使用できます。 しかし、すべての「高度」にもかかわらず、この文書では、データ漏洩防止システムでの識別のためにこれらのデバイスの使用を規制する方法については言及していません。

将来、DLPシステムの普及と特定されたインシデントの数の増加により、訴訟の数が増加します。 このような状況では、単に「合法化」するだけでは十分ではありません。証拠ベースが必要であり、「抵抗性」なしでは存在できません。 NISTは、この概念を定義する別の監査章AU-10でこれに専念しています。 強化に関する追加の推奨事項は、情報の作成、送信、および受信時に「否認防止」を確保するための手順を説明しています。

- ユーザーに関する必要な情報の収集と情報システムの識別 。

- 検証 -識別子とアイデンティティの信頼性の確認。

- ライフサイクル管理は、情報を収集し、実行されたアクションに従ってコンプライアンス権限を検証する継続的なプロセスです。

- 送信と処理の前の情報の不変性/変更の検証 。 たとえば、チェックサムを使用します。

- 電子署名の使用。

FSTECの推奨事項では、「否認防止」を保証する手順は詳しく説明されていませんが、 IAF.7 (ファイルシステムオブジェクトの識別と認証)を強化するための要件は「真正性の証拠を使用する」必要性を示しています。 おそらく将来、規制当局は、「否認防止」を確実にするために適用することが望ましい措置をより詳細に検討するでしょう。

私は何を借りることができます

私たちの意見では、アメリカ規格の有用な推奨事項は次のとおりです。

- 識別/認証手段の使用の便宜、「否認防止」手順の一部としてのアカウントおよび送信された情報のさらなる保護。 このような推奨事項は、連邦法第63号に従って資格のある電子署名を使用せずに、明示的かつ簡略化された形式でロシア標準に含めることができます。

- DLP「合法化」メカニズムの規制。ドキュメンタリーのサポートから始まり、第三者への情報の提供で終わります。

おそらく将来、これらの推奨事項は国内基準に反映されるでしょう。