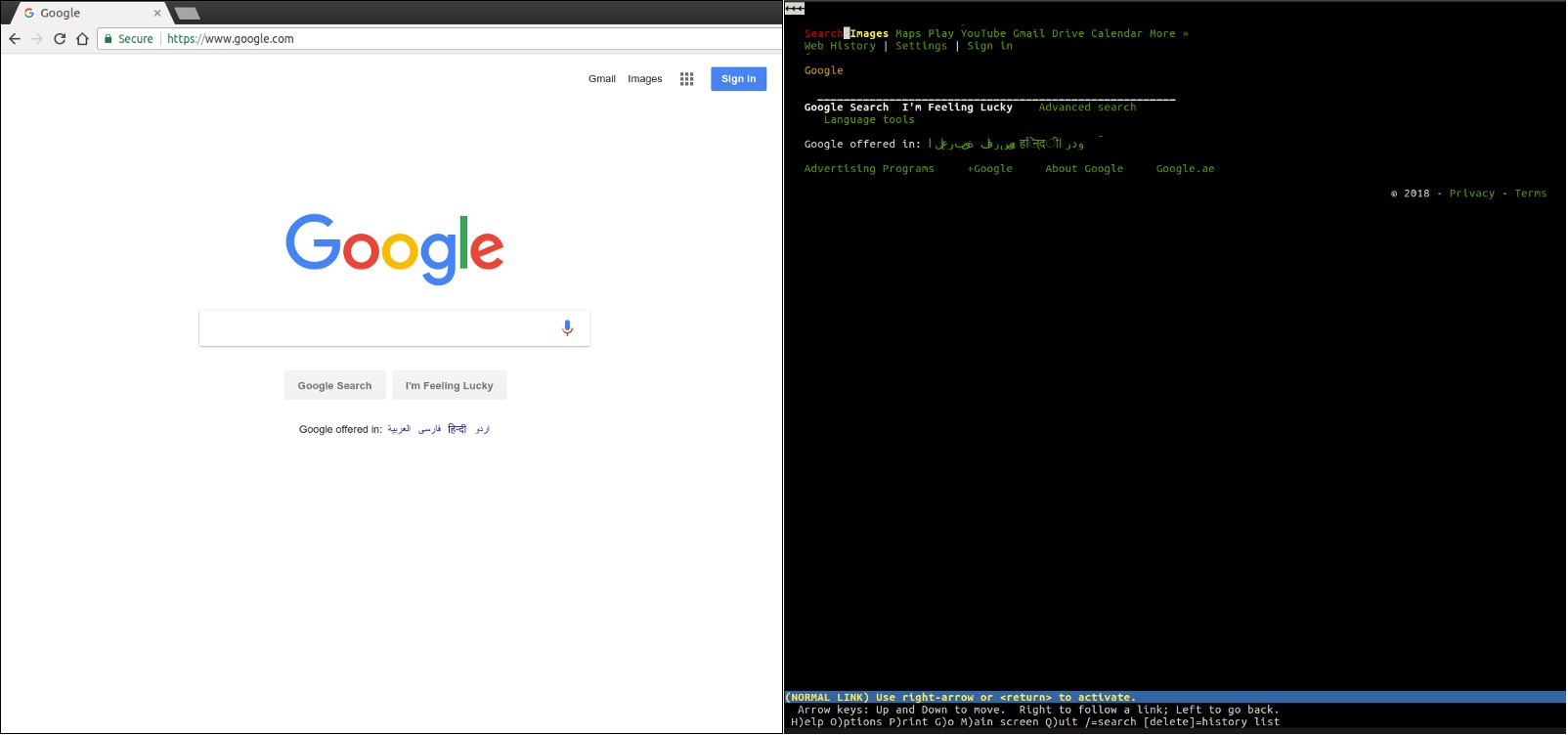

Chromeとlynx

ブラウザはレンダリングエンジンです。 彼の仕事は、Webページをダウンロードして、人間が読める形式で表示することです。

これはほとんど犯罪の簡素化ですが、現時点ではこれで十分です。

- ユーザーは、ブラウザの入力行にアドレスを入力します。

- ブラウザは、このURLで「ドキュメント」をダウンロードして表示します。

Chrome、Firefox、Edge、Safariなどの最も人気のあるブラウザーの1つを使用することに慣れているかもしれませんが、これは世界に他のブラウザーがないという意味ではありません。

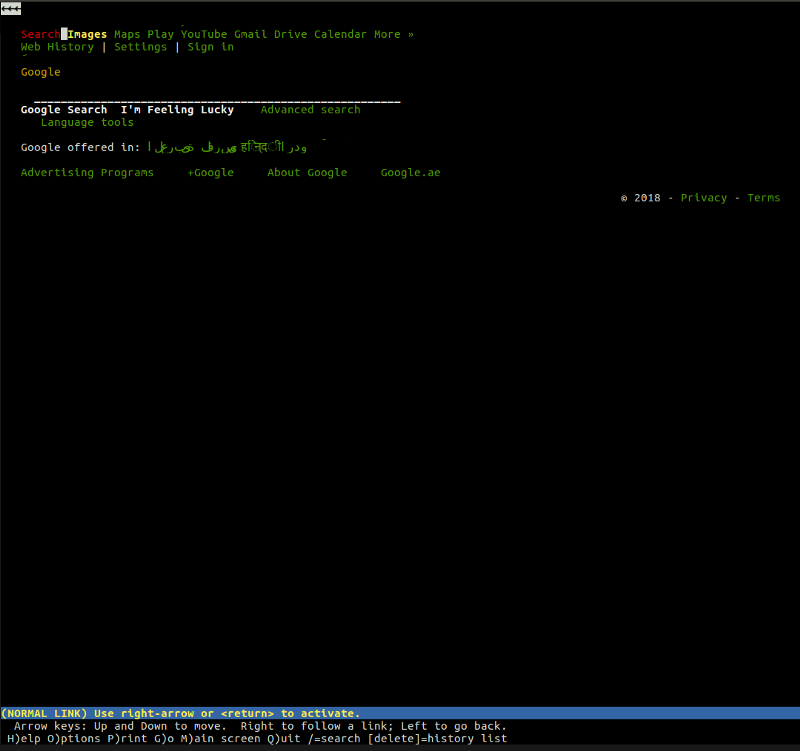

たとえば、 lynxは軽量のコマンドラインテキストブラウザーです。 lynxの中心には、他の主流のブラウザーで見られるのと同じ原則があります。 ユーザーがWebアドレス(URL)を入力すると、ブラウザがドキュメントをダウンロードして表示します。唯一の違いは、lynxはグラフィックレンダリングエンジンを使用せず、テキストインターフェースを使用することです。

一般に、ブラウザが何をするのかはわかっていますが、これらの独創的なアプリケーションが実行するアクションを詳しく見てみましょう。

ブラウザは何をしますか?

要するに、ブラウザは基本的に

- DNS解決

- HTTP交換

- レンダリング

- リセットして繰り返す

DNS解決

このプロセスは、ユーザーがURLを入力したときに、ブラウザーが接続するサーバーを知るのに役立ちます。 ブラウザはDNSサーバーにアクセスし 、 google.comが数字のセット216.58.207.110(ブラウザが接続できるIPアドレス)に一致することを検出します。

HTTP交換

ブラウザがどのサーバーがリクエストを処理するかを決定するとすぐに、ブラウザーはそれとのTCP接続を確立し、 HTTP交換を開始します 。 これは、ブラウザとそれが必要とするサーバーとの間の通信方法にすぎず、サーバーの場合は、ブラウザーのリクエストに応答する方法です。

HTTPは、単にネットワーク上で通信するための最も一般的なプロトコルの名前であり、ブラウザはほとんどの場合、サーバーと通信するときにHTTPを選択します。 HTTP交換は、クライアント(ブラウザ)がリクエストを送信し、サーバーがレスポンスを送信することを意味します。

たとえば、ブラウザはgoogle.comにサービスを提供するサーバーに正常に接続した後、次のようなリクエストを送信します

GET / HTTP/1.1

Host: google.com

Accept

行ごとにクエリを解析しましょう:

- GET / HTTP / 1.1 :この最初の行では、ブラウザは/の場所からドキュメントを取得するようサーバーに要求し、その後、リクエストの残りはHTTP / 1.1経由で発生することを追加します(またはバージョン1.0または2を使用することもできます)

- ホスト:google.com : これは、HTTP / 1.1プロトコルに必要な唯一のHTTPヘッダーです 。 サーバーは複数のドメイン(google.com、google.co.ukなど)にサービスを提供できるため、ここでクライアントは、この特定のホストに対するリクエストであると述べています。

- Accept:* / * :ブラウザーがサーバーに応答を受け入れることを伝えるオプションのヘッダー。 サーバーは、JSON、XML、またはHTMLで利用可能なリソースを持つことができるため、好みの形式を選択できます。

クライアントとして動作するブラウザがリクエストを完了すると、サーバーは応答を送信します。 答えは次のとおりです。

HTTP/1.1 200 OK Cache-Control: private, max-age=0 Content-Type: text/html; charset=ISO-8859-1 Server: gws X-XSS-Protection: 1; mode=block X-Frame-Options: SAMEORIGIN Set-Cookie: NID=1234; expires=Fri, 18-Jan-2019 18:25:04 GMT; path=/; domain=.google.com; HttpOnly <!doctype html><html"> ... ... </html>

うわー、今度は消化する必要のある非常に多くの情報。 サーバーは、リクエストが成功したことを通知し( 200 OK )、いくつかのヘッダーをレスポンスに追加します。たとえば、リクエストを処理したサーバー( サーバー:gws )、この回答のX-XSS-Protectionポリシーなどを確認できますさらになど。

現時点では、回答のすべての行を理解する必要はありません。 この一連の出版物の後半で、HTTPプロトコルとそのヘッダーなどについて詳しく説明します。

現時点で知っておく必要があるのは、クライアントとサーバーが情報を交換し、HTTPプロトコルを介して情報を交換することだけです。

レンダリング

最後になりましたが、レンダリングプロセスが進行中です。 ユーザーに表示するのが面白いキャラクターのリストだけである場合、ブラウザーはどれくらい良いですか?

<!doctype html><html"> ... ... </html>

応答の本文に、サーバーはContent-Typeヘッダーに従って要求されたドキュメントのプレゼンテーションを含めます。 この例では、コンテンツタイプはtext / htmlに設定されているため、応答にHTMLマークアップが必要です。これがドキュメントの本文にあるものです。

これはまさに、ブラウザーが実際にその能力を発揮する瞬間です。 HTMLコードを読み取って分析し、マークアップに含まれる追加リソースをロードし(たとえば、JavaScriptファイルまたはCSSドキュメントをロード用に指定できます)、できるだけ早くユーザーに提示します。

繰り返しになりますが、最終結果は平均的なVasyaがアクセスできるものでなければなりません。

ブラウザーのアドレスバーでEnterキーを押したときに実際に何が起こるかについて、より詳細な説明が必要な場合は、このプロセスの根底にあるメカニズムを説明する非常に綿密な試みである記事「What happen when ...」を読むことをお勧めします。

このシリーズはセキュリティに特化したものであるため、ここで学んだことについてヒントを示します。攻撃者はHTTP交換とレンダリングの一部の脆弱性から簡単に生計を立てます 。 脆弱性、悪意のあるユーザー、その他の素晴らしい生き物は他の場所にありますが、前述のレベルで保護を提供するためのより効果的なアプローチにより、セキュリティ状態を改善することができます。

ベンダー

最も人気のある4つのブラウザーは、異なるベンダーに属しています。

- Google Chrome

- MozillaによるFirefox

- Apple Safari

- Microsoft Edge

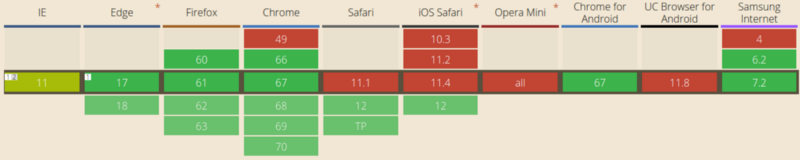

ベンダーは、市場の浸透を高めるために互いに戦うことに加えて、ブラウザーの一種の「最小要件」であるWeb標準を改善するために互いに対話します。

W3Cは標準開発の基盤ですが、ブラウザは独自の機能を開発することが多く、最終的にはWeb標準になります。セキュリティも例外ではありません。

たとえば、 SameSite CookieはChrome 51で導入されました。この機能により、WebアプリケーションはCSRFとして知られる特定のタイプの脆弱性を取り除くことができます(詳細は後述)。 他のメーカーはこれが良いアイデアであると判断し、それに追随して、SameSiteがWeb標準になった:Safariは現在、 SameSite Cookieをサポートしない唯一の主要なブラウザです。

これにより、次の2つのことがわかります。

- Safariはユーザーのセキュリティを十分に気にしていないようです(冗談です。SameSiteCookieはSafari 12で利用できます。Safari12はこの記事を読むまでに既にリリースされている可能性があります)

- 1つのブラウザの脆弱性を修正しても、すべてのユーザーが安全であるとは限りません

最初のポイントはSafariでのショットです(私が言ったように、私は冗談を言っています!)、そして2番目のポイントは本当に重要です。 Webアプリケーションを開発するとき、異なるブラウザで同じように見えるだけでなく、異なるプラットフォームのユーザーに同じ保護を提供する必要があります。

ネットワークセキュリティ戦略は、ブラウザベンダーが提供する機能によって異なります。 現在、ほとんどのブラウザは同じ機能セットをサポートしており、全体のロードマップから逸脱することはほとんどありませんが、上記のようなケースは依然として発生するため、セキュリティ戦略を定義する際に考慮する必要があります。

この場合、SameSite Cookieを使用してCSRF攻撃のみを無効化することを決定した場合、Safariユーザーを危険にさらしていることを知っておく必要があります。 そして、ユーザーもこれを知っている必要があります。

最後に重要なことですが、ブラウザーバージョンをサポートするかどうかを決定できることを覚えておく必要があります。各ブラウザーバージョンのサポートは実用的ではありません(Internet Explorer 6を思い出してください)。 それにもかかわらず、主要なブラウザのいくつかの最近のバージョンを自信を持ってサポートすることは、通常良い解決策です。 ただし、特定のプラットフォームで保護を提供する予定がない場合は、ユーザーがそれを知っていることを強くお勧めします。

プロへのヒント :ユーザーに古いブラウザーを使用することや、積極的にサポートすることを決して勧めないでください。 必要な予防措置をすべて講じたとしても、他のWeb開発者はそうしませんでした。 主要なブラウザのいずれかのサポートされている最新バージョンを使用するようユーザーに奨励します。

ベンダーまたは標準のバグ?

通常のユーザーがサードパーティのクライアントソフトウェア(ブラウザー)のおかげでアプリケーションにアクセスするという事実は、便利で安全なWebブラウジングへのパスを複雑にする別のレベルを追加します。ブラウザー自体がセキュリティの脆弱性の原因になります。

ベンダーは通常、ブラウザ自体の脆弱性を探しているセキュリティ研究者に報酬(バグ報奨金とも呼ばれます)を提供します。 これらのエラーはWebアプリケーションに関連するものではなく、ブラウザがセキュリティを個別に管理する方法に関連しています。

たとえば、Chrome報酬プログラムでは、セキュリティ研究者がChromeセキュリティチームに連絡して、発見した脆弱性を報告できます。 脆弱性の事実が確認されると、修正が発行され、原則としてセキュリティ通知が発行され、研究者はプログラムから(通常は金銭的)報酬を受け取ります。

Googleなどの企業は、Bug Bountyプログラムに非常に堅実な資本を投資しています。これにより、企業は多くの研究者を引き付け、テスト対象のソフトウェアに問題が見つかった場合に金銭的利益を約束します。

誰もがバグバウンティプログラムに勝ちます。プロバイダーはソフトウェアのセキュリティを強化することに成功し、研究者はその発見に対して報酬を受け取ります。 Bug Bountyのイニシアチブはセキュリティランドスケープの別のセクションに値すると信じているため、これらのプログラムについては後で説明します。

Jake Archibaldは、複数のブラウザーに影響を与える脆弱性を発見したGoogleの支持者です。 彼はそれを検出するための努力、脆弱性の影響を受けるさまざまなベンダーへの連絡プロセス、およびベンダーの代表者の反応を興味深いブログ記事で文書化しています。

開発者ブラウザ

ここまでで、非常に単純だがかなり重要な概念を理解するはずでした。ブラウザーは、「平均的な」インターネットユーザー向けに作成された単なるHTTPクライアントです。

ブラウザーは、どのプラットフォームでも単純なHTTPクライアントよりも確実に強力です(たとえば、NodeJSは 'http'に依存していることを忘れないでください)が、最終的には、単純なHTTPクライアントの自然な進化の産物です。

開発者に関しては、私たちのHTTPクライアントはおそらく、Web開発者が毎日使用する最も人気のあるプログラムの1つであるDaniel StenbergのcURLです。 コマンドラインからHTTPリクエストを送信することで、HTTP交換をその場で実行できます。

$ curl -I localhost:8080 HTTP/1.1 200 OK server: ecstatic-2.2.1 Content-Type: text/html etag: "23724049-4096-"2018-07-20T11:20:35.526Z"" last-modified: Fri, 20 Jul 2018 11:20:35 GMT cache-control: max-age=3600 Date: Fri, 20 Jul 2018 11:21:02 GMT Connection: keep-alive

上記の例では、 localhost:8080 /でドキュメントを要求し、ローカルサーバーは正常に応答しました。

応答本文をコマンドラインにアンロードする代わりに、 -Iフラグを使用しました。これは、応答ヘッダーにのみ関心があることをcURLに通知します。 さらに一歩踏み込んで、cURLコマンドに、実行する実際の要求など、もう少し情報を与えることができます。これにより、このHTTP交換のすべてをよりよく調べることができます。 使用するオプション: -v ( verbose 、more):

$ curl -I -v localhost:8080 * Rebuilt URL to: localhost:8080/ * Trying 127.0.0.1... * Connected to localhost (127.0.0.1) port 8080 (#0) > HEAD / HTTP/1.1 > Host: localhost:8080 > User-Agent: curl/7.47.0 > Accept: */* > < HTTP/1.1 200 OK HTTP/1.1 200 OK < server: ecstatic-2.2.1 server: ecstatic-2.2.1 < Content-Type: text/html Content-Type: text/html < etag: "23724049-4096-"2018-07-20T11:20:35.526Z"" etag: "23724049-4096-"2018-07-20T11:20:35.526Z"" < last-modified: Fri, 20 Jul 2018 11:20:35 GMT last-modified: Fri, 20 Jul 2018 11:20:35 GMT < cache-control: max-age=3600 cache-control: max-age=3600 < Date: Fri, 20 Jul 2018 11:25:55 GMT Date: Fri, 20 Jul 2018 11:25:55 GMT < Connection: keep-alive Connection: keep-alive < * Connection #0 to host localhost left intact

ほぼ同じ情報は、DevToolsを介して一般的なブラウザで入手できます。

これまで見てきたように、ブラウザは洗練されたHTTPクライアントにすぎません。 もちろん、彼らは膨大な数の機能(たとえば、資格情報管理、ブックマーク、履歴など)を追加しますが、真実は、人々のHTTPクライアントとして生まれたということです。 これは重要です。ほとんどの場合、Webアプリケーションのセキュリティを確認するためにブラウザーを必要としないためです。「煙」だけで答えを見ることができます。

最後に注意したいのは、 ブラウザは何でもかまいません。 HTTP経由でAPIを使用するモバイルアプリケーションをお持ちの場合、このアプリケーションはブラウザです。特定の種類のHTTP応答(独自のAPIから)のみを認識する個別の注文でユーザーが設定するだけです。

HTTPダイビング

既に述べたように、 HTTP交換とレンダリングのフェーズについては、攻撃者にとって最も多くの攻撃ベクトルを提供するフェーズであるため、詳細に説明します。

次の記事では、HTTPプロトコルを詳しく見て、HTTP交換のセキュリティを確保するためにどのような対策を講じるべきかを理解しようとします。

この翻訳は、 C#および.NET Web開発だけでなく、大規模な顧客向けのプロのWeb開発会社であるEDISON Softwareによってサポートされていました。