Check Pointセキュリティゲートウェイを使用する場合、ログを分析して情報セキュリティインシデントを検出および分析するタスクが非常に頻繁に発生します。 通常、組織にはすでに何らかのロギングシステムがあり、タスクはCheck Point管理サーバーからログを転送し、ログのフィルターを構成し、ダッシュボード、スケジュールなどを作成することです。 このコースでは、内部機能とサードパーティアプリケーションを使用してチェックポイントログを分析するためのさまざまなオプションを検討し、抽出できる有用な情報と、ファイアウォールの構成に役立つ情報を検討します。

Check Pointの製品の一部として、SmartEvent機能がこれを担当し、テンプレートに関するレポートを作成します。また、自動アクションの限定セットを構成することもできますが、これについては今ではないので、この問題に後で戻ります。 この問題には他の解決策もあります。これについては他の記事で説明しました。

上記のソリューションをすべて設定するには、特定の資格と実装に多くの時間が必要です。 ここで解決策が必要になったらどうしますか? Check Pointは最近、このケースに最適なアプリケーション、Splunk用Check Pointアプリをリリースしました。これは、ログエクスポーターツールを使用してsyslogを介してリアルタイムでSplunkロギングシステムにデータが送信されます。 この記事では、このソリューション、インストール、および出力で得られる情報を詳細に検討します。

インストール要件

Check Point管理サーバーでは、syslogプロトコルを使用してログを送信するために、インストールされたLog Exporterツールが必要です。 GAIA R80.20では、Log Exporterはデフォルトでインストールされますが、Splunkログ形式をサポートするには、Jumbo Hotfixをインストールする必要があります。LogExporterをインストールする前に、Jumbo Hotfixをサポートするために最初にインストールする必要があります。

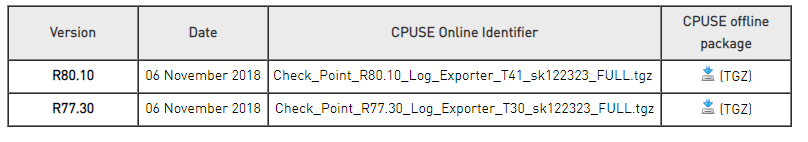

修正プログラムのバージョンのすべての要件を以下に示します。

- R80.20-ジャンボホットフィックステイク5以上。

- R80.10-Jumbo Hotfix Take 56以降。

- R77.30-Jumbo Hotfix Take 292以上。

アプリケーションが機能するためには、システムの最小バージョンが少なくともSplunk 6.5であり、 Splunk Common Information Model(CIM)パッケージもインストールされている必要があります。

インストールと起動

インストールプロセスは非常に簡単です。最初にLog Exporterをインストールし、次にSplunkにアプリケーションをインストールし、管理サーバーにログを送信するプロセスとログ記録システムで受け入れプロセスを構成し、ログシッピングを開始するエンドポイントまでに、すべてが期待どおりに機能することを確認します。 すべてのポイントをより詳細に検討してください。

1.必要に応じてジャンボホットフィックスをインストールします。

WebブラウザでGAIAポータルに移動し、左側のメニュー(アップグレード(CPUSE)、ステータスおよびアクション)で、推奨されるJumbo Hotfixパッケージを選択します。これは、要件の下限しきい値より明らかに高いバージョンになるか、クラウドからのHotfixの追加で目的のバージョンを探してインストールします、プロセスでは管理サーバーの再起動が必要になります。

2. Check PointのバージョンがR80.20よりも低い場合、Log Exporterをインストールします。

管理にLog Exporterをインストールするには、最初にCheck Pointポータルからアーカイブをダウンロードします 。

次に、CPUSE->ステータスおよびアクションメニューに移動し、パッケージのインポートを選択し、アーカイブへのパスを指定してインポートします。 その後、パッケージの表示を「推奨パッケージの表示」から「すべてのパッケージの表示」に変更し、インポートしたアーカイブを選択してインストールします。

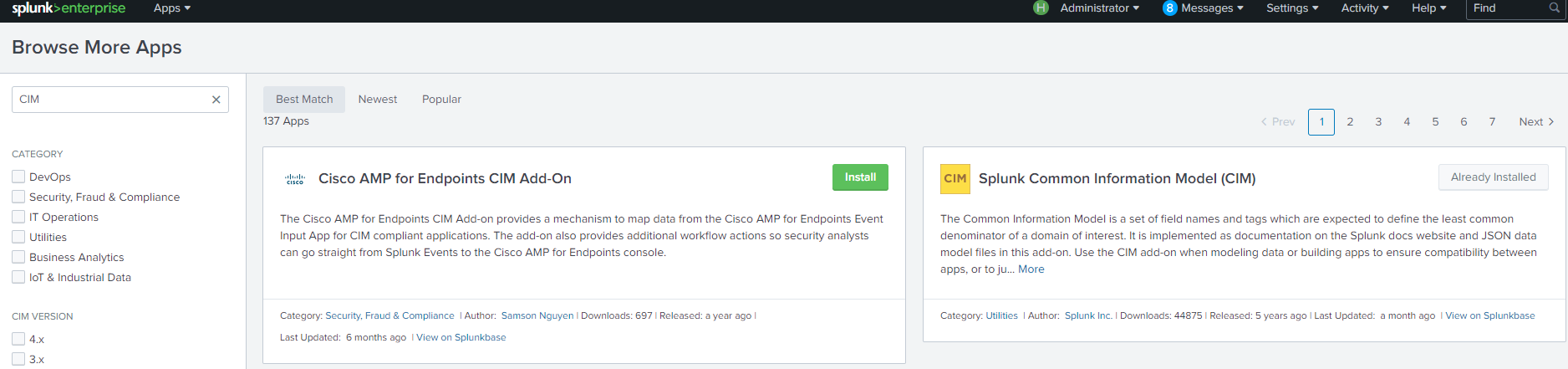

3.以前にインストールされていない場合は、CIMをインストールします。

Splunk WebUIに移動し、[アプリの管理]-> [他のアプリの参照]でCIMパッケージを見つけてインストールします。

4.Splunk用Check Pointアプリのインストール

ポータルからアーカイブをダウンロードし、Splunk WebUI、アプリの管理、ファイルからアプリをインストールに進み、目的のアーカイブを選択して、アップロードをクリックします。 操作が正常に完了したことを通知するのを待っています。Appsリストにアプリケーションが表示されていることを確認してください。

もちろん、これはインストールされたアプリケーションのように見えるはずです。

syslogを介してログを送信するには、まずLog Exporterプロセスを作成し、次にSplunkへのデータ入力を設定し、作成したプロセスをCheck Point管理サーバーで開始する必要があります。

5.ログエクスポーターの構成

CLIのCheck Point管理サーバーで、エキスパートモードで次のコマンドを実行します。

cp_log_export add name [domain-server <domain-server>] target-server <target-server> target-port <target-port> protocol <tcp | udp> format splunk read-mode <raw | 半統一>

ここで、構成名、<target-server>はデータを送信するSplunkシステムのIPアドレス、<target-port>はデータを送信するポートです。

例:cp_log_export add name check_point_syslog target-server 10.10.1.159 target-port 9000 protocol tcp format splunk read-mode semi-unified

6. Splunkでのデータ入力のセットアップ

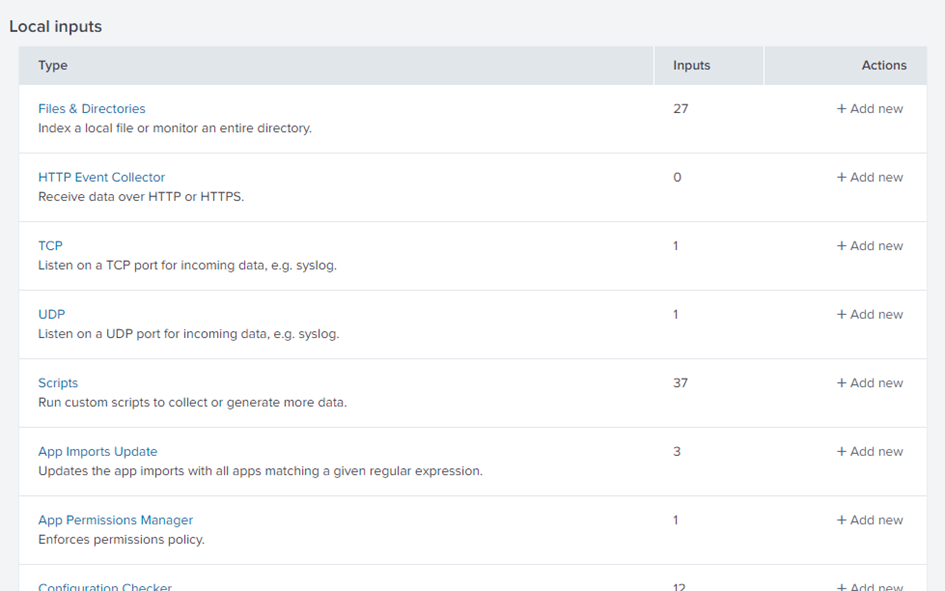

Splunk WebUIに移動し、メニューで[設定]を選択し、[データ]セクションで[データ入力]を選択します。

データをSplunkに送信するプロトコルを選択します。この例ではtcpで、[+新しい追加]を選択します。

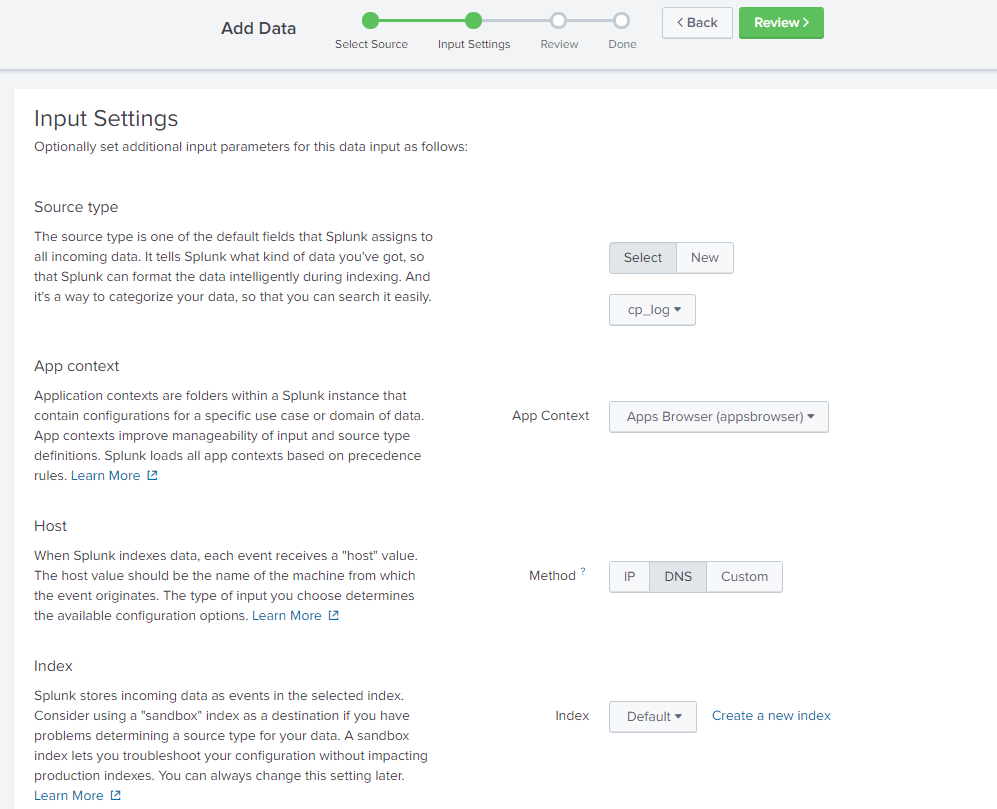

次に、Log Exporterで指定されたポート<target-port>を入力します。この場合は9000で、接続を受け入れるIPアドレスをさらに指定して、[Next]ボタンを待ちます。

ソースタイプでは、cp_log、method-IPを指定します。インデックスはデフォルトのままにして、すべてのデータがindex = Mainになります。このインデックスに他のデータがある場合、検索時間が大幅に増加する可能性があるため、別のインデックスを指定するか、新しいインデックスを作成できます。アプリケーション自体で、検索操作を実行するインデックスを直接指定する必要があります。

[確認]をクリックすると、すべての設定が正しいことがわかります。[送信]を選択すると、データ入力の構成が完了し、Check Point管理サーバーからログを送信するだけで済みます。

7.ログをSplunkにアップロードするプロセスを開始します

エキスパートモードで、次のコマンドを入力します。

cp_log_export restart name、ここで最初のステップで作成された構成名

例:cp_log_export restart check_point_syslog

セットアップは終了します。その後、Splunkの標準の検索クエリメカニズムを使用して、ログがSplunkに送信されたことを確認するためだけに残ります。

これで、アプリケーション自体の動作、それに含まれるダッシュボードとレポート、取得できる重要な情報、および導き出せる結論の分析に進むことができます。

ログ分析

このアプリケーションは、一般概要と脅威対策保護の2つのセクションに分かれています。これらは、サイバー攻撃の概要、サンドブラスト保護、追加の脅威対策イベントに分かれています。 各セクションを個別に検討しましょう。

一般的な概要

アプリケーションのメインページには、いくつかのテーブル、統計、グラフが表示されます。 この場合の情報の一部は、ゲートウェイや管理サーバーの数、ブレード上のログの数など、基本的なものであり、ほとんど何も新しいことを学ぶことはないでしょう。この情報に基づいて、肯定的な効果をもたらす結論を導き出すことができます。

私の観点から、ここで最も興味深い要素は、クリティカル攻撃の種類、ポリシーによって許可されるクリティカル攻撃、感染したホスト、許可された高リスクアプリケーションです。理由を説明します。

ポリシーで許可されるクリティカル攻撃タイプ、クリティカル攻撃に従って、脅威防止セキュリティポリシーを改善することができます(特定のシグネチャによる検出から防止へのアクションの移動、または応答レベルの増加により)。インフラストラクチャ。 感染ホストとは、感染している可能性のあるユーザーを示します。したがって、ウイルスが組織のネットワークを通過しないように、ウイルス対策ソフトウェアで個別にチェックするか、ネットワークから隔離する必要があります。 許可された高リスクアプリケーションの図に基づいて、ユーザーがブロックすることを現在許可されている、最も訪問された潜在的に危険なアプリケーションをブロックできます。

リスク別のアプリケーションとURLフィルタリング、重大度別のセキュリティインシデント、およびポリシー別の攻撃アクションの図は、本質的に体系的であり、組織内の情報セキュリティの状態が経時的に改善するかどうか、つまり、セキュリティポリシーに加えられた変更がインフラストラクチャをさらに保護するのに役立つかどうかを示しています。

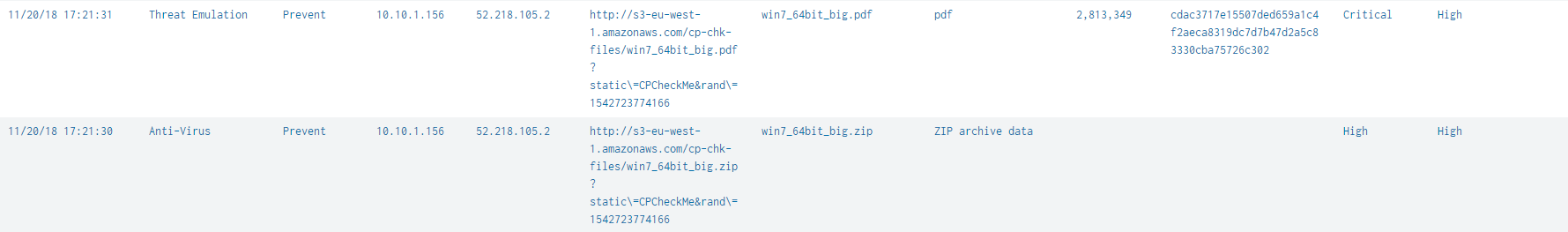

サイバー攻撃の概要

このダッシュボードには、感染したホストおよびウイルスをダウンロードしたユーザーに関する詳細情報が表示されます。 ダウンロードした感染ファイルと感染メッセージで分離することは非常に便利です。脅威を特定し、個々のサービスの脅威防止セキュリティポリシー、smtpトラフィックのセキュリティプロファイル、httpとhttpsの別のプロファイルを作成できます。 SandBlast Protectionは、感染したファイルに関するより詳細な情報を提供します。重大度を確認し、Threat Preventionのセキュリティプロファイルの欠点を特定できます。

おわりに

このアプリケーションのおかげで、セキュリティポリシーの弱点に関する情報を取得するのは非常に高速で便利です。アプリケーションのセットアップには少し時間がかかり、これらのソリューションに多くのスキルは必要ありません。 つまり、セキュリティ設定に疑問があり、多くの時間をかけずに分析する必要がある場合、これは非常に便利なソリューションです。 ただし、アプリケーションのファイナライズが必要であること、ユーザーに関する統計情報がないこと、最も使用されているアプリケーションのリストとそこに向かうトラフィック量などを確認することは非常に興味深いことです。 これは最初のバージョンにすぎないため、アプリケーションは更新され、長期にわたって非常に優れた分析ソリューションになる可能性が高くなりますが、このアプリケーションをログ分析のみと見なすと、他のソリューションよりもはるかに劣ります。 後続の記事では、SmartEventと、エンジニアが作成したアプリケーションを含むCheck Pointログを分析するための他のSplunkアプリケーションの機能を検討および比較します。

Splunkを使用してCheck Pointログを分析していない場合は、開始します。 SplunkまたはCheck Pointに関して質問または問題がある場合は、 当社に問い合わせてください 。サポートいたします。