幸いなことに、ブラックフライデーと呼ばれる世界消費者祝賀会は終了しました。 あなたがお金を節約したか、それとも失われたかを調べることは残っています。 そして、この質問は、購入した商品の必要性と有用性だけではありません。 購入の代わりに、クレジットカードまたは支払いシステムのアカウントが漏洩し、サイバー犯罪者の結果として直接盗まれることもあります。 大量販売の現象は、オンラインで支払いを保護する人々にとって興味深いものであるため、先週も十分なセキュリティ調査が行われました。 最も興味深いものを見てみましょう。

幸いなことに、ブラックフライデーと呼ばれる世界消費者祝賀会は終了しました。 あなたがお金を節約したか、それとも失われたかを調べることは残っています。 そして、この質問は、購入した商品の必要性と有用性だけではありません。 購入の代わりに、クレジットカードまたは支払いシステムのアカウントが漏洩し、サイバー犯罪者の結果として直接盗まれることもあります。 大量販売の現象は、オンラインで支払いを保護する人々にとって興味深いものであるため、先週も十分なセキュリティ調査が行われました。 最も興味深いものを見てみましょう。

本日のリリースでは、パソコンと携帯電話でのユーザーに対するマルウェア攻撃。 オンラインストアへの攻撃とそれに続くクレジットカード情報の盗難。 そして、何も売らないが、一般からお金を受け取る偽のウェブサイトだけです。 そして、Kaspersky Labが調査したRotexy Androidトロイの木馬から始めます。

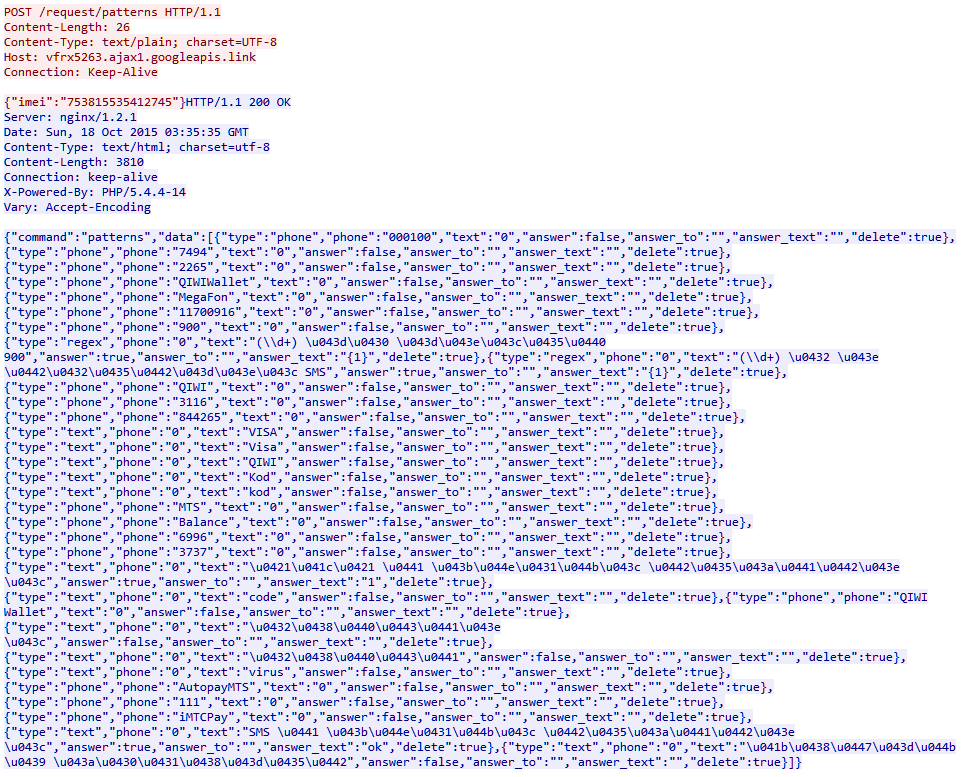

Rotexy( このニュースの簡単な概要、完全な調査 )はAndroidデバイス向けの悪意のあるプログラムで、2014年に初めて発見されました。 このトロイの木馬の機能の1つは、コマンドサーバーとの通信に3つのチャネルを同時に使用することでした。SMS経由、インターネット経由、Googleクラウドメッセージングサービス経由です。 トロイの木馬は、AvitoPay.apkなどの名前で感染したAPKへのリンクを含むSMSメッセージを介して配信されます。 セールの広告を掲載し、「支払いの準備ができました。ここをクリックしてください」というリンクが記載された奇妙なSMSを受け取ったことがあれば、それでした(または同様の何か、そのようなプログラムがたくさんありました)。 インストールして管理者権限を要求すると、RotexyはデバイスのIMEIをコマンドサーバーに送信します。 これに応じて、たとえばオンラインバンキングからのSMSを処理できる一連のルールが到着します。 これらのルールは次のようになります。

当初、2015年の暗号化が登場して以来、感染した電話とコマンドサーバー間の通信は完全に明確でした。 2016年、お金を盗むための典型的なセットにフィッシングが追加されました(SMSの送信、銀行からの返信SMSの傍受、削除)。

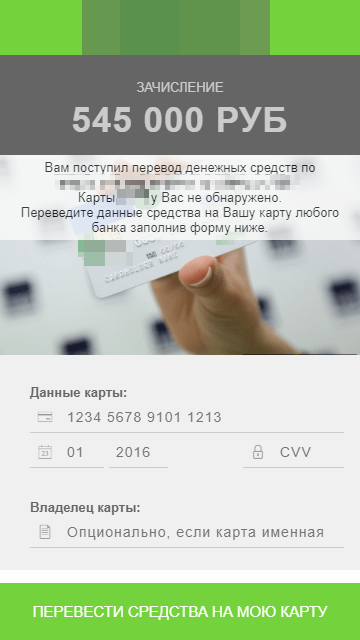

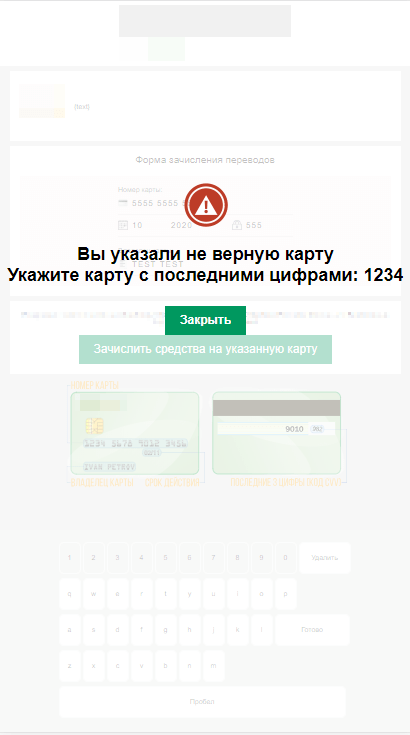

管理者権限を要求した後、マルウェアの最新バージョンにはスタブが表示されます-アプリケーションはインストールできないと言われています。 実際、プログラムはインストールされたアプリケーションのリストからアイコンを隠します。 ユーザーが管理者権限の要求を拒否すると、アプリケーションが画面上で点滅し始めます。 インストール後、アプリケーションを停止しようとすると、電話機が強制的に再起動されます。 管理サーバーから送信されたコマンドに応じて、トロイの木馬は、電話のすべての連絡先に自分自身を送信し、自分自身を更新し、攻撃者に連絡先とメッセージのリストを送信し、ユーザーがSMSを受信したふりをして、フィッシングページまたは金銭の強要でスマートフォンをブロックしているとされるページを表示できます。 ユーザーがカードデータを入力すると、トロイの木馬は最後の4桁を銀行のSMSからの情報と比較し、「推奨」して正しい番号を入力できます。

コンピューターおよび携帯電話用のトロイの木馬の詳細は、ブラックフライデーのカスペルスキーラボレポートに記載されています(ロシア語の短いバージョン、英語の完全版)。 この調査では、サイバー犯罪者の「利益」のおおよその内訳を示しています:事例の半分では、被害者の支払いデータは、オンライン小売業者(衣類や宝石などを販売しているが電子機器は販売していない独立した店舗)での購入中に傍受されています。 eBayやAlibabaなどのオンラインプラットフォームは、マルウェアによって「制御」される可能性がはるかに低いです。 おそらく彼らにとって価値はもはやクレジットカード番号ではなく、ユーザーアカウントだからです。 PayPalアカウントはほとんどの場合闇市場で提供されますが、AmazonおよびeBayアカウントがよく見られます。

人口から不正にお金を受け取るもう1つの方法は、人気のあるオンラインプラットフォームを模した偽のWebサイトを作成して宣伝することです。 Group-IB( news )による調査では、AliExpressサイトのクローンが400個だけ発見されたことが報告されています。 カスペルスキーによる昨年の「金曜日」の調査では、モバイルデバイスからの購入のシェアが大幅に増加していることが示されました。偽のWebサイトがあると判断するのは、デスクトップバージョンを表示する場合よりもさらに困難です。 最後に、支払いの詳細を盗むためにエンドユーザーを攻撃する必要はありません。 2015年以来、情報セキュリティ研究者はMageCartグループの活動を監視してきました。このグループは、CMS Magentoに対する攻撃から名前を取得しました。 たとえば、大規模なTicketmasterチケットサービスは 、今年の夏に手に負えました。

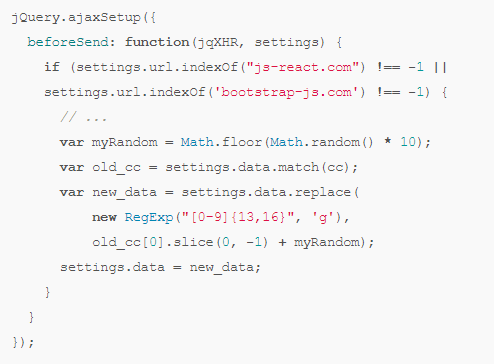

研究者のウィレムデグロトによると、11月に、グループのメンバー(または個々のギャング)の間で競争が始まりました( ニュース 、研究者のブログに投稿)。 いずれかのサイトで、クレジットカード番号に関するデータを攻撃者に送信する悪意のあるスクリプトがいくつか発見されました。 スクリプトの1つ(より高度な)は、クレジットカード番号を収集するだけでなく、競合他社の作業にも干渉しました。カード番号がサーバーに送信され、1桁がそのような単純なランダマイザーの助けで置き換えられました。

したがって、ある犯罪グループは別の犯罪グループの評判を台無しにします。 同じ専門家によると 、過去3か月間に、MageCartキャンペーンに関連する何らかの方法で悪意のあるコードが5,000を超えるサイトで検出されています。 3年間で、4万のサイトが感染しました。 1つのオンラインストアが連続して18回攻撃されました。 また、攻撃者は管理者にメッセージを残しました。たとえば、スクリプトの削除を停止します。

攻撃方法の開発にもかかわらず、クレジットカードの資金の盗難と支払いシステムアカウントの盗難を防ぐための推奨事項は同じままです。 デバイスをマルウェアから保護し、限られた予算でオンラインで支払うために個別のカードを使用し、アカウントと支払いの両方に二要素認証を使用します。 さて、Androidトロイの木馬の話に戻りますが、親しい人から送られてきたように見えても、リンクをクリックしてはいけません。

免責事項:このダイジェストに記載されている意見は、カスペルスキーの公式見解と必ずしも一致しない場合があります。 親愛なる編集者は一般に、意見を健全な懐疑心を持って扱うことを推奨しています。