出所

モノのインターネット(モノのインターネット、IoT)の分野で、情報セキュリティ(IS)を確保するという点で、おそらく最低の順序であることは秘密ではありません。 今日、 私たちは進化し続ける技術、絶えず変化する業界の風景、時々現実とは異なる予測を目の当たりにしています。何十もの組織が、少なくとも「1時間」、ある分野で議員を宣言しようとしています。 問題の関連性は壮大な事件によって強調されています。 Industroyer、BrickerBot、Mirai-そしてこれは氷山の一角に過ぎませんが、「これからの日は私たちに準備をしています」とは何ですか フローを続けて移動すると、ボットネットおよびその他の「マルウェア」がモノのインターネットの所有者になります。 そして、考えられない機能を備えたものが、マスターになろうとする人々を支配します。

2018年11月、 ENISA (欧州連合ネットワークおよび情報セキュリティ機関)は、 「 モノ のインターネットのセキュリティに関するグッドプラクティス」というドキュメントをリリースしました。これは、産業用モノのインターネットのあらゆる種類のサイバーセキュリティプラクティスを収集し、約100件を分析しましたこの領域のベストプラクティスを含むドキュメント。 この計り知れないものを受け入れるこの試みの裏には何がありますか? この記事では、コンテンツの概要を説明します。

重要な情報インフラストラクチャ(CII)オブジェクトを含むがこれに限定されない産業用モノのインターネット(IIoT)は、従来のIoTとは多少異なります。 IIoTシステムの運用者は、数十年の運用期間でかなり成熟した技術ソリューションを実装することに慣れています。 したがって、IIoTソリューションを使用した近代化と革新の導入は、一般に受け入れられている標準システムと一般に受け入れられているライセンススキームがないため、市場のダイナミクスによって制約されます。

別の質問:過去3〜4年にわたってIoT情報セキュリティの分野で蓄積された情報の海をどうするか? 基礎となるもの、および二次的なものは何ですか? また、矛盾する情報が異なるドキュメントで見つかった場合、より重要なことは何ですか? 1つの答えは、利用可能なソースの最大数を考慮して、蓄積された経験が一般化および調和化される分析レポートの研究かもしれません。

そのため、ENISAはベストプラクティスの使用に基づいた経験の統合を提供します。 このアプローチが唯一のものではないことを示すために、別の可能性、つまりあらゆる種類の標準のコレクションを作成することを検討してください。

米国国立標準技術研究所(NIST)のWebサイトで、 「NISTIR 8200ドラフト 。 モノのインターネット(IoT)の国際サイバーセキュリティ標準化の状況に関する省庁間報告書」を見つけることができます。 バージョンの日付は2018年2月であり、現在でもドラフトステータスを保持しています。 暗号化技術、サイバーインシデント管理、ハードウェア保証、IDおよびアクセス管理、情報セキュリティ管理システム(ISMS)、ITシステムセキュリティ評価、ネットワークセキュリティ、セキュリティ自動化および継続的監視(SACM)に分散する既存の標準を分析します。 )、ソフトウェアアシュアランス、サプライチェーンリスク管理(SCRM)、システムセキュリティエンジニアリング。

標準のリストには、100ページ以上かかります! そのため、数百のタイトルが含まれており、これらは数万ページであり、学習に数年かかることがあり、多くのドキュメントが支払われます。 同時に、業界標準化における複数のギャップが特定されましたが、明らかにギャップは埋められます。

読者は、著者の常識と同情がどの側にあるかをすでに理解していると思います。 したがって、ENISAのベストプラクティスに戻ってください。 これらは、すでに発行された約100件の文書の分析に基づいています。 ただし、ENISAの専門家はレポートで最も重要なものをすべて収集しているため、これらのドキュメントをすべて読む必要はありません。

以下の図は、ドキュメントの構造を示しています。詳細については、これから説明します。

図1.ドキュメント「スマートマニュファクチャリングのコンテキストにおけるモノのインターネットのセキュリティのためのグッドプラクティス」の構造

最初の部分は紹介です。

2番目の部分では、最初に基本的な用語(2.1)を示し、次にセキュリティの課題(2.2)を示します。

- 脆弱なコンポーネント

- プロセス管理の欠陥(プロセスの管理);

- 接続性の向上

- 運用技術と情報技術の相互作用(IT / OTコンバージェンス);

- 産業用制御システム(レガシー産業用制御システム)の問題の継承;

- 安全でないプロトコル

- 人的要因

- 過剰な機能(未使用の機能);

- 機能安全の側面(安全面)を考慮する必要性;

- 情報セキュリティに関連する更新の実装(セキュリティ更新);

- ISライフサイクルの実装(安全な製品ライフサイクル)。

セクション2.3は、ISAを参照して、参照アーキテクチャを提供しますが、RTUとPLCはレベル1ではなくレベル2に割り当てられているため(一般的に受け入れられているISA(Purdu)アーキテクチャとは多少異なります) ISA)。

図2. IIoTリファレンスアーキテクチャ

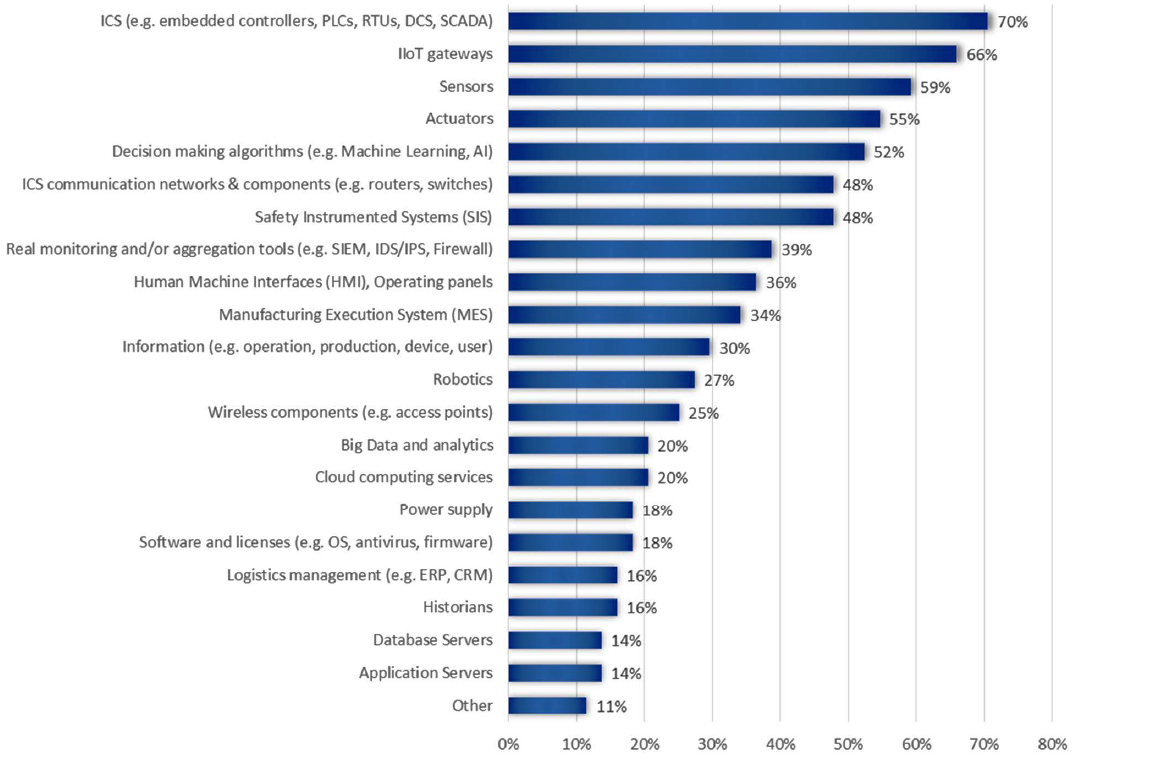

参照アーキテクチャは、2.4節で実行される資産分類の形成への入力です。 専門家のデータに基づいて、情報セキュリティへの影響の観点から資産の重要性が評価されました。 私たちは代表性について話しているわけではありません(レポートでは42の異なる組織の専門家が参加したと言われています)。 グラフ上の割合は、特定の資産を最も重要と評価した専門家の割合を意味します。

図3. IIoT資産の重要性に関する専門家による評価の結果

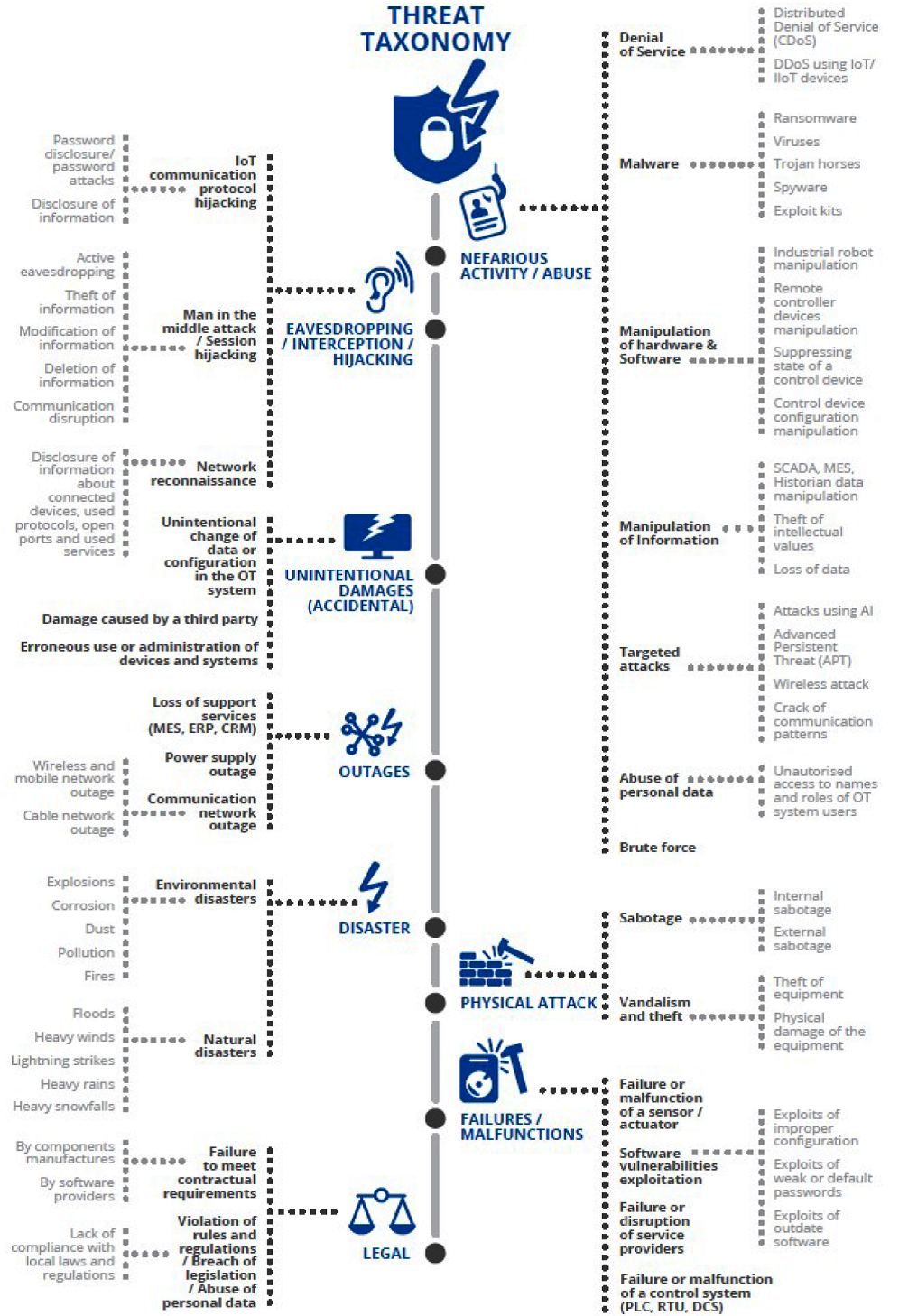

セクション3.1は、IIoT領域に関連して起こりうる脅威の分類と説明を提供します。 さらに、影響を受ける可能性のある資産クラスは各脅威に関連付けられています。 脅威の主なクラスが強調表示されています。

- 悪意のある活動/虐待(不正な活動と虐待)-データとデバイスで行われたさまざまな種類の操作。

- 盗聴/傍受/ハイジャック(聞き取り/傍受/ハッキング)-情報の収集とシステムのハッキング。

- 意図しない損害(偶発的)-構成、管理、およびアプリケーションのエラー。

- 停止-電力、通信、またはサービスの損失に関連する停止。

- 災害(災害)-自然および人工の自然の破壊的な外部の影響。

- 物理的攻撃(物理的攻撃)-盗難、破壊行為、および破壊行為(失敗)。機器に対して直接実行されます。

- 障害/機能不全-偶発的なハードウェア障害、プロバイダーのサービス障害、および脆弱性につながるソフトウェア開発の問題が原因で発生する可能性があります。

- 法的(法的問題)-法律および契約の要件からの逸脱。

図3.脅威の分類

セクション3.2では、IIoTシステムのコンポーネントに対する攻撃の典型的な例を説明しています。

このドキュメントの最も重要なセクションは4番目で、IIoTコンポーネントを保護するためのベストプラクティスを確認します。 プラクティスには、ポリシー、組織的プラクティス、技術的プラクティスの3つのカテゴリが含まれます。

図4. IIoT ISを確保するためのベストプラクティスの構造

ポリシーと組織慣行の基本的な違いは説明されておらず、どちらの場合も手続きレベルが存在します。 たとえば、リスクと脅威の管理は政治に、脆弱性管理は組織の慣行になりました。 把握できる唯一の違いは、ポリシーが主に開発者に適用されることと、運営組織の組織慣行です。

ポリシー(4.2)は、4つのカテゴリと24のプラクティスを説明しています。 組織セクション(4.3)では6つのカテゴリに分けられた27のプラクティスを説明し、技術セクション(4.4)では10のカテゴリに分けられた59のプラクティスを説明しています。

付録Aは、このENISAが、 重要な情報インフラストラクチャのドキュメントのコンテキストでのIoTのベースラインセキュリティの推奨事項で2017年に宣言された研究を継続していることに注意します。 もちろん、IoTはIIoTよりも広い概念であり、この観点からは、昨年のドキュメントをこのレビューの基礎とすることができますが、常に新しい素材に対処したいと考えています。

付録Bは、ドキュメントのこの主要な意味部分です。 セクション4のプラクティスのリストは、表の形式で提示されています。ここでは、脅威グループへのリンクが作成され、特定のプラクティスの使用をサポートするドキュメントへのリンクが提供されています。 たとえば、クラウドサービスのセキュリティに関連するいくつかのポイントがあります。

図5. IIoT ISを確保するためのベストプラクティスの説明の一部

付録Cには、引用されたドキュメントのリスト(合計で約100個あります)が含まれています。

付録Dには、産業用アプリケーションにおけるIS違反の最も重大なインシデントがリストされています。

結論

2018年11月に開発された「スマートマニュファクチャリングにおけるモノのインターネットのセキュリティのグッドプラクティス」は 、現在モノのインターネットの情報セキュリティの分野で最も詳細なドキュメントの1つです。 説明された110の実践の実装に関する詳細な技術情報はありませんが、IoTの分野の主要な専門家組織からの数百の文書の分析に基づいて得られた蓄積された知識があります。

このドキュメントでは、IIoTに焦点を当て、産業アーキテクチャとそれに関連する資産、脅威、および起こりうる攻撃のシナリオを考慮しています。 IoTのより一般的なものは、ENISAの先行文書である、2017年にリリースされた重要な情報インフラストラクチャのコンテキストにおけるIoTのベースラインセキュリティの推奨事項です 。

「世紀の略奪的なもの」と、私たちが気づかない、人々に対するものの力を獲得する傾向は、情報セキュリティを確保するための対策の散発的な抵抗によってのみ抑制されています。 私たちの未来は、IS対策がどれほど効果的であるかに多くの点で依存しています。