マサチューセッツ工科大学。 講義コース6.858。 「コンピューターシステムのセキュリティ。」 ニコライ・ゼルドヴィッチ、ジェームズ・ミケンズ。 2014年

コンピューターシステムセキュリティは、安全なコンピューターシステムの開発と実装に関するコースです。 講義では、脅威モデル、セキュリティを危険にさらす攻撃、および最近の科学的研究に基づいたセキュリティ技術を扱います。 トピックには、オペレーティングシステム(OS)セキュリティ、機能、情報フロー管理、言語セキュリティ、ネットワークプロトコル、ハードウェアセキュリティ、およびWebアプリケーションセキュリティが含まれます。

講義1:「はじめに:脅威モデル」 パート1 / パート2 / パート3

講義2:「ハッカー攻撃の制御」 パート1 / パート2 / パート3

講義3:「バッファオーバーフロー:エクスプロイトと保護」 パート1 / パート2 / パート3

講義4:「特権の共有」 パート1 / パート2 / パート3

講義5:「セキュリティシステムはどこから来たのか?」 パート1 / パート2

講義6:「機会」 パート1 / パート2 / パート3

講義7:「ネイティブクライアントサンドボックス」 パート1 / パート2 / パート3

講義8:「ネットワークセキュリティモデル」 パート1 / パート2 / パート3

講義9:「Webアプリケーションのセキュリティ」 パート1 / パート2 / パート3

講義10:「シンボリック実行」 パート1 / パート2 / パート3

講義11:「Ur / Webプログラミング言語」 パート1 / パート2 / パート3

講義12:ネットワークセキュリティパート1 / パート2 / パート3

講義13:「ネットワークプロトコル」 パート1 / パート2 / パート3

講義14:「SSLおよびHTTPS」 パート1 / パート2 / パート3

講義15:「医療ソフトウェア」 パート1 / パート2 / パート3

講義16:「サイドチャネル攻撃」 パート1 / パート2 / パート3

講義17:「ユーザー認証」 パート1 / パート2 / パート3

講義18:「インターネットのプライベートブラウジング」 パート1 / パート2 / パート3

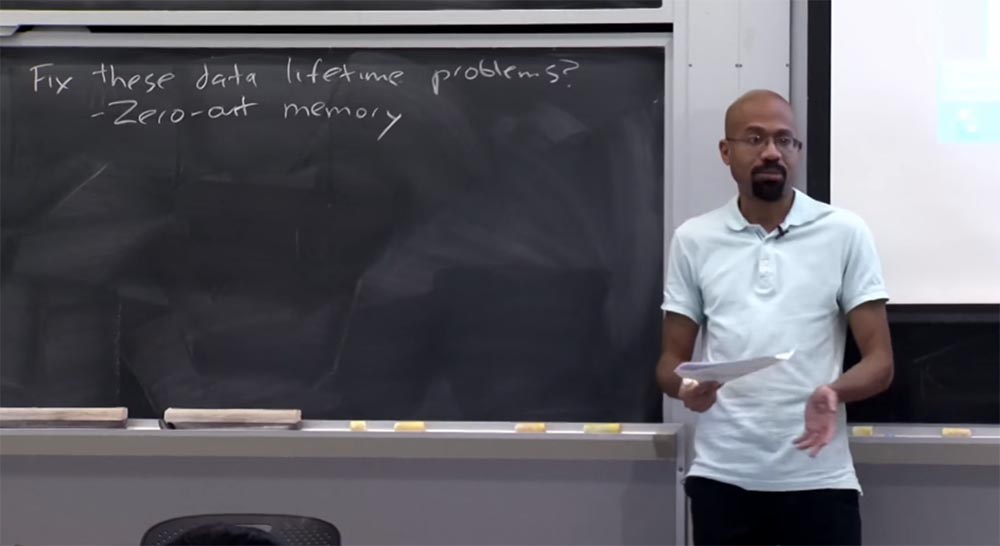

誰もこれを潜在的な問題と考えていますか? 最初の問題は、セキュリティに関しては常にパフォーマンスについて文句を言うことです。 メモリをリセットし、プログラムが入力/出力デバイスの機能によって制限されている場合、これは問題ではありません。ハードディスクの機械部品または他の何かが機能するまで待つだけです。

しかし、プログラムがプロセッサに関連付けられており、おそらくメモリと非常に集中的にやり取りし、データを割り当てたり解放したりすることを想像してください。 この場合、メモリをゼロにすると、システムのパフォーマンスが大幅に低下する可能性があり、支払いたくないセキュリティの代償になります。 通常、これは実際問題ではありません。 しかし、誰もが知っているように、人々はパフォーマンスを本当に大切にしているので、メモリをリセットするオプションは異論に出会う可能性があります。

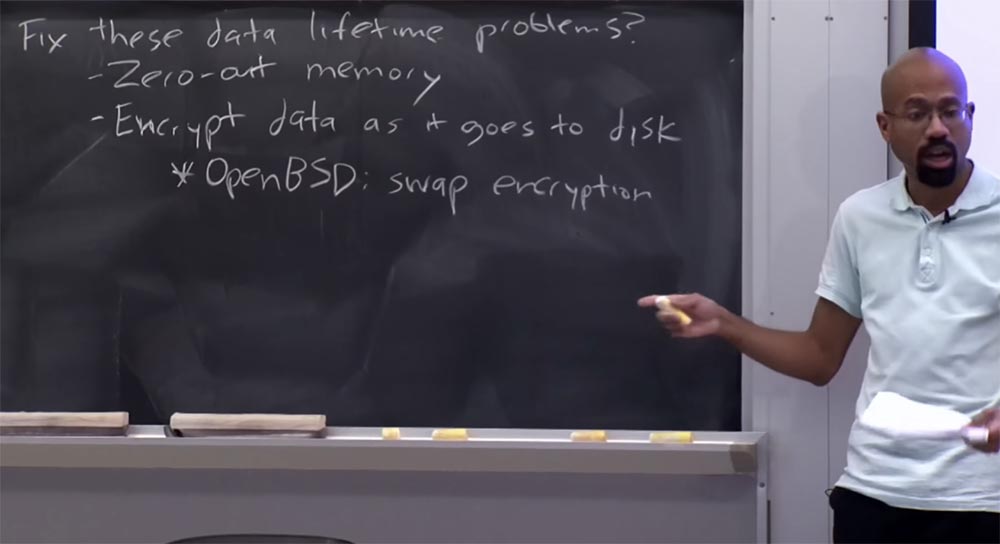

メモリをゼロにする代わりに、データを永続ストレージに到着するときに暗号化することもできます。 つまり、アプリケーションがデータをSSDまたはHDDに書き込む前に、データが暗号化されます。 その後、プログラムの要求に応じたデータが安定したストレージから返されると、RAMに入る前に動的に復号化されます。 この保護方法では、データの暗号化と復号化に使用したキーを破棄すると、攻撃者がこのデータをディスクから回復できないことが興味深いです。 暗号化を完全に信頼していることを前提としています。

暗号化されたデータを書いた場所をすべて覚えていない機会を与えてくれるので、これは非常に良いことです。 暗号化されたすべてのデータを再度選択できるものと単純に見なすため、なぜキーを捨てるのかと尋ねるかもしれません。

たとえば、スワップ暗号化オプションを備えたOpen BSDオペレーティングシステムを考えます。 この方法で、キーをページファイルのさまざまなセクションに関連付けることができます。 したがって、コンピューターを起動するたびに、このOSは多数の新しいキーを生成します。 コンピューターの電源を切るか再起動すると、スワップスペースの暗号化に使用したすべてのキーが失われます。 スワップは再利用できるようになったと言えますが、これらのキーは忘れられているため、攻撃者はそこに保存されているものにアクセスできないと想定できます。

学生:これらのキーのエントロピーはどのように割り当てられ、それらを解読することは可能ですか?

教授:これはいい質問です。 ここで使用されているエントロピーリソースはわかりません。 Open BSDにはセキュリティに関する妄想があります。 したがって、例えば、彼女はユーザーのキーボードから入力されたデータから収集されたエントロピープール、および他の同様のものを検討していると思います。 このOSがキーを管理する方法がわかりません。 ただし、使用するエントロピーリソースが予測可能な場合、キー自体のエントロピー空間が圧縮されるため、脆弱性が大きくなることは間違いありません。

原則として、このモデルはスワップ暗号化のみを提供します。つまり、キーのRAMページがメモリからアンロードされることはないと想定されています。 このページをメモリに固定するだけであれば、OSでこれを行うのは非常に簡単です。 また、メモリバスに連絡している人や、カーネルメモリページなどを「歩く」ことができる人と何かをするのに役立ちません。

学生:ブラウジングの観点から、これはプライベートブラウジングの後に来る侵入者から保護するのに役立ちます。これは、キーを捨てる必要がある場合、キーがメモリに残らないためです。

教授:絶対に正しい。 これの良いところは、実際にはスワップ暗号化はアプリケーションの変更を必要としないことです。

学生:少し遡って-データがRAMに入る前に見ると、メモリアーティファクトが残っていますか?

教授:あなたの質問を正しく理解していれば、データはディスク上で暗号化されていますが、クリアテキストでメモリに格納されることに悩まされます。 スワップ暗号化の説明に戻ります。 ディスクへの暗号化されたデータ転送は、リアルタイムでRAMを表示できる攻撃者から保護しません。 したがって、リアルタイムでRAMを表示できないプライベートブラウジングセッションの後に、攻撃者だけがあなたを悩ませている場合、これは正常に機能します。 しかし、あなたはそれが間違いなく正しいことを言います-より良い用語がないため、これを言ってみましょう-RAM暗号化。 このようなことをしようとしている研究システムがいくつかあります。 これはもう少し複雑です。ある時点で、ハードウェアにアクセスするときに、プロセッサーが実際のデータで何かをしなければならないからです。 たとえば、addコマンドで何かをしたい場合、プレーンテキストでオペランドを渡す必要があります。

暗号化されたデータに基づいて計算を行おうとする興味深い研究システムもいくつかあります。 映画「マトリックス」のように脳を爆発させます。 しかし、RAMのデータ保護は通常、安定したドライブにあるデータの保護よりもはるかに弱いと言えば十分です。 まだ質問がありますか?

学生:プライベートブラウジングセッションの後に行動する攻撃者について話しました。 しかし、ブラウザにパブリックモードタブとプライベートモードタブがあり、プライベートブラウジングタブを閉じた後、パブリックブラウジングタブが開いたままの場合、ハッカーはそこからメモリアーティファクトに到達できますか?

教授:これは興味深い質問です。講義の最後に、同様の攻撃方法について説明します。 事実、プライベートブラウジングモードのほとんどの脅威モデルは、リアルタイムで攻撃者の存在を示唆するものではありません。 言い換えれば、プライベートブラウジングをしているとき、同時にパブリックビュータブなどを持っている人は他にいないということです。 ただし、プライベートブラウジングモードの実装方法が十分に保護されていないことは事実です。

タブを開いてプライベートブラウジングを行い、しばらくして閉じてコーヒーを飲みに逃げるとします。 ただし、たとえばFirefoxは、メモリ割り当てなどの統計を保持します。 したがって、プライベートブラウジングタブのメモリがブラウザによって収集されたすべてのガベージにある場合、アクセスしたURLなどをタブで確認できます。 しかし、要するに、ほとんどの攻撃者モデルは、あなたがプライベートにインターネットを閲覧するのに忙しいのと同時に攻撃者を意味するものではありません。

そのため、スワップ暗号化は、ブラウザやその上で実行されているアプリケーションを変更せずに、いくつかの非常に興味深いセキュリティ機能を提供するため、便利です。 実際には、スワップを暗号化する際にプロセッサを使用するコストは、ディスクでパフォーマンスを購入するため、特にハードディスクがある場合は一般的なI / O操作を実行する実際のコストよりもはるかに低くなります。 これは純粋に機械部品、ハードウェアのコストであるため、スワップ暗号化はパフォーマンスにそれほど大きな影響を与えません。

したがって、次に説明する攻撃者はWeb攻撃者です。これについては、講義の冒頭で述べました。 ここでは、攻撃者がユーザーがプライベートブラウジングモードでアクセスしようとしているWebサイトを制御していると想定されていますが、この攻撃者はユーザーのローカルコンピューターを制御していません。 その際、Web攻撃から身を守るために2つのセキュリティ対策方針があります。

まず、攻撃者にユーザーを特定させたくない。 識別とは、攻撃者が1人のユーザーを自分のサイトにアクセスしている別のユーザーと区別できることを意味します。

第二に、ユーザーがプライベートブラウジングモードを使用しているかどうかを攻撃者に知らせることは望ましくありません。 講演記事が書いているように、Web攻撃者からの保護は実際にはかなり危険な作業です。

では、異なるユーザーを識別するとはどういう意味ですか? 私が言ったように、グローバルな意味で、1人のユーザーがこのサイトにアクセスする他のすべてのユーザーとまったく同じように見えると想像できます。 Web攻撃者が2つの特定のことのいずれかを行いたいとします。 最初の例は次のようになります。「複数のユーザーがプライベートブラウジングモードでサイトにアクセスし、5番目、7番目、8番目の訪問者でした。」 言い換えれば、これはいくつかのプライベートブラウジングセッションのコンテキストでのユーザー識別を意味します。

攻撃者が望む2番目のことは、パブリックモードとプライベートモードでユーザーとブラウジングセッションの間に接続を確立しようとすることです。 一度パブリックビューでamazon.comにアクセスし、プライベートビューで2回目に移動するとします。 攻撃者は、同じユーザーが両方のサイトにアクセスしたことを本当に発見できますか?

学生:しかし、これはすべてIPアドレスに関連付けられていますか?

教授:はい、そうです。 これは優れた仮定なので、私たちの場合、ユーザーはTorなどを使用していないことをお勧めします。 そのため、ユーザーのIPアドレスに基づいて構築できます。 IPアドレスで簡単に識別できます。 また、あるIPアドレスから短時間の間にサイトに2回アクセスすると、同じユーザーがアクセスした可能性が高くなります。

実際、Torのようなものを使用する動機として機能します。次の講義でこのトピックについて説明します。 Torのことを聞いたことがないなら、それは基本的にあなたのIPアドレスのようなものを隠そうとするツールだと言うでしょう。 ブラウザはTorに基づくレイヤーのコレクションとして想像でき、その上にプライベートブラウジングモードがあります。 これにより、プライベートモードではまったく提供できない利点が得られます。 したがって、TorはIPアドレスの特定の匿名性を提供しますが、データプライバシー、特定の生活時間、または同様のものを実際に提供することはできません。 Thorは、プライベートブラウジングモードを完全に実装するための必要条件ではありますが、十分条件ではありません。

興味深いのは、Torを使用している場合でも、このブラウザの固有の特性を調べることでWebサーバーがユーザーを識別する方法がまだあるということです。

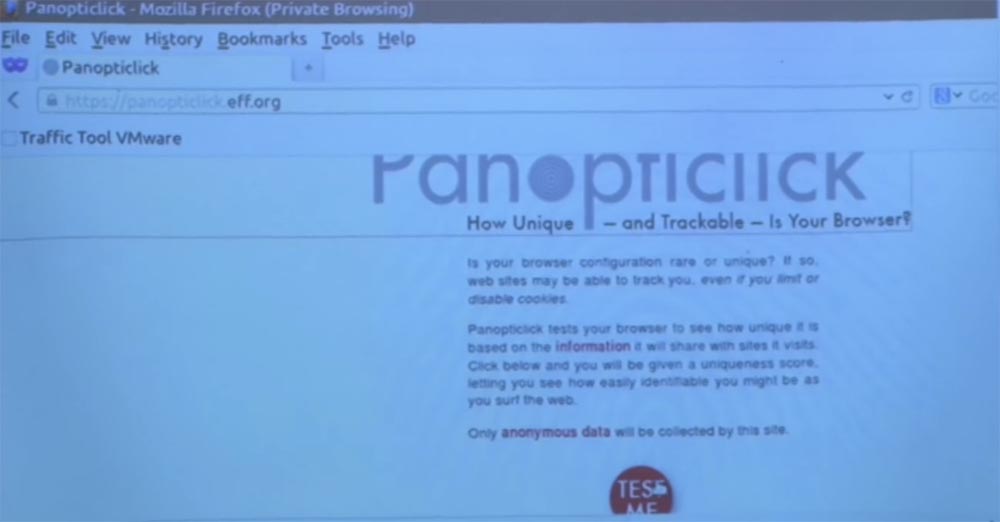

次に、今日の最新のデモを紹介します。 Panopticlickというサイトの使用方法を見てみましょう。 このサイトについて聞いたことがある人もいます。 これは、EFF-Electronic Frontier Foundation、Electronic Frontier Foundationによって開始されたオンラインプロジェクトです。 このプロジェクトの主なアイデアは、Webブラウザーのさまざまな特性を分析することにより、ユーザーとしてユーザーを識別しようとすることです。 私が言っていることを正確に示します。 このサイトにアクセスすると、「Test me」ボタンが表示されます。クリックします。

ほとんどのJavaScriptコード、ここではいくつかのアプレットと少しのJavaが動作します。

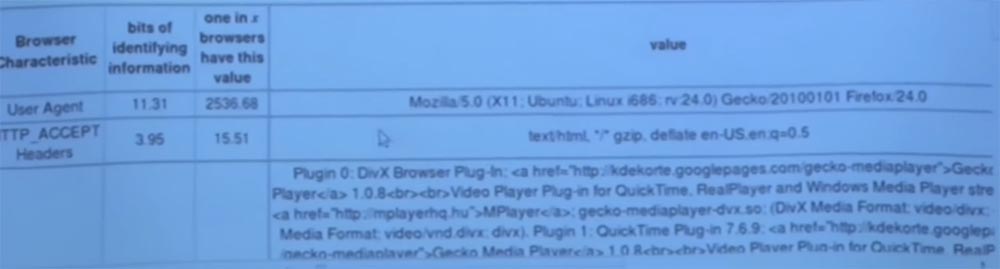

このサイトは私のブラウザから指紋を取り、どれだけユニークな情報を持っているかを見つけようとしています。

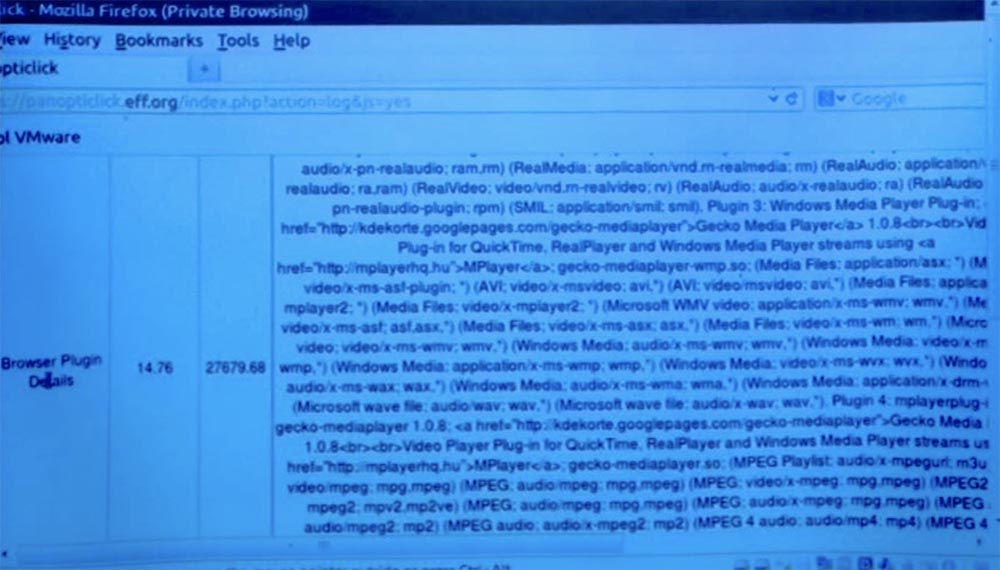

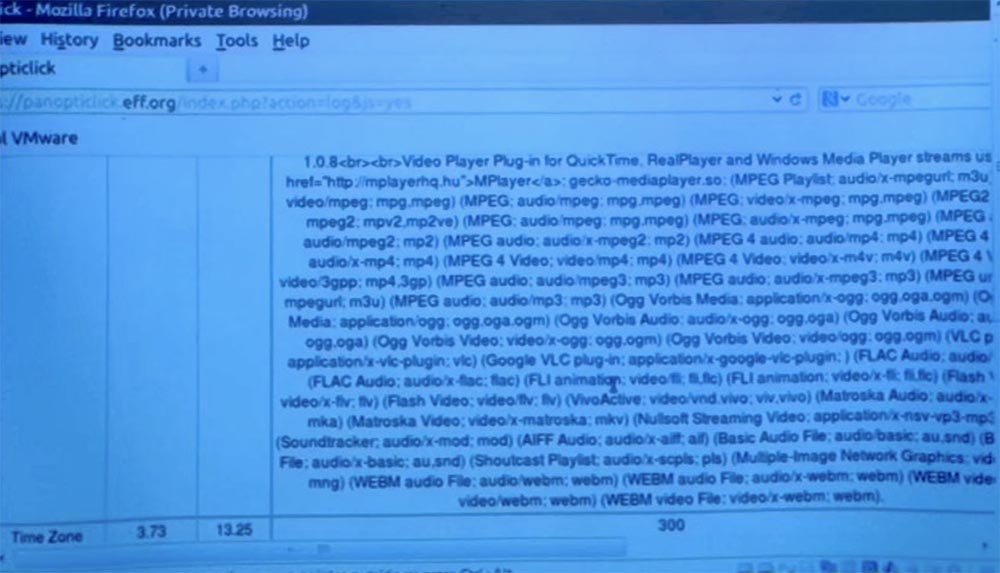

フォントを増やしてみましょう。彼が知りたいことの1つは、使用しているブラウザプラグインの詳細であることがわかります。 したがって、基本的にこのテストでは、Flashがインストールされているかどうか、このFlashのバージョン、Javaがインストールされているかどうか、およびJavaのバージョンを調べるコードを実行します。

これらのすべてのプラグインが同時に同じ画面に収まらないことがわかります。 これらはすべて、私のブラウザーがサポートするさまざまなプラグインとファイル形式です。 グローバルな意味で、あなたが「安全な人」であるならば、これはあなたを悩ませるべきです。 ある特定の時間にこれらすべてのものを本当に積極的に使用する場合、これは単なる悪夢です!

最終的に、WebサーバーまたはWeb攻撃者は、ここに示されているコードを探し出し、ブラウザーが使用しているプラグインを特定できます。 さて、左側のこれら2つの列を見ると、それは何ですか?

最初の列は、識別された情報のビットです。 次の列はさらに興味深いものです。指定された数のブラウザーのうち1つだけが同じプラグインのセットを持っていることを示しています。この場合、27679のブラウザーのうち1つです。 だから、これは私の指紋を取るためのかなり具体的な方法です。 この数字は、ブラウザのプラグインとファイル構成がまったく同じである人が非常に少ないことを示しています。

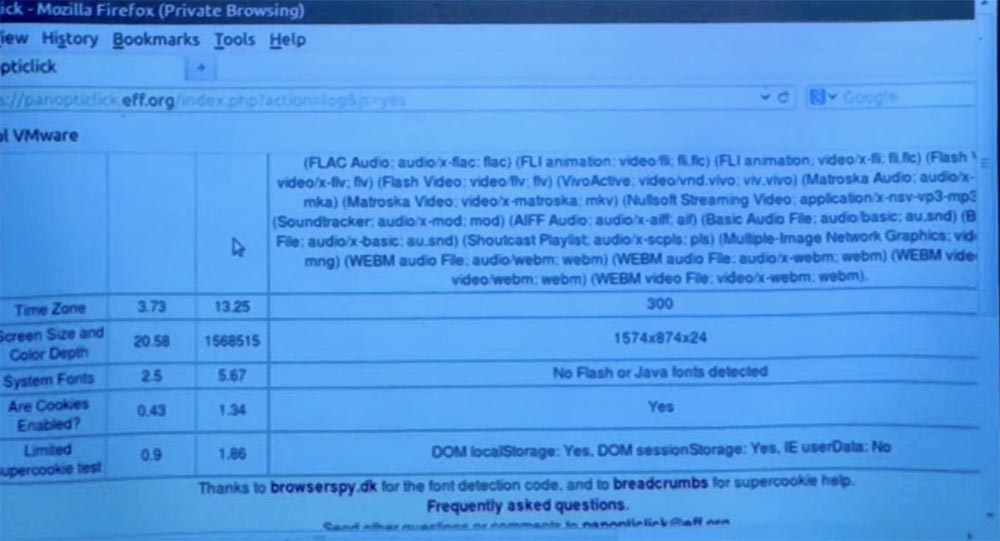

結局のところ、彼らは正しい、私は完全にユニークな人物ですが、長期的には大きなセキュリティ問題を引き起こします。 テスト結果の残りを見てください。

ここに私のラップトップの画面解像度と色深度があります。これは150万台のコンピューターに対応しています。 これはかなり衝撃的な発見です。というのは、150万人のユーザーのサンプルのうち、このような画面特性を持っているのは1人だけだからです。

したがって、これらはある意味で付加的です。 指紋が多いほど、攻撃者が自分のサイトにアクセスしたのはあなたであることが簡単にわかります。 そして、これはサーバーによって排他的に行われたことに注意してください。 私はこのページに行き、ボタンをクリックしただけです。 ちょっとだけ、もう1つお見せしたいと思います。 PanopticlickのWebサイトは非公開でログインしました。 次に、アドレスバーからアドレスをコピーし、Firefoxの通常の公開バージョンを開きます。 その後、このテストを再度実行します。

私は再び注意します-今、私はパブリックブラウザモードであり、それ以前はプライベートモードでした。 ブラウザのプラグインを見ると、ブラウザの指紋の一意性インデックスはほぼ同じままです-27679.68に対して27679.82です。 この違いは、プライバシーモードの実装方法に応じてロードされる場合とロードされない場合があるいくつかのプラグインによって生じます。 しかし、見てください-フィンガープリントはまだ簡単です。 画面サイズと色深度を見てください-これらのインジケータは、パブリック表示モードとプライベート表示モードで違いはありません。

したがって、両方のモードで指紋を残す機能はほぼ同じです。 これは、そのようなWeb攻撃から身を守ることが非常に難しい理由の1つです。これは、構成内のブラウザー自体が、攻撃者による識別のために多くの情報を保持しているためです。

学生:画面サイズと色深度のオプションについて興味があります。 これはどのように起こりますか? なぜそんなにユニークなのですか? 一般的にいくつの画面サイズと色深度が存在しますか?

教授:パノプティックリックがそれが何であるかを知るために使う魔法の一部を実際に隠していると思う。 世界的に、これらのテストの多くはどのように機能しますか? ブラウザには、JavaScriptコードを使用してのみ表示できる部分があります。 したがって、JavaScriptコードはJavaScriptの3次元画像であるウィンドウオブジェクトのプロパティを調べ、ウィンドウ内のコードがこの奇妙なウィジェット、隣接するウィジェット、テキストパーツ、プラグインなどをどのように示しているかに気付くことが想像できます。 このようなページでは、JavaアプレットとFlashオブジェクトが、コンピューターで使用可能なフォントなど、より興味深いものを探すことができるという事実もよく使用されます。 したがって、私は個人的に、画面サイズと色深度の一意性を判断すると、次のことが発生すると考えています:テストは、Javaでグラフィックカードまたはグラフィックインターフェイスを要求しようとするアプレットを起動し、ブラウザページを表示するプロセスで作業のさまざまな側面を交互にチェックします

したがって、このインジケータには実際には画面サイズと色深度以外のものが含まれていると思います。単にこの名前をこの形式に減らします。

これらすべてのトリックがどのように高レベルで機能するかを以下に示します。 そのため、JavaScriptを探索しながら掘り下げることができる多くの情報が表示されます。 次に、通常より多くのものにアクセスし、それらが見つけることができるものを見ることができるプラグインの束を起動します。 , .

それは明らかですか? . , Tor, Tor – , IP- , — . !

. , , -. , , , , Firefox v10.7. , Firefox, . .

: Tor? ?

: , . , , , , , -. - , - .

: , , - Tor, Firefox .

: , - Tor. , «» Tor. , — IP, — , , , -.

, -, , , Firefox, - . - , . , - Firefox 10.7. , Firefox 10.7. HTML , . .

: , , . Tor , Firefox.

: , . , , , , . , Tor , Tor, , Firefox Java, .

– Tor , «» . , . – , , .

, ? – . , , ? , - . . , , ?

, . , . , , , iframe URL-, , iframe . . , iframe, , , , .

, , , , , . , , , , . . , . JavaScript JavaScript, . .

: , , ?

: , . , , , . , , -. , - , .

, , . , Amazon.com , . , , cookie , -, .

: , IP-.

教授:はい、そうです。

: , , , IP- . , , .

: , . , , -, . JavaScript, iframe foo.com, iframe . , , , .

. , iframe, , .

, . , .

IP-, , , Tor IP-.

54:00

MITコース「コンピューターシステムのセキュリティ」。 18: « », 3

コースの完全版はこちらから入手できます 。

ご滞在いただきありがとうございます。 私たちの記事が好きですか? より興味深い資料を見たいですか? 注文するか、友人に推薦することで、私たちをサポートします。私たちがあなたのために発明したエントリーレベルのサーバーのユニークなアナログのHabrユーザーのために30%の割引: VPS(KVM)E5-2650 v4(6コア)についての真実20ドルまたはサーバーを分割する方法? (オプションはRAID1およびRAID10、最大24コア、最大40GB DDR4で利用可能です)。

VPS(KVM)E5-2650 v4(6コア)10GB DDR4 240GB SSD 1Gbpsまで 6か月の期間を支払う場合は12月まで無料で 、 ここで注文できます 。

Dell R730xdは2倍安いですか? オランダと米国で249ドルからIntel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TVを2台持っているだけです! インフラストラクチャビルの構築方法について読んでください。 クラスRは、1米ドルで9,000ユーロのDell R730xd E5-2650 v4サーバーを使用していますか?