マサチューセッツ工科大学。 講義コース6.858。 「コンピューターシステムのセキュリティ。」 ニコライ・ゼルドヴィッチ、ジェームズ・ミケンズ。 2014年

コンピューターシステムセキュリティは、安全なコンピューターシステムの開発と実装に関するコースです。 講義では、脅威モデル、セキュリティを危険にさらす攻撃、および最近の科学的研究に基づいたセキュリティ技術を扱います。 トピックには、オペレーティングシステム(OS)セキュリティ、機能、情報フロー管理、言語セキュリティ、ネットワークプロトコル、ハードウェアセキュリティ、およびWebアプリケーションセキュリティが含まれます。

講義1:「はじめに:脅威モデル」 パート1 / パート2 / パート3

講義2:「ハッカー攻撃の制御」 パート1 / パート2 / パート3

講義3:「バッファオーバーフロー:エクスプロイトと保護」 パート1 / パート2 / パート3

講義4:「特権の共有」 パート1 / パート2 / パート3

講義5:「セキュリティシステムはどこから来たのか?」 パート1 / パート2

講義6:「機会」 パート1 / パート2 / パート3

講義7:「ネイティブクライアントサンドボックス」 パート1 / パート2 / パート3

講義8:「ネットワークセキュリティモデル」 パート1 / パート2 / パート3

講義9:「Webアプリケーションのセキュリティ」 パート1 / パート2 / パート3

講義10:「シンボリック実行」 パート1 / パート2 / パート3

講義11:「Ur / Webプログラミング言語」 パート1 / パート2 / パート3

講義12:ネットワークセキュリティパート1 / パート2 / パート3

講義13:「ネットワークプロトコル」 パート1 / パート2 / パート3

講義14:「SSLおよびHTTPS」 パート1 / パート2 / パート3

講義15:「医療ソフトウェア」 パート1 / パート2 / パート3

講義16:「サイドチャネル攻撃」 パート1 / パート2 / パート3

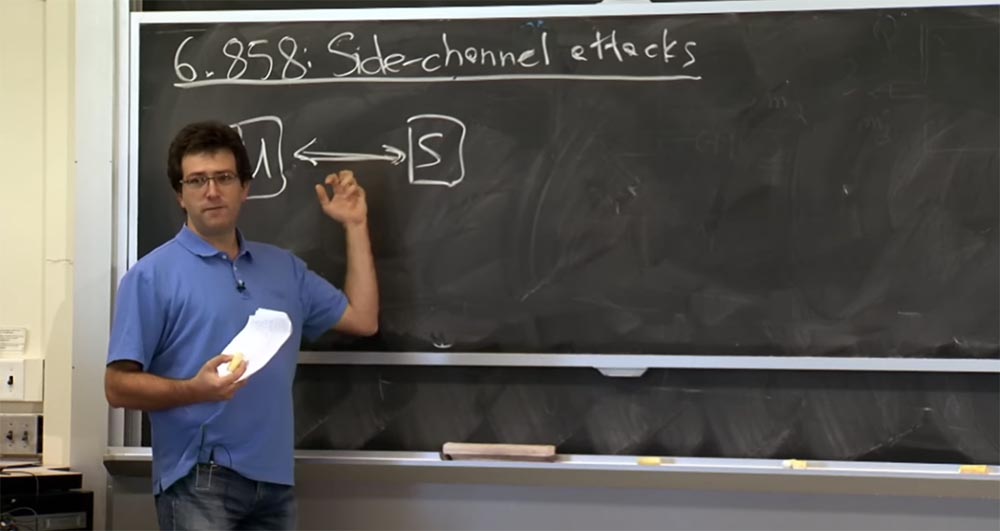

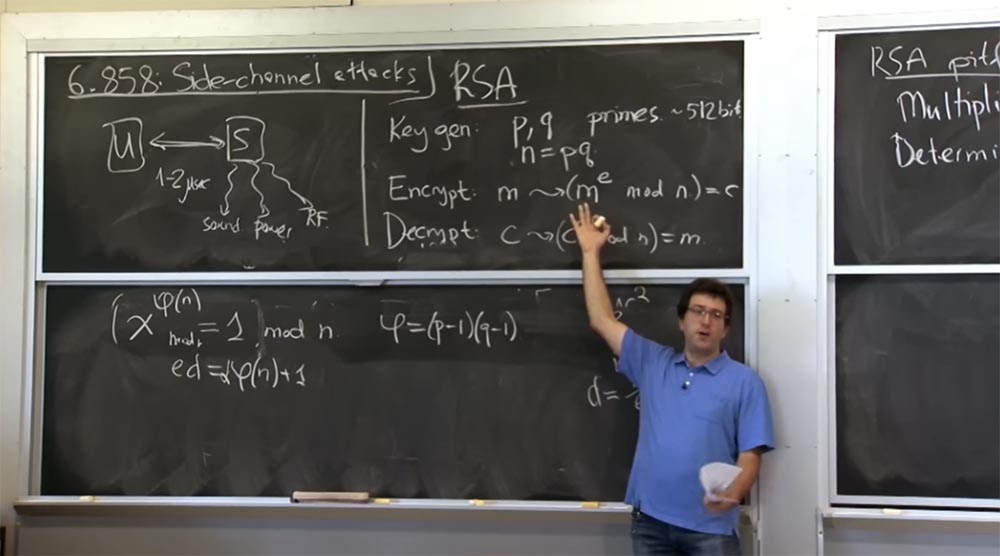

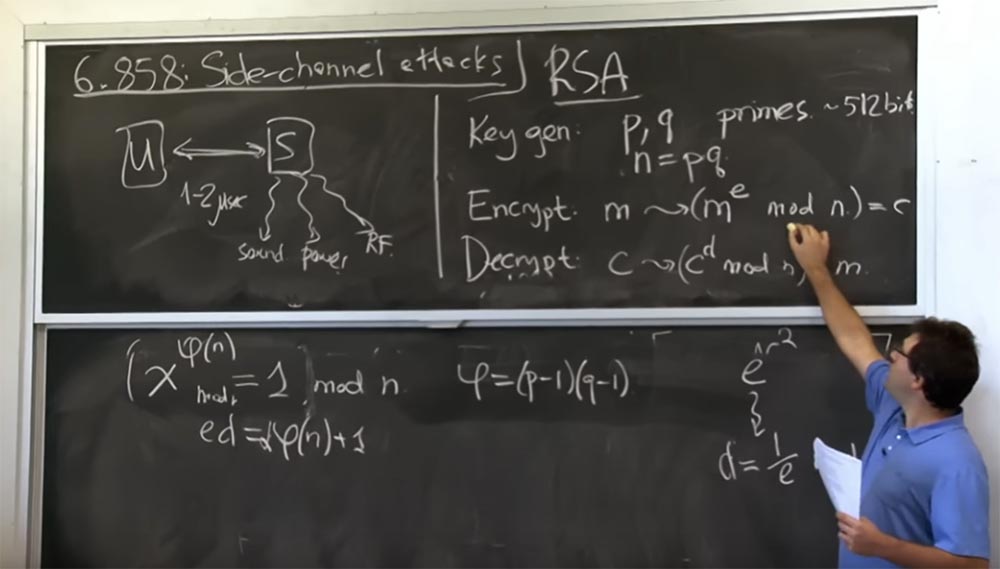

では、始めましょう。 そこで、今日は、あらゆる種類のシステムに共通する共通の問題であるサイドチャネル攻撃についてお話します。 広い意味では、サイドチャネルを介した攻撃は、一部の情報がシステムに関する情報を明らかにできるとは思わない状況で発生します。

通常、ユーザーとサーバー間の接続を確立するいくつかのコンポーネントがあります。 同時に、2人のサブスクライバを接続するこのワイヤを通過するすべてのこと、ユーザーとサーバーが互いに交換するすべてのビットについて知っていると思いますが、これは安全です。 ただし、一部の情報がユーザーまたはサーバーによってまだ公開されていることがよくあります。 今日の講義の資料で言及されている例は、ユーザーとサーバー間のメッセージの同期によって、これらのサブスクライバー間のビットストリームを見ているだけで、知らない追加情報が明らかになる状況について説明しています。

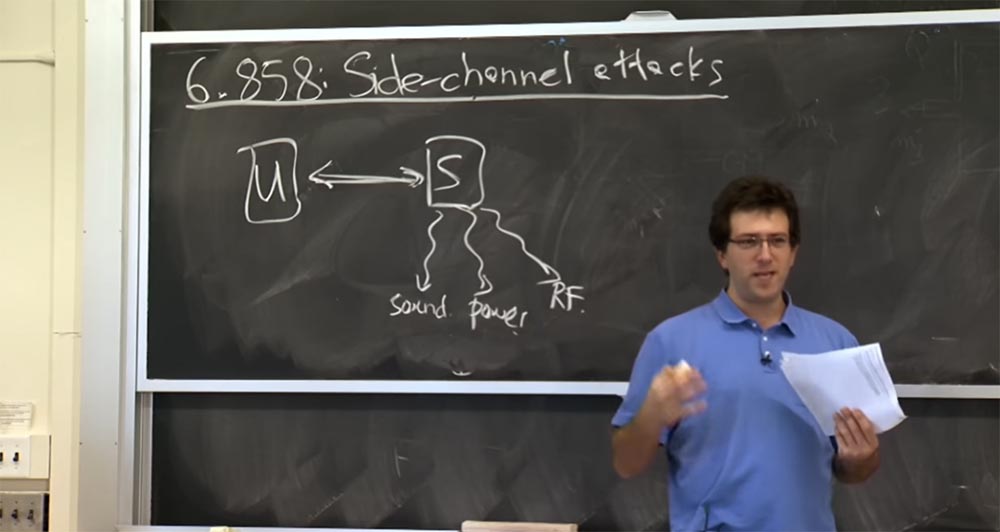

実際、心配することのできるはるかに広いクラスのサイドチャネルがあります。 40年代に人々は、テレタイプで文字を入力し始めると、テレタイプエレクトロニクスが無線周波放射を開始し始めることを発見したときに、サイドチャネルの外観について学びました。 この場合、単にオシロスコープを隣に配置し、テレタイプオペレータが印刷するシンボルに応じて無線信号の周波数がどのように変化するかを観察できます。 したがって、RF放射は、心配するサイドチャネルの典型的な例です。

電力消費など、人々が気づく他の多くの例があります。 コンピューターは、計算対象に応じて異なる量のエネルギーを使用するため、心配することができるもう1つのサイドチャネルです。

サイドチャネルの例としては音があり、そのため情報漏えいも起こり得ます。 例えば、人々はプリンターを聞いて、彼らが出す音に基づいて、どのキャラクターを印刷するかを知ることができます。 これは、印刷中に非常に迷惑な音を出すドットマトリックスプリンターにとって特に簡単です。

一般的に、これは考えることです。 ケビンは月曜日の講義で、彼の研究で扱っている興味深いサイドチャンネルについても言及しました。 しかし、David BramleyとDan Boneが研究した特定のサイドチャネルを見ていきます。 約10年前に公開された彼らの研究では、敵対的なクライアントのさまざまな入力パケットに対するさまざまな応答のタイミングを測定することで、Apache Webサーバーの暗号化キーを抽出できたと書いています。 この特定のケースでは、彼らは暗号化キーを「探しました」。 実際、サイドチャネルを介した攻撃の多くは、暗号化キーを標的としています。これは、このようなチャネルを介して大量のデータを取得することが非常に難しいためです。 また、暗号化キーは、少数のビットが出力される状況の1つです。つまり、攻撃中に、攻撃者は約200〜256ビットの情報を抽出できます。 しかし、これらの200ビットのみに基づいて、このWebサーバーの暗号化キーを解読することができます。

社会保障番号でいっぱいのデータベースにアクセスしようとすると、そこから大量の情報を「マージ」する必要があります。 そのため、ほとんどのサイドチャネル攻撃では、暗号化キーやパスワードなどの小さな秘密を取得することに重点が置かれています。 しかし、一般的に、これは他の多くの状況に適用されます。

講義資料では、もう1つのクールなことが説明されています。これはすべて、ネットワークを介して行うことができます。 おそらく、これらの時間情報のわずかな違いを把握するために、多くの注意深い作業を行わなければならないことに気付いたでしょう。 サーバーに送信した各リクエストは、別のリクエストと1〜2マイクロ秒異なりました。これは非常に短い時間です。 したがって、ネットワークではこのような一時的な違いをキャッチできず、サーバーが要求よりも1〜2マイクロ秒長くリクエストを処理したと判断できないため、非常に注意する必要があります。

その結果、有用な情報をノイズレベルから分離する必要があるため、このような攻撃を非常に「ノイズの多い」ネットワークで組織化できるかどうかは明確ではありませんでした。 これらの人たちは、ネットワークの一方の端にサーバーがあり、もう一方の端にクライアントがあるイーサネットネットワークを介してこれを実際に実行できることを示した最初の人たちです。 彼らは、これらの違いを部分的に平均化することによって、部分的に他のトリックによって測定することが実際に可能であることを証明しました。

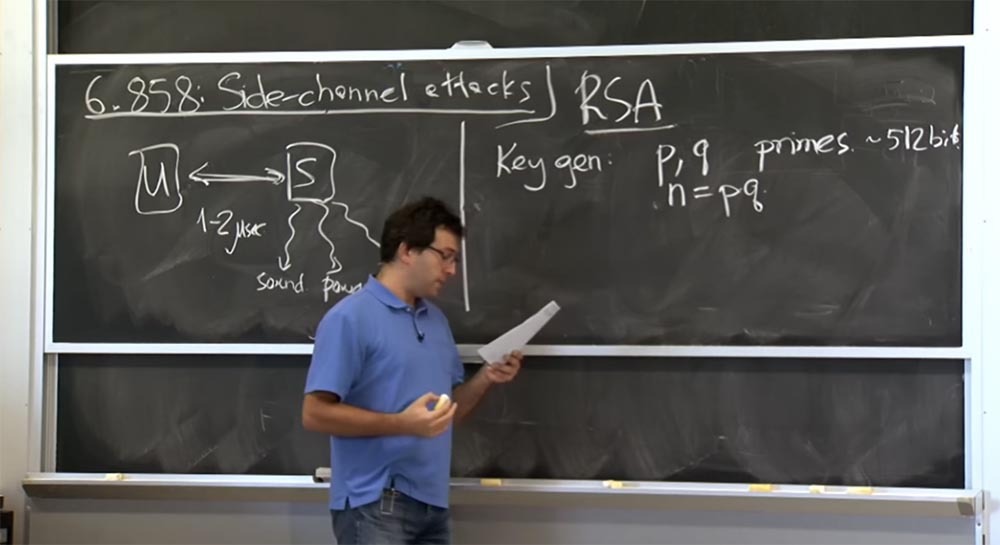

この講義の残りの計画は次のとおりです。最初に、これらの人が使用したRSA公開キー暗号化アルゴリズムの詳細に飛び込みます。 セキュリティの観点からは評価しませんが、サイドチャネルを使用するために重要なのはアルゴリズムの実装であるため、実装方法を確認します。

BramleyとBoneは、特定の処理がより高速または低速になったタイミングを理解するために、さまざまな実装の詳細を精査しました。 そのため、まずRSA暗号システムがどのように実装されているかを調べる必要があります。次に、RSAで利用可能なこれらすべての構造を攻撃する方法に戻ります。

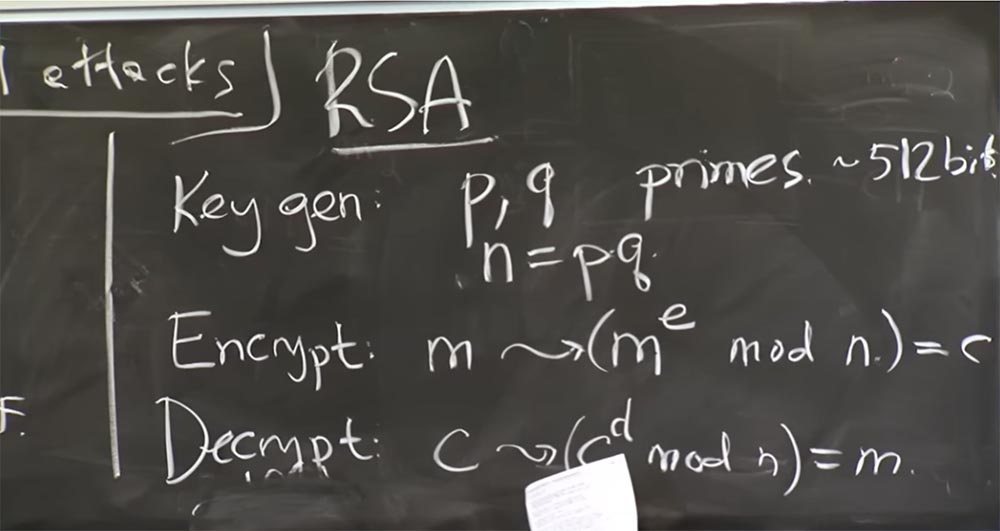

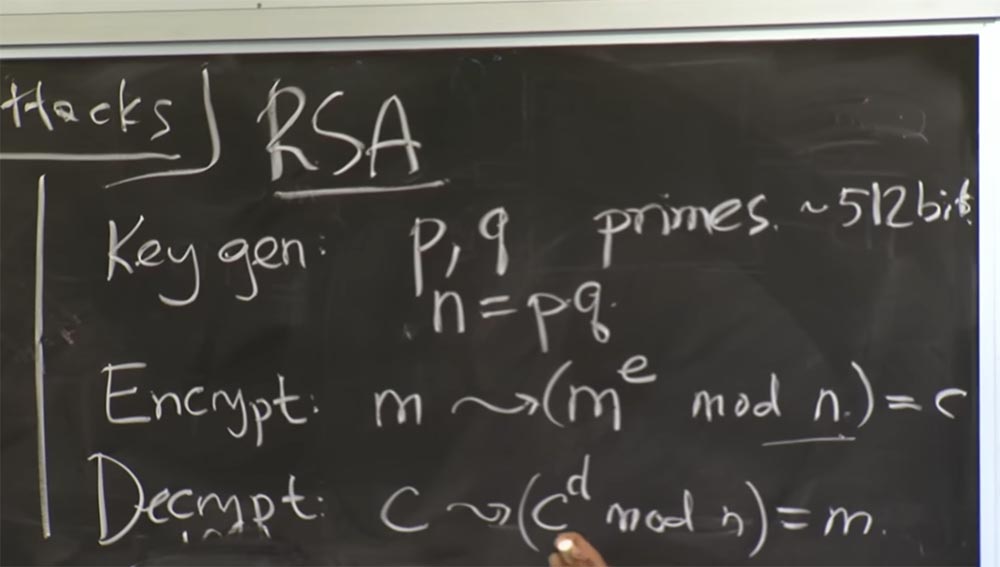

まず、RSAを高レベルでレビューすることから始めましょう。 RSAは、かなり広く使用されている公開鍵暗号システムです。 数週間前に証明書について話したときに、これらの人たちについて言及しました。 次に、実際にどのように機能するかを見ていきます。

原則として、あなたが心配する必要がある3つのものがあります-これはキーの生成、暗号化、復号化です。 RSAでは、キーを作成する方法は2つの大きな素数を選択することです。それらをpとqで表します。 彼らの記事では、これらの人はそれぞれ512ビットのサイズでpとqについて書いています。 これらの素数の積は1000ビット整数であるため、これは通常1024ビットRSAと呼ばれます。 最近では、これをクラックすることは攻撃者にとって比較的簡単な作業であるため、おそらくRSAキーサイズには適していません。 したがって、10年前に1000ビットが妥当な量に思えた場合、今日システムを構築するときには、2000、3000、または4000ビットのRSAキーを選択する必要があります。 したがって、RSAキーサイズは、これらの素数のサイズを意味します。

次に、便宜上、これらの素数n = pqの積である数nについて説明します。この数はモジュールと呼ばれます。 キー、またはキーの少なくとも一部を作成する方法がわかったので、メッセージを暗号化および復号化する方法を理解する必要があります。

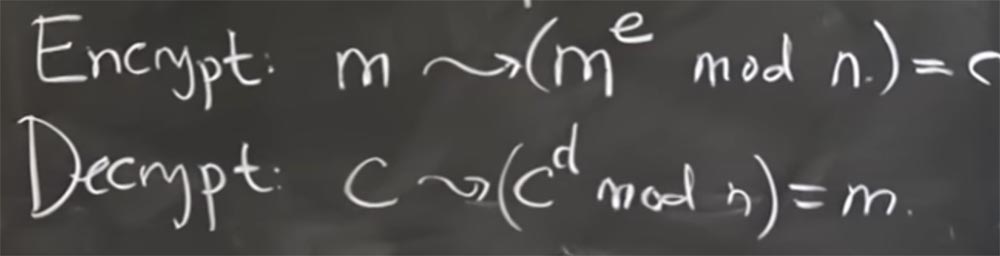

そして、メッセージを暗号化および復号化する方法は、nを法とする数値の累乗に基づいています。 少し奇妙に思えますが、すぐにわかります。 したがって、メッセージmを暗号化する場合は、mod nによってm eに変換する必要があります。 eの値は度であり、すぐにそれを選択する方法を見つけます。 これは、メッセージを暗号化する方法です。

つまり、このメッセージを整数として受け取り、累乗します。 すぐに、これが機能する理由がわかりますが、今のところ、この暗号化されたすべてのメッセージを文字Cで示します。

次に、それを復号化するために、別の興味深い指数dを見つける必要があります。これにより、暗号化されたメッセージCを取得し、nを法とするd乗し、その結果、復号化されたメッセージmを魔法のように取得できます。

したがって、一般的な原則は、1つの指数を使用してメッセージを暗号化し、別の指数を使用してメッセージを復号化することです。

全体として、どういうわけか元のメッセージを返すこれらの2つの魔法の数字をどのように思い付くのかを理解するのは少し難しいようです。 しかし、この数nを法とする累乗または乗算がどのように機能するかを見ると、理解できます。

Xを取り、nの関数φに等しい累乗に上げると、これはnを法とする1になります。

Xφ(n) = 1 mod n

nの特定の選択に対するこのphi関数は非常に単純で、φ=(p-1)(q-1)と等しくなります。

その場合、秘密指数dによる1より大きくφ(n)より小さい開指数eの積は次のようになります。

ed =ɑφ(n)+1、ここでɑは定数です。

したがって、eまたはeを考慮してdを計算するためにφ(n)の値を知っている場合、かなり単純なアルゴリズムがあるため、メッセージを正しく復号化することができます。

対象者: 1モジュロnは1と等しくありませんか?

教授:はい、私はここで間違いを犯しました。平等は次のようになります。

Xφ(n) mod n = 1 mod n、つまりnを法とするnからの関数「fi」の次数のXの値は、nを法とするユニティに等しい。

これは基本的に、RSAの場合、暗号化値となるe値を選択する必要があることを意味します。 次に、eから式de = 1 modφ(n)に基づいてdを生成します。したがって、d = 1 / e modφ(n)です。

この計算に効果的に使用できるユークリッドアルゴリズムがいくつかあります。 ただし、これを行うには、このφ(n)を知っておく必要があります。これには、因数分解、つまり、数値nを因数pとqに分解する必要があります。

したがって、RSAは公開鍵がペアであるシステムです。暗号化指数eと数字n、およびペアdとnは秘密にされる秘密鍵です。 したがって、だれでもメッセージを暗号化するためにある程度まで上げることができます。 しかし、このdの値を知っているのはあなただけなので、メッセージを解読できます。 そして、PとQの積に等しいこれらの因子PとQ、またはNの因数分解がわかるまで、φ=(p-1)(q-1)が何であるかわかりません。

結果として、このdの値を計算するのはかなり難しい作業です。 これが、高レベルのRSAアルゴリズムのすべてです。

RSAの原則に精通したので、2つのことについて詳しく説明します。 それを正しく使用する方法にはトリックがあり、それを使用するときに落とし穴が発生します。 このべき乗のコードを実装し、効率的に実行するには多くの方法があります。 乗算命令を実行することはできない1000ビット整数を扱っているため、これはかなり異常なタスクです。 これらの操作を完了するには、おそらく長い時間がかかります。

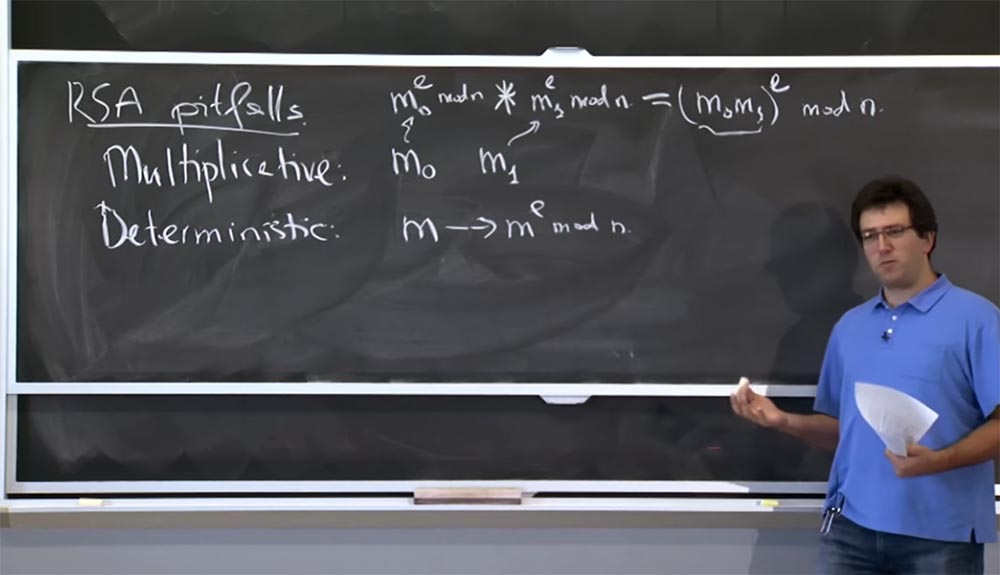

したがって、最初に言及したいのは、RSAのさまざまな落とし穴です。 それらの1つは乗法性です。 2つのメッセージm 0およびm 1があるとします。 それらを暗号化し、m 0をm 0 e mod nに、m1をm 1 e mod nに変えます。 可能性のある問題、または必ずしも問題ではありませんが、RSAを使用する人にとって不愉快な驚きは、これらの2桁を乗算するだけなので、m 0で m 0の製品を暗号化することは非常に簡単です:m 0 e mod n * m 1 e mod n。

それらを掛けると、nを法とする積(m 0 m 1 ) eになります。 これは、値m 0 m 1に対するRSAの単純化された使用による正しい暗号化です。 この暗号化されたメッセージは簡単に作成できますが、解読することはできないため、これは現時点では大きな問題ではありません。 ただし、一般的なシステムでは特定のメッセージを復号化できる可能性があります。 つまり、作成したメッセージを復号化できる場合は、おそらく逆パスに従って、これらのメッセージがm 0およびm 1であるかどうかを確認できます。

この事実は、RSAを使用する多くのプロトコルに影響するため、無視しないでください。 講義の最後に防衛メカニズムとして使用するプロパティが1つあります。

2番目の落とし穴、つまりRSAプロパティに注意する必要があるのは、決定論、つまり決定性です。 前述の基本的な実装では、メッセージmを受け取って暗号化し、m e mod nに変換すると、これはメッセージの決定論的な関数になります。 したがって、再度暗号化すると、まったく同じ暗号化が得られます。

これは望ましいプロパティではありません。RSAを使用して暗号化されたメッセージを送信していることを知り、それが何であるかを知りたい場合、それを解読するのが難しい可能性があるためです。 しかし、私はさまざまなことを試すことができます。その結果、このメッセージを送信していることがわかります。

次に、それを暗号化し、同じ暗号化されたテキストを取得するかどうかを確認します。 もしそうなら、あなたが暗号化されていることがわかります。 メッセージを暗号化するために必要なのは、パブリックにアクセス可能な公開キー、つまり数字のペア(n、e)だけだからです。

したがって、これはそれほど素晴らしいことではありません。RSAを使用するときは、このプロパティに注意する必要があります。 したがって、この種のプリミティブを直接使用することは困難です。

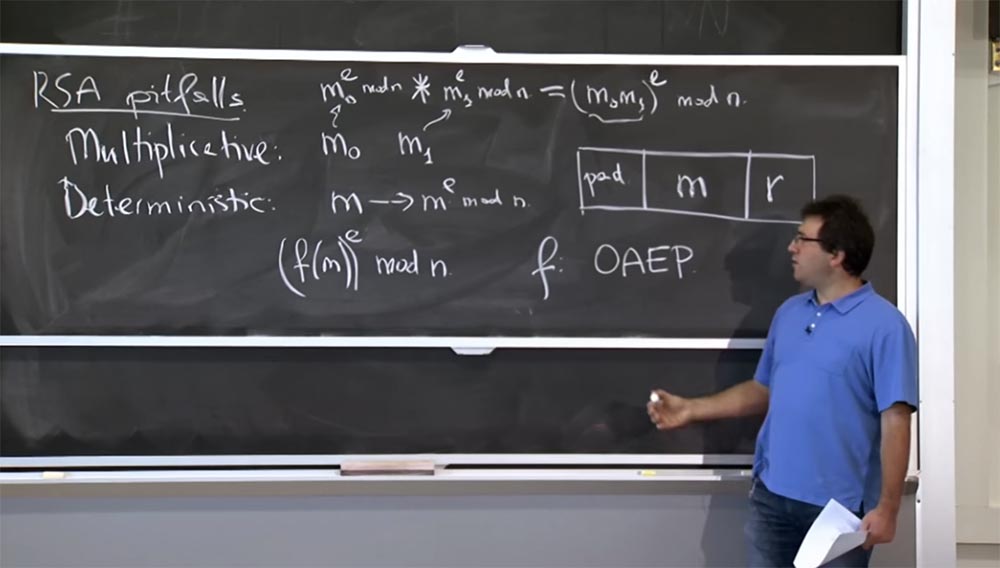

実際には、RSAで同様の問題を回避するために、暗号化の前に特定の方法でメッセージをエンコードします。 メッセージを直接累乗するのではなく、何らかのメッセージ関数を取り、モジュロnで累乗します。

(f(m)) e mod n。

現在一般的に使用されているこの関数fは、OAEP-追加を伴う最適な非対称暗号化と呼ばれます。 これは、2つの興味深いプロパティでエンコードされたものです。

まず、ランダム性をもたらします。 f(m)は、暗号化する1000ビットのメッセージを生成すると考えることができます。 このメッセージの一部は、この長方形の中央にあるメッセージmです。 もちろん、解読するときにそれを取り戻すことができます。 そのため、やりたいことが2つあります。右側には、rの値であるランダム性を配置します。 メッセージを数回暗号化すると、毎回異なる結果が得られるため、暗号化が決定されなくなります。

この乗算特性と他のタイプの問題を克服するために、左側にタイプ1 0 1 0 1 0のシーケンスであるパッドパッドがあります。より良いシーケンスを選択できますが、大まかに言って、これはある種の予測可能なシーケンスです。ここに挿入し、メッセージを復号化するたびに、このシーケンスがまだあることを確認します。 乗法性はこれらのパッドビットを破壊し、誰かがあなたのメッセージを台無しにして破棄したことは明らかです。 これらのビットが残っている場合、だれもあなたのメッセージを偽造していないことを証明し、誰かによって正しく暗号化されているので、あなたはそれを受け取ることができます。

対象者:攻撃者がパッド値の大きさを知っている場合、シーケンスの一番下に1を設定してからその値を掛けることができますか?

教授:はい、多分。 このランダム性rは続くため、これは少し複雑です。 したがって、このOAEPの具体的な設計は、私が描いたものよりも少し複雑です。 しかし、これはビット単位の乗算ではなく整数であり、ランダム性がさらに広がると想像してください。これにより、これが発生しないOAEPスキームを作成できます。

このRSA数学を直接使用しないでください。実際には、これらすべてを正しい方法で実装する特定のライブラリを使用し、暗号化および復号化パラメータとして使用する必要があります。

ただし、既存のRSA実装を破壊または攻撃する方法を実際に把握しようとしているため、上記の詳細は重要です。

特に、講義の記事で説明した攻撃は、サーバーがメッセージを受信したときにこのパディングアドオンをテストしようとしているという事実を悪用します。 これが、サーバーが復号化するのにかかる時間を考慮する方法です。 慎重に作成されたメッセージを送信しますが、実際のメッセージmとその暗号化からは作成されません。 完全に暗号化された整数値を作成します。

サーバーはそれを復号化しようとし、何らかの不合理を取得します。これにより、パッドパッドはペアリングされない可能性が高くなり、サーバーは直ちにこのメッセージを拒否します。 これはまさに必要なものです。というのは、この方法でサーバーは、RSAを解読し、このメッセージを受信し、アドオンを確認して拒否するまでに、彼がこの時点に到達するのにかかった時間を正確に伝えるからです。 これは、講義資料で説明されているこの攻撃で測定するものです。 このメッセージには、復号化時間を決定できる特定の不可欠な要素が含まれています。

それでは、RSAの実装方法について説明しましょう。 , , , . , , , 1000 . e .

, . , 1000 . 1000- , 1000 1000 n, . RSA , .

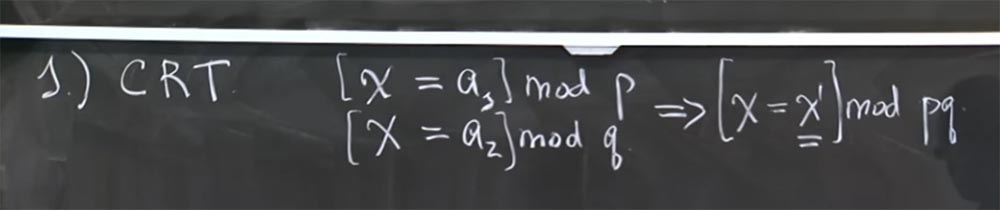

4 , . , . , CRT. . . , , , , [ = a 1 ] mod p [ = a 2 ] mod q, q – , .

, [ = 1 ] mod pq. 1 , . 1 , mod pq a 1 a 2 mod p q.

, ? , , n, p q.

, mod pq, mod p mod q. , , mod pq. , ? , , ?

: , ?

: , , , . , p q, n 1000 , p q 500 , . , , — , , . — . , , . 1000 512 , 2 . , 4 . [ = a 1 ] mod p [ = a 2 ] mod q , 4 . 2 RSA , .

, .

, Sliding windows, « ». . , .

, - , 500 , mod p mod q, d. c d? , c d . d , 500, . , , . , « ». .

c 2x , : (c x ) 2 :

c 2x = (c x ) 2

c 2x , 2 , cx, . , , c 2x+1 :

c 2x+1 = (c x ) 2 x

.

, , , . , , , . , .

« », ? , . , , « » c 2x+1 = (c x ) 2 x .

, , , – , c 2x+1 c 2x , c. , , . , .

, :

1

3

7

...

31

. , , , .

, 32x+y , 5 , 32- , y .

32 . , , , , c . «» .

29:00

MITコース「コンピューターシステムのセキュリティ」。 講義16:「サイドチャネル攻撃」、パート2

コースの完全版はこちらから入手できます 。

ご滞在いただきありがとうございます。 私たちの記事が好きですか? より興味深い資料を見たいですか? 注文するか、友人に推薦することで、私たちをサポートします。私たちがあなたのために発明したエントリーレベルのサーバーのユニークなアナログのHabrユーザーのために30%の割引: VPS(KVM)E5-2650 v4(6コア)についての真実20ドルまたはサーバーを分割する方法? (オプションはRAID1およびRAID10、最大24コア、最大40GB DDR4で利用可能です)。

VPS(KVM)E5-2650 v4(6コア)10GB DDR4 240GB SSD 1Gbpsまで 6か月の期間を支払う場合は12月まで無料で 、 ここで注文できます 。

Dell R730xdは2倍安いですか?オランダと米国で249ドルからIntel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TVを2台持っているだけです!インフラストラクチャビルの構築方法について読んでください。 クラスRは、1米ドルで9,000ユーロのDell R730xd E5-2650 v4サーバーを使用していますか?