Mikrotikデバイスは、機能に比べて価格が高いために普及しています。 しかし、ソフトウェアのエラーをキャンセルした人はいませんでした。 そして今回、深刻なバグが出ました。

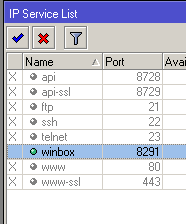

3月25日に、Mikrotikフォーラムのユーザーの1人が、telnet(TCPポート23)、TR-069(TCPポート7547)、およびWINBOX(TCP 8291)ポートを使用したmikrotikルーターの疑わしいアクティビティの検出を発表しました。

会社の従業員は、1年前に閉じられたバグに言及しました。 その後、これは新しい脆弱性であることが判明し、4月23日、Mikrotikはこの脆弱性が修正されたファームウェアのリリースを発表しました 。

同社は非常に迅速にバグ修正をリリースしたという事実にもかかわらず、ネットワーク内の脆弱性にさらされている何千ものデバイスがあります。

すべてのRouterOSユーザーが少なくともバージョン6.40.8 [バグ修正]または6.42.1 [現在]にアップグレードすることをお勧めします

また、パブリックドメインには、ファイアウォールで保護されていないデバイスや現在のバージョンに更新されていないデバイスに一般ユーザーがアクセスできるツールがあります。

最近の出来事を考慮して、MikrotikおよびCHRデバイスのすべてのユーザーが少なくとも最小限のセットアップを行うことをお勧めします。

最小セキュリティ設定

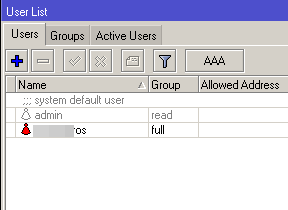

バグのあるデバイスを分析すると、ネットワークインフラストラクチャを保護するための最も効果的なツールであるにもかかわらず、ほとんどの人がファイアウォールの設定を無視していることに気付きました。 また、デバイスの90%には完全な権限を持つ管理者アカウントがあります。 ひな鳥のためのただの夢。

RouterOSセキュリティに関しては、最小限のセキュリティを確保するためにいくつかの簡単な手順を実行します。

最新のファームウェアを使用していることを確認してください。

新しいファームウェアにバグがないことに依存せずに、ファイアウォールを構成します。

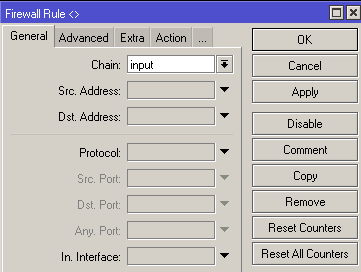

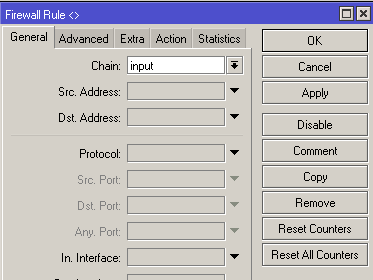

2.1。 INPUTチェーンでは、デバイスへのアクセスは信頼できるIPアドレスからのみ許可されます。 たとえば、ホームネットワークの範囲やネットワーク管理者のIPアドレス。

INPUTチェーンは、このルーターに直接アドレス指定されたパケットにのみ適用されることに注意してください。 中継パケットは、FORWARDチェーンに属します。

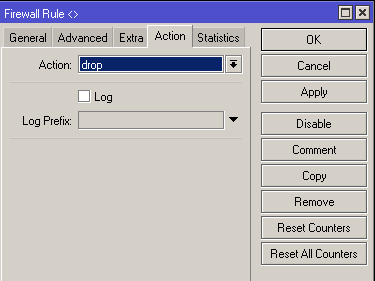

2.2。 許可されたものと一致しないすべてのパッケージを削除します。

2.3。 動的アドレスから定期的にアクセスする必要がある場合は、「ポートノッキング」を使用して、固定時間にIPを追加してください。

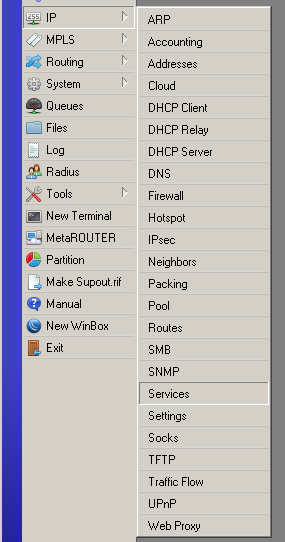

使用しないすべてのサービス(api、ssh、telnetなど)をオフにします

- ファイアウォールを設定してファームウェアを更新したら、パスワードを変更します。

アカウント名「admin」を使用する場合は、「Vasya」などのアカウントも作成します。 その下に移動して、アクセス権を確認し、「管理者」をブロックします。

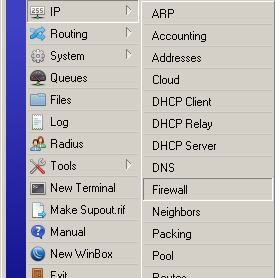

ファイアウォール

ターミナルを使用する。

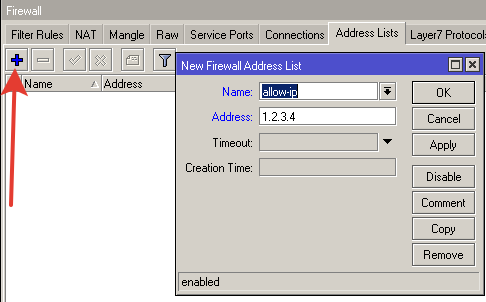

ルーターへの接続を許可するアドレスのリストを作成します

/ip firewall address-list

add address=192.168.1.0/24 list=allow-ip

add address=192.168.88.10/32 list=allow-ip

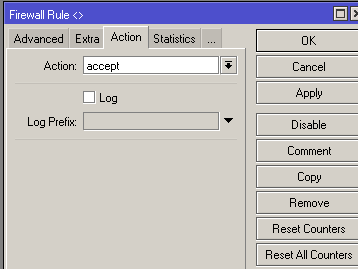

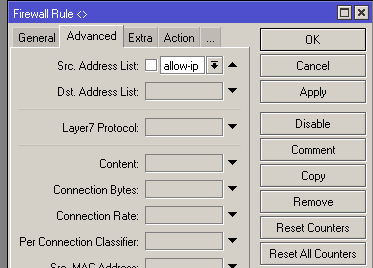

これらのアドレスからのすべてのアクションを許可するルールを追加します

/ip firewall filter

add action=accept chain=input comment="Allow Address List" src-address-list=allow-ip

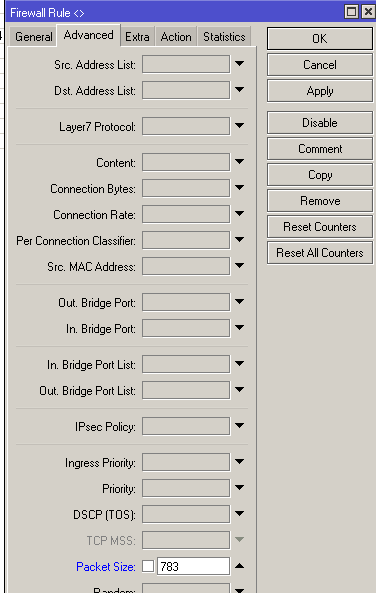

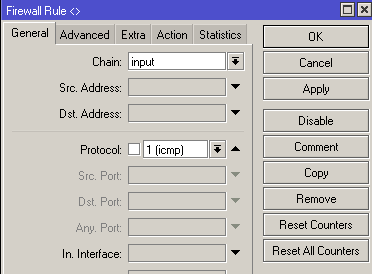

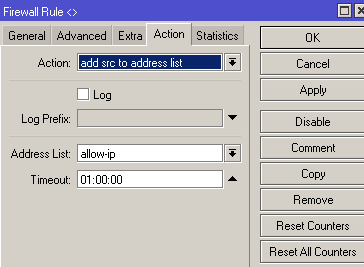

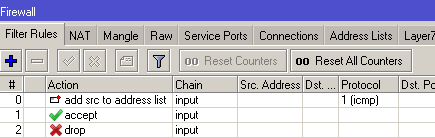

不明なアドレスからアクセスする必要がある場合、特定のサイズのicmpパケット(ping)を待ちます。 そのようなパケットが到着すると、送信元アドレスが1時間の時間で許可IPリストに追加されます。 必要に応じて、このようなパッケージのカスケードを作成できます。

/ip firewall filter

add action=add-src-to-address-list address-list=allow-ip address-list-timeout=1h chain=input packet-size=783 protocol=icmp

パケットサイズpacket-size 783バイトに注意してください。 ただし、pingを実行するときは、28バイト少なくする必要があります。 この場合、Windowsからのping:

ping -l 755 myhostname.domain

上記で許可されていないすべてのポートへのアクセスを拒否します。

/ip firewall filter add action=drop chain=input

サービス

これらは余分な障害ポイントであるため、使用しないものもオフにする必要があります。

/ip service

set api disabled=yes

set api-ssl disabled=yes

などなど。

winboxでも同じです。

アドレスシートで許可されています。

pingリストをアドレスに追加するルール

すべての禁止のルールとすべてが最後に置かれます

つまり、次のようになります

ここでサービスを設定します

ユーザーは「admin」を追加および削除したり、ここでパスワードを変更したりできます

おわりに

私の簡単な指示が、あなたのデバイスがHajimを含むボットネットネットワークの制御下に置かれないようにすることを本当に願っています。