この出版物は、Zyxel USG40 / USG40W / USG60 / USG60W製品ライン専用であり、「 中小企業向けの高度なアンチウイルス保護システムの構築 」という一連の記事の続きです。

まえがき

簡単に言えば、最初の部分で議論されたことと、どのような疑問が生じる可能性があります。

サーバーおよびワークステーション上のエージェントを使用した企業のウイルス対策の形での単一段階の保護は、常に効果的ではありません。 これは、モデレーターが既に表示され、特定の効果をもたらすことができたメッセージにモデレーターが応答する場合の、フォーラムでのモデレーター後と比較できます。

保護を強化するには、ネットワークの境界を越えて侵入する前に、遠くのフロンティアでも悪意のあるプログラム(ウイルス、トロイの木馬など)のほとんどを遮断する必要があります。 原則として、これは同様のアンチウイルスですが、「ユーザーの鼻の下」では機能しませんが、非武装地帯の境界などではかなり早い時期に機能します。

このようなタスクには、ハードウェアとソフトウェアの複合体を使用するオプションが適しています。 第一に、そのようなソリューションは脆弱性が低く、第二に、特殊なデバイスは強力なハードウェアを必要とせず、消費電力が少なく、一般に経済的です。

機器の機能は無制限ではないことを理解する必要があります。したがって、アンチウイルスソフトウェアはそのようなユースケースに適合させる必要があります。

同時に、信頼できる有名メーカーのかなり効果的で定評のあるソリューションでなければなりません。

カスペルスキーのSafe Stream IIアンチウイルス製品は、検討中のセキュリティゲートウェイで使用されています。 これは、特殊なデバイスでの使用に適したストリーミングアンチウイルスです。 そのため、たとえば検疫分析やディープヒューリスティック分析などの一部の機能は含まれません。 セーフストリームは、多くの迷惑なウイルス、トロイの木馬、およびワームをブロックするウイルス対策ソフトウェアの老舗メーカーによる、かなり信頼できる「第一線の防衛」です。

武装には、 Cyren Technologyのスパム対策およびコンテンツフィルタリングモジュールも含まれています。

注 小さな出版物のフレームワークでは、情報セキュリティの概念と悪意のあるコードに対する保護に関連するすべてのソリューションを網羅することは不可能です。 この一連の記事は、製品USG40 / USG40W / USG60 / USG60Wの最初の知人です。 これらのデバイスの能力の完全な説明はここで見つけることができます 。

初期セットアップとUSG40W / USG60W

以下は、USG40Wのセットアップとインストール手順を説明しています。 この情報は、同じ行の他のアイテムにも有効です:USG40、USG60およびUSG60W。

工場出荷時設定にリセット

厳密に言えば、この手順はオプションです。

しかし、「新しい永住権」にインストールする前に、デフォルト設定に戻って最初から操作を開始するのが理にかなっている場合があります。

工場出荷時の設定に戻るとどうなりますか?

動作中に設定を変更すると、新しいデバイス構成が

startup-config.conf

ファイルに保存されます。

デフォルト設定は

sytem-default.conf

ファイルに保存されます

sytem-default.conf

工場出荷時のリセット手順では、

startup-config.conf

ファイルがバックアップ

sytem-default.conf

で上書きされるため、デフォルト設定が復元されます。

工場出荷時のリセット手順の段階的な説明:

1.デバイスの電源を入れ、完全にロードされるまで待ちます。 準備完了信号-SYSインジケータの点滅を停止します。 SYS LEDが点灯していることを確認してください。

図1. USG40Wの正面図。 赤い丸はSYSインジケータを示します。

2. RESETボタンを押し、SYSインジケータが再び点滅し始めるまで(通常は約5秒かかります)押し続けます。

図2. USG40Wの背面図。 赤い丸はRESETボタンを示します。

リセットボタンを放し、デバイスが再起動するのを待ちます。 リセットプロセス中、再起動には数分かかる場合があります。

工場出荷時の設定にリセットすると、次の値が復元されます。

- IPアドレス:192.168.1.1

- サブネットマスク:255.255.255.0

- デフォルトのログイン:admin

- パスワード:1234

SSH接続

リセット後すぐに、SSH接続を介してデバイスに接続し、コマンドラインインターフェイスを制御できます。

このデバイスのコマンドインターフェイスに組み込まれている原則は、主にCisco IOSを連想させるものであり、適切な環境ですぐに快適に過ごすことができます。

たとえば、特権モードに切り替えるコマンドは、enable、「no」プレフィックスによるパラメータ反転、および「?」形式の有名なヒントであり、一般に受け入れられている標準(または設定)に対応しています。

Webインターフェースを介した接続パラメーターの構成

Webインターフェースに接続するためのデフォルトアドレスは192.168.1.1です

図3. Zyxel USG40W Webインターフェースのログインウィンドウ。

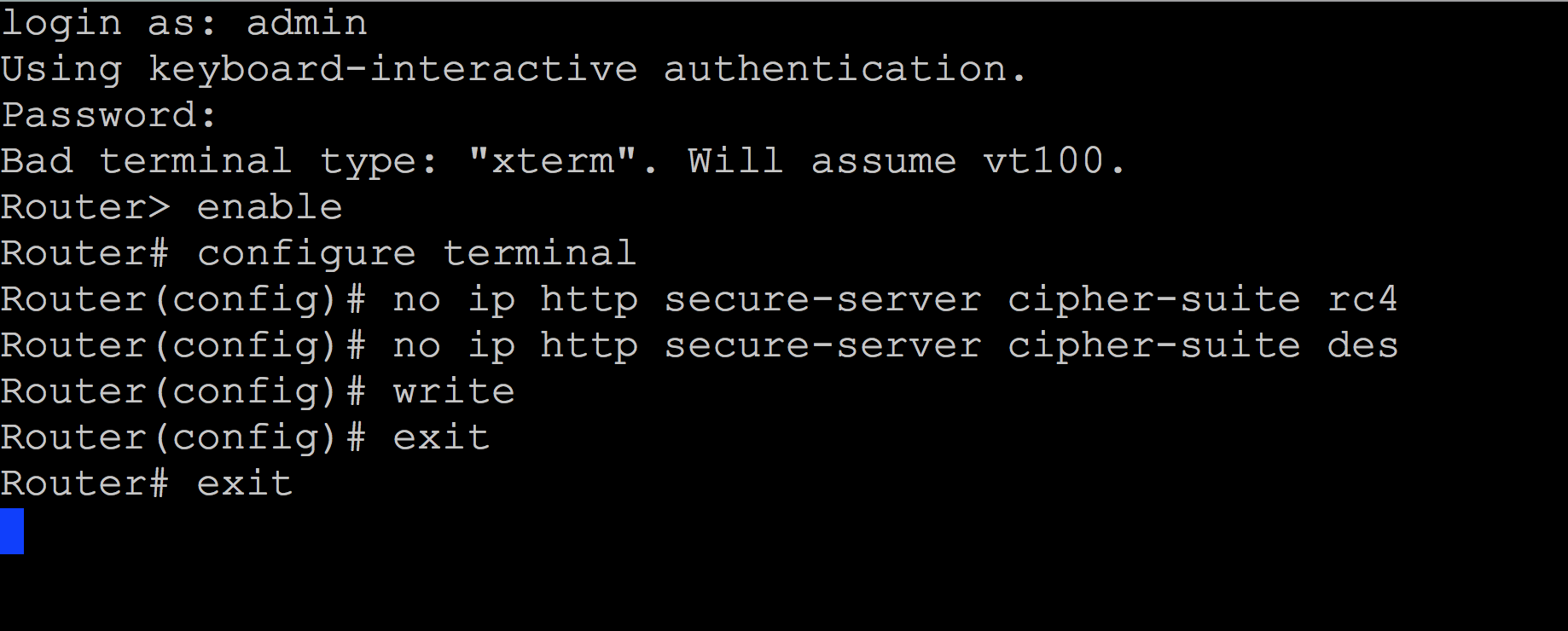

場合によっては、セキュリティアルゴリズム、特にHTTPS接続のRC4の追加構成を実行する必要があります。

事実、一般的なブラウザはHTTPS接続にRC4およびDESセキュリティアルゴリズムを使用していません。 たとえば、これはバージョン48以降のGoogle Chromeの場合です。

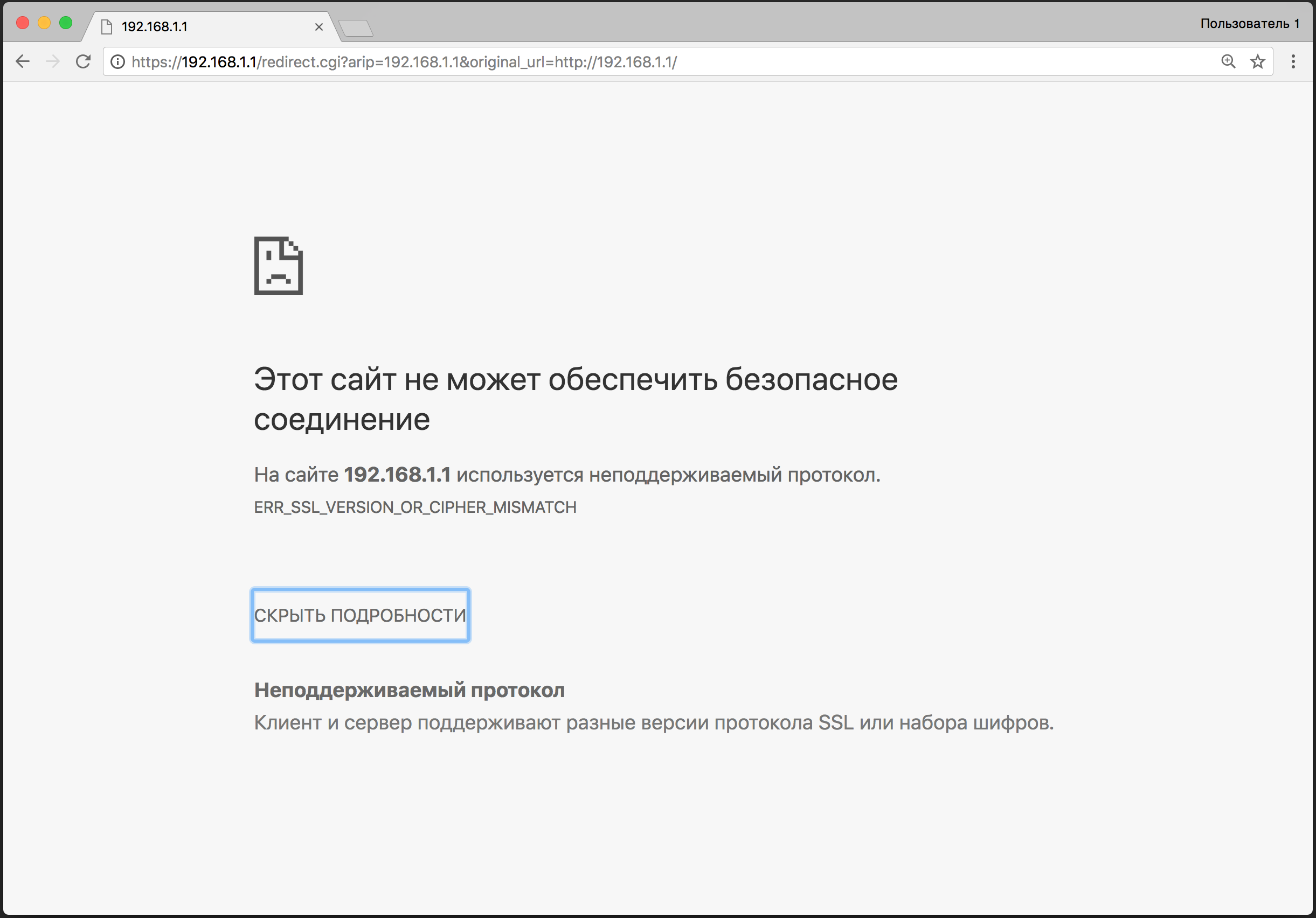

このような非互換性へのシグナルは、図4(または同様)のようなメッセージになります。

図4.暗号化アルゴリズムが原因でWebインターフェースが使用できないことに関するメッセージ。

ログインできるようにするには、古いRC4およびDES暗号化方式を無効にする必要があります。

次に、デフォルトでAES暗号化方式が使用され、このアルゴリズムをサポートするすべてのタイプのブラウザーでWebインターフェースを介した接続が利用可能になります。

ご注意 UNIXライクなオペレーティングシステム(MAC OS Xを含む)からSSH経由で接続するには、sshコマンドを使用できます。 MS Windowsファミリのオペレーティングシステムでは、「PUTTY」プログラムを使用することをお勧めします。

コマンドラインシェルに接続すると、ユーザー名とパスワードを入力するための標準ダイアログが表示されます。

次に、招待状を受け取った後、コマンドを入力して特権モードに切り替えます。

Router> enable

Cisco IOSと同様に、特権モードに切り替えると、「>」プロンプトアイコンが「#」に変わります。

構成モードに移動します。

Router# configure terminal

ご注意 システムのこのモードに正常に入力すると、「config」という単語が招待状に追加されます。

次のコマンドを入力して、古いRC4およびDES暗号化方式を禁止します。

Router(config)# no ip http secure-server cipher-suite rc4 Router(config)# no ip http secure-server cipher-suite des

変更の記録:

Router(config)# write

インターフェイスを終了します。

Router(config)# exit Router# exit

図5. CLIでの古いRC4およびDES暗号化方法の無効化。

ご注意 この例からわかるように、他のベンダーの機器のトレーニングを受けた専門家のためにZyxelのデバイスを使用する場合、特別な問題は発生しません。

これで、例外を設定することにより、Webベースのインターフェースにログインできます。

図6.正しい暗号化方式を設定した後のブラウザーウィンドウ

さらに、すべてが多かれ少なかれ標準です。「詳細を表示」をクリックすると、「サイト192.168.1.1(安全でない)へ移動」が表示されます。 たとえば、Windowsファミリの場合、適切な証明書を受け入れてインストールするように求められます。

最初のログインでは、デフォルトのユーザー名とパスワードを入力する必要があります。

最初の認証の直後に、ユーザーはパスワードの変更を求められます。

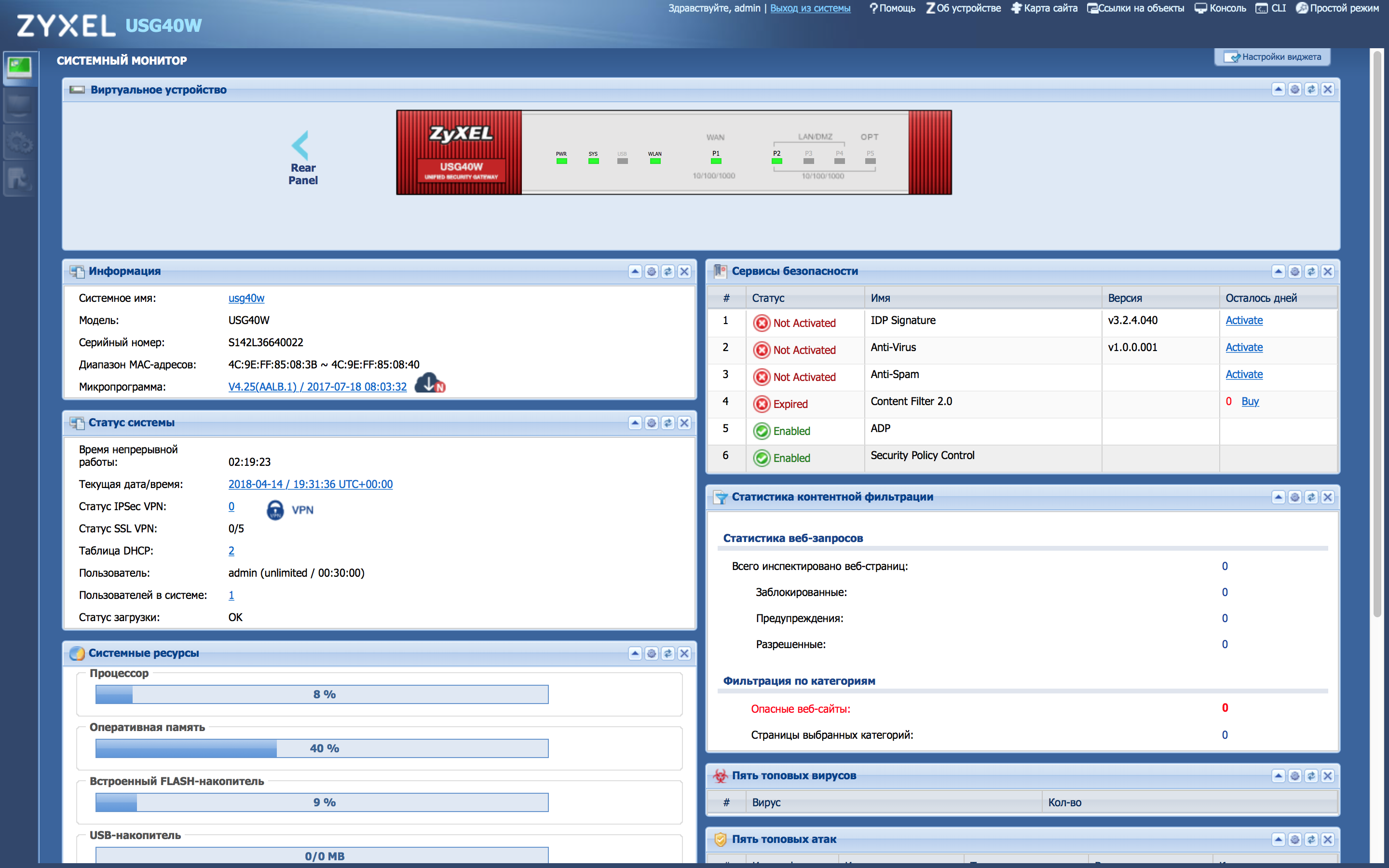

Webインターフェイスの主な動作モードに精通している

新しい機器での作業への最初の入力を簡素化するために、Zyxel USG40 / USG40W / USG60 / USG60W Webインターフェースには2つのメインモードが組み込まれています。

- シンプルモード-メインモジュールの迅速な構成用に設計されています。

- 高度なユーザーモード-微調整とデバイスの完全な制御。

図7.単純な制御モード。

図8.高度なユーザーモード。

モードの切り替えはいつでも可能です。

シンプルモードでは-画面の右上隅にある[上級ユーザー]ボタンをクリックするだけです。

「詳細モード」モードでは、画面の右上隅にある「シンプルモード」メニュー項目を選択する必要があります。

切り替えると、ダイアログボックスが開き、次のセッションのために選択を保存します。

図9操作モードを保存するウィンドウ。

ファームウェアの更新

セットアップを開始する前に、デバイスを最新のファームウェアにアップグレードすることをお勧めします。

これを行うには、「メンテナンス」セクション-「ファイルマネージャー」サブセクションに移動して、タブを選択します。 「ファームウェア管理」。

図10.ファームウェア管理。

新しいアップデートを検索するには、[今すぐチェック]アイテムの[開始]をクリックします。 更新が利用可能な場合、より高いバージョン番号が表示されます。

[今すぐ確認]の後、[スタンバイ]セクションの右側にあるクラウドアイコンをクリックする必要があります(この場合のみ、ファームウェアをダウンロードした後、すぐに実行できます)。

図11.インターネット経由の更新ウィンドウ。

次に、デバイスを再起動する確認を求めるウィンドウが表示されます。

「はい」を選択すると、コピー後にファームウェアがすぐにインストールを開始します。「いいえ」の場合は、ダウンロードします。目的のセクションに移動して「再起動」ボタンをクリックすると、後でインストールできます。

結論の代わりに。 専門コースと最初のステップについて

Zyxelの最先端の管理インターフェースにより、事前の準備なしで多くの簡単な操作を実行できます。

同時に、 専門コースもあります 。

取り組む必要がある問題に関する高度な知識を得ることは非常に良いことであり、遅かれ早かれそのようなトレーニングが必要になることは注目に値します。

ただし、Zyxel機器の操作を習得するために、必ずしもネットワークエンジニアになるとは限りません。 ITインフラストラクチャの保守を単独で実行する一般的なシステム管理者は、そのようなデバイスを構成する多くの側面に独立して対処できます。 手頃な価格の管理と優れたドキュメントにより、コマンドラインインターフェイスのニュアンスに深く浸ることなく、多くの問題を解決できます。 簡単な管理モードですぐに初期設定を実行できます。マスターすると、ITインフラストラクチャへの最大レベルの適応に到達できます。

ソース

- 中小企業向けの拡張されたウイルス対策システムの構築。 パート1 戦略と決定の選択。

- カスペルスキーSafeStream II製品ページ

- Cyren Technology Webサイト (スパム対策およびコンテンツフィルタリング)

- USG40 / USG40W / USG60 / USG60W次世代セキュリティ製品セクション

- Zyxel専門コースに関する情報