彼は意図せずに記事を公開し、どういうわけかすべての人に関係するトピックを提起しました。 ITに接続している人だけでなく、サーバーまたはPCが「実際の」(「白い」)インターネットアドレスに接続している人もいます。

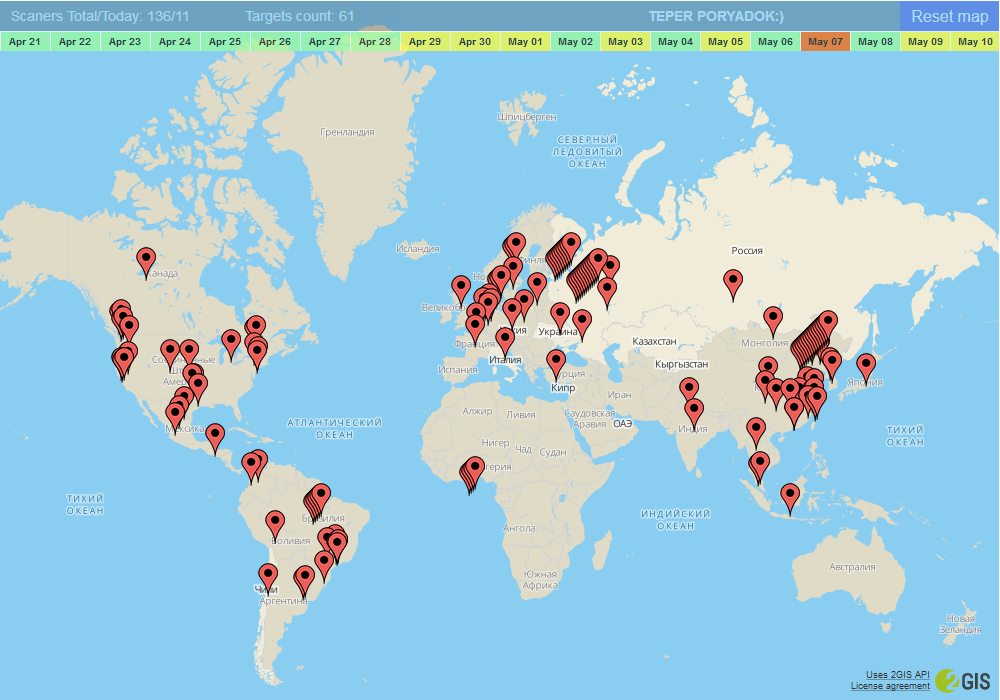

予想どおり、この記事の公開後、統計情報コレクターがハングアップするIPアドレスの「関心」が急激に増加しました。 多くは、楽しみのために、メッセージ、さまざまな文字セットなどをURLに挿入しました。 それで、オーストラリアとニュージーランドの両方があることがわかりました。 はい、他にもたくさんあります。

最初の記事が公開された後、現在の住所でスキャナーのキャプチャを完了する場合、統計情報を確認し、移動を延期することにしました。 さらに、独自の遅延により、ファイルを手で掘らないようにインターフェイスをわずかに変更しました。

統計には、3つ以上のターゲットをチェックするスキャナーが含まれ、10回を超えてスキャンされたスキャナーのみがターゲットのリストに含まれます。 これまでのところ。

現在、最も人気があるのは次のターゲットです。

1. / var / www / html / phpMyAdmin (および多くのphpMyAdmin派生物-大文字小文字の列挙、略語)。

ここではすべてが明確です-これはMy SQL Web管理領域です。

2. / var / www / html / HNAP1

ホームネットワーク管理プロトコル。 Habréには、 Hack D-Link DSP-W215 Smart Plugがありました 。

3. /var/www/html/wp-login.php

CMS Word Press Login File。 保護のトピックは、Webで十分に公開されています。 しかし、どうやら誰もがそのような些細なことに注意を払っているわけではありません。

4. / var / www / html / wls-wsat 、 / var / www / html / wls-wsat / CoordinatorPortType

Oracle WebLogic WLS WSATコンポーネント。 Oracle WebLogicの脆弱性により、任意の攻撃者が許可なしにターゲットシステム上で任意のコマンドを実行できます。

5. / var / www / html / claroline

Claroline学習管理システム。 脆弱性は十分に説明されています。 例えばここに 。

6. / var / www / html / typo3

CMS Typo3 脆弱性Typo3 。

7. / var / www / html / xampp

既製のWebサーバーキット 。 XAMPPの脆弱性 。

8. /var/www/html/w00tw00t.at.blackhats.romanian.anti-sec :)

有名なボットスキャナーZmeu 。 保護オプションはこちらです。

9. / var / www / html / CFIDE

ColdFusion CFIDEスクリプト。 保護する方法 。

10. / var / www / html / muieblackcat

脆弱性スキャナー 。

11. / var / www / html / GponForm

そして、これは新鮮です。 GPONルーターのハッキング

GPONの脆弱性 。

12. /var/www/html/login.cgi

Community Link Proの脆弱性。

脆弱性コミュニティリンクプロ 。

13. /var/www/html/stssys.htm

TRENDnet Print Serverの脆弱性。

TRENDnetプリントサーバーの脆弱性 。

統計情報コレクタは自動的に機能します。 おそらくすぐに彼はエージェントを持つことになります。 ターゲットのリストとスキャナーのアドレスが更新されます。 大きなリクエスト:ログにゴミを入れないでください。 誰がどこで禁止されているかを知っています。

ソースのリスト: スキャン統計 。

PS現時点では、統計から余分なゴミが取り除かれています。

地図上のマーカーの位置コードを尋ねます。 ここにあります(スタイルのコメントは面白くありません):

// : <script src="https://maps.api.2gis.ru/2.0/loader.js?pkg=full"></script> <script type='text/javascript'> var map; DG.then(function () { markers = DG.featureGroup(); map = DG.map('map', { // 'map' div id center: [44.98, 10.89], zoom: 2, minZoom: 2, fullscreenControl: false, zoomControl: false, inertia: false, doubleClickZoom: false }); getdaystat(0); // }); </script>

入力時の形式のテキストファイル:IPアドレス、国、都市、座標1、座標2

そして、私は完全な地図のために、または1日のためにマーカーを描きます:

function getdaystat(st) { // if (st!=0){ var url="http://smartgekko.ru/whoscanme/core/scanbase/"+st+"/shosts?rnd=" + Math.round(Math.random() * 100000); } else { var url="http://smartgekko.ru/whoscanme/scaner_hosts?rnd=" + Math.round(Math.random() * 100000); } // var xrequest=new XMLHttpRequest(); xrequest.open("GET",url,false); xrequest.send(""); var result=xrequest.responseText; var marker; var citycnt=0; // . . var splitArray = result.split(/\r\n/); var cityArray = new Array(splitArray.length); var countryArray = new Array(splitArray.length); // markers.removeFrom(map); markers.clearLayers(); // . - for (var i = 0; i < splitArray.length; i++){ var splitString = splitArray[i].split(","); var pip = splitString[0]; var pcountry = splitString[1]; var pcity = splitString[2]; citycnt=0; for (var j = 0; j < cityArray.length; j++){ if((pcity==cityArray[j])&&(pcountry==countryArray[j])) citycnt++; } var myIcon = DG.icon({ iconUrl: '/whoscanme/images/i2.png', // iconSize: [20, 34], iconAnchor: [10-citycnt*2, 33+citycnt*2] // }); marker = DG.marker([splitString[3],splitString[4]],{icon: myIcon,alt:pip,title:pip+"\n"+pcountry+", "+pcity})// .on('click',function(e) { getmarkerinfo(this.options.alt); // . }) .addTo(markers); cityArray[i]=pcity; countryArray[i]=pcountry; markers.addTo(map);// } }