Miraiボットネットの作成者によるIoTデバイスに対する大量攻撃から1年以上が経過しました。 「モノのインターネット」の世界のガジェットが偶然ではなく攻撃に選ばれたことは注目に値します。 そのようなシステムのメーカーのほとんどは、外部干渉からデバイスを保護することに真剣です。 ほとんどの場合、開発者はガジェットを機能的で見栄えの良いものにしようとしますが、セキュリティは忘れます。 IoTシステムに対する大規模な攻撃は時間の問題であり、昨年はこの時期が来ました。

Mraiマルウェアを広めるために、ゼロデイ脆弱性やその他の複雑なものは必要ありませんでした。 結局のところ、ほとんどのスマートデバイスの開発者は、変更されていないパスワードを設定して管理者アカウントにアクセスしました。 合計で、Miraiの作成者は、管理者アカウントにアクセスするための61の異なる組み合わせの選択を提供しました。 ワームの影響を受けるシステムのほとんどはXiongMai Technologiesのコンポーネントを使用して製造されているため、さまざまなメーカーのカメラが同じ脆弱性にさらされていました。

ボットネットを運用に導入した直後、ボットネットは情報セキュリティトピックを専門とするジャーナリストのブライアンクレブスのリソースを攻撃するために使用されました。 リソースに対するDDoS攻撃のパワーは665 Gb / sに達しました。 これは歴史上最も強力な攻撃の1つです。 少し後に、攻撃者はフランスのホスティングプロバイダーOVHと、米国最大の企業にネットワークインフラストラクチャとDNSを提供するDyn社を攻撃しました。 その日、DDoS攻撃の威力は約1 Tbpsでした。

時間が経つにつれて、未来の活動は無駄になりました。 最初に、他の攻撃者がボットネットをサービスに利用する脆弱性が発見されました。 しかし、オペレーターは逮捕され、IoTゾンビネットワークを管理できなくなりました。 その後、サイバーセキュリティはミライと戦うようになり、レセプションは大成功を収めました。 同じBrian KrebsはMiraiの作成者と運営者を把握することさえできました。 ほぼ1年間、このボットネットについてはほとんど聞いていませんが、ワームとボットネットの新しい種類の出現に関する珍しいニュースを除きます。

マルウェアコードが利用可能になった後は、経験豊富なクラッカーと初心者のクラッカーの両方、および情報セキュリティの専門家によって使用されました。 一部のユーザーは、コードに新しい機能を追加しようとしています。 情報セキュリティ企業であるArbor Networksの従業員は、一部のハッカーが「元のボットネットコードの攻撃能力をカスタマイズおよび改善し」、修正されたソフトウェア製品を独自の目的で使用していることを発見しました。

みらいちゃんはどうした?

1年後、ネットワークセキュリティの専門家が警告を発し始めました。 Webで新しい問題が発見されました 。これは、ReaperおよびIoTroopとして知られるようになった別の強力なマルウェアです。 また、「クラウド」デバイスのソフトウェアとハードウェアの脆弱性を見つけて感染させ、ゾンビに変えます。

これまでのところ、新しいタイプのワームとボットネットの作成者の目標は不明です。 ボットネットはすでに形成されていますが、まだ誰も攻撃していません。 開発者は単に何か、適切な瞬間を期待しているだけかもしれません。

新しいボットネットを発表した最初の企業の1つは、イスラエルのチェックポイントです。 なぜ専門家が新しいボットネットを未来よりも危険と考えるのですか? 実際、彼は前任者よりもはるかに多くのデバイスを攻撃することができます。 Reaperの脆弱性の「ベース」には、AVTECH、D-Link、GoAhead、Netgear、Linksysなどの企業を含むさまざまなメーカーのデバイスが数十種類あります。

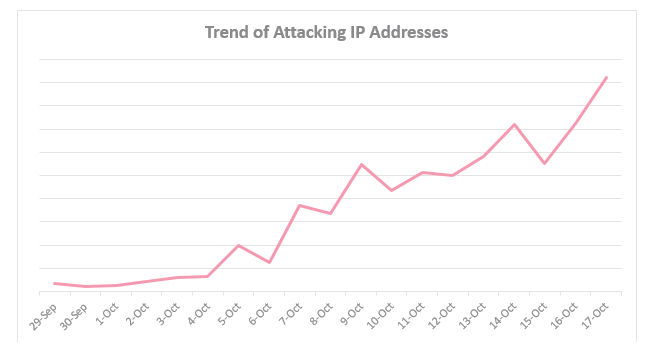

CheckPointが作成したグラフは、ますます多くのIoTデバイスに影響を与えているボットネットのアクティビティを示しています

MiraiとReaperがIoTデバイスの「関心」だけでなく、類似していることは興味深いことです。 これらのマルウェアは、いわば親relativeです。 実際、新しいReaperワームは古いMirai機能に一部基づいています。 これは、別の会社の代表である中国のNetlab 360によって述べられました。同じ会社の専門家は、ReaperソースコードにはMiraiソースコードのかなりの部分が含まれていると考えています。 Reaperには別の違いがあります。Miraiほど攻撃的ではなく、はるかに「ソフト」です。 したがって、よりゆっくりと動作します。 これは、開発者が速度を達成できなかったためではなく、可能な限りシステムを気付かれないようにしたかったからです。 そして彼らは成功しました。

ちなみに、ReaperはDDoS攻撃を行うために作成されたものではない可能性があります。 他のニーズに合わせて設計することもできます。 暗号通貨マイニング(多くのIoTシステムをマイニングすることはできませんが)から、異なるタイプの分散コンピューティングネットワークを作成するまで、多くの機会があります。 ビットコインマイニングは、たとえば、暗号通貨ブロックが追加されたELF Linux / Miraiトロイの木馬のオプションでした。 1つのIoTデバイスで採掘できるコインの数はばかげています。暗号通貨単位の100万分の1について話しています。 しかし、数百万台のデバイスがボットネットに組み込まれている場合は、少しうまくいきます。

ボットネットの独自性は、最初に発見した人、つまりCheckPointにも注目されています。 「多くの技術的側面により、Miraiボットネットとの接続の可能性を疑うことができましたが、新しいボットネットは新しいタイプのキャンペーンであり、世界中で急速に拡大しています」とCheckPointは声明で述べています。

Netlabによると 、Reaperが使用するエクスプロイトの約半数が過去数か月にわたって発見され、文書化されています。 これは、ワームがMiraiよりもはるかに多くの脆弱性を使用していることを示している可能性があり、これらの脆弱性のいくつかはまだ不明です。 確かに、現在、ますます多くのネットワークセキュリティの専門家がこの問題に取り組んでいるので、近い将来、これらすべてが知られることを期待できます。

Reaperに対して脆弱な機器のメーカーは、問題を緊急に調査し、穴を修正します。 Netlab 主な問題の1つは、多くのIoTデバイスのピアツーピア(P2P)機能です。 Reaperワーム攻撃の場合に脆弱性になるこの可能性は、Depth Securityによって文書化されています。 この会社のレポートによると、P2Pは、ネットワーク上のIoTデバイスの1つに感染するウイルスが、他の要素をインターネットに接続する必要がない場合と同じネットワーク上の他のシステムに感染することを許可します。 この問題は、パッチを使用して一部のシステムで修正できます。

興味深いことに、Brian Krebsは2016年にP2Pの脆弱性について警告しました。 それから彼は、Foscamと呼ばれる多くのカメラのP2Pコンポーネントの潜在的な脆弱性について話しました。 最悪の部分は、セキュリティ設定でこのコンポーネントを無効にしても、P2Pは無効化されないことです。 これを行うことができるのは特別にリリースされたパッチのみですが、IoTデバイスのユーザーのごく一部のみが問題を認識しており、次に、問題を解決するパッチをインストールすることは明らかです。

後者については、別のニュアンスがあります。 事実、ユーザーがパッチまたは更新されたファームウェアをインストールする準備ができていても、これを見つけるのはそれほど簡単ではないという事実に直面する可能性があります。 製造元は、サイトの腸の奥深くに更新を隠すことがありますが、その理由はよくわかっていません。 ほとんどの場合、問題は通常の過失です。

NetlabとCheckpointの2社は、Reaperaのコードはまだ完成中であると書いています。 今日のコードにあるものから判断すると、死神はミライと平和に暮らすことができます。 確かに、両方のボットネットが同じデバイスのために戦うかどうかはまだ明確ではありません。 これまでのところ、そのような競合はありませんでした。開発者によると、それらは近い将来に現れる可能性は低いです。

Reaperは、感染したMiraiデバイスを検索して感染させることもできます(これはMiraiが前身であるQbotで行ったのとほぼ同じです)。

新しいボットネットが発見された後、情報セキュリティの分野で活動する多くの企業がワームとボットネット自体の研究を始めました。 さて、多くの企業がミライとの戦いの経験を積んでいるため、死神との戦いがより効果的になる可能性があります。