Transmissionの公式Webサイトでのマルウェアの存在は、他の人によって確認されました。 インストーラーは、第三者のキーで署名されています。これは、権限のない人によるTransmissionサーバーのハッキングを示している可能性があります。 同時に、攻撃者は有効なApple Developer証明書を使用したため、OS XのGatekeeperには警告メッセージを表示する理由がありませんでした。 これで証明書は取り消されました。

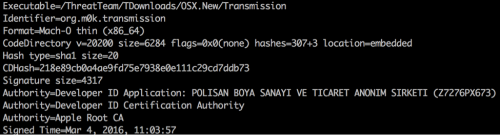

攻撃者の証明書IDは

3月6日、Palo Alto Networksのセキュリティ専門家が OSX.KeRanger.Aマルウェアの技術分析を公開しましたが、公式のTransmission Webサイトに到達した方法を理解できませんでした。

オフサイトの2つの.DMGインストーラーの感染は、3月4日午前11:00 PSTに発生したと報告されています。 感染ファイルの配布は、3月5日19:00 PSTまで続きました。

OSX.KeRanger.Aは、OS X向けの最初の有能なランサムウェアトロイの木馬です。/ Users // Library / kernel_serviceフォルダー(

General.rtf

ファイル)にインストールした後、3日間待機し、5分ごとにTorネットワークを介して制御サーバーにpingを送信します。

3日後、トロイの木馬はコンピューター上の300の特定の形式のドキュメントの暗号化を開始します;プロセスが完了すると、ユーザーは復号化のために1ビットコインを購入する必要があります。 お金は住所1PGAUBqHNcwSHYKnpHgzCrPkyxNxvsmEofに送金する必要があります。

専門家は、KeRangerがまだ開発中のバージョンを提案しました。コードには、

_create_tcp_socket

、

_execute_cmd

、および

_encrypt_timemachine

という名前の未使用の関数があります。 おそらく、マルウェアの作成者は、Time Machineバックアップも暗号化されているという事実に取り組んでいます。

Appleは侵入者の証明書を失効させました。 Transmission開発者は、3月5日にサーバーから感染ファイルを削除し、 Transmission 2.92をすでにリリースしています。Transmission2.92は、OSX.KeRanger.A感染についてコンピューターをスキャンします。

感染した伝送インストーラーのPSサンプル