存続可能性のアカウント確認

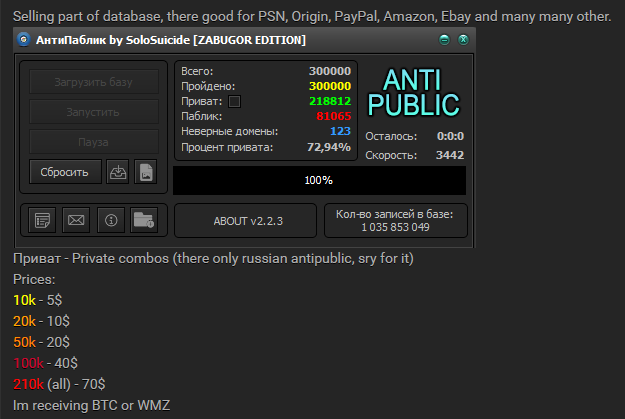

パスワードを選択する際の主なルールの1つは、一部のハッキングで既に明らかにされており、攻撃者がアクセスできるデータベースの1つで終わったパスワードを使用しないことです。 パスワードが100500文字であっても、そこにあるとしても、それは悪いことです。 たとえば、このデータベースを、 ブルートフォースパスワード用のプログラムに辞書リストとしてロードできるためです。 辞書リスト全体をチェックするだけで、彼女は何パーセントのハッシュをクラックすると思いますか? おそらく約75%(以下の統計を参照)。

では、攻撃者が持っているパスワードをどのようにして知るのでしょうか? セキュリティの専門家であるトロイハントのおかげで、これらの拠点を確認できます。 さらに、それらをコンピューターにダウンロードして、必要に応じて使用できます。 これらは、アーカイブ内の2つのテキストファイルです。パスワードは3億600万件(5.3 GB)、パスワードは1400万件(250 MB)です。

ベースはこのページにあります 。

データベース内のすべてのパスワードは、SHA1ハッシュとして表されます。 ハッシュする前、すべての文字は大文字(大文字)です。 Troy Huntは、ハッシュを大文字に変換するHASHBYTES関数を適用したと言います。 したがって、独自のハッシュを作成して、一致するものを見つけたい場合は、同様の手順を実行する必要があります。

直接リンク:

https://downloads.pwnedpasswords.com/passwords/pwned-passwords-1.0.txt.7z

(3億600万のパスワード、5.3 GB)、 ミラー

7-ZipファイルのSHA1ハッシュ:90d57d16a2dfe00de6cc58d0fa7882229ace4a53

テキストファイルのSHA1ハッシュ:d3f3ba6d05b9b451c2b59fd857d94ea421001b16

解凍されたテキストファイルは11.9 GBを占有します。

https://downloads.pwnedpasswords.com/passwords/pwned-passwords-update-1.txt.7z

(1400万のパスワード、250 MB)、 ミラー

7-ZipファイルのSHA1ハッシュ:00fc585efad08a4b6323f8e4196aae9207f8b09f

テキストファイルのSHA1ハッシュ:3fe6457fa8be6da10191bffa0f4cec43603a9f56

あなたが

GET https://haveibeenpwned.com/api/v2/pwnedpassword/ce0b2b771f7d468c0141918daea704e0e5ad45db?originalPasswordIsAHash=true

ただし、オフラインでパスワードを確認する方が信頼性は高くなります。 そのため、トロイハントは安価なホスティングでデータベースをオープンアクセスでレイアウトしました。 彼は 「人々が情報にアクセスするのを難しくする」ため、トレントの急流を拒否しました -多くの組織がトレントをブロックし、彼にとってホスティングのための少しのお金は何の意味もありません。

ハントはこれらの基地をどこで手に入れたかを伝えます。 彼は多くの情報源があったと言います。 たとえば、Exploit.inデータベースには、805,499,391のメールアドレスとパスワードが含まれています。 ハントの仕事は一意のパスワードを抽出することだったため、すぐに一致分析を開始しました。 データベースには、593,427,119個の一意のアドレスと197,602,390個の一意のパスワードのみが含まれていることが判明しました。 これは典型的な結果です。大多数のパスワード(この場合、75%)は一意ではなく、多くの人が使用しています。 実際、マスターパスワードを生成した後、データベースと比較するために推奨事項が提示されるのはこのためです。

2番目に大きい情報源はAnti Publicでした:562,077,488行、457,962,538の一意の電子メールアドレス、およびExploit.inデータベースにない別の96,684,629の一意のパスワード。

トロイハントは残りのソースに名前を付けませんが、最終的には306,259,512個の一意のパスワードを取得しました。 翌日、彼は未知のソースからの別の13,675,934を追加しました-これらのパスワードは別のファイルで配布されます。

そのため、現在のパスワードの総数は319,935,446個です。 これらは重複排除された真にユニークなパスワードです。 いくつかのパスワードバージョン(P @ 55w0rdおよびp @ 55w0rd)のうち、データベースに追加されるのは1つだけです(p @ 55w0rd)。

Troy HuntがTwitterでどのようなホスティングをすればよいかアドバイスを求めた後、有名なCloudflare組織が彼に来て、無料でファイルをアップロードすることを提案しました。 トロイは同意した。 だから、ホスティングからファイルをダウンロードして自由に、それは著者のために無料です。