この脆弱性は、多数のTCP RSTパケットをポート8291に送信することにより、RouterOS CPUの100%の負荷を許可します。これは、Winboxによってデフォルトで設定されています。 デフォルトでは、このポートへのアクセスはファイアウォールによって閉じられますが、インターネット経由でダニを管理するために開いた場合は、少なくともできるだけ早くデフォルトのポートを変更する必要があり、最良の場合、特定のIPアドレスのみがwinboxポートにアクセスできるようにします(ただし、保存されるという事実):

ip firewall filter add chain=input action=accept protocol=tcp src-address=ADMIN_IP dst-port=8291 comment=Allow_Winbox

オフの議論によると。 サイトの脆弱性は、ハードウェアデバイス(RB751、hEX lite、RB951、RB2011、CCR1036、さらにはRB3011でテスト済み)と仮想CHR(8x Xeonでテスト済み)の両方の影響を受けます。

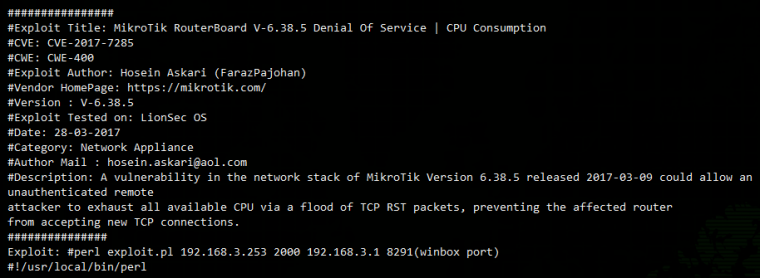

実用的なエクスプロイトの例は、 パブリックドメインです。

MikroTikの公式代表者は、IPサービスメニューですべてのサービスを無効にする(注意してください)、標準ポートを変更する、ルーターを使用する、サードパーティデバイスのvpnを介して内部ネットワークからのみこれらのサービスへのアクセスを制限する、またはより生産的なルーターを購入することをお勧めします。 とにかく、これは彼の「通常の状況」という言葉から、CPUのパフォーマンスがそのような数のパケットを処理するのに十分ではないということです...