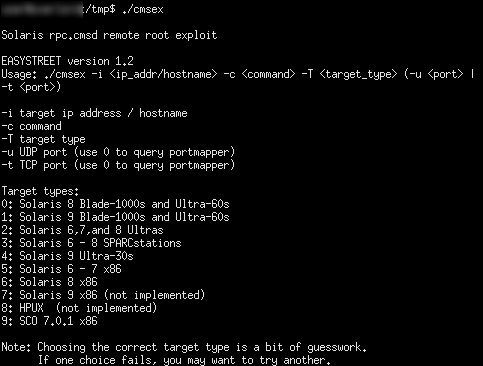

EASYSTREET(rpc.cmsd):Solarisのリモートルート、公開されているエクスプロイトの1つ

2016年8月、Shadow Brokersハッカーグループは、Stuxnet、Flame、Duqu、Regin、EquationLaserなどの有名な種類のサイバー武器を作成する可能性が最も高い有名なハッカーグループであるEquation Groupに属する最初のエクスプロイトバッチを投稿しました 。 すべての兆候から 、この高度な資格を持つグループはNSAに関連付けられています(それらの活動は、Kaspersky LabのGReATユニットのハッカーによって詳細に研究されています)。

Equation Groupから盗まれた一連のエクスプロイトの2番目の部分は、ハッカー向けのオークションによって設定されました。 しかし、過去数年間、彼らはビットコインウォレットでかなりの金額を集めることができませんでした。 そのため、他のすべてのポストをパブリックドメインに公開することにしました(カットの下のリンク)。

公開された声明の中で 、The Shadow Brokersのメンバーは、彼らが投票し支持したドナルド・トランプの政策に極端な不満を表明しました。 ハッカーによると、彼は選挙人の期待に応えていない。 Shadow Brokersグループは、自分の活動をロシアと結びつける人々に答えを出しました。 彼らはそうではないと言った。 しかし同時に、彼らはアメリカ人が中国人、グローバリスト、社会主義者よりもロシア人とより多くの共通点を持っていると信じています。 したがって、ここでの原則は、敵の敵があなたの友人であるということです。

ハッカーは声明の中で、2016年8月にオークションにかけられた暗号化ファイルeqgrp-auction-file.tar.xz.gpgのパスワードも公開しました。 これはパスワード

CrDj"(;Va.*NdlnzB9M?@K2)#>deB7mN

です。

セキュリティスペシャリストx0rz は 、 .gov.ruドメイン(stoicsurgeon_ctrl__v__1.5.13.5_x86-freebsd-5.3-sassyninja-mail.aprf.gov.ruの一部のターゲットをハッキングするためのエクスプロイトは興味深いものであると考えていますが、ファイル、およびリポジトリ内のそのファイルへのリンクも機能しません )および/Linux/etc/.oprc のデフォルトパスワードのリスト 。

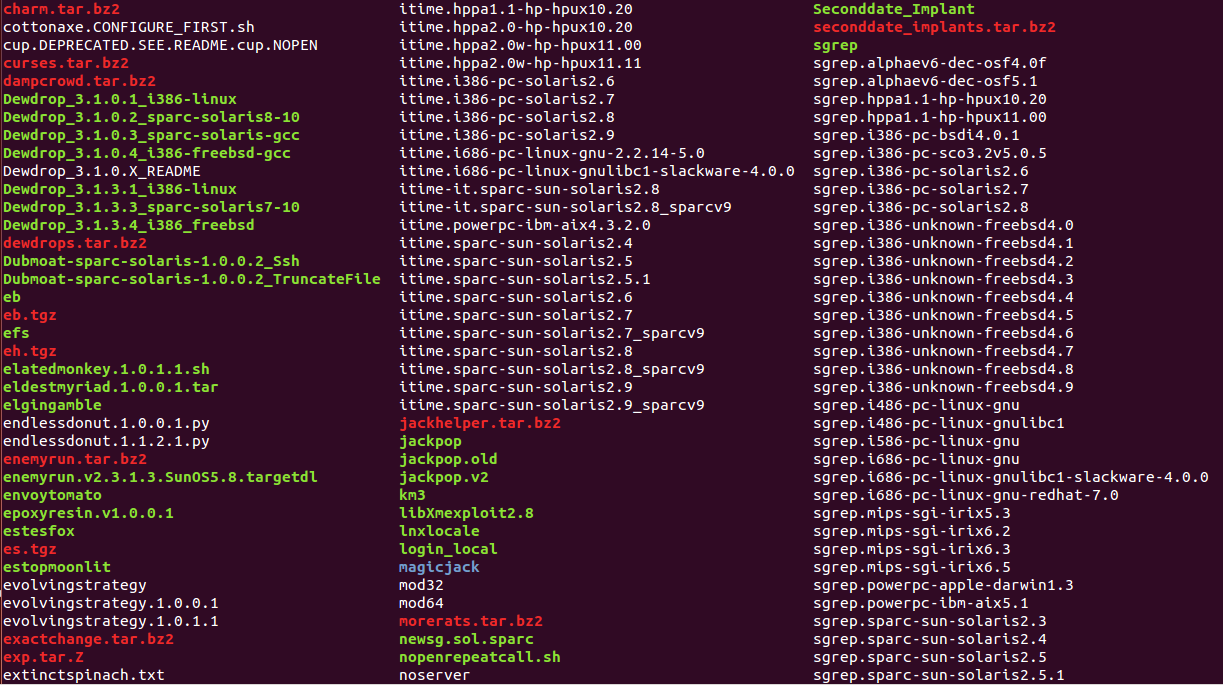

もちろん、これはすべての人に公開されているアーカイブにある興味深いものすべてではありません。 Solaris、NetScape Server、FTPサーバー(RHEL 7.3 + / Linux、CVE-2011-4130、およびおそらくCVE-2001-0550)のリモートコード実行のためのツールを提供します。 その他のエクスプロイトには次のものがあります。

- phpBBのESMARKCONANT (<2.0.11)、

- SquirrelMail 1.4.0-1.4.7のEL gainEW 、

- RedFlag Webmail 4のエリートハンマー

- phpBBのENVISIONCOLLISION 、

- EPICHERO for Avaya Media Server、

- sendmailを使用したRHL7のEARLYSHOVEL、

- ECHOWRECKER / sambal for samba 2.2および3.0.2a-3.0.12-5(DWARF文字付き)、FreeBSD、OpenBSD 3.1、OpenBSD 3.2およびLinux用。 おそらく脆弱性CVE-2003-0201を使用しています。 Solaris用のバージョンがあります。

- SquidのELECTRICSLIDE (ヒープオーバーフロー)は、おそらく中国の目的のために、

- Red Hat 9.0上のhttpd-2.0.40-21のEMBERSNOUT、

- ENGAGENAUGHTY / Apache2 mod-ssl(2008)、SSLv2用のapache-ssl-linux

- Postfix 2.0.8-2.1.5のENTERSEED、

- ERRGENTLE / xp-exim-3-remote-linux 、Eximのルート、おそらくCVE-2001-0690、Exim 3.22-3.35を使用、

- pcnfsd 2.xのEXPOSITTRAG 、

- SSH1パディングcrc32のKWIKEMART (kmバイナリ)、(https://packetstormsecurity.com/files/24347/ssh1.crc32.txt.html)、

- slugger :おそらく脆弱性CVE-1999-0078を使用した、さまざまなプリンターでのリモートコード実行、

- Redhat Linux 6.0 / 6.1 / 6.2 rpc.statdのstatdx、

- telex:おそらく脆弱性CVE-1999-0192を介した、おそらくRHELでのTelnetdの悪用

- cgimailのcgiechoモジュールのtoffeehammer、fprintfのエクスプロイト、

- VS-VIOLET for Solaris 2.6-2.9、XDMCPに関連するもの、

- 携帯電話のログをコピーするためのSKIMCOUNTRY 、

- EMPTYBOWL RCE for MailCenter Gateway(mcgate)-Asia Info Message Centerメールサーバーにバンドルされているアプリケーション。

さらに、HP-UX、Linux、SunOS、FreeBSD、JunOS用のバックドアとシェル、AIX 5.1-5.2用のインプラント、進化戦略を含む特権エスカレーション用ツール、おそらくKaspersky Anti-Virus用(/ sbin / keepup2date)。

専門家は依然としてエクスプロイトの研究を続けていますが、それらの多くはレガシーシステム用に設計されているようです。 エドワード・スノーデンは 、公開されたデータの量は、NSAがリークの原因を特定するのに十分であることを示唆しました。

暗号化されたファイルを含むアーカイブへのリンク(2016年8月13日に公開):

magnet :? xt = urn:btih:40a5f1514514fb67943f137f7fde0a7b5e991f76&tr = http://diftracker.i2p/announce.php

https://mega.nz/#!zEAU1AQL!oWJ63n-D6lCuCQ4AY0Cv_405hX8kn7MEsa1iLH5UjKU

https://app.box.com/s/amgkpu1d9ttijyeyw2m4lso3egb4sola

https://www.dropbox.com/s/g8kvfl4xtj2vr24/EQGRP-Auction-Files.zip

https://ln.sync.com/dl/5bd1916d0#eet5ufvg-tjijei4j-vtadjk6b-imyg2qkd

https://yadi.sk/d/QY6smCgTtoNz6

復号化パスワードeqgrp-free-file.tar.xz.gpg (2016年8月13日公開):

theequationgroup

復号化パスワードeqgrp-auction-file.tar.xz.gpg (2017年4月8日公開):

CrDj"(;Va.*NdlnzB9M?@K2)#>deB7mN

Windowsでアーカイブを復号化するには、 Gpg4winパッケージのgpg2ツールが必要です。

ミラー(復号化されたファイルを使用)

dfiles.ru/files/8ojjgfdze

Githubのeqgrp-auction-file.tar.xz.gpgアーカイブの内容 (2017年4月8日公開):

github.com/x0rz/EQGRP

(x0rzリポジトリの所有者は、アンチウイルスによってバイナリが削除されたため、一部のバイナリが欠落している可能性があると言っています)