10月上旬、評判の良いTLS認証局(CA) GlobalSignは 、インフラストラクチャの再構築を開始しました。 とりわけ、GlobalSignは、ルートTLS証明書の多くの相互署名を削除しました。

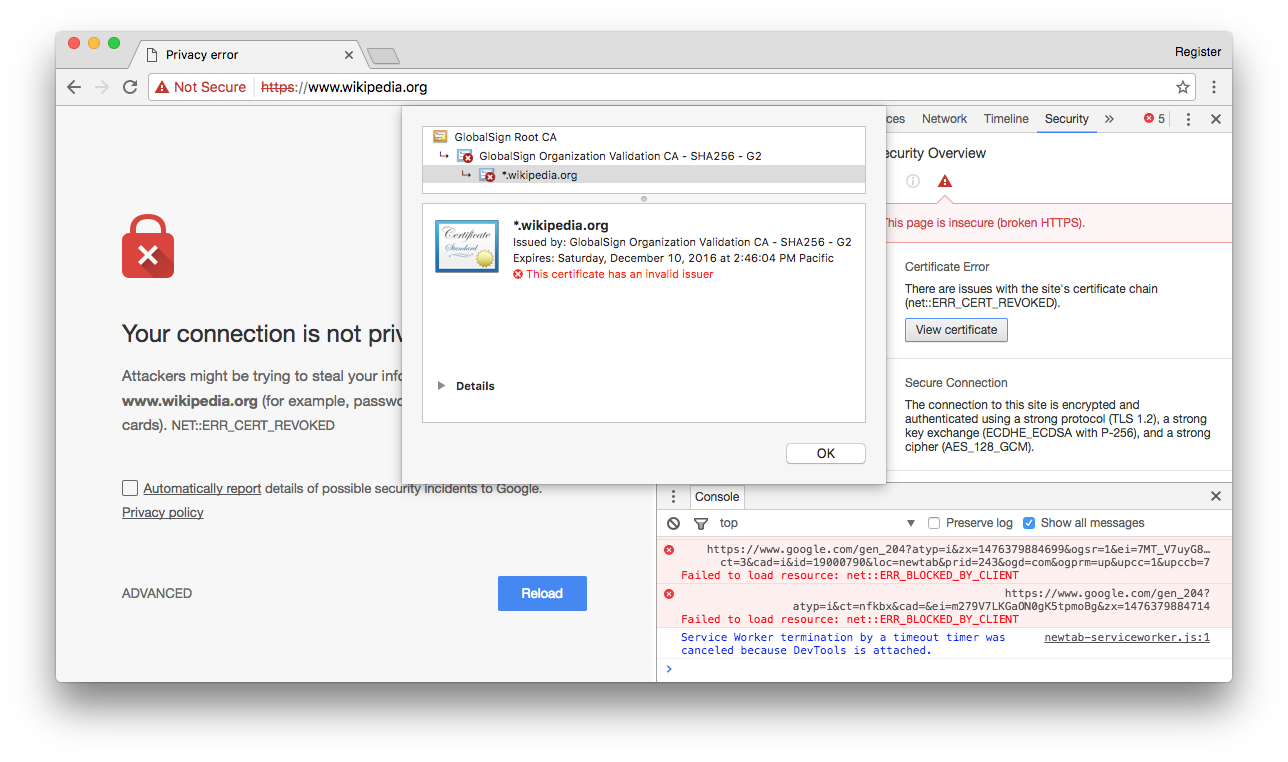

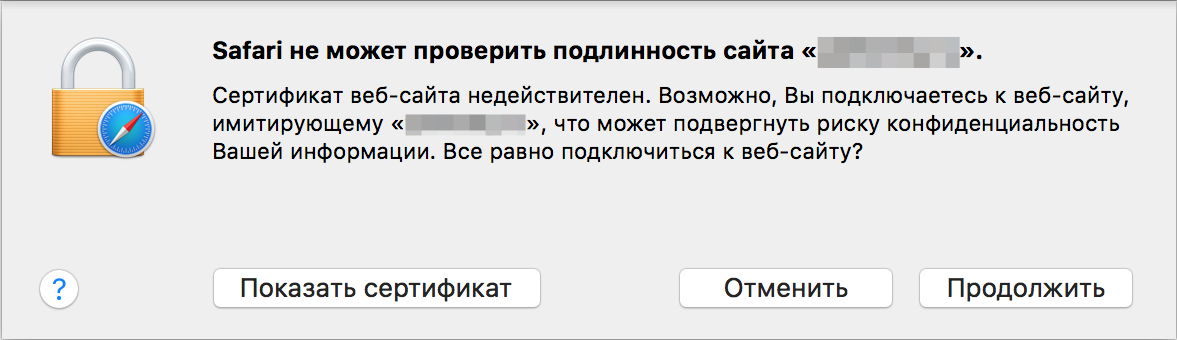

残念ながら、その過程で、Safari、Chrome、およびIE11ブラウザーは、セキュリティ上の理由で失効したとGlobalSign証明書を認識し始めました。 GlobalSignのエンジニアは重大なエラーを迅速に排除しましたが、誤ったOCSP応答はCDNにキャッシュされ、世界中に広まったことが判明しました。 現在、およびブラウザーのOCSPキャッシュ内のレコードの有効期限が切れる4日前に、GlobalSignの証明書で保護されているサイトは、ユーザーの大部分がアクセスできない場合があります。

影響を受けるサイトには、 Wikipedia 、 Dropbox 、 Financial Timesなどの企業があります。

血まみれの技術的詳細

OCSPとは何ですか?

SSLおよびTLSは、インターネット上のHTTPトラフィックを暗号化するために使用されます。 これらのプロトコルは、「認証局」(CA)または認証局の概念を導入しています。 各オペレーティングシステムと各ブラウザには、信頼する証明機関のキャッシュが組み込まれています。 HTTPSサイトには、信頼できる認証局によって発行された証明書が必要です。そうでない場合、接続は失敗し、ブラウザーにエラーが表示されます。

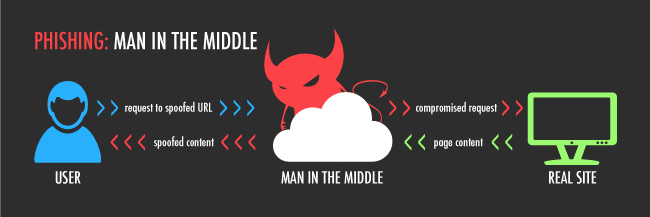

この概念には滑りやすい瞬間があります。 実際、たとえばサーバーに脆弱性が見つかった場合、攻撃者は既存の証明書と暗号化秘密鍵にアクセスできます。 攻撃者はキーを盗んだ後、それを使用して元のサイトをシミュレートし、このサイトで中間者のような攻撃を組織することができます。 その結果、泥棒はサイト訪問者のパスワード、プラスチックカード、その他の機密情報にアクセスする可能性があります。

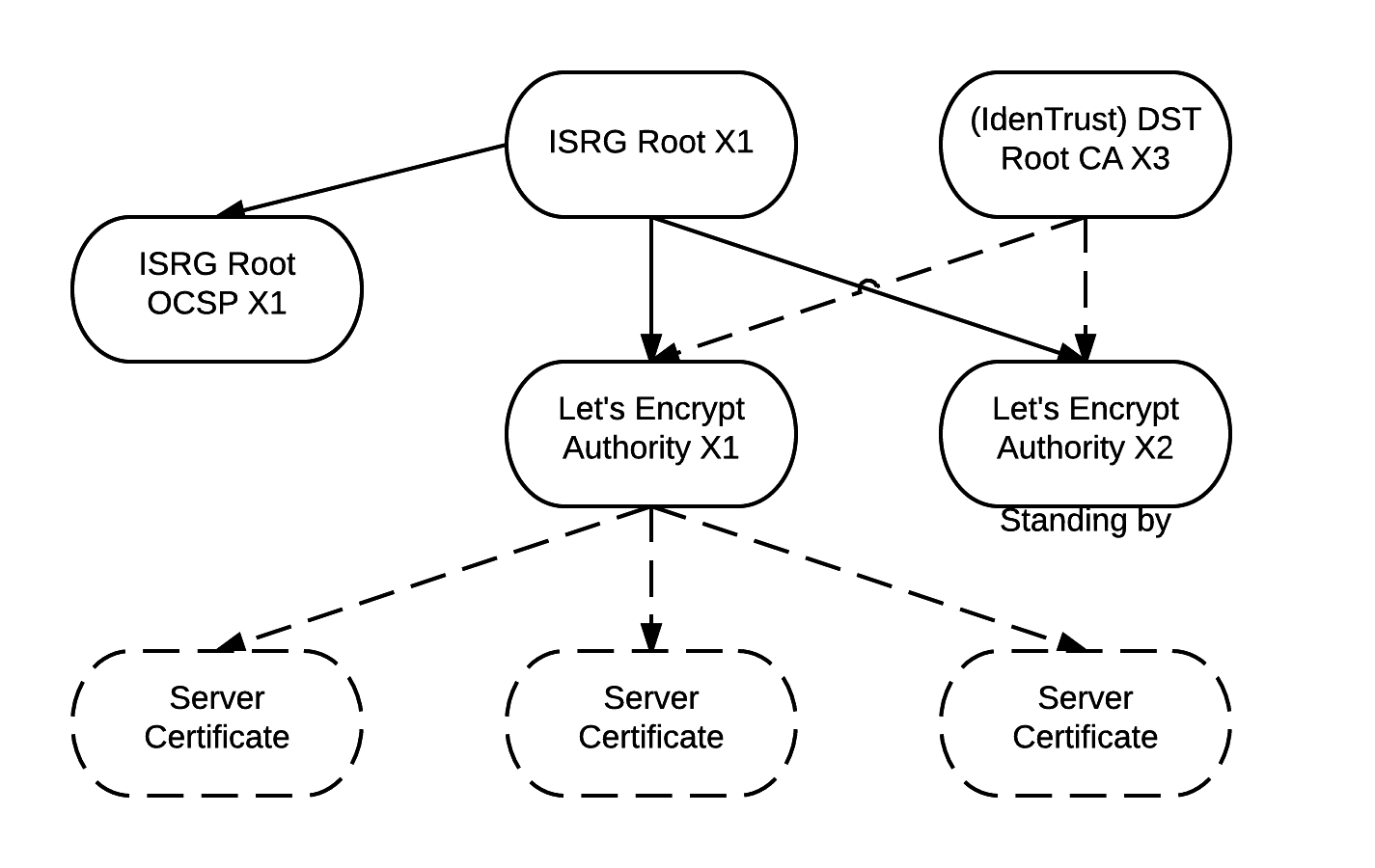

この問題は、TLS証明書が永久にではなく、十分に長い期間(通常は1年以上)発行され、多くの認証機関(ちなみにGlobalSignを含む)がTLS証明書を購入する人に割引を与えるという事実によって悪化します長期。 これは、 Let's Encryptの無料認証局が解決しようとしている問題の1つです。 Let's Encryptが発行する証明書は3か月以内有効であり、認証局はこの期間を30日間に短縮する予定です。

CRLおよびOCSPと呼ばれるメカニズムと呼ばれる現在の状況を修正しました。 ブラウザにより、サイトが提示したTLS証明書が有効かどうかを確認できます。 ある時点で、証明書の所有者が証明書の秘密キーが間違った手に渡ったと疑った場合、証明書を発行したセンターに連絡して取り消すことができます。 取り消された証明書は、ほとんどの最新のブラウザー、特にSafariおよびChrome、および将来的にはすべてのブラウザーで受け入れられません。 したがって、機密情報が間違った手に渡ることはありません。

10月上旬の出来事

GlobalSignは、多くのルート信頼証明書を管理します。 これらの証明書の多くは、Let's Encryptが行う方法と同様に、相互に署名します。

新しいルート証明書を発行するときなどに、クロス署名が必要です。 多くの人がオペレーティングシステムを更新することはめったにないため、新しく作成した証明書が古いブラウザのキャッシュにすぐに表示されない場合があります。 ルート証明書を意図した目的に使用できるように、古いルート証明書のいずれかで署名されます。

もちろん、クロス署名はルート証明書のメンテナンスを複雑にします。 さらに、一部のGlobalSign証明書のリリースから十分な時間が経過しているため、残りの更新されていないシステムを無視できます。 最終的に、これらのシステムはとにかく運命にあります-たとえば、悪名高いInternet Explorer 6は、すぐに使用できる暗号化プロトコルを脆弱なSSL 3.0以下のバージョンでサポートします。

これを考慮して、2016年10月、GlobalSignは証明書間の相互署名の一部を削除し、それらを個別に独立して管理することを決定しました。

何が悪かった

10月14日の朝、クロス署名を取り消すプロセスにエラーが入り込みました。 その結果、多数の中間GlobalSign証明書(特に安価で普及しているAlphaSSL )がSafariおよびChromeブラウザーによって取り消されたと認識されるようになり、AlphaSSLなどから証明書を購入したすべてのサイトが開かなくなりました。

GlobalSignのエンジニアはすぐに問題を修正しましたが、トラブルはそこで終わりませんでした 。 実際、OCSPサーバーはCAインフラストラクチャの非常に負荷の高い要素であり、すべてのCAクライアント( OCSPステープルを構成したクライアントを除く)のすべてのユーザーのすべてのブラウザーがそこにアクセスします 。 したがって、ほとんどの認証局はCDNを使用してOCSP応答を配布します。 特に、GlobalSignはCloudflareのサービスを使用します。 詳細はまだありませんが、どうやらCloudflareは何らかの理由でキャッシュをすぐにクリアできず、誤ったOCSPステータスがインターネット上で広がり続けました。

現時点では、CDNキャッシュの問題も解決されていますが、多くのユーザーにとって、誤ったOCSPステータスがブラウザーにキャッシュされるようになりました。 ブラウザーおよびオペレーティングシステムのOCSPキャッシュに記録することは、今後4日間有効であり、状況は修正されます。

インシデントの開始から11時間後、GlobalSignは問題を修正するための推奨事項を発行しましたが、この間にすでに多くのクライアントが他のCAに移行しています。

この状況で最も不快なのは、GlobalSignエラーが主にトラフィックの多いインターネットサービスに影響したことです。 実際、Cloudflareは不正確なOCSPレスポンスを返しましたが、影響を受けたサイトはそれらの数時間の間にそれらを訪問したユーザーのみが利用できなくなります。 サイトの人気が高いほど、そのようなユーザーのシェアは大きくなります。 交通量の少ないサイトと定期的な訪問者のいないサイトは、この事件の影響をほとんど受けませんでした。

自分でHTTPSサイトへのアクセスに問題があり、サイト証明書が取り消されたとブラウザが報告した場合は、ローカルCRLおよびOCSPキャッシュをクリアしてみてください。 関連する手順は、GlobalSign Webサイトで見つけることができます。

最も重要なこと

この事件はその種の最初のものです。 インターネットの歴史上初めて、このレベルの問題が発生しました。CA業界のすべての関係者が、これが再び起こらないようにするために可能なすべてのことを行うことは間違いありません。

TLSとCAのグローバルインフラストラクチャは複雑で膨大ですが、どのシステムもエラーではなく、エラーへの応答によって特徴付けられます。 これは、安全なプロトコルと暗号の普及を止める理由と見なされるべきではありません。 サイトにHTTPS、HSTS、HPKPを含めることで、ユーザーを保護し、インターネットの安全性を高めますが、インターネットの信頼性を高めます。 そして、これはインターネットが動くべき方向です。

GlobalSignは顧客に対して非常に有罪でしたが、この会社は間違いを認識し、そこから結論を引き出すことができることで知られています 。 近い将来、すべての状況の詳細な分析とエラーに関する未解決の作業を会社に期待します。