-なぜ便利なインターフェースについて私にこすりつけているのですか? まったく問題ではありません。 機能にのみ興味があります! (クライアントとの会話から)

NGFW(またはUTM)を選択する場合、ほとんどの場合、デバイスの機能のみを考慮します 。 このアプローチで議論することは困難です(そして、それは必要ではありません)。 安全装置はそもそも保護する必要があります! さらに、保護メカニズムの量と質は非常に重要です! これが、ガートナーとNSSラボがさまざまなレポートを発行した理由です。 ただし、NGFWのもう1つの重要な側面は、 統合されたレポートとその視覚化の品質です 。 以下では、なぜこれが重要なのか、なぜこの点でCheck Pointが本当にクールなのかを説明します。

なぜダッシュボードなのか?

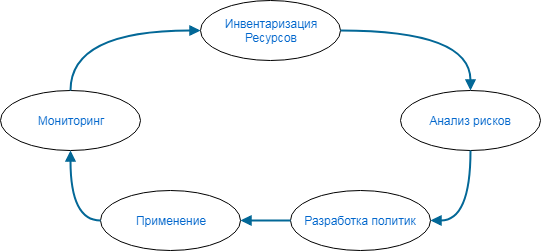

「 情報セキュリティは結果ではなく、継続的なプロセスです。」 誰もがこの公理を覚えていると確信しています。 さまざまな文献で、このプロセスはさまざまな方法で説明されていますが、必ず5つの主要な段階が含まれています。

今日は、 監視に焦点を当てます。 多くの人がこの特定の点を否定しています。 しかし、これは大きな間違いです。 このプロセスでは、これ以上重要な、または逆に優先度の低い段階はありません。 ネットワークのセキュリティの程度は、最も弱いリンクによって決まります。 要素のいずれかを削除すると、ISシステム全体が崩壊し、他のすべての「動作」がゼロで乗算されます。

NGFWを提供しました。 おそらく、開発されたポリシーに従って適切に調整されます。 しかし、その作業を適切に評価する方法は? 攻撃していますか? ユーザーは悪意のあるファイルをダウンロードしていますか? バイラルリソースは訪問しますか? メールの添付ファイルは安全ですか? これはどのくらいの頻度で発生し、これらの問題に注意を払う価値がありますか? たぶん、最初のリンクを開かないようにユーザーをトレーニングすることを考えるべきでしょうか?

監視が必要なのはここです。 そして、これは通常、 SIEMまたはログ管理システムが記憶される場所です。 これらのツールを使用して、ネットワークのセキュリティを定量化できます。 あなたは今何を持っているのか、どの指標に行きたいのかを理解しなければなりません。 これは、セキュリティの目標を設定するのに役立ちます。 目標の例:

- 企業ネットワークでのボットアクティビティによるインシデントの削減-感染したコンピューターの「修復」、デスクトップウイルス対策の変更/インストールを検討してください)。

- 悪意のあるサイトへのアクセスに関連するイベントの数を2倍減らします。 ほとんどの場合、ユーザートレーニングを通じて。

- ダウンロードされるウイルスファイルの数を30%削減します。たとえば、ほとんどのユーザーの実行可能ファイルのダウンロードをブロックするか、最も頻繁にダウンロードされるリソースのカテゴリをブロックします。

- Tor、Teamviewer、Torrentなどの「危険な」アプリケーションの発見に関連するインシデントを排除します。 (ユーザートレーニング+グループポリシー)。

- インフラストラクチャに関係のない署名のトリガーを排除することにより、IPS設定を最適化します。 おそらく、すべてのヒットの30%がWordpressに対する攻撃であり、これは原則としてはありません。 このようなログは、実際の状況を強く「さらさら」します。

- 同じノードからの同じタイプの攻撃のイベントを取り除きます。 インターネットには、ネットワークを自動的にスキャンできる膨大な数のホストがあります。 IPSでこのトラフィックを処理するリソースにリソースを費やすべきではありません。IPアドレスをブラックリストに追加し、ファイアウォールレベルでブロックすることをお勧めします。 以前は、 これを行う方法に関する記事がありました 。

ここで、さまざまなダッシュボードが必要になります。これらのダッシュボードは、セキュリティの観点からネットワーク上で何が起こっているかを数字で示します。

そして、チェックポイントまたは他のNGFW? 私たち自身は、監視と分析には通常SIEMまたはログ管理システムを使用すると述べました。 はい、しかし、彼らはすべて持っていますか? 誰もがこれにお金を使う準備ができていますか? 全員に訓練された専門家がいますか? 質問に対する答えが否定的である場合、NGFWの「SIEMタイプ」関数の存在は太いプラスになります。 組み込みのレポートにより、継続的な保護プロセスが可能になります。 そして、これは情報セキュリティの前提条件です。

Ready Check Pointダッシュボード

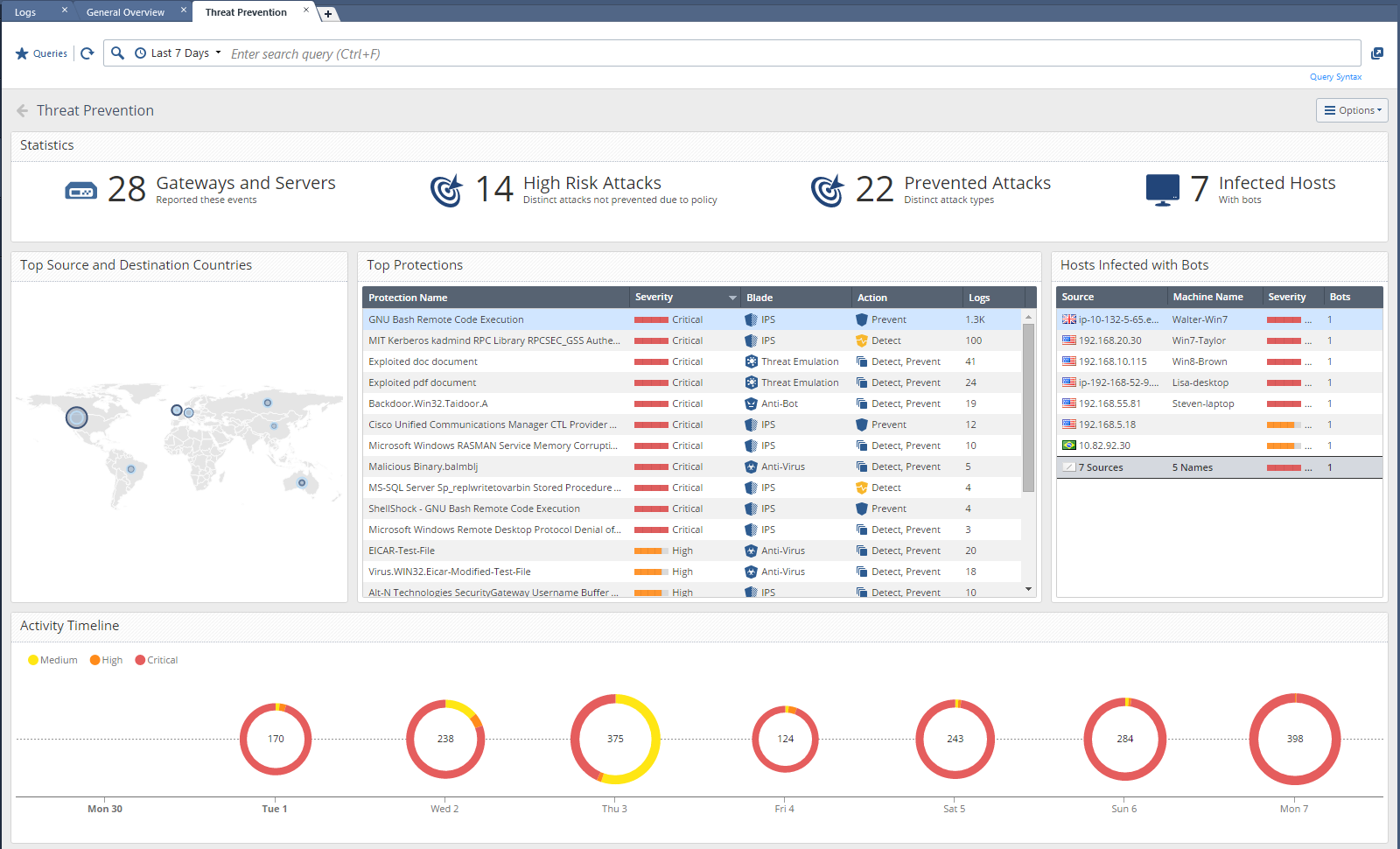

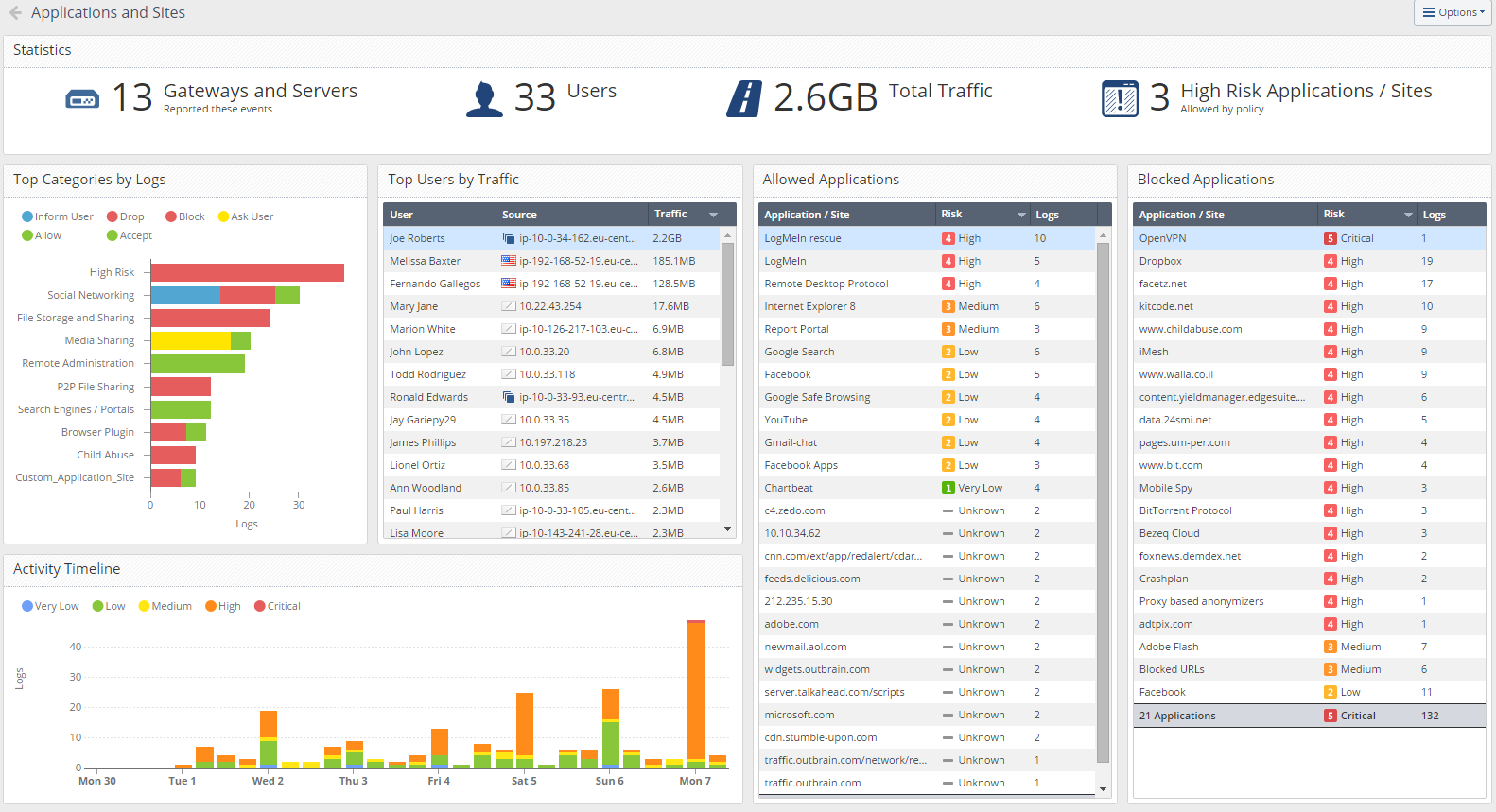

スマートイベントブレードは、チェックポイントでのレポートとデータの視覚化を担当します。 この機能は、安全にSIEMと呼ばれますが、これはCheck Point製品のみです! 技術的には、スマートイベントでは、他のシステム(cisco、microsoftなど)のログをラップできますが、これはお勧めできません。 実際には、これには非常に問題があります。 しかし、SmartEventはチェックポイントログで優れた仕事をします。 相関、要約、平均などができます。 もちろん、最も重要な情報を表示するための既製のダッシュボードがあります。 チェックポイントでは、 ビューと呼ばれます:

ご覧のとおり、ここには情報セキュリティに関連するダッシュボードだけでなく、ユーザートラフィックに関するレポートもあります。 ダッシュボードアプリケーションとサイトの例:

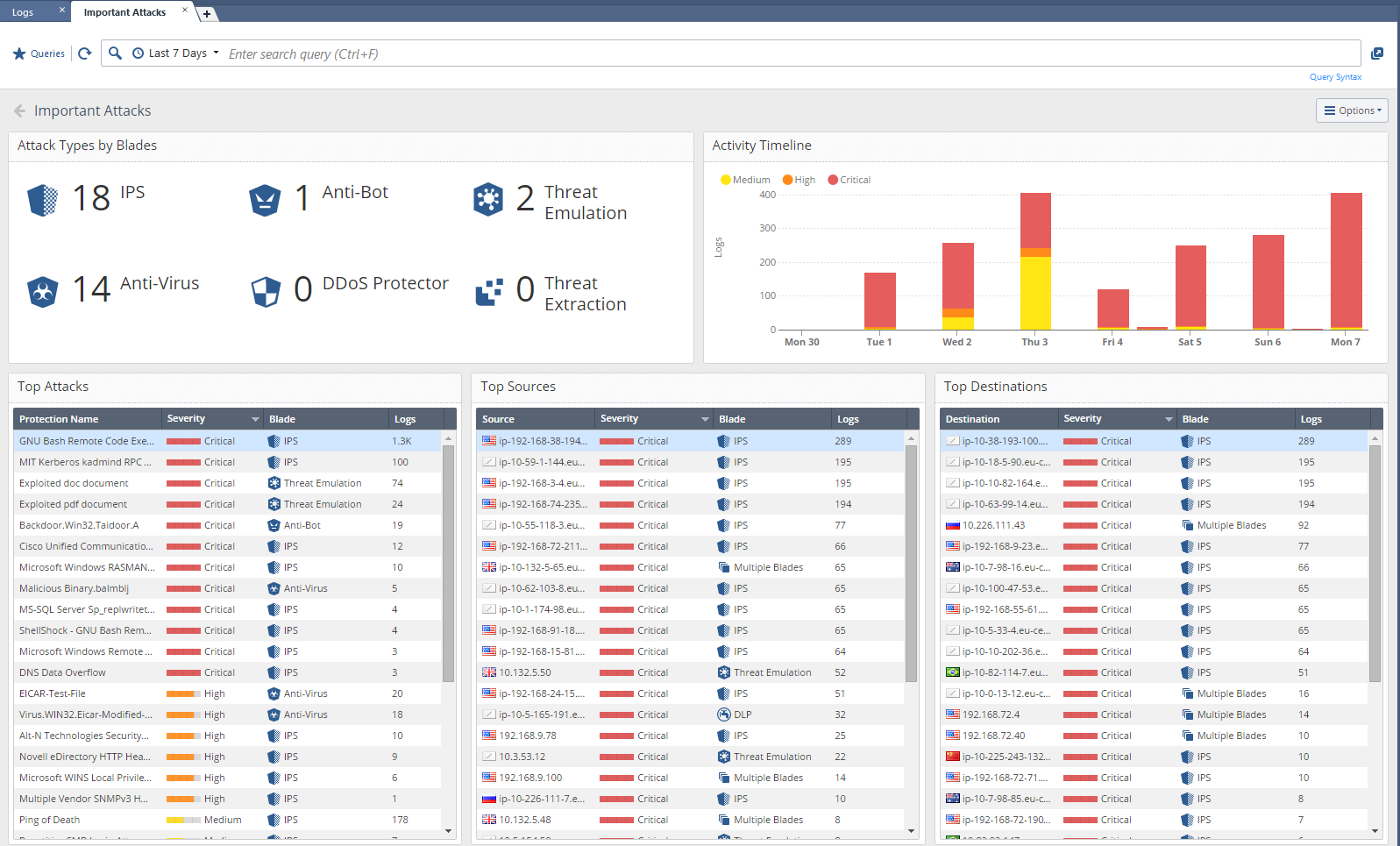

重要な攻撃ダッシュボードの例は次のとおりです。

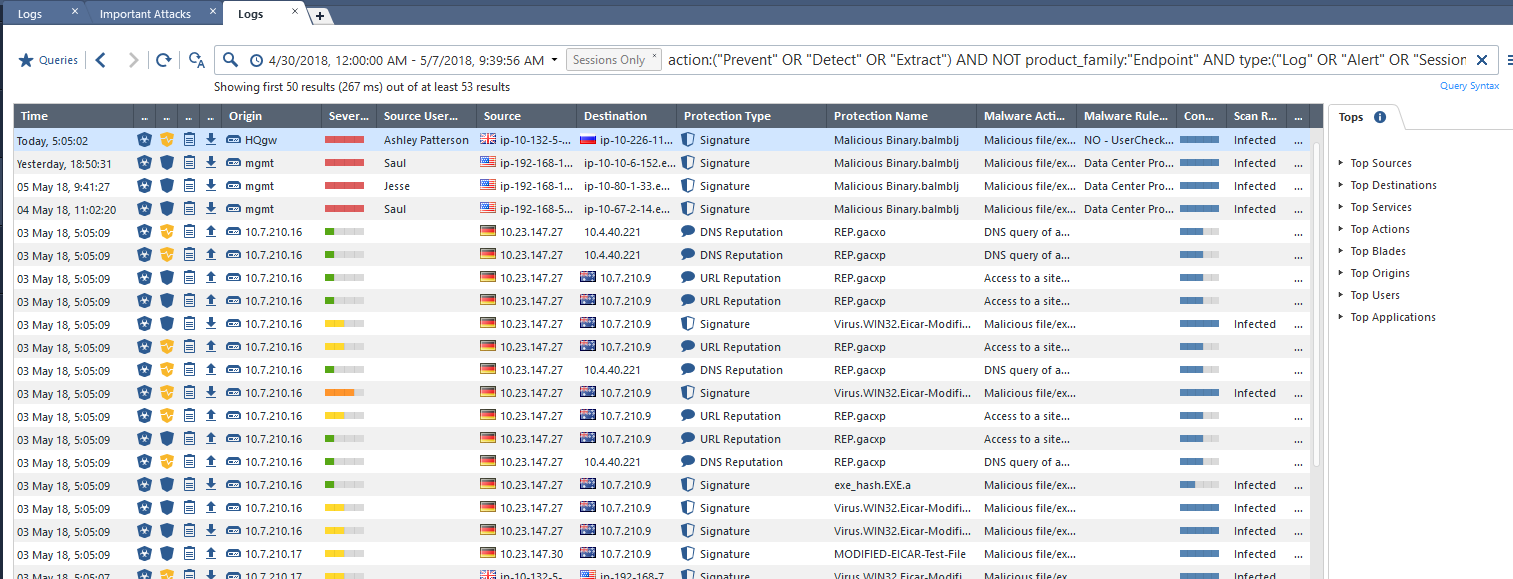

1つの画面に、情報セキュリティの最も重要なイベントが表示されます。 トリガーされたブレード(IPS、AV、アンチボット、脅威エミュレーション)を確認できます。すべてのトライアルは、合計ログを含むカテゴリーに分類されます。 タイムラインもあります。 絶対にすべてのフィールドが「クリック可能」であり、Anitivirusの情報をさらに詳しく見たい場合は、ダブルクリックします。 すぐにこのブレードに関連するログに陥りました:

ログの操作の便利さについては詳しく説明しません。 ただし、ここでは検索とフィルタリングが非常に便利です。 ここに、 ロギングおよびモニタリングR80.10管理ガイドへのリンクがあります。 これは包括的なガイドです。

最も一般的に使用されるダッシュボードをお気に入りに追加して、すばやくアクセスできます。

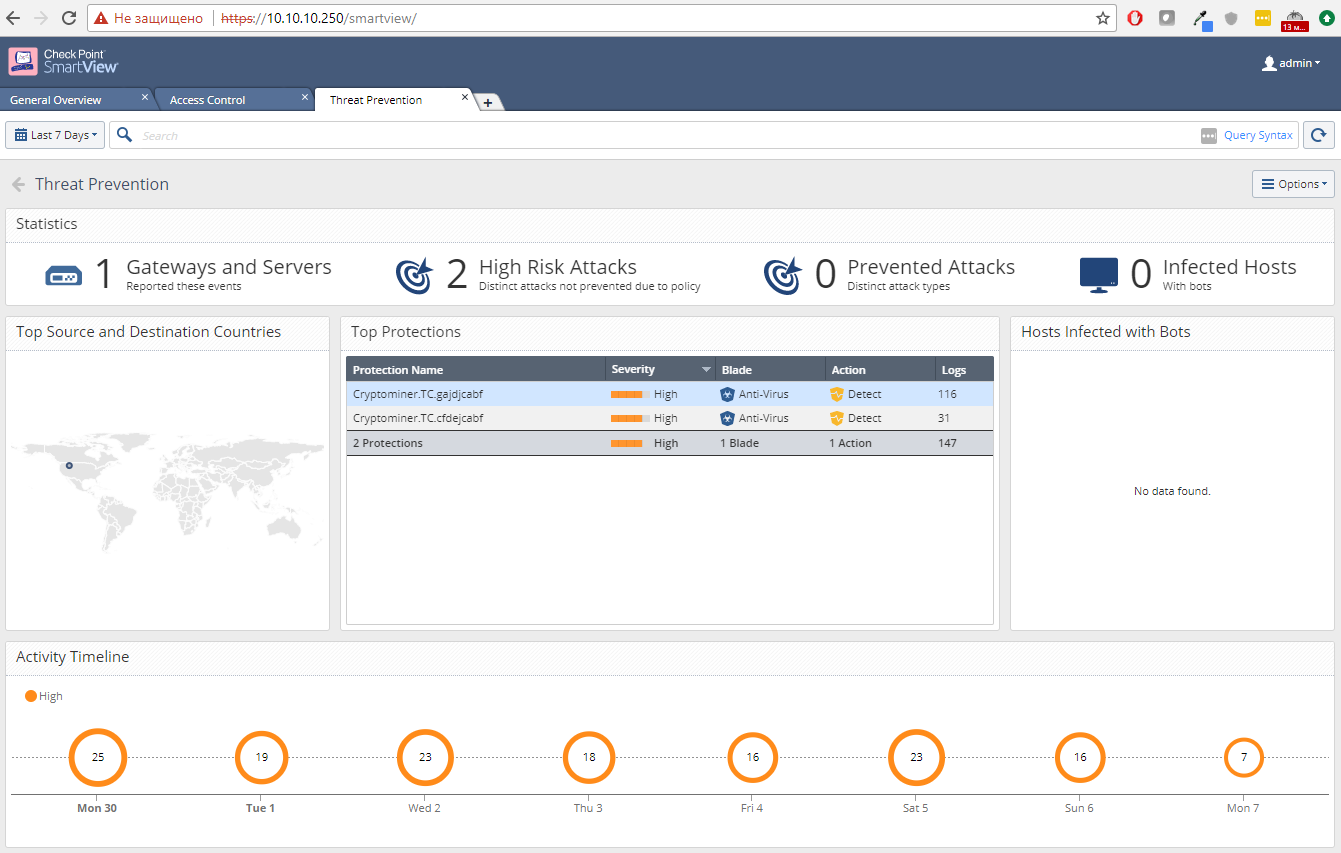

R80.10に追加されたもう1つのプラスは、SmartConsoleをインストールする必要なく、ブラウザから直接ダッシュボードとログにアクセスする機能です。 これを行うには、ブラウザーでhttps:// management-ip-address / smartviewに移動します。 その結果、ほぼ同じことがわかります。

これは、上司にダッシュボードへのアクセスを許可する必要がある場合に非常に便利です。 そしてもちろん、これによりLinuxおよびMacOSからレポートを見ることができます(本格的なSmartConsoleはWindowsでのみ利用可能です)。

独自のダッシュボードを作成する

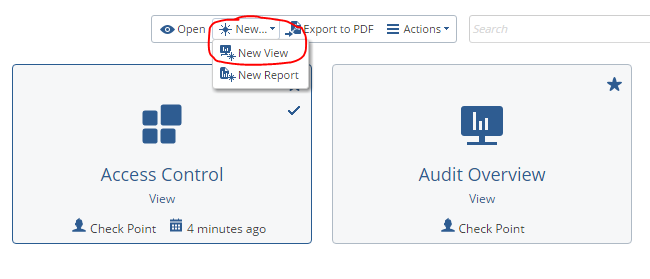

しかし、スマートイベントの最大のメリットは、組み込みのダッシュボードではなく、独自のダッシュボードを作成できることです! さらに、それは非常に単純に実装されており、コードはなく、すべてがグラフィカルインターフェイスを介して行われます。 ダッシュボードを作成するプロセスは次のとおりです。

1.新しいダッシュボードの作成新規-新しいビュー

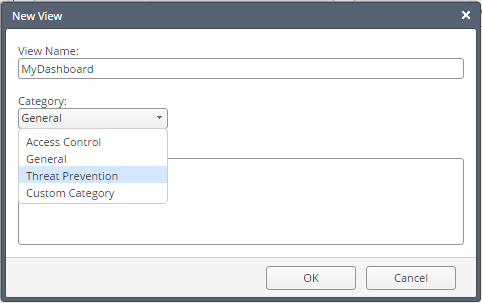

2.名前を付けてカテゴリを定義する

3.新しいウィジェットを追加する

あなたが見ることができるように、利用可能ないくつかのオプションがあります。 テーブルを選択します。

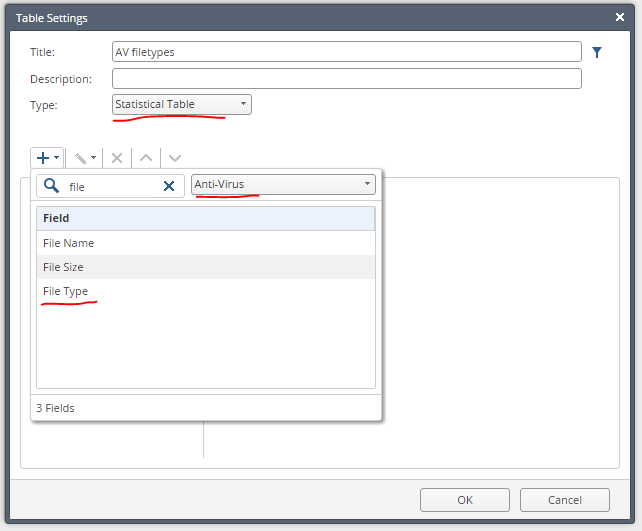

4.ファイルタイプが表示されるプレートと、それらに対するウイルス対策応答の数を作成しましょう。 これを行うには、最初に[ファイルタイプ]フィールドを追加します 。

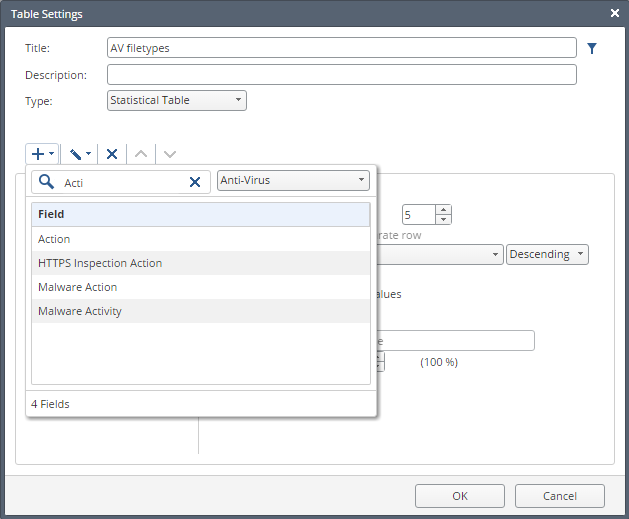

5. [ アクション]フィールドを追加します。

6.別のログフィールドを追加して、応答の数を確認します。

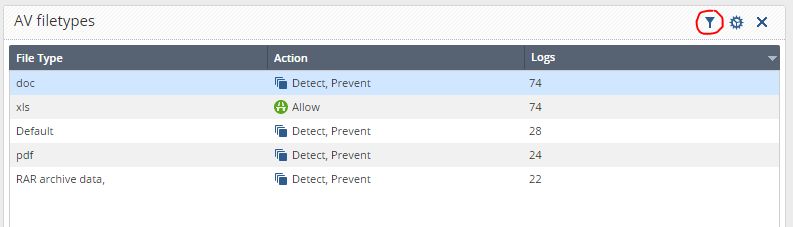

7.次のようなものが得られます。

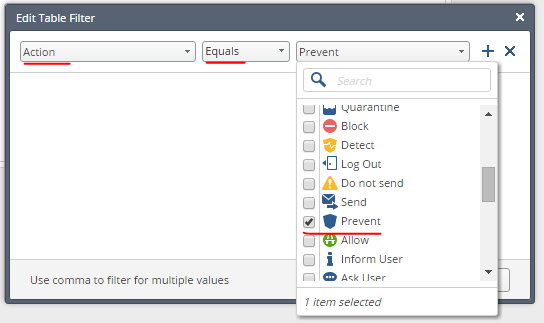

ご覧のとおり、Allow、Detect、およびPreventのイベントがここに表示されます。 そして、 Preventのみに関心があります。

8.アイコン(赤い円で囲まれている)をクリックしてフィルターを追加します。

9.フィルターを適用すると、最終結果が得られます-ファイルの種類とそれらによってトリガーされるウイルス対策の数:

同じ統計をインフォグラフィックの形式で取得できます。 これらのウィジェットを使用して、ほぼ全員のダッシュボードを作成できます。

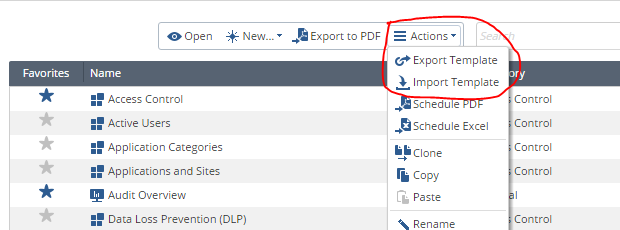

ダッシュボードのインポートとエクスポート

これらのダッシュボードのもう1つの大きな利点は、それらをインポートおよびエクスポートできることです。

つまり ダッシュボードを作成して、友人と共有できます。 またはその逆に、誰かが開発したダッシュボードをインストールします。 たとえば、最近では、公式のCheck Point( CheckMates )コミュニティがオープンアクセスで新しいダッシュボード、 Threat Prevention Cyber-attacksダッシュボードを公開しました。 次のようになります。

もっと多くの写真があります、私は複製しません、それはオリジナルで見た方が良いです。

おわりに

結論として、埋め込みセキュリティが情報セキュリティツールで最も重要であるとは言いたくありません。 もちろん違います。 ここでは、情報セキュリティ機能(アンチウイルス、IPSなど)の品質がはるかに重要です。 しかし、優れた分析と便利なダッシュボードがまだこれに添付されている場合、これは良いプラスです。

一般に、サードパーティのソリューションや無料のソリューションを使用しても、常に良いレポートを取得できます。 これらは、さまざまなSIEMまたはログ管理システムです。 お好みのSplunk、ELK、MaxPatrol、ArcSight。 たとえば、 Splunkの場合、すでに独自のCheck Pointダッシュボードを開発しています。 これを行う方法についてはこちらを読むか、単にメールでお問い合わせください。

他のレッスンを見逃さないように、 YouTubeチャンネル、 VKグループ、 Telegramに登録してください。

PSデモモードでダッシュボードを操作できます。 これを行う方法は、こちらをご覧ください 。

PSS試用版のライセンスを取得し、興味のあるソリューションをここでテストします