私たちの調査では、Lazarusが2017年末に中央アメリカのオンラインカジノやその他のターゲットに対する攻撃の背後にいる可能性が非常に高いことがわかりました。 これらの事件では、攻撃者は侵害されたデバイス上で実行されるKillDiskを含む同じツールを使用しました。

ラザロのツール

Lazarusハッカーは、2016年2月のNovetta Operation Blockbusterレポートで最初に特定されました。 US CERTとFBIは、このサイバーグループをHidden Cobraと呼びました。 このグループは、Sony Pictures Entertainmentへの攻撃の後、広く知られるようになりました 。

ラザロに関連するその後の攻撃は、 ノベッタの資料やその他の研究に依存する情報セキュリティの専門家の注目を集めました-攻撃ツールの説明の数百ページ: ポーランドとメキシコの銀行 への攻撃 、WannaCryの流行 、 米国国防総省の請負業者へのフィッシング攻撃などこれらの研究はすべて、ラザロが攻撃のソースであることを示しています。

Lazarusツール(情報セキュリティの専門家がグループの活動に関連付けているすべてのファイル)のリストは非常に広く、そのサブファミリーの多くがあると考えています。 他のサイバーグループで使用されているツールキットとは異なり、Lazarusツールのソースコードは、一般公開されたリークの結果として明らかにされませんでした。

Lazarusは、特別なプログラムに加えて、GitHubで利用可能なプロジェクトまたは商業ベースで提供されるプロジェクトを使用しています。

Lazarusオンラインカジノ攻撃ツール

このセクションでは、中央アメリカのオンラインカジノネットワークのサーバーとワークステーションにあるツールのいくつかを見て、ラザロとの接続を確立した方法を説明します。 ESETウイルス対策製品は、Win32 / NukeSpedやWin64 / NukeSpedなどのグループマルウェアを検出します。 KillDiskの破壊的なソフトウェアサンプルと組み合わせて使用されました。

これらのツールのほとんどすべては、Windowsサービスとして実行するように設計されています。 これを行うには、管理者権限が必要です。つまり、開発者またはコンパイル中に攻撃者はこれらの権限を持っている必要があります。

TCPバックドア

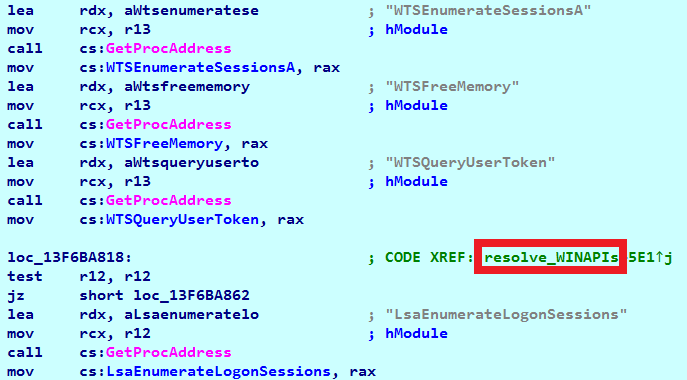

Win64 / NukeSped.Wは、システムとしてサービスとしてインストールされるコンソールアプリケーションです。 実行の最初のステップの1つは、必要なDLL名をスタックに動的にロードすることです。

同様に、Windows APIのプロシージャ名は動的に構築されます。 この特定のパターンでは、プレーンテキストで表示されます。 分析した他の過去のサンプルでは、base64でエンコード、暗号化、または文字ごとにスタックされていました。

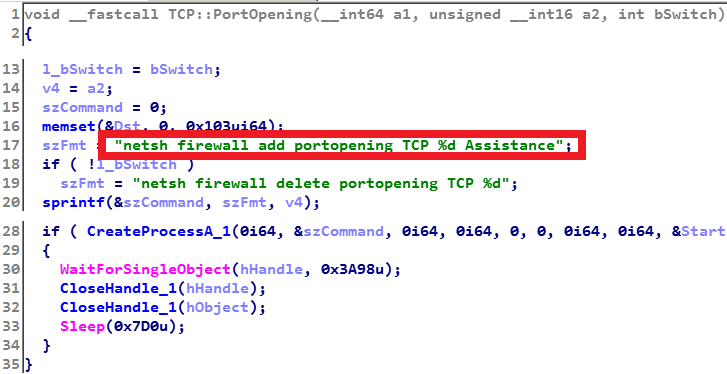

これらの症状は、Lazarusマルウェアの典型的な特徴です。 Lazarusバックドアのもう1つの典型的な特性は、このバックドアにも見られます。特定のポートでリッスンします。これは、ファイアウォールによるブロックの指標です。

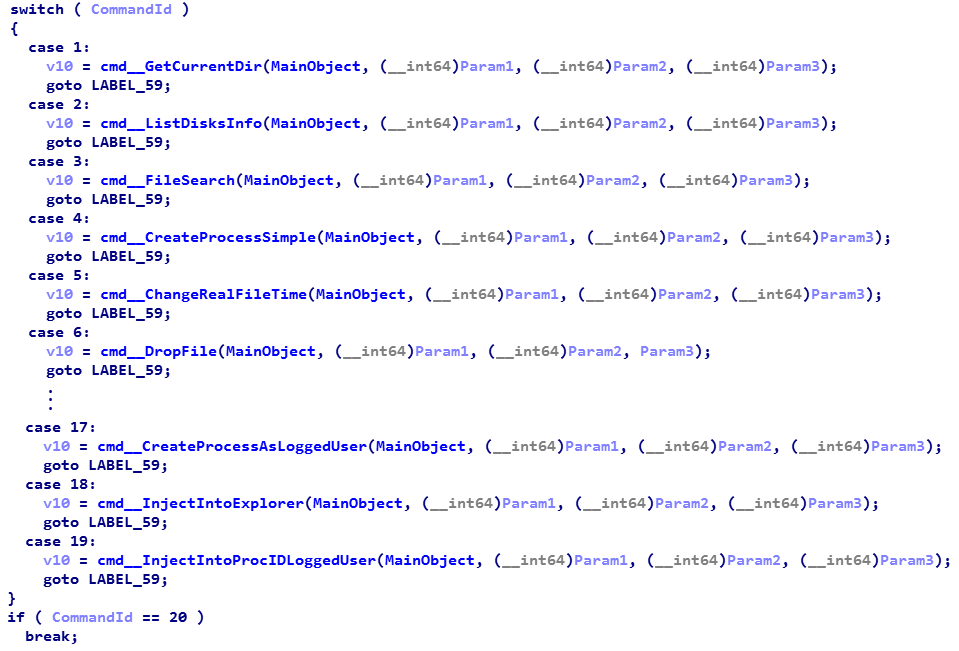

バックドアは20チームをサポートし、その機能は以前に分析されたLazarusサンプルに似ています(ここでのコマンド名は攻撃者によって与えられたものではなく、ESETウイルスアナリストによって作成されたものです)。

バックドアは、ファイルシステムにいくつかのファイルを作成します。 リスニングポートは、

%WINDOWS%\Temp\p

という名前のテキストファイルに保存されます。 ファイル

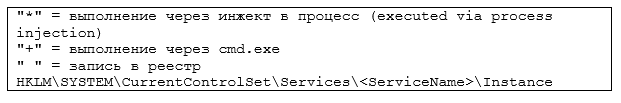

%WINDOWS%\Temp\perflog.evt

には、文字列の最初の文字に応じて、注入、実行、またはレジストリへの書き込み用のバイナリファイルパスのリストが含まれています。

“ +”オプションの場合、

cmd.exe / c «% s 2 »% s»

(または

cmd.exe / c «% s »% s 2> 1»

)の出力は

% WINDOWS% \ Temp \ perflog.dat

。

セッションクラッカー

Win64 / NukeSped.ABコンソールアプリケーションは、被害者のシステムに現在登録されている別のユーザーに代わってプロセスを作成します(前述のTCPバックドアからのコマンド番号17と同様)。

これは、カスペルスキーによって記述されたThemida保護バージョンです。 私たちの場合、

C:\ Users\public\ps.exe

としてインストールされ

C:\ Users\public\ps.exe

。 3つのパラメーターがあります。

静的スキャンは、これらのサンプルの両方で同じファイルプロパティを示します。同じPEコンパイルタイムスタンプ、同一のリッチヘッダーリンカーデータ(Visual Studio 2010リンカー(10.00)を指す)、およびリソースバージョン情報の一部は同じです。

PEタイムスタンプとリソースはWindows 7 SP1の正当なMicrosoft

PREVHOST.EXE

ファイルから盗まれますが、ファイルのリンク情報はありません。元のMicrosoftファイルはコンパイルされ、Visual Studio 2008(9.00)にリンクされました。

一貫した動的分析により、侵害されたオンラインカジノネットワークで見つかったこのファイルは、ポーランドおよびメキシコのサイトに対する攻撃で使用されるセッションクラッカーに関連付けられていることが確認されました。

ブートローダー/インストーラー

これは、いくつかのオプションを受け入れる単純なコマンドラインツールです。 プロセス(PIDまたは名前を使用してプロセスを挿入/削除)、サービス(サービスを終了/再インストール)、またはファイル(リセット/削除)で動作するように設計されています。 機能はパラメーターによって決まります。

KillDiskバージョン

KillDiskは、ESET製品がディスクを消去する機能を備えた破壊的なマルウェアを検出する一般的な名前です-ブートセクターの損傷と上書き、そして(システム)ファイルの削除、それに続く再起動により、デバイスが使用できなくなります。

KillDiskのすべてのバージョンに同様の機能があるという事実にもかかわらず、サンプルのコードベースは常に一致するとは限りません。 KillDiskには、サフィックスによって名前が異なるサブファミリーが多数あります(この例では、Win32 / KillDisk.NBO)。 共通のコードフラグメントを持つサブファミリーの亜種は、異なるサイバーキャンペーンで使用されることがあります。これは、この場合のように、攻撃の一般的なソースを示す場合があります。

KillDiskの他のバージョンは、 2015年12月および2016年 12月にウクライナの標的に対する標的型攻撃で使用されましたが、これらのサンプルは他のサブファミリーに属し、おそらく新しい攻撃に関連していません。

中央アメリカでの事件を調査したところ、侵害されたネットワークでWin32 / KillDisk.NBOの2つの亜種が見つかりました。 組織内の100台以上のマシンがマルウェアに感染しました。 その外観にはいくつかの考えられる説明があります。攻撃者は、攻撃後に痕跡を隠すことができます。あるいは、恐Diskやサイバー破壊のためにKillDiskを使用できます。 いずれにせよ、これは1つの組織内での大規模な感染です。

私たちのテレメトリデータ、およびWin32 / KillDisk.NBOのバージョンと侵害されたネットワークでのその他の有名なLazarusツールの同時使用は、KillDiskを展開したのはLazarusハッカーであり、他のサイバーグループではないことを示しています。

2つのサンプルの分析により、多くの一般的なコードフラグメントがあることがわかりました。 さらに、 トレンドマイクロが調査したラテンアメリカの金融機関に対する攻撃で使用されたKillDiskのバージョンとほぼ同じです。

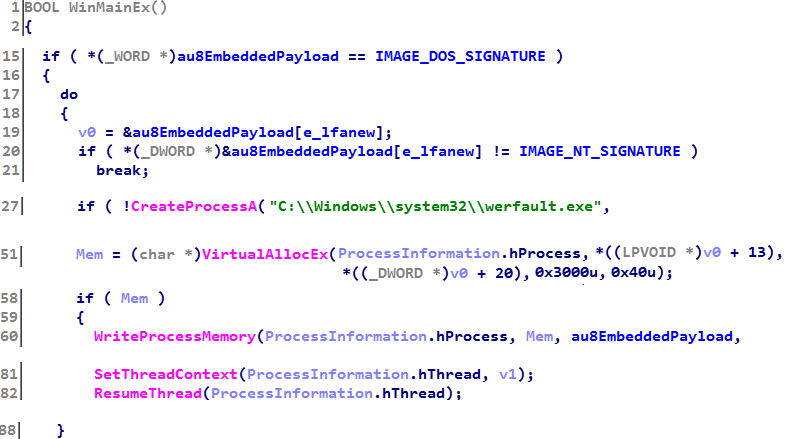

オンラインカジノネットワークで見つかったKillDiskサンプルは、次のパスを使用します

C:\Windows\Temp\dimens.exe

実際のビルトインペイロードは、

werfault.exe

システムプロセスに挿入されます。

1つのオプションは、第3世代の商用VMProtectで保護されており、開梱が困難です。 ほとんどの場合、攻撃者はVMProtectライセンスを購入していませんが、インターネット上で入手可能な海賊版またはリークされたコピーを使用しています。 ソフトウェア保護ツールの使用は、ラザログループにとって典型的です。2017年2月のポーランドおよびメキシコの銀行への攻撃では、エニグマプロテクターを使用しました。 Palo Alto Networksによって報告された一部のOperation Blockbusterサンプルは 、VMProtectの古いバージョンを使用していました。

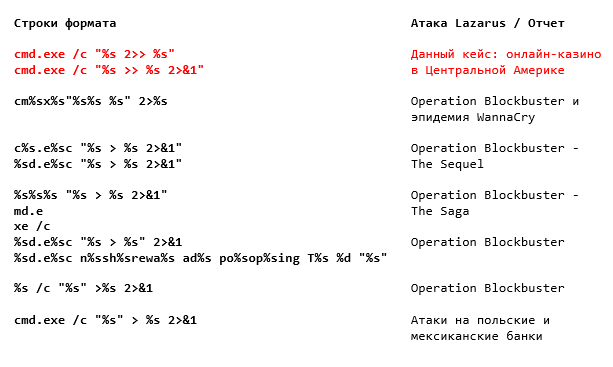

典型的なラザロ文字列形式

サンプルの作成者と攻撃の発信元をラザログループに帰属させることができる多くの特性の中で、行の形式に注意する必要があります。 以下の表は、上記のサンプル、およびLazarusに関連する他のTCPバックドアで見つかったフォーマットされた文字列を示しています。

この事実だけでは証拠とはなりませんが、ESETによってコンパイルされたマルウェアのすべてのサンプルで同様の文字列フォーマットを探したところ、Lazarusに関連すると思われるサンプルでのみ見つかりました。 したがって、これらの行の存在は、ラザロの原作者を示していると想定できます。

追加のツール

攻撃者が使用した少なくとも2つの利用可能なツールがあります。

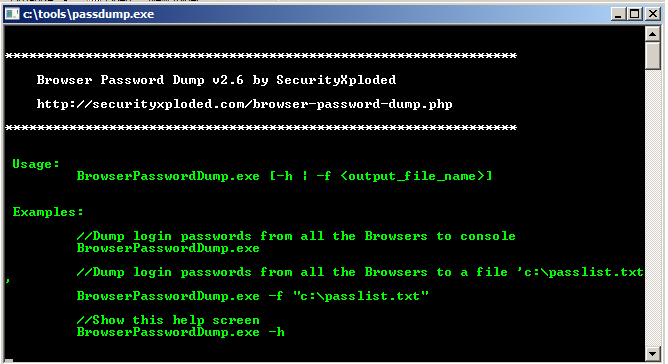

ブラウザパスワードダンプ

このツールは、一般的なWebブラウザーからパスワードを回復するように設計されています。 2014年12月以来、彼は古くて有名な方法を使用しています。 Google Chrome(64.0.3282.186)、Chromium(67.0.3364.0)、Microsoft Edge(41.16299.15.0)、Microsoft Internet Explorer(11.0.9600.17843)の最新バージョンで使用できます。 FirefoxまたはOperaの最新バージョンと互換性がありません。

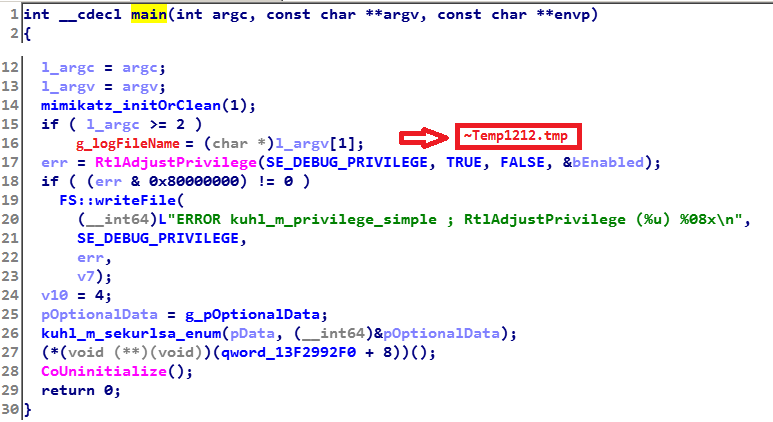

ミミカッツ

攻撃者は、Windows資格情報を抽出するように設計されたMimikatzツールの修正バージョンも使用しました。 1つのパラメーター-出力を保存するファイルの名前を取ります。 指定しない場合、

~Temp1212.tmp

という

~Temp1212.tmp

出力ファイルが

~Temp1212.tmp

と同じディレクトリに保存されます。 出力には、許可されたユーザーのWindows資格情報のハッシュが含まれます。 このツールは、特にPetya流行の TelebotsグループやOperation Buhtrapによる標的型攻撃でよく使用されます。

感染ベクター

上記のツールのほとんどは、攻撃の初期段階で使用された悪意のあるドロッパーとブートローダーを使用して、ワークステーションにダウンロードおよびインストールされました。 さらに、 Radmin 3やLogMeInなどのリモートアクセスツールを使用してターゲットデバイスを監視していることを示すインジケーターを見ました。

結論

中央アメリカのオンラインカジノに対する最近の攻撃は、新しいキャンペーンの前にLazarusハッカーがツールを再コンパイルすることを示唆しています(他の場所で同じサンプルを見たことはありません)。 これは複雑な多段階攻撃であり、保護された多数のツールが使用され、自律型であるため、そのようなダイナミクスは実証されませんでした。

KillDiskの使用は、次の2つの目的のいずれかに役立つ可能性があります。攻撃者は、スパイ活動の後に痕跡を隠したか、破壊ソフトウェアを使用して強要または妨害しました。 いずれにせよ、組織の100を超えるワークステーションおよびサーバーでマルウェアが検出されたことは、攻撃者が多大なリソースを消費していることを示しています。

サンプル

429B750D7B1E3B8DFC2264B8143E97E5C32803FF Win32/KillDisk.NBO

7DFE5F779E46855B32612D168B9CC5334F25B5F6 Win32/KillDisk.NBO

5042C16076AE6346AF8CF2B40553EEEEA98D5321 Win64/NukeSped.W trojan (VMProtect-ed)

7C55572E8573D08F3A69FB15B7FEF10DF1A8CB33 Win64/NukeSped.W trojan (Themida-protected)

E7FDEAB60AA4203EA0FF24506B3FC666FBFF759F Win64/NukeSped.Z trojan (Themida-protected)

18EA298684308E50E3AE6BB66D7321A5CE664C8E Win64/NukeSped.Z trojan (VMProtect-ed)

8826D4EDBB00F0A45C23567B16BEED2CE18B1B6A Win64/NukeSped.AB trojan (Themida-protected)

325E27077B4A71E6946735D32224CA0421140EF4 Win64/Riskware.Mimikatz.A application

D39311C74DEB60C736982C1AB74D6684DD1E1264 Win32/SecurityXploded.T (VMProtect-ed)

E4B763B4E74DE3EF24DB6F19108E70C494CD18C9 Win32/SecurityXploded.T (Themida-protected)