残念ながら、Quick Setを使用して非常に通常のデフォルト設定を行うことができますが、インターネットでは、設定をクリアし、「特別な」方法でゼロから何かを行うための多くのヒントを見つけることができます。 この記事では、十分なレベルのセキュリティを維持しながら、クイックセットから必要に応じて構成を変更する方法について、経験を共有し、推奨事項を示します。

クイックセットとは何ですか?

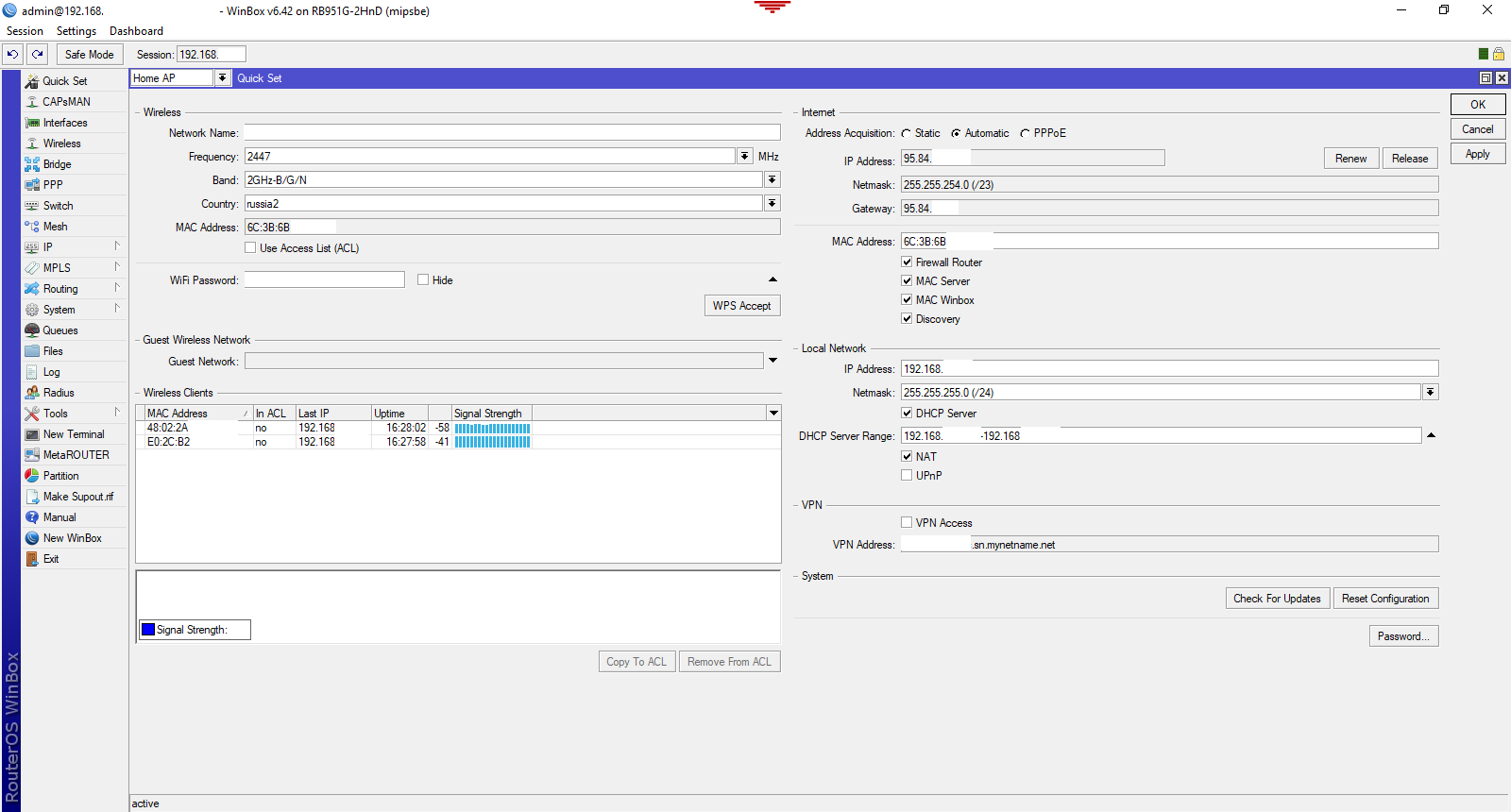

クイックセットは、RoSの微調整の深みに飛び込むことなく、ルーターを構成して使用を開始するのに役立つ自動構成ウィザードです。 デバイスによっては、いくつかのテンプレートが利用できる場合があります。

- CAP-管理アクセスポイントモード、設定されたCAPsMANが必要

- CPE-WiFi経由でインターネットが接続されたときのWiFiクライアントモード

- HomeAP [dual]-ホームアクセスポイントモード。ここでは設定の数が減り、その名前は「ホームユーザー」の俗語に近くなります。

- PTP Bridge AP \ CPE-ワイヤレスブリッジを編成するモード。1つのポイントはAPに設定され、残りはCPEに設定されます

- WISP AP-HomeAPとほぼ同じですが、設定が多く、名前がより「プロフェッショナル」です

- 基本的なAP-自律的に管理されたアクセスポイントの展開に適したほぼ空の構成(CAPsMANなし)

さらに、基本的にHomeAP \ WISP APを構成しますが、他の構成ではヒントが役立ちます。

安全性

デフォルト設定では、外部ネットワークからルーターに接続できなくなりましたが、保護はパケットフィルターのみに基づいています。 adminユーザーのパスワードの設定を忘れないでください。 したがって、フィルタリングとパスワードに加えて、次のことを行います。

外部インターフェイスの可用性

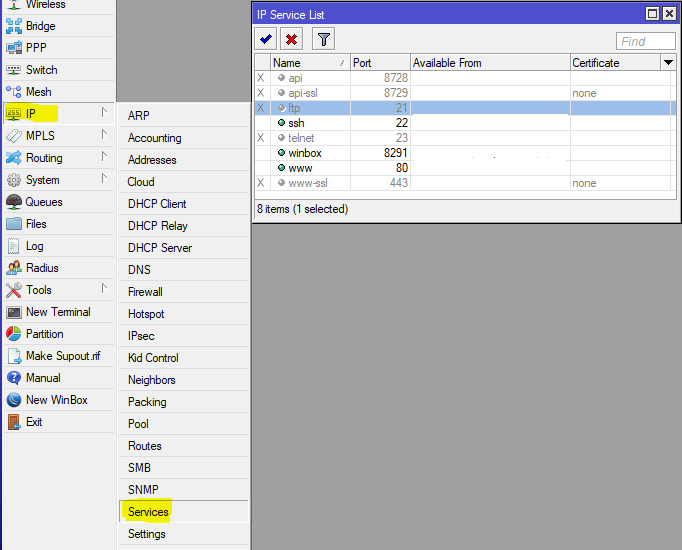

ホームネットワーク(およびすべての非ホームネットワーク)で不要なサービスをオフにし、残りのサービスをスコープに制限して、これらのサービスに接続できるアドレスを示します。

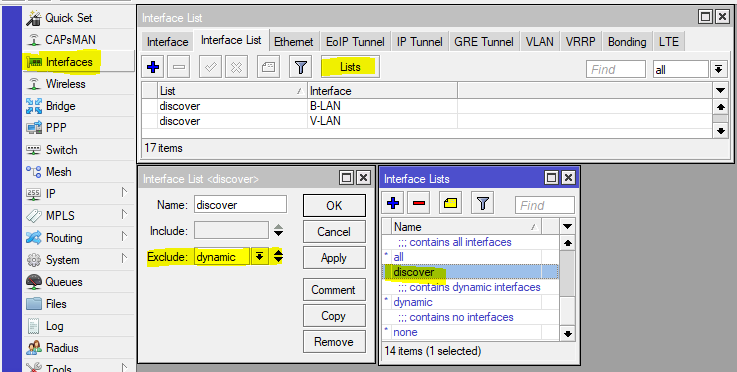

次のステップは、近隣の検索を使用してルーターの発見を制限することです。 これを行うには、このプロトコルが機能するインターフェースのリストを用意し、構成する必要があります。

/interface list add exclude=dynamic name=discover

Neighbors Discoveyプロトコルを機能させるインターフェイスを検出リストに追加します。

次に、設定で検出リストを指定してプロトコルを設定しましょう。

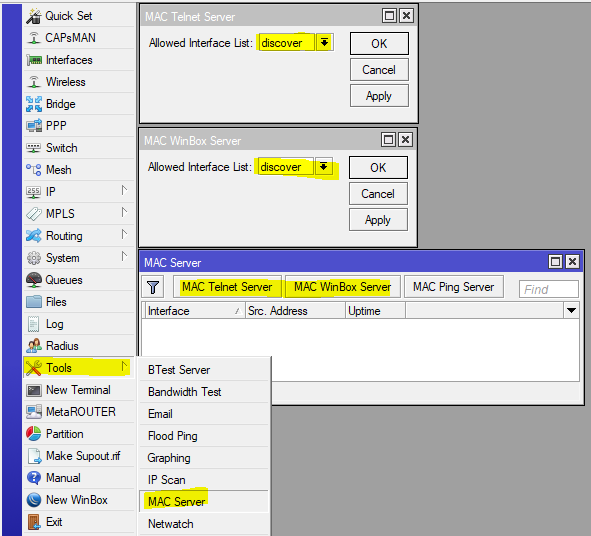

単純なホーム構成では、IPが使用できない場合に、MACアドレスのアクセスプロトコルが機能するインターフェイスを検出リストに含めることができるため、この機能を構成します。

これで、ルーターは外部インターフェイス上で「不可視」になり、潜在的なスキャナーから(もちろんすべてではない)情報を隠し、悪意のあるユーザーからルーターを簡単に制御できるようになります。

DDoS保護

次に、パケットフィルターにいくつかの簡単なルールを追加します。

/ip firewall filter add action=jump chain=forward connection-state=new in-interface-list=ISP jump-target=anti-DDoS add action=jump chain=input connection-state=new in-interface-list=ISP jump-target=anti-DDoS add action=drop chain=forward connection-state=new src-address-list=BAN-DDoS add action=return chain=anti-DDoS dst-limit=15,15,src-address/10s add action=add-src-to-address-list address-list=BAN-DDoS address-list-timeout=1d chain=anti-DDoS add action=jump chain=input connection-state=new dst-port=22,8291 in-interface-list=ISP jump-target=anti-BruteForce-3 protocol=tcp add action=drop chain=forward connection-state=new src-address-list=BAN-BruteForce-3 add action=return chain=anti-BruteForce-3 dst-limit=4/1m,1,src-address/1m40s add action=add-src-to-address-list address-list=BAN-BruteForce-3 address-list-timeout=1d chain=anti-BruteForce-3

そして、icmpプロトコルのdefconルールの後にそれらを置きます。

その結果、1秒あたり15を超える新しい接続を開こうとする場合、24時間禁止になります。 15の接続が多かれ少なかれありますが、質問は議論の余地があり、自分で番号を選択します。私は50を企業で使用することを選択しました。 ルールの2番目のグループははるかに厳しく、ssh(22)およびwinbox(8291)ポートへの接続試行、1分あたり3回の試行、および1日の休憩をブロックします;)。 インターネットにDNSサーバーを設定する必要がある場合、同様のルールでDNS増幅攻撃の試みを遮断できますが、解決策は完全ではなく、多くの誤検知があります。

RFC 1918

RFC 1918は、グローバルにルーティングできないネットワークのアドレススペースの割り当てについて説明しています。 したがって、プロバイダーから「グレー」アドレスを提供される状況を除き、プロバイダーから見えるインターフェイス上で、\からそのようなネットワークへのトラフィックをブロックすることは理にかなっています。

/ip firewall address-list add address=10.0.0.0/8 list="RFC 1918" add address=172.16.0.0/12 list="RFC 1918" add address=192.168.0.0/16 list="RFC 1918" /ip firewall filter add action=drop chain=input comment="Drop RFC 1918" in-interface-list=WAN src-address-list="RFC 1918" add action=drop chain=forward comment="Drop RFC 1918" dst-address-list="RFC 1918" out-interface-list=WAN add action=drop chain=output comment="Drop RFC 1918" dst-address-list="RFC 1918" out-interface-list=WAN

これらのルールを最初に近づけて、プロバイダーに向かっているWANインターフェイスをリストに追加することを忘れないでください。

そして、ここに「ブラックホール」へのマーシャットのセットがあります

/ip route add comment="RFC 1918" distance=249 dst-address=10.0.0.0/8 type=blackhole add comment="RFC 1918" distance=249 dst-address=172.16.0.0/12 type=blackhole add comment="RFC 1918" distance=249 dst-address=192.168.0.0/16 type=blackhole

このルートのセットは、RFC 1918ネットワークへのすべてのトラフィックをブラックホールに向けますが、メトリックが低いルートがある場合、そのようなトラフィックはこれらのルートを通過します。 プライベートトラフィックが外部ネットワークに漏れないようにするのに役立ちます。

アチェカリンのアドバイスをありがとう

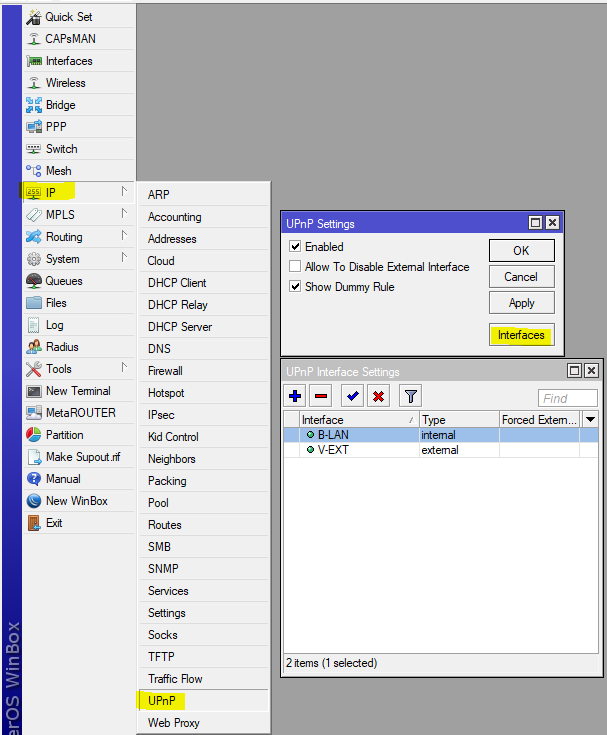

UPnP

アプリケーションがルーターにNATを介してポートを転送するように要求するかなり議論の余地のある技術ですが、プロトコルは承認や制御なしで機能しますが、これは単に標準ではなく、多くの場合セキュリティを低下させるポイントです。 必要に応じてカスタマイズします。

SIP Conntrack

とりわけ、不十分なVoIP動作を引き起こすconntrack SIPモジュールを無効にする価値があります。最新のSIPクライアントとサーバーのほとんどはその助けなしでうまく機能し、SIP TLSは完全に役に立たなくなります。

IPv6トンネル

IPv6を使用しない場合、またはWindowsマシンでIPv6トンネルを要求なく実行したくない場合は、次のトラフィックをブロックします。

/ip firewall filter add action=drop chain=forward comment="Teredo TCP" dst-port=3544 protocol=tcp add action=drop chain=forward comment="Teredo UDP" dst-port=3544 protocol=udp add action=drop chain=forward comment=6to4 protocol=ipv6

アチェカリンのアドバイスをありがとう

動的およびネストされたインターフェイスリスト

この機能は最近(バージョン6.41以降)登場し、非常に便利です。 ただし、不快なバグがあります(報告しましたが、まだ修正されていません)。最終的には、ルーターを再起動した後、これらのリストを使用するファイアウォールルールが子リストに含まれるインターフェイスに対して機能しません。 子リストを追加することで処理されます。 自動化は簡単です:

Shedulerで、開始イベント(バランスの取れた構成のインターフェイスのリスト)のスクリプトを作成します。

/interface list set ISP1TUN include="" set ISP include="" set TUN include="" :delay 2 set ISP1TUN include=ISP1,TUN1 set ISP include=ISP1 set TUN include=TUN1

Wifi

都市環境では、エーテルのノイズが非常に大きい場合、40MGhzチャネルを放棄することは理にかなっています。40MGHzチャネルは本質的に20MGHzの2チャネルであるため、チャネル上の信号の比電力が増加します。

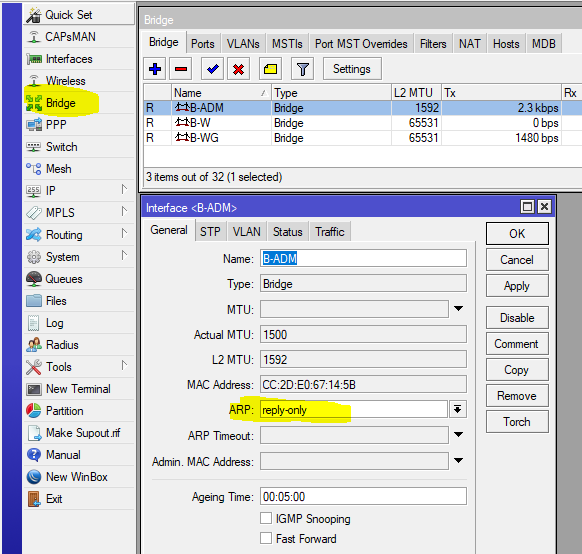

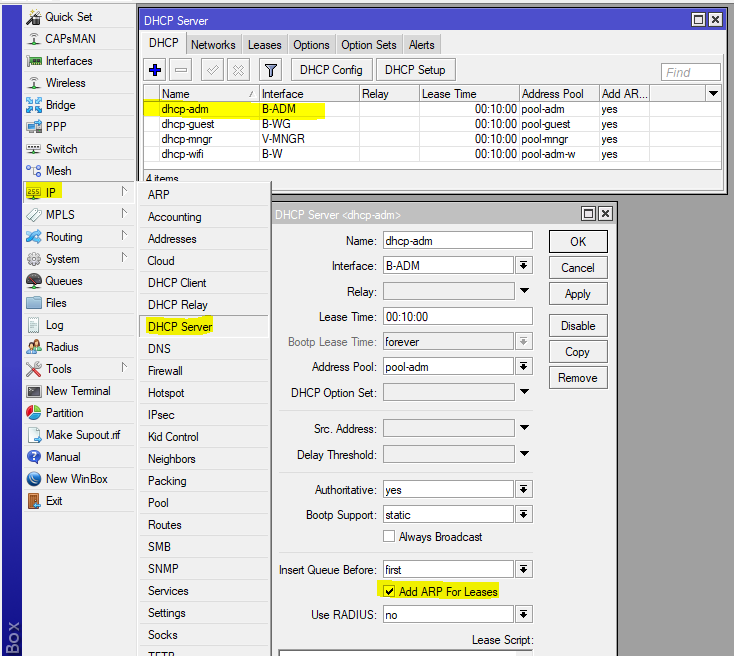

ブリッジとARP

ルーターがインターネットを配布し、DHCPを介してクライアント設定を提供する場合、DHCPサーバーでarp = reply-onlyを設定し、add-arp = yesを追加するのが理にかなっています

この設定により、ルーターは自身が発行したMAC-IPペアでのみ動作することに同意するため、IPアドレスを手動で設定できなくなります。

その他

企業で使用する場合は、アクセスゾーンを表すインターフェイスとアドレスのリストを作成することをお勧めします。 次に、このようなリストを作成することにより、あるゾーンから別のゾーンへのトラフィックの通過ルールを構成できます。また、ゾーンの構成を簡単に変更できます。 一般に、インターフェース自体よりもリストを使用する方が頻繁に行われるため、構成の転送が容易になります。