まず、一般的な統計情報について少し説明してから、脅威と攻撃ベクトルをより詳細に検討します。

合計で、2017年下半期には、ISイベントのフローは約82億4300万(上半期では61億5600万)に達しました。 これらのうち、1日あたり約1,270(6か月間で合計231,623)は、分析エンジニアが考慮する必要があるインシデントが疑われるイベントです。

6件のインシデントのうち約1件が重大と分類されました。 私たちの用語では、重要なイベントには、100万ルーブル以上の金銭的損失、機密情報の侵害、または重要なビジネスシステムの停止につながる可能性のあるインシデントが含まれます。

今回は、4年間にわたるすべての主要なメトリックのパフォーマンスを比較しましたが、いくつかの場所で興味深い結果が得られました。 たとえば、重大なインシデントの割合は毎年着実に増加していることが判明しました。 2015年上半期にこの指標が8.1%だった場合、2017年下半期にはすでに15.5%でした(顧客数の増加を伴う)。

2014年以降、企業に対する攻撃の数は平均26%増加しました。

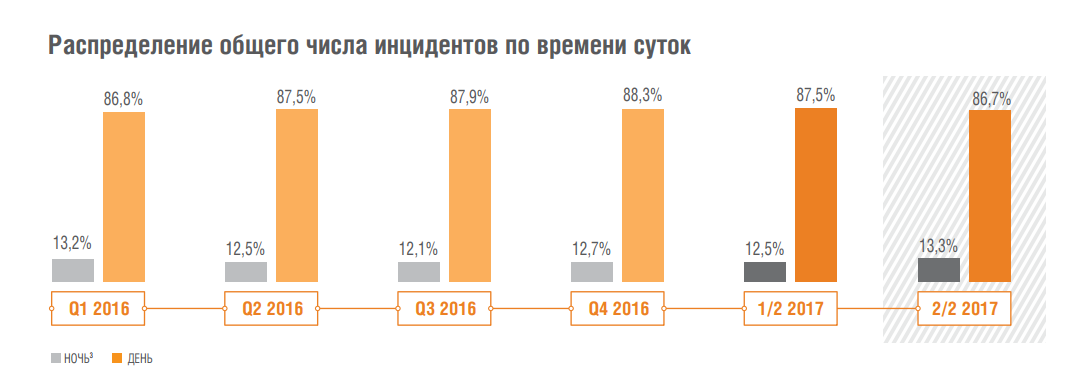

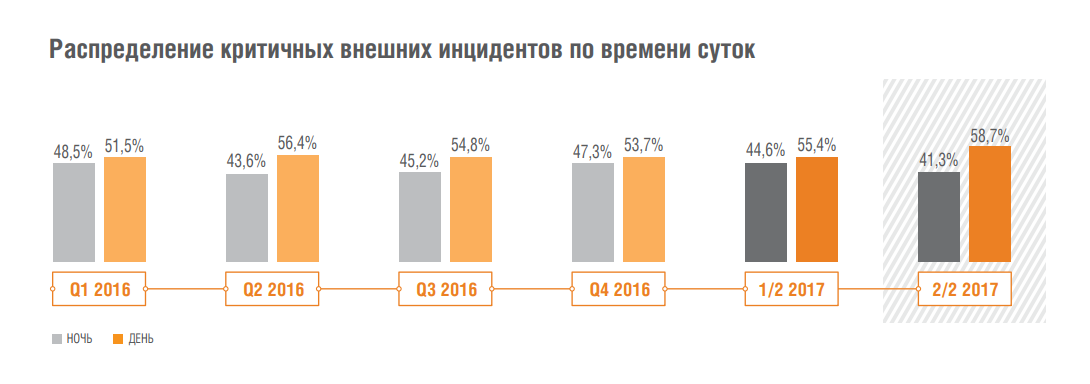

ほとんどのインシデント(86.7%)は日中に発生しましたが、重要な外部インシデントについて話すと、夜の58.7%に発生しました。 これは4年間で最も高い割合です。

この現象は理解できます:高い確率で、夜間のインシデントはすぐには検出されず、サイバー犯罪者はインフラストラクチャで自分自身を保護するために、または攻撃を収益化できるターゲットセグメントに侵入するために、より多くの時間があります。

キルチェーン

それとは別に、インフラストラクチャのハッキングと主要な企業リソースの侵害を目的とした連続的なサイバー犯罪行為のチェーンであるキルチェーンを構成するインシデントを検討します。 古典的で最も一般的なKill Chainスキームは次のようになります。

通常のユーザーは、Webから来る脅威について絶えず知らされているように思われます。 ただし、ソーシャルエンジニアリングは依然として驚くほど効果的です。 2017年後半、65%のケースで、会社のインフラストラクチャに侵入するために使用されました。 さらに、今年の上半期では、この数値は54%でした。 ユーザーは悪意のある添付ファイルを開き、フィッシングリンクをクリックして、サイバー犯罪者の目的を果たすマルウェアをダウンロードしました。

マルウェアについて言えば、暗号化ウイルスによる感染の数は、2017年上半期と比較して約3分の1減少していることがわかります。 しかし、彼らの場所は、マイナーウイルスにすぐに奪われました。

マイニングソフトウェアに関して、特定の業界の特殊性が追跡されていることは興味深いです。 そのため、銀行では、メールや感染したサイトを介して、通常はマルウェアパッケージの一部として感染したワークステーションで最もよく見られます。

金融セクター以外では状況が異なります。平均して3番目の組織ごとに、会社のサーバーハードウェアのマイナーがIT部門の従業員によって直接インストールされた場合のインシデントを記録します。

一般に、外部の攻撃者は組織のWebアプリケーションを攻撃することが多く(32.3%)、22.8%がブルートフォースに頼って外部クライアントサービスの資格情報を侵害し、さらに22.1%が組織にマルウェアを導入しようとしています。ソフトウェア。

内部攻撃者のアクションに関連するインシデントは、機密データの漏洩-48.2%、内部アカウントの侵害-22.6%、インターネットアクセスポリシー違反-8.2%のように配布されました。 リークは、すべての内部インシデントのほぼ半分であることに注意してください。 どうやら、他の潜在的な雇用者の目に価値を高めたいという欲求は、しばしば魅力的です。

2017年の後半に、企業のIT管理者が引き起こしたインシデントの数は大幅に増加しました(25.6%から31.3%に)。 これには、機密情報の漏洩やIT部門による情報セキュリティポリシーへの違反が含まれます。 このような数字は、これらの従業員に対する不十分なコントロール(または技術的なセキュリティ対策を回避するITプロフェッショナルの能力)に関連していると考えられます。

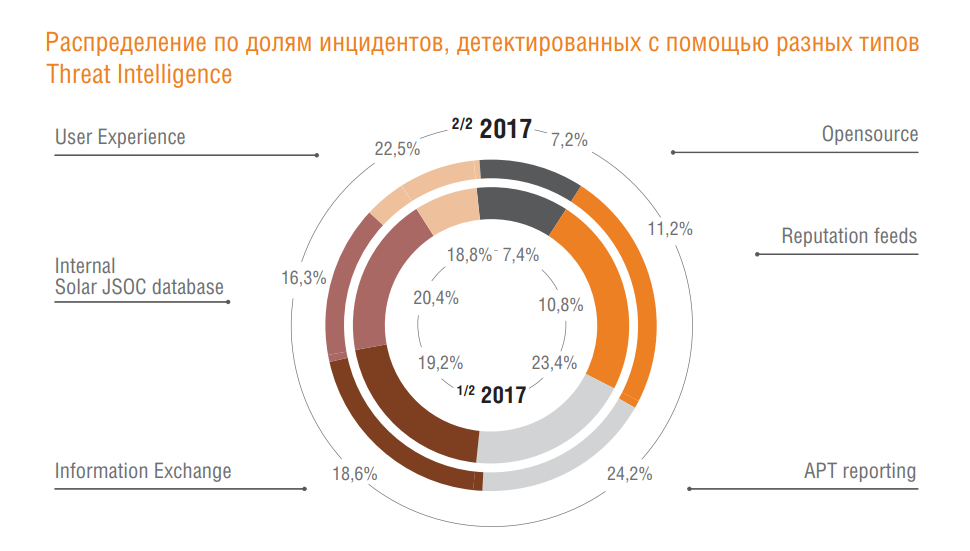

さらに、前に、脅威データの外部ソースを使用するプロセスを適切に構築する方法について話しました 。 弊社が使用している脅威情報の種類は次のとおりです。

- オープンソース-マルウェアインジケータ、管理サーバー、フィッシングリンクのオープンデータベース。 原則として、SIEMプラットフォームを使用した検出のコンテキストでは、ネットワークインジケーターのみが関連します。

- 評価フィード-マルウェア、管理サーバー、フィッシングリンクの評価リストへの有料サブスクリプション。 原則として、SIEMプラットフォームを使用した検出のコンテキストでは、ネットワークインジケーターのみが関連します。

- APT / IOCレポート-使用される脆弱性の説明やマルウェアのホストインジケータなど、0dayマルウェアの詳細な説明への有料サブスクリプション。

- 情報交換-州、部門、および外国のインシデント対応センター(CERT)との情報交換を通じて取得した情報。

- 内部ソーラーJSOCデータベース-ソーラーJSOC自身の研究またはインシデント調査の結果として取得された指標。

- ユーザーエクスペリエンス-顧客ユーザーから直接取得した情報(ソーシャルエンジニアリングへの対策の成功、フィッシングメールの検出など)。

そして、そのうちのどれが2017年後半に最も有用でした: