06/01/2017 GOST R 56938-2016「情報保護。 仮想化技術を使用するときの情報セキュリティ。 一般規定。」 どういうわけか、多くの立法革新におけるこのGOSTのレビューが失われたことが判明しました。今、このギャップを埋めたいと思います。

このGOSTは、連邦自治政府機関「技術および輸出管理のための連邦サービスの技術情報保護問題に関する国家研究および試験機関」(FAA「ロシアのGNII PTZI FSTEC」)によって開発され、標準化技術委員会「情報保護」(TC 362)によって導入されました。

GOST R 56938-2016のリリース前に、仮想化環境の保護を確保するために、FSTEC No. 17およびNo. 21の注文の推奨事項が適用されました。 これらの注文には、仮想化環境を保護するための要件を説明するセクションがあります。 以下は、これらの要件を記載した注文の付録の表です。

Xi。 仮想化環境保護(ZSV) | |

ZSV.1 | 仮想化管理管理者を含む、仮想インフラストラクチャ内のアクセスサブジェクトとアクセスオブジェクトの識別と認証 |

ZSV.2 | 内部仮想マシンを含む、仮想インフラストラクチャ内のオブジェクトにアクセスするためのアクセスサブジェクトのアクセスの制御 |

ZSV.3 | 仮想インフラストラクチャでのセキュリティイベントのログ記録 |

ZSV.4 | 仮想インフラストラクチャのコンポーネント間および仮想インフラストラクチャの境界に沿った情報フローの管理(フィルタリング、ルーティング、接続制御、単方向伝送) |

ZSV.5 | 仮想化サーバー、仮想マシン(コンテナー)、仮想化管理サーバーの信頼できるロード |

ZSV.6 | 仮想マシン(コンテナー)の動きとそれらで処理されるデータの管理 |

ZSV.7 | 仮想インフラストラクチャとその構成の整合性の監視 |

ZSV.8 | データバックアップ、ハードウェアのバックアップ、仮想インフラストラクチャソフトウェア、および仮想インフラストラクチャ内の通信チャネル |

ZSV.9 | 仮想インフラストラクチャでのウイルス対策保護の実装と管理 |

ZSV.10 | 個々のユーザーおよび(または)ユーザーのグループが情報を処理するために、仮想インフラストラクチャをセグメントに分割する(仮想インフラストラクチャセグメンテーション) |

規約

GOST R 56938-2016は、2種類のハイパーバイザーを定義しています。

- タイプ1ハイパーバイザー-ハードウェアプラットフォームに直接インストールされます。GOSTによるハイパーバイザーには、 VMware vSphere 、Hyper-V、Citrix XenServerなどが含まれます。

- タイプ2ハイパーバイザー—ホストオペレーティングシステムにインストールします。 これらのハイパーバイザーには、VirtualBox、VMWare Workstationなどが含まれます。

また、用語のブロックでは、データストレージシステムのハイパーバイザーが個別に割り当てられます。

システムソフトウェアとしてハードウェアに直接インストールされるプログラム、またはアプリケーションソフトウェアとしてホストオペレーティングシステム環境にインストールされるプログラム。データストレージリソースの高レベルの管理を提供するために、論理アドレススペースと物理アドレススペースの仲介として機能します。同じ用語のブロックで、GOSTは仮想マシンの定義、仮想化の種類、仮想化があるリソースなどを定義します。

仮想化の意味について多くの質問がありました。 現在、用語の特定の定義があり、矛盾がある場合は、GOSTに頼ることができます。

GOSTによると、

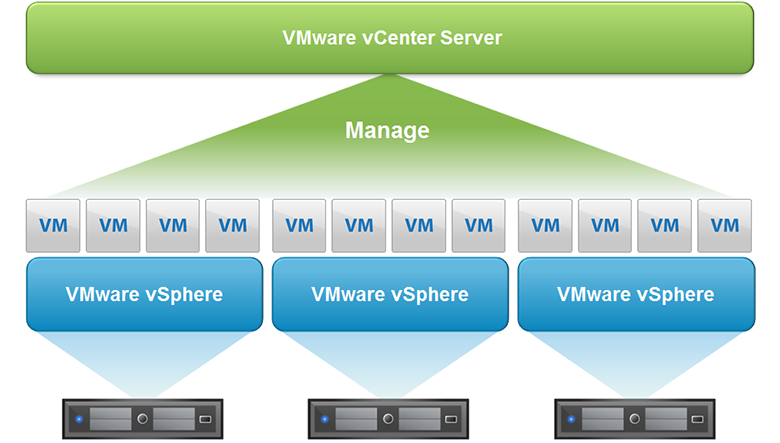

仮想インフラストラクチャは、データを処理、保存、および/または送信するための階層的に相互接続された仮想デバイスのグループ、およびそれらの操作に必要なハードウェアおよび/またはソフトウェアのグループの構成です。GOSTは、仮想インフラストラクチャの3つの階層レベルを定義します。

- 階層の最初の(下位)レベル(機器レベル)は、仮想インフラストラクチャの境界のハードウェアです-仮想化テクノロジを実装するために使用されるハードウェア。

- 階層の2番目のレベル(仮想化レベル)には、ハイパーバイザーとそれによって生成されたオブジェクト(仮想マシン、仮想サーバー、仮想プロセッサ、仮想ディスク、仮想メモリ、仮想アクティブおよびパッシブネットワーク機器、仮想情報セキュリティツールなど)があります。

- 階層の第3(上位)レベル(管理レベル)には、1つの仮想インフラストラクチャ(仮想インフラストラクチャ管理コンソール)のフレームワーク内のハイパーバイザー用の集中管理ツールがあります。

VMwareテクノロジースタックを例として使用した仮想インフラストラクチャの3レベルの階層

保護対象

GOSTは、仮想化テクノロジーを使用する際に、次の保護の主要なオブジェクトを識別します。

- 仮想インフラストラクチャを作成および管理するためのツール(タイプIハイパーバイザー、タイプIIハイパーバイザー、ストレージシステムハイパーバイザー、仮想インフラストラクチャ管理コンソールなど)。

- 仮想コンピューティングシステム(仮想マシン、仮想サーバーなど);

- 仮想データストレージシステム。

- 仮想データ伝送チャネル。

- データの処理、保存、送信用の個別の仮想デバイス(仮想プロセッサ、仮想ディスク、仮想メモリ、仮想アクティブおよびパッシブネットワーク機器など)。

- 仮想情報保護(ZI)および仮想化環境での使用を目的としたZIの手段。

- 仮想インフラストラクチャの境界(仮想化テクノロジ、メモリアドレス空間、ネットワークインターフェイス、外部デバイスを接続するためのポートなどの実装に関与する中央プロセッサとそのコア)。

セキュリティの脅威

GOSTは、仮想化技術を使用すると、仮想化技術を使用せずに構築された情報システムの特徴ではないセキュリティ脅威の出現の前提条件が作成されるという事実に焦点を当てています。 仮想化テクノロジーを使用する際にさらに発生する可能性のある脅威を以下にリストします。

GOSTは、このような18の脅威を特定します。

- 物理および/または仮想ネットワークからのアクティブおよび/またはパッシブ仮想および/または物理ネットワーク機器に対する攻撃の脅威;

- 仮想伝送チャネルに対する攻撃の脅威。

- 仮想マシンおよび/または物理ネットワークからのハイパーバイザーに対する攻撃の脅威。

- 仮想および/または物理ネットワークから保護された仮想デバイスに対する攻撃の脅威。

- 仮想および/または物理ネットワークから保護された仮想マシンに対する攻撃の脅威。

- 仮想および/または物理ネットワークから保護された仮想マシンに対する攻撃の脅威。 (ここに公開されたGOSTのコピーで、重複した段落があることがわかりました。入力時に間違いを犯した可能性があります)

- 仮想および/または物理ネットワークからのストレージシステムに対する攻撃の脅威。

- 仮想マシン外のプロセスに対する脅威。

- 仮想ハードウェアに割り当てられたものを含む、予約アドレス空間外のデータへの不正アクセスの脅威。

- 仮想マシン内のユーザーデータの分離違反の脅威。

- 仮想情報相互作用の対象の認証手順に違反する脅威。

- ハイパーバイザー制御の傍受の脅威。

- 仮想化環境を制御する脅威。

- 仮想マシンの数の制御できない成長の脅威。

- 予約されたコンピューティングリソースの数の制御できない成長の脅威。

- 仮想マシンのイメージへの不正な変更による情報処理技術の侵害の脅威。

- 仮想空間に保存されている保護された情報への不正アクセスの脅威。

- ハイパーバイザーアップグレードエラーの脅威。

GOSTは仮想化セキュリティに関連する脅威を正確に考慮し、他のセキュリティの脅威は関連性を失わず、インフラストラクチャへの物理的アクセス、情報へのアクセスの組織的な問題、保護などの脅威モデルを作成するときにも考慮する必要があることに注意してくださいアクセス詳細など 脅威のリストからわかるように、仮想化環境には、より低いハードウェアレベルには存在しない追加の脅威が導入されています。

保護対策

GOSTは保護対策のリストのみを提供します。 ZI対策は、保護の目的に応じていくつかのグループに分けられます。 次のグループが区別されます。

- 仮想インフラストラクチャの作成および管理ツールの保護。

- 仮想計算システムの保護。

- 仮想ストレージ保護。

- 仮想データ伝送チャネルの保護。

- 処理、ストレージ、およびデータ転送のための個々の仮想デバイスの保護。

- 仮想情報保護手段の保護および仮想化環境での使用を目的とした情報保護手段。

仮想化テクノロジを使用して処理される情報を保護するための脅威と対策に関する要約データを表にまとめ、このGOSTの付録Bに示します。

従来の保護対策に加えて、何が実施されているのかまだ明確ではない新しいものもあります。 たとえば、転送された仮想マシンのイメージファイルの暗号化。 これまで、クラウドから送信されてクラウドにダウンロードされた仮想マシンのイメージ用の暗号化ツールはありません(移動時など)。 この機能は、vGateやDallas Lockなどの既存の仮想化保護ツールを取得する可能性があります。

また、GOSTも命令も仮想マシンのスナップショットの概念を検討しなかったため、スナップショットに関連する脅威は考慮されなかったことにも注意する必要があります。 たとえば、アメリカのNISTでは、仮想マシンのスナップショットは別の保護オブジェクトと見なされます。

結論として

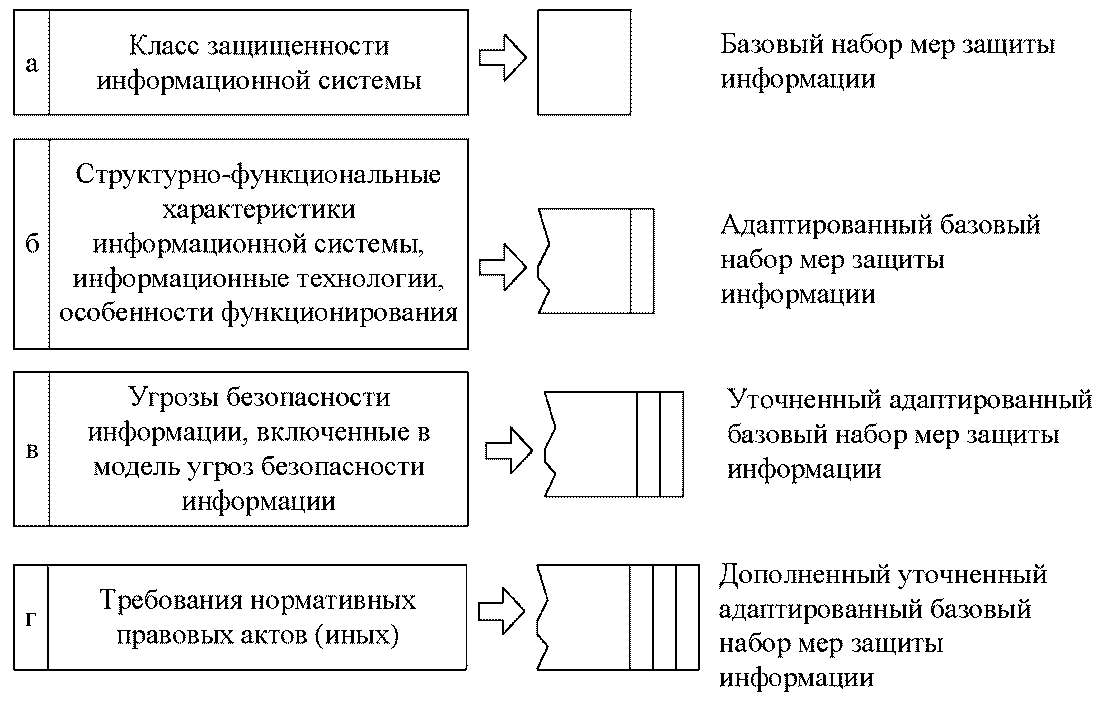

たとえば、前の記事で説明した第17命令に従って、法律に従って作成された情報保護システムでは、起こりうる脅威のリスト全体を考慮する必要があります。 このGOSTに基づいて、ソリューションで仮想化テクノロジーを使用する際に車輪を再発明することはできません。 第17命令で述べられているように、保護手段の選択はいくつかの段階で構成されています。

- 保護対策の基本セットを定義します。

- 保護対策の基本セットの適応。

- 保護対策の適応された基本セットの明確化。

- 修正された適応基本保護セットの追加。

したがって、仮想化テクノロジーを使用する場合、GOSTの要件に基づいた明確な良心をもって、保護手段の更新された適応基本セットの追加を実行できます。

このGOSTを使用する場合、まだ承認されていないが、既に十分に議論されているプロジェクトがあることを念頭に置いておく必要があります。 クラウドテクノロジーを使用する場合の情報セキュリティ。 一般規定。」 このプロジェクトは、クラウドプロバイダーと対話する際の情報セキュリティに特に焦点を当てています。 したがって、仮想化テクノロジーの使用とクラウドサービスの消費および/または提供の違いを理解する必要があります。 GOSTプロジェクトは非常に興味深いものであり、おそらく、次の記事でその規定を検討するでしょう。

要求を残すことで、仮想インフラストラクチャを無料でテストできます。 Cloud4Yは、FSTEC注文の17および21に従って情報セキュリティ要件に準拠するクラウドを提供します。