今日、材料の供給は非常に曖昧になります。 私はあなたの反応を予測することは難しいですが、それにもかかわらず、私は私の記事の主要なアイデアを伝え、複雑なものを理解可能なものに変え、それによって本質を伝えようとします。 主題で受け入れられている用語集を使用して、言葉で表現できないこともある本質。 これは、類推、連想、視覚化、ユーモアを通して行います。 今日は金曜日ですので、皆さんに良い週末をお過ごしください。

いくらかの水

そもそも類推の使用は、さまざまな複雑な概念を伝達する能力であり、その分析により、理解が難しくなり、知覚がより単純になります。 そして第二に、この方法は非常に興味深いものであり、完全に異なる視点から複雑なものを見ることを可能にします。

波の本質

情報セキュリティなどの保守的な環境であっても、より具体的で理解しやすいものの例を使用して、より複雑なものの本質を明確に示すことほど簡単なことはありません。 したがって、今日は、最も完璧な海洋生物の1つであるタコと、その上に搭載されたユニークな装備、犠牲者を攻撃する高度な方法、および使用されている防御技術について話すリスクがあります。 タコを見つけるのが難しいのはなぜですか? タコが抵抗しにくいのはなぜですか?

私の意見では、海の捕食者との類推は非常に明確であり、私の意見では、どのツールと最も準備されたサイバーグループが標的攻撃でどのように使用できるか、そして伝統的な保護手段がタコなどの捕食者に対処するには不十分である理由を示します。

そして、正直に言うと、犯罪者、ハッカー、その他のグループがこの海の捕食者との関係を好む理由の詳細を長い間把握したかったのです。

興味がありますか? その後、座って、スタート! タコの生理学的特性と能力、適応と防御の能力に驚くことでしょう。

だから...

タコは無脊椎動物の海洋捕食者であり、賢い動物であり、無脊椎動物の中で最も発達した脳を持ち、環境をよく訓練し、理解し、覚えています。 科学者は今でも軟体動物の戦闘兵器に驚いています。 地球上のどの生物にもこれほど多くの偉大な適応があるとは思えません。

- タコには8つの強力な触手があり、そのおかげで獲物を簡単に習得できます。 しかし、時には彼らは成長することができます。 それらはすべて爪を備え、1〜3列の吸盤を備えています。

- 各触手には、オブジェクトの可食性または不可食性を決定する最大1万個の味budがあります。

- 非常にcな生き物:気を散らすものとして、必要に応じて触手を捨てることができます。 一定時間引き裂かれた触手は動き続け、触覚刺激に反応します。これは、反対側からの攻撃を継続したり、消えたりするための追加の注意散漫として機能します。

- タコには再生の特性があります。つまり、引き裂かれた、または捨てられた触手は、しばらくすると元に戻ります。

- 触手の根元に強力なくちばしがあり、くちばし武器の助けを借りて、犠牲者の甲羅を裂いて体に到達します。

- 最も有毒な海洋動物。 一口はタコが非常に大きな獲物に対処するのを助け、麻痺する毒の助けを借りて固定します。

- 赤外線ビジョンにより完全な暗闇で見られ、一般的にワシよりも良好なビジョンを持っています。

- 超低周波音を含む音を知覚できる;

- ジェットエンジン(マントルに水を引き込み、漏斗から水を放出する)を備えた高速スイマー、動きの同様の原理は、生物ではほとんど見られません。 50 km / h-通常速度、最大70 km / hに達することができます。

- 陸上で何時間も横になり、海岸に沿って歩くことさえできます。 地上を歩くために、彼は(体の特別な区画に)水を運びます。

- それは鋭い顎を完全に発達させており、喉には食物をすりつぶすおろし器があります。

- 捕食者の体にはスポットライトが装備されています。 皮膚の一部の領域は、夜中または永遠の暗闇が支配する深い場所でタコの道を照らします。

- 体は柔らかく弾力性があり、通常の体の大きさよりもはるかに小さな穴や隙間を貫通したり、最も人里離れた場所に巧妙に隠れたりすることができます。

- 着色は必要に応じて即座に変化するため(単純な色または斑点のモザイク)、一般的な背景と区別することは非常に困難です。

- インクボム/クラウド-奇跡の武器。ターゲット/敵の視界を混乱させ、破壊するための最も驚くべきタコデバイスの1つ。 タコは常に麻薬物質を含むインクで満たされています。 あなたが気づかれずに行く必要があるとき、または反対側から攻撃する時間を得る必要があるときに、インクを使用します。

さて、あなたはタコについてもっとよく知っており、説明を読みながら、捕食者について習得した知識と標的型攻撃を構築する機能を比較したと確信しています。 私の小さな視覚化された物語の主人公を知る時間です。

履歴1。 攻撃者にとって成功-防御者にとって失敗

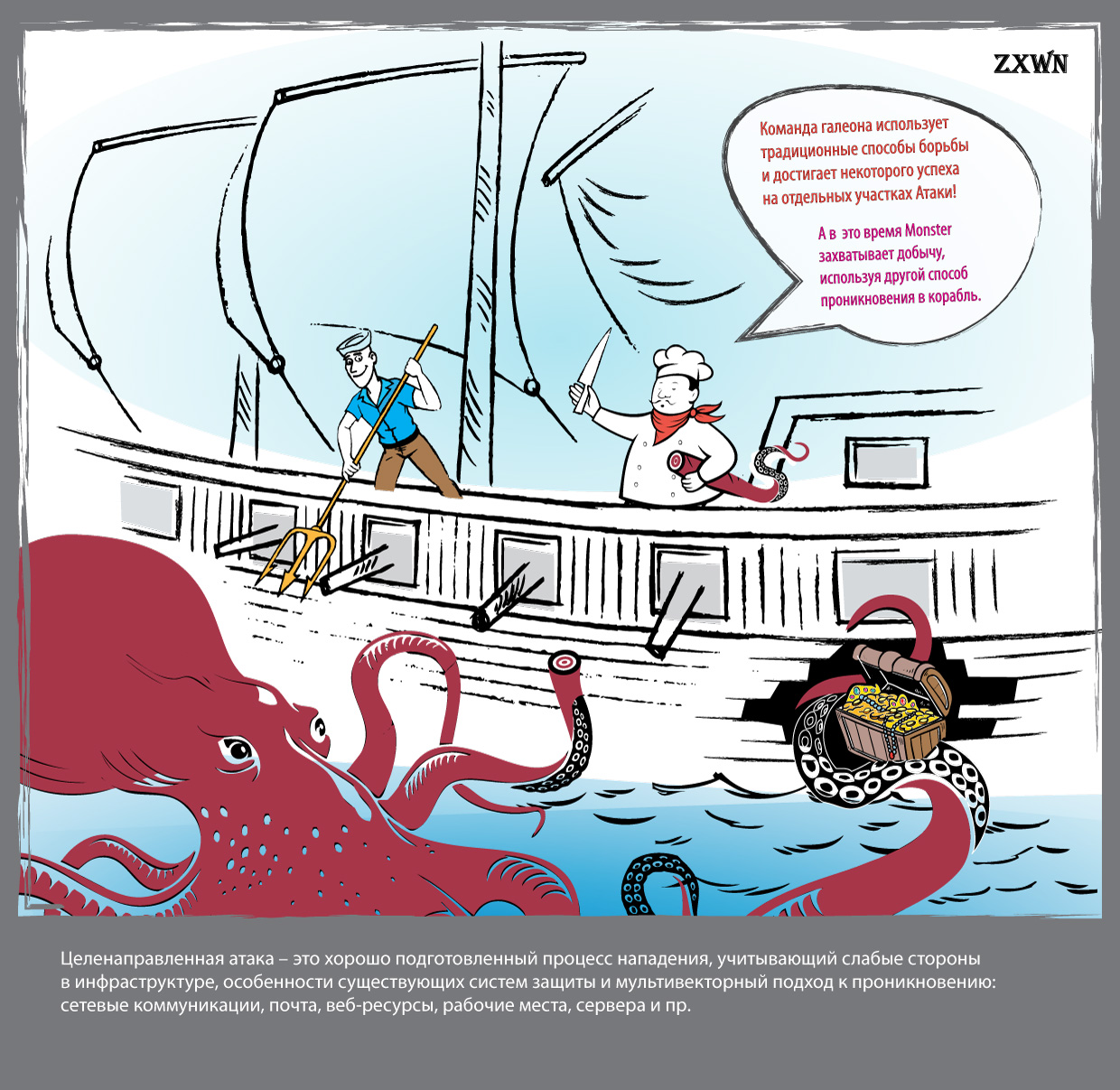

急速に成長している私たちの時代の標的型攻撃は、ビジネスに対する主要なサイバー脅威になりつつあります。 これは、サイバー犯罪者グループによって計画された特定のメリットを得るために、特定の組織のインフラストラクチャでの不正な活動の慎重に計画された長期にわたるプロセスです。 ほとんどの場合、標的型攻撃の主な段階は、準備、侵入、配布、目標達成、痕跡の隠蔽です。

準備には、目標の決定、目標に関する最大量の情報の収集、インフラストラクチャとそれに使用されるソリューションの調査、セキュリティシステムの脆弱性の特定、収集されたデータに基づく攻撃戦略の計画が含まれます。

次は、方法論の開発と、インフラストラクチャで使用される境界防衛機器に可能な限り適応できる侵入ツールの選択です。これにより、攻撃者は気付かれずに標的のインフラストラクチャに侵入できます。

サイバープロフェッショナルには、マルウェアの開発、マルウェアのデバッグ、アカウントの盗用、ソーシャルエンジニアリングの使用など、攻撃の一連の段階を開発するための無制限の時間があります。

組織が従来の境界防御手段のみを使用するだけでは、APT(Advanced Persistent Threat)レベルの複雑な脅威に対抗するには不十分です。 さまざまな侵入手段を使用して、さまざまなレベルのインフラストラクチャを目的としたマルチベクトル侵入、およびインフラストラクチャ上の既存の防衛システムをバイパスすることを目的としたマルチベクトル侵入は、複雑な標的攻撃の計画されたベクトルの1つのみをブロックすることによって停止できないことを理解する必要があります。

なぜ伝統的な治療法では不十分なのですか?

標的型攻撃自体の特性により:

- それらを回避するために使用される保護具が詳細に研究されています。

- ゼロデイ脆弱性、侵害されたアカウントが使用されます。

- 悪意のあるソフトウェアまたは特別に作成された独自のソフトウェアが使用されています。

- 信頼されているが、ネガティブな背景を作成しない侵害されたオブジェクトは、攻撃で使用されます。

- インフラストラクチャに侵入するためのマルチベクトルアプローチが適用されます。

- インサイダーから取得したソーシャルエンジニアリングとデータが適用されます。

従来の保護に固有の技術的な制限のため:

- 解決策は、既知の脆弱性または未知の一般的な(複雑でない)脅威を検出およびブロックすることのみを目的としていますが、既知の方法に基づいています。

- 単一のイベントチェーンで検出された検出の組み込みマッチングおよび相関のための機能はありません。

- 通常のアクティビティの逸脱を検出する機能はサポートされておらず、正当なプログラムなどの動作の分析はありません。

標的型攻撃は、金銭の盗難、企業秘密、個人データ、ビジネスプロセスの侵害、競争上の優位性の弱体化、恐mailと恐ex、知的財産の盗難など、さまざまな目的を追求できます。

目標に到達した後、攻撃者は痕跡を隠し、必要に応じてインフラストラクチャへの復帰ポイントを残す必要があります。

歴史2。 防御側にとって成功-攻撃側にとって失敗

標的型攻撃とAPT脅威から効果的に保護するには、組織は、標的型攻撃と高度なAPT脅威に対抗するための特殊なソリューションの使用を検討し、一般的な包括的な防御戦略を適用する必要があります。

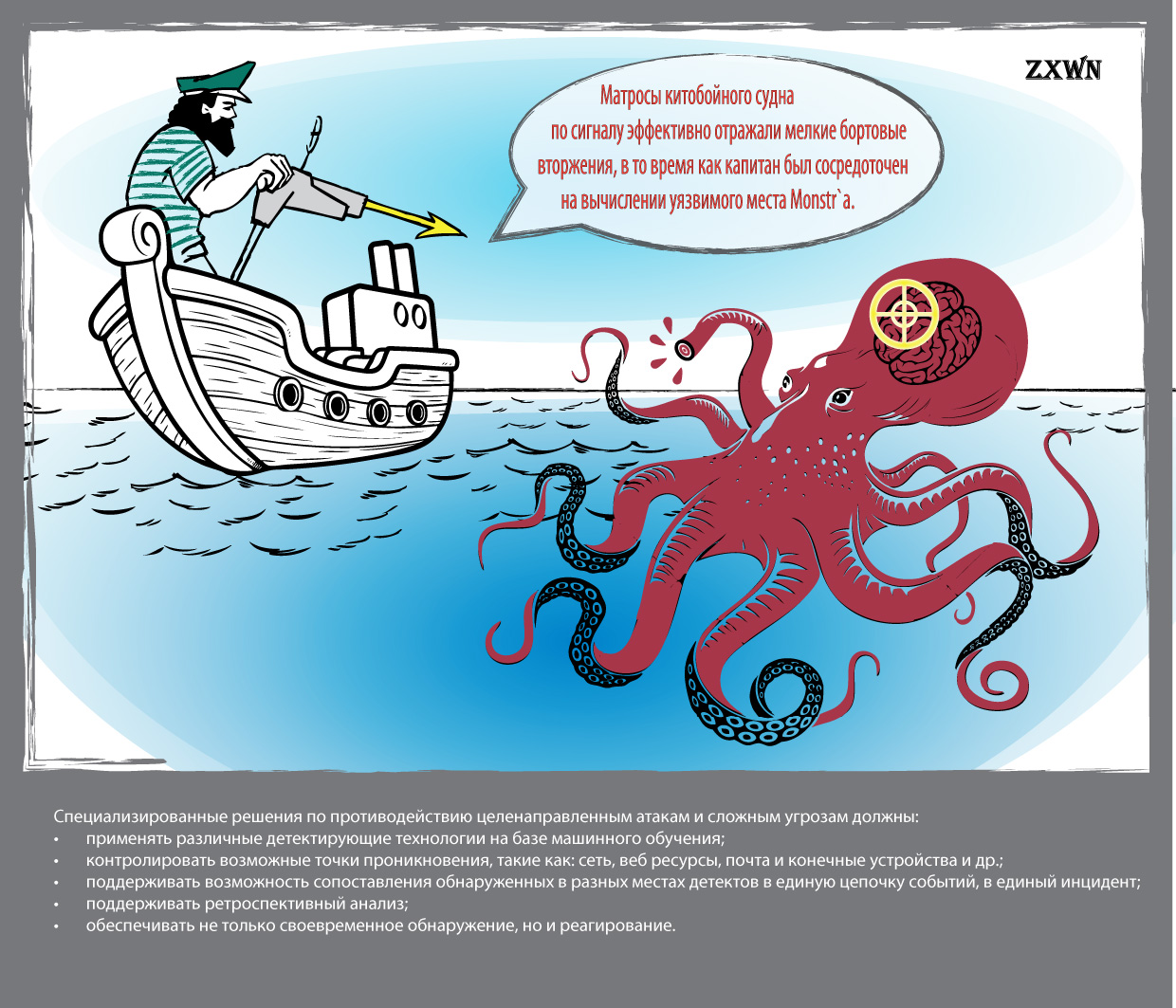

利点は、専門のソリューションが予防対策のための独自のツールと相互作用する場合、サードパーティの予防技術または組織のインフラストラクチャ上に最も頻繁に存在する技術がある場合、以前に投資されたものを保存する場合です。 大量の一般的な脅威と明らかに悪意のあるオブジェクトを検出して自動的にブロックするための予防技術の存在は、複雑な攻撃に関係のない多数の小さなインシデントを解析する必要性を排除し、APT脅威の特定を目的とした特殊なソリューションの効率を高めます。

特殊なツールは、より複雑な脅威を検出した後、従来の救済策に判定を送信できます。 これにより、双方向の相互作用と高度な脅威に対抗するための真に包括的なアプローチが提供されます。

重要なデータを処理するための厳格な要件に従う必要がある場合、ソリューションは、検出品質を損なうことなく分離モードでの操作をサポートする必要があります。 脅威のローカルレピュテーションデータベースを維持し、企業の回路の外部にデータを転送することなく、最新の脅威に関する一意の情報を迅速に提供する必要があります。 ロシア連邦で特殊なソリューションを選択する場合、FSTEC、FSB証明書の入手可能性、国内のソフトウェアレジストリでのソリューションの入手可能性、外部および内部の規制当局の要件へのソリューションのコンプライアンス、およびN 187-FZやGosSOPKAなどの法的推奨事項へのコンプライアンスへの焦点を考慮する必要があります。

特定の各組織の情報セキュリティの成熟度と企業内の必要なリソースの可用性に応じて、高度な脅威から保護するための専門ソリューションのメーカーは、製品の展開、構成、更新のサポートから提供まで、特定のケースの企業に必要な専門サービスと専門サービスを提供する必要がありますマルウェア分析およびインシデント調査の経験豊富な専門家。

侵入テスト、アプリケーションセキュリティ分析、および以下:

- アクティブな脅威検索およびデジタルフォレンジックサービス

- 脅威に関する分析レポートのポータルへのサブスクリプションの提供

- ISイベントおよびインシデント対応などの分析の24時間サービス