マイニングは、おそらくニュースの最も頻繁な機会となり、サイバー犯罪者にとって最もファッショナブルなエンターテイメントになりました。 ただし、人気がある場合-競争があります。このようなペースでは、Webページに埋め込まれたスクリプトは言うまでもなく、さまざまな開発者のいくつかの悪意のあるプログラムがすぐにすべてのコンピューターで動作します。 また、CPUリソースはゴムではありません。

マイニングは、おそらくニュースの最も頻繁な機会となり、サイバー犯罪者にとって最もファッショナブルなエンターテイメントになりました。 ただし、人気がある場合-競争があります。このようなペースでは、Webページに埋め込まれたスクリプトは言うまでもなく、さまざまな開発者のいくつかの悪意のあるプログラムがすぐにすべてのコンピューターで動作します。 また、CPUリソースはゴムではありません。

未知の職人がそのような可能性を考え、安全にプレイすることに決めました。マイナーなトロイの木馬がネットワークのオープンスペースに現れ、競合他社を見つけて停止させました。

このプログラムは、HPプリンターのドライバーを装っており、非常に説得力のある名前で呼ばれています。32ビットシステムの場合はhpdriver.exe、64ビットの場合はhpw64.exeです。 コンピュータ上で実行されると、まずアクティブなプロセスをスキャンし、それらを敵の個人リストと比較します。競合するプロセスはコードに名前でリストされます。 このディストリビューションには、有名なマイナートロイの木馬と、その動作がシステムにとって不可欠ではない正当なWindowsプロセスが含まれています。マルウェアのすべては即座に終了します。 それでは、すべてが通常通りです。コンピューターがうめき、プログラムがマイニングしています。

ただし、マルウェアはプロセスの有線リストによってガイドされるため、その機能は非常に限られています。 次のステップは、明らかに、行動分析モジュールを備えたトロイの木馬です。これらは有名なだけでなく、新しい競合他社も捕まえることができます。

あまりスマートではない交差点

ニュース

世界の大都市では、科学者と発明者が新しいテクノロジーを活用して交通量を最適化し、交通渋滞を克服する方法を考えていますが、同僚はすでに将来の都市でも身近な交通渋滞を維持する方法を発見しています。 そして、これは、たとえば、一般的なV2Iシステムの1つであるI-SIGの標準構成の欠陥を介して行うことができます。これにより、スマートカーは交差点インフラストラクチャと情報を交換し、信号機モードを交通量に合わせて調整できます。 この技術は、ニューヨークを含むいくつかのアメリカの都市ですでに使用されています。

システムの結果が交差点に到着した最後の車に依存するという事実を利用して、交通渋滞を呼び出すことができます。 特定の車両が複数の信号を送信する場合、彼女はそれらの信号のそれぞれを正直に新しい車に取ります。 フーリガンは、この単純な考え方を利用できます。信号機の近くに駐車されたサイバー犯罪者によって作成された悪意のあるスマートカーは、交差点に存在しない車を長い間スキップさせます。

ただし、攻撃者はこの脆弱性を利用しようとする必要があります。 自動化された道路の交通を真剣に停止するには、数千台のスマートカーが必要になります。 そのため、大規模な妨害行為を実行するために、攻撃者は産業規模で感染させる方法を考え出す必要があります。 V2Vテクノロジーの最新の実装では、マルウェアを車から車に転送することは許可されていないようです。

監視カメラはどこを見ていますか?

ニュース 詳細

防犯カメラは現在、ほぼすべての場所で使用されていますが、おそらく公衆トイレを除きます。 しかし、彼らが普通の詐欺師を怖がらせることができるなら、サイバー犯罪者は興味を持ちそうです。

したがって、ハンファテックウィン製のハンファSmartCam SNH-V6410PNカメラは、民間のアパートや家屋、小規模オフィスで最もよく使用されており、最近はクラッカーにとってはちょっとしたものです。 考えてみてください:パスワードとデバイスのシリアル番号はブルートフォースから保護されておらず、データは通常のHTTPを介して送信され、カメラはクラウドを介して他のデバイスに接続します。簡単な操作でJabberアカウントの所有者がアクセスできます。

犯罪活動の範囲:ビデオ監視オブジェクトを密かに覗き見たり、所有者がまだクラウドに登録していないカメラを登録したり、悪意のあるファームウェアをデバイスにダウンロードして、ローカルネットワークを介して他のデバイスを攻撃したりすることができます(更新サーバーのアドレスは構成ファイルは暗号化されておらず、簡単に置き換えることはできません。

1つ喜ばしいことは、これらのバグのほとんどはすでに正常に修正されており、残されているものは急いで修正されていることです。 だから、これは、一般的に、怖くないです。 会社が無害な家庭用カメラだけでなく、他の多くのデバイスも生産していることに気づいたとき、それは怖くなります。 それは、実際には、銃器を備えたロボットです-そうです! -ビデオカメラ。

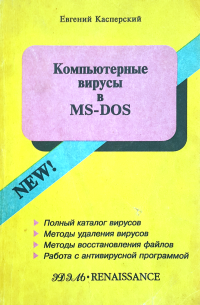

古物

「アストラ-1010」

暗号化された非常に危険な常駐ウイルスは、感染ファイルの起動時に実行ディレクトリの.COMおよび.EXEファイルに書き込まれ、その後実行されるファイルに書き込まれます。 .EXEファイルの感染アルゴリズムには、ファイルの損失につながる多くのエラーが含まれています。 月の16日に、ハードドライブのMBRのパーティションテーブルを暗号化します(XOR 55h)。 int 21hをトレースします。 次の行が含まれます:「©AsTrA、1992」、「(3)」。

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。