EthernalBlueやHeartbleedのような歯科の脆弱性は多くの注目を集めており、主なものはシステムソフトウェアのタイムリーなパッチ適用であるという考えに拍車をかけています。 ただし、重要な構成の欠陥はそれほど一般的ではなく、単に更新プログラムをインストールするだけで常に修正されるとは限りません。

このようなセキュリティ上の欠陥のいくつかについて一言言いたいと思います。なぜなら、それらは(最初ではないにしても)毎秒の顧客で発見され、何年も修正されていないからです。

ディレクターからの手紙

ソーシャルエンジニアリングは、従来の保護対策では不十分なため、ナンバーワンの問題です。 会社の従業員に予期しない電子メールに注意するように教えることは可能ですが、1日にさまざまな送信者から何十もの電子メールを受信する狭い専門家になると、良い結果を期待するのは困難です。

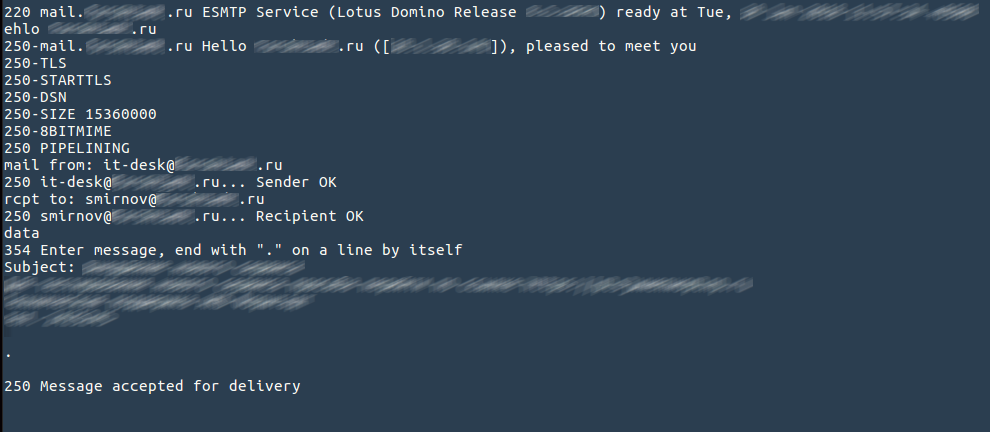

SMTPサーバーを見てください。 高い確率で、送信者認証なしでメールを処理します。 大量のスパムが外部に送信されるメールリレーではなく、これはほとんど見られません。 これは別の種類の問題です。誰でも外部からメールサーバーに接続し、認証なしでローカルユーザーにメールを送信できます。 この場合、送信者アドレスは任意です-外部または内部。 ITサポートに代わってメールを送信したいですか? これ以上簡単なことはありません:

ただし、ローカル送信者のアドレスが不明な場合でも、ほとんどの場合、メールサーバーは通信を送信するローカルユーザーがいるかどうかを確認するため、アドレスを取得することができます。

攻撃シナリオは簡単です。 被害者の手紙の作成者に対する故意の高い信頼を悪用します。攻撃者は、被害者に添付ファイルを開かせるか、リンクをたどります。 今日のアンチウイルスソフトウェアの不正行為は技術の問題です。 ほとんどのウイルス対策ソフトウェアは、既知の脆弱性を悪用するコードを含むファイルを自信を持ってキャッチし、カスタマイズされたコードに対処できるのはごくわずかです。 分析エンジンから不審な命令のチェーンを「隠す」難読化ツールと暗号化ツール(Pyherionなど)を使用することで、悪意のあるコードの高い機密性を実現できます。 サンドボックスやその他の高度なビヘイビアーアナライザーを克服するために、コードにタイマーを追加して、実行中のプロセスがシステム内のアクティビティを表示しない遅延やその他の多くのトリックを設定します。 攻撃者は、リスクなしでカスタマイズされたマルウェアを準備およびテストできるため、セキュリティベンダーの一歩先を行くことがよくあります。

実際には、これにより、10のうち8つのケースで、ユーザーのワークステーションで有効なバックドアを取得できます。

無防備なネットワーク

厳格なアクセスリストを備えた適切にセグメント化されたネットワークは、内部のペンテストでは非常に一般的です。 管理アカウントの追加の保護手段(LAPSテクノロジなど)は、Windowsを実行している侵害されたホストのOSメモリから資格情報を抽出することを目的とした攻撃の可能性を制限します。 ホストが十分に保護されている場合があり、攻撃者はアプリケーションレベルまたはネットワークインフラストラクチャで攻撃ベクトルを探す必要があります。 後者は恐ろしく頻繁に発見されます。 シスコの機器をベースとするネットワークに一般的なセキュリティホールの例を挙げてみましょう。

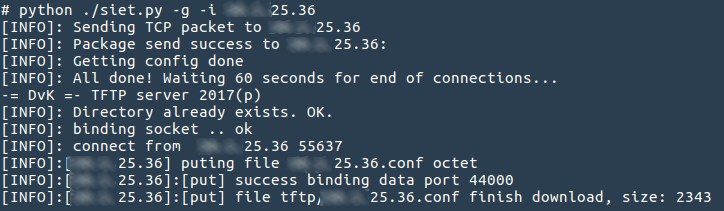

問題の本質は、最新のCisco Catalystスイッチに存在するCisco Smart Install(SMI)により、認証なしでデバイス設定を変更できることです。 SMIサービスは、ネットワークデバイスの初期構成を対象とするため、多くのスイッチモデルでデフォルトで有効になっています。 さらに、場合によっては無効にできないことがあり(たとえば、IOSバージョン15.1(2)SY11、15.2(1)SY5、15.2(2)SY3を搭載したCatalyst 6500シリーズ)、唯一の保護手段はACLの使用です。

Ciscoネットワーク機器のポート4786 / tcpを確認してください。 高い確率で、その上で動作するサービスを見つけるでしょう。

SMIを過去の初歩と見なすのは正しくありません。時間が経つにつれて、SMIにSMIが追加されました。 IOS 15.2から、インストール後のスクリプトを有効モードで実行する機能が追加されましたが、これにはまだ認証は必要ありませんでした。 アップロード/ダウンロードの構成手順は、iOSのすべてのバージョンで利用できます。

ネットワークデバイスの構成を取得および変更する機能のおかげで、ネットワークを攻撃する幅広い機会があります:管理の詳細の開示とネットワークトラフィックの傍受から始まり、アクセスリストの再描画とリモートスイッチに存在するVLANへの包含で終わります。 ネットワークデバイスがネットワークの保護されたセグメントに接している場合、そのキャプチャは侵入者が保護されたセグメントに侵入することを意味します。

運転は禁止できません

ADディレクトリサービスの柱の1つであるグループポリシーにより、管理者はアカウントの詳細を必要とする多くの構成シナリオを実装できます。 このようなポリシーの構成は、ドメインコントローラーのSYSVOLディレクトリのXMLファイルに保存され、すべての参加者がアクセスできます。 問題は、ポリシーで指定されたアカウントのパスワードが暗号化された形式でcpassword属性に保存され、暗号化キーが公開されており変更できないことです。 したがって、ドメインのすべてのメンバーは、次のファイルに保存されているアカウントのパスワードの値を受け取り、解読できます。

- groups.xml

- scheduledtasks.xml

- services.xml

- datasources.xml

明らかに、ほとんどの場合、この方法で保存されたアカウントには管理者権限があります。

2014年、マイクロソフトは、ユーザーがグループポリシー設定にユーザー名とパスワードを保存できないようにするセキュリティ修正プログラムKB2928120 / KB2961899をリリースしました。 ただし、既存のポリシーを強制的に切断または変更することはあえてありませんでした。 はい、ユーザー資格情報を含む新しいグループポリシー設定を作成することはできなくなりましたが、以前に作成した設定は引き続き機能し、次の形式のメッセージでドメインの管理者に警告します。

マイクロソフトは、管理者に回避策とドメイン構成スクリプトを実装するための代替方法を提供しましたが、ほとんどの場合は聞かれませんでした。

まとめ

重要なセキュリティ問題の大部分は、パッチをインストールしても修正できません。 情報システムコンポーネントの構成標準は、無視すべきではない効果的で低コストの保護手段です。 これらが存在しない場合、完全性の監視、行動異常の特定、疑わしいトラフィックなど、高価な検出手段のみに頼ることができます。

Andrey Zakharov、チームリーダー、Jet Infosystems情報セキュリティセンター