これは、「情報セキュリティの基本」トピックに関する一連の記事の4番目の記事であり、 仮想サーバーまたは実稼働ネットワーク上の他のマシンのシステムとデータの安全性を理解し、確保するのに役立ちます。 以前に説明した質問:

今日、セキュリティの専門家が関連する標準と仕様の知識なしで行うことはほとんど不可能です。 これにはいくつかの理由があります。 正式なことは、「暗号化」標準や「管理文書」などの特定の標準に従う必要性が法律で定められていることです。 しかし、最も説得力のある実質的な理由。

まず、標準と仕様は、主に情報セキュリティの手順レベルとソフトウェア技術レベルに関する知識を蓄積する形式の1つです。 彼らは、最も資格のある専門家によって開発された、実績のある高品質のソリューションと方法論を記録します。

第二に、両方ともハードウェアおよびソフトウェアシステムとそれらのコンポーネントの相互互換性を確保する主な手段です。

第三に、情報セキュリティ標準は、「セキュリティ機器の製造業者」、「消費者」、さまざまな「認証専門家」という3つの異なる観点を調整し、すべての関係者間の相互作用のための効果的なメカニズムを作成するという困難な課題に直面しています。

消費者は、ニーズに合った製品を選択して問題を解決できる方法に関心があります。これには、セキュリティ評価尺度が必要なWndows Server OSを実行するVPSが含まれる場合があります。 また、消費者は、メーカーに要求を定式化できるツールが必要です。 残念ながら、多くの消費者は、セキュリティ要件が必ずしも利便性だけでなく速度にも矛盾することを理解していないことがよくありますが、互換性に一定の制限を課すことが多く、一般的に、ユーザーに広く普及しているが安全性の低い手段を放棄するように強制します。

認証の専門家は、標準をセキュリティのレベルを評価し、消費者が自分自身で最も効果的な選択をする機会を提供できるツールと見なしています。

最初の最も有名な文書の1つは、米国防総省の「コンピューターシステムのセキュリティの基準」として90年代に開発された、いわゆる「オレンジブック」でした。 A、B、C、Dの4つのセキュリティレベルを定義します。Aは最高レベルのセキュリティであり、それに応じて最も厳しい要件が課されます。

オレンジブックは最初の最も有名な文書の1つになりましたが、情報セキュリティを確保したいすべての州が、情報セキュリティの分野で「国家標準」という独自の文書を作成したことは明らかです。 これらには、欧州の情報技術セキュリティ基準、カナダのコンピューターシステムセキュリティ基準、および英国の実用的な情報セキュリティ管理規則が含まれます。ちなみに、国際標準ISO / IEC 17799:2000(BS 7799— 1:2000)。 現時点では、標準ISO / IEC 27001:2013の最新バージョン、および「ソ連国家技術委員会の指導文書」(およびロシア)。

アメリカ人はソ連国家技術委員会の活動を高く評価していることに留意すべきです。 アメリカの出版物は、情報を保護し、技術的知能に対抗するソビエト機関は、ソビエト連邦について西側で知られているすべてを慎重に調査し、「実像をゆがめるために膨大な量の資料」を開発すると書いた。 彼らが報告した委員会は、外国人が存在するすべての軍事パレードと演習、ミサイル基地と兵舎の建設を制御し、一部の分野では成果が意図的に隠され、他の分野ではミサイル防衛など、非常に誇張されています。 この分野での国家技術委員会の活動は、本当にすぐに最初の成果をもたらしました。 アメリカの新聞The New York Timesは、すでに1977年にソ連の造船所と造船所で取られた措置の結果として書いたように、アメリカ人はソビエト潜水艦の建設の進行を監視するのに問題があった。

ソビエト時代の「ソビエト連邦国家技術委員会」の結果は、軍事産業複合体の企業における情報の安全性の向上、埋め立て地での新しいタイプの武器のテストだけではありませんでした。 ACSとコンピューターで処理される情報のセキュリティを確保するために深刻な作業が行われました。特に、機密情報の漏洩を排除する機密文書を処理するための安全なコンピューター制御システムとツールが作成され、政府機関とソビエト軍の最高司令部などで通信チャネルが導入されました。

また、標準の以前に示された役割は、2002 年12月27日付けの「 技術規制に関する連邦法」N184-で修正されていることに注意する必要があります。

上記の法律で宣言された標準化の原則の中で、第7条「技術規制の内容と適用」には、国家標準の作成の基礎として国際標準を適用するという原則が含まれています。および地理的特徴、技術的または技術的特徴、またはその他の理由、またはロシア連邦 これは、国際規格または個々の位置の採用に対して下落しました。

条項7.条項8:

国際標準またはそのセクションが気候および地理的特徴を含め、この連邦法第6条に記載されている目標を達成するのに効果的または不適切でない限り、技術基準の草案の策定の基礎として、国際標準の全体または一部を使用する必要がありますロシア連邦、技術的および(または)技術的特徴。 (2009年7月18日の連邦法N 189-FZにより修正)

ロシア連邦の国家基準は、全体または一部が技術規則草案の開発の基礎として使用できます。

実用的な観点から、情報セキュリティの分野における国際、国内、および業界のものを含む標準と仕様の数は無限であるため、それらのほんの一部を示します。国家標準の完全なリストは、 FSTEC ofロシアの Webサイトの対応するセクション「National Standards」に記載されています。

| 指定 | ロシア語の名前 |

|---|---|

| GOST R 50739-95 | コンピューター施設。 情報への不正アクセスに対する保護。 一般的な技術要件 |

| GOST R 50922-2006 | 情報保護。 主要な用語と定義 |

| GOST R 51188-98 | 情報保護。 コンピューターウイルスのテストソフトウェア。 サンプルマニュアル |

| GOST R 51583-2014 | 情報保護。 安全な実行で自動システムを作成する手順。 一般規定 |

| GOST R 53110-2008 | 公共通信ネットワークの情報セキュリティを確保するためのシステム。 一般規定 |

| GOST R 53111-2008 | 公共通信ネットワークの機能の安定性。 要件と検証方法 |

| GOST R 53113.1-2008 | 情報技術。 秘密のチャネルを使用して実装された情報セキュリティの脅威からの情報技術および自動システムの保護。 パート1.一般条項 |

| GOST R 53113.2-2009 | 情報技術。 秘密のチャネルを使用して実装された情報セキュリティの脅威からの情報技術および自動システムの保護。 パート2.秘密チャネルを使用した攻撃からの情報、情報技術、および自動システムの保護の編成に関する推奨事項 |

| GOST R 54581-2011 / I | 情報技術。 セキュリティ方法とツール。 ITセキュリティにおける信頼の基本。 パート1.概要と基本 |

| GOST R 54582-2011 / | 情報技術。 セキュリティ方法とツール。 情報技術のセキュリティに対する信頼の基礎。 パート2.信頼方法 |

| GOST R 54583-2011 / | 情報技術。 セキュリティ方法とツール。 情報技術のセキュリティに対する信頼の基礎。 パート3.信頼方法の分析 |

| GOST R ISO 7498-1-99 | 情報技術。 オープンシステムの相互接続。 基本的な参照モデル。 パート1.基本モデル |

| GOST R ISO 7498-2-99 | 情報技術。 オープンシステムの相互接続。 基本的な参照モデル。 パート2.情報セキュリティアーキテクチャ |

| GOST R ISO / IEC to 13335-5-2006 | 情報技術。 セキュリティ方法とツール。 パート5.ネットワークセキュリティ管理ガイド |

| GOST R ISO / IEC 15408-1-2012 | 情報技術。 セキュリティ方法とツール。 情報技術のセキュリティを評価するための基準。 パート1.はじめにと一般的なモデル |

たとえば、 GOST R 53113.2-2009 「情報技術(IT)」を検討してください。 隠れたチャネルを使用して実装された情報セキュリティに対する脅威からの情報技術と自動化されたシステムの保護。

パート2.秘密チャネルを使用した攻撃からの情報、情報技術、および自動システムの保護を組織化するための推奨事項。

この標準は、自動化されたシステムでの隠れチャネルの機能の一般的なスキーム、脅威モデルを作成するための規則だけでなく、情報を保護するためのさまざまな推奨事項、およびそのような隠れチャネルの存在を考慮に入れた情報セキュリティシステムの構築に使用される方法も提示します。

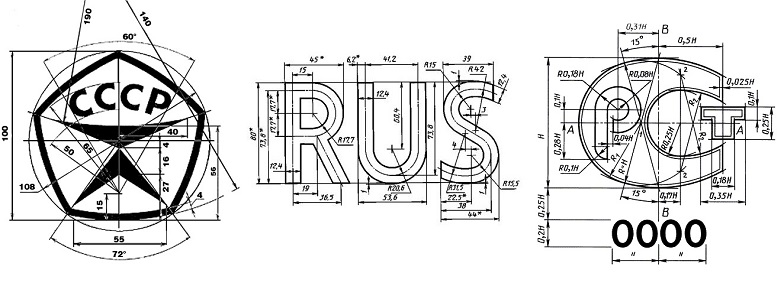

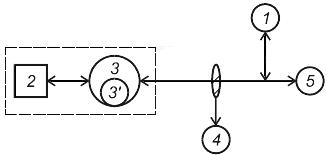

以下の図1に、自動化システムでの隠れチャネルの機能の一般的な図を示します。

図1-自動化システムにおける隠れチャネルの機能メカニズムの一般的なスキーム

1-制限された情報への不正アクセスまたは自動システムへの不正な影響を目的とするセキュリティ侵入者(攻撃者)。

2-アクセス制限情報または重要な機能。

3-2および5へのアクセスを許可されたサブジェクト。

3 '-セキュリティ違反者のエージェント。2との閉ループ内にあり、サブジェクト3に代わって2と対話します。

4-検査官(ソフトウェア、ハードウェア-ソフトウェア、ハードウェア、または人)、情報のやり取りを制御する(彼女の)3、閉ループを横断し、情報のオブジェクトを外部環境から分離する;

5-閉回路の外側に位置し、3が許可された情報のやり取りを実行するサブジェクト

隠れチャネルを使用して実装できるセキュリティの脅威には次のものがあります。

1.マルウェアとデータの導入。

2.攻撃者がコマンドをエージェントに送信して実行します。

3.暗号化キーまたはパスワードの漏洩。

4.個々の情報オブジェクトの漏洩。

隠されたチャネルを使用した攻撃から情報、情報技術、および自動化されたシステムを保護することは、プロセスの各反復で繰り返される以下のステップを含む循環プロセスです。

1.貴重な資産を特定し、秘密のチャネルを使用して攻撃の結果を評価するなど、組織の資産のリスク分析

2.隠れチャネルの特定と、組織の資産に対する危険の評価

3.隠れチャネルに対抗するための保護対策の実施

4.隠れチャネルの反作用に対する制御の組織。

秘密チャネルを使用して実装された情報セキュリティの脅威に対する保護プロセスの周期性は、前回の反復時に未知の秘密チャネルを構築するための新しい方法の出現によって決定されます。

リスク分析の結果を考慮して、隠れたチャネルのハザード評価に基づいて、そのようなチャネルに対抗することの適切性または不適切性に関する結論が導き出されます。

非表示のチャネルを特定した結果に基づいて、それらを使用して実装された脅威に対処するためのアクションプランが作成されます。 これらの対策には、隠れチャネルを使用して実装された情報セキュリティに対する脅威に対抗する既知の(または既存の改良)方法のいずれかの実装が含まれる場合があります。

保護対策として、以下を使用することをお勧めします。

1.情報チャネルの帯域幅を削減します。

2.自動化システムを構築するためのアーキテクチャソリューション。

3.自動化システムの保護の有効性を監視します。

隠れたチャネルを使用してレンタルするVDSサーバーの情報セキュリティに対する脅威に対抗する方法の選択とその実装計画の形成は、保護された自動システムの個々の特性に基づいて専門家によって決定されます。

ご覧のように、標準の短いリストでさえ、規制や推奨事項は言うまでもなく、決して十分ではありませんが、少なくともこの分野の基本的な知識がなければなりません。そうすれば、自分自身を方向付けるだけでなく、必要な標準を実行することもできます。