産業用制御システムの保護に関する経験を収集し、この分野で最も一般的な問題と一般的なセキュリティ神話について話すことにしました。

ACS TPは、工業企業の技術機器の管理を自動化するために設計されたハードウェアとソフトウェアの複合体です。

ASU TPは、原則として、複数レベルの構造を持っています。

- オペレーター/スーパーバイザーレベル(上位レベル)。

- 自動制御レベル(中間レベル)。

- アクチュエータの入力/出力レベル(より低い/フィールドレベル)。

ACS TPレベルの数、および各レベルでの構成は、その目的と実行されるターゲット機能に依存します。 さらに、機能、領土、またはその他の特性に応じた自動制御システムの各レベルで、他の追加セグメントを区別できます。 それでも、現在の段階では、以下の一般的な表現に限定しています。

問題1:「エアギャップ」の神話

多くの産業用制御システムは長い間構築されてきました。 そして、技術的なネットワークとシステムは外界から完全に隔離されているため、この分野の情報セキュリティを確保することは重要であると認識されず、せいぜい優先事項ではありませんでした。 ただし、現在、技術ネットワークと企業ネットワークの境界はますます曖昧になり、さらに、イーサネット/ IP、および一般に企業ネットワーク技術が技術ネットワークでますます使用されています。

これらのプロセスはビジネスのニーズによって決定され、ネットワーク接続の必要性の結果として、通常、お客様は次のシナリオのいずれかを観察します。

- 顧客は、企業ネットワークと技術ネットワークをペアリングおよびセグメント化するプロジェクトを実装しました。このプロジェクトは、接続されたセグメントで情報セキュリティを提供する統合アプローチを提供します。 現時点では、最もまれなオプションですが、私たちはそれを複数の顧客と出会いました。

- 顧客の企業ネットワークと技術ネットワークは、利用可能なスキームの1つに従って接続されており、IT、IS、およびICSサービスに対して非常に安全と思われます。 これは、ファイアウォールを使用した接続、ACL(アクセス制御リスト)を備えたルーター、および複数のネットワークカードを備えたAWP /アクセスサーバーまでのその他のオプション(非常に一般的なケースの1つ)に似ています。 これらのスキームは、多くの場合、企業ネットワークの外部からのアクセスを含む多数のアクセスでオーバーレイされます-生産地域に設置されたATM、産業用制御システムのベンダーのベンダーのリモート作業、および関連するその他の契約組織。 その結果、実際、これらのスキームは時間の経過とともに次のオプションに変換され始めます。

- 一般的なネットワークでのICSのみ。 信じられないように思えますが、残念ながらこのオプションは広く普及しています。

さらに、従業員が自分の目的のために積極的に使用する最新の技術(モバイルデバイスとモバイルインターネット、USBモデムなど)の開発と大量利用の影響も影響します。 職場でインターネットにアクセスしたいオペレーターから始まり、たとえばオフィスから20 kmにある最終施設への移動時間を節約したいIT管理者で終わります。

A社のA&C PentAtestの結果(レポートからの抜粋)

作業中、監査員は、次のことが発見されたIPアドレス172.28.XX.YYのユーザーのワークステーションのリモートワークステーションにアクセスしました。

保存された詳細でのVPN接続の使用により、監査人は、対応するSCADAシステムの管理インターフェイスを使用して、特定されたワークステーションから、技術インフラストラクチャのネットワーク機器および最終施設の機器に直接アクセスできました。

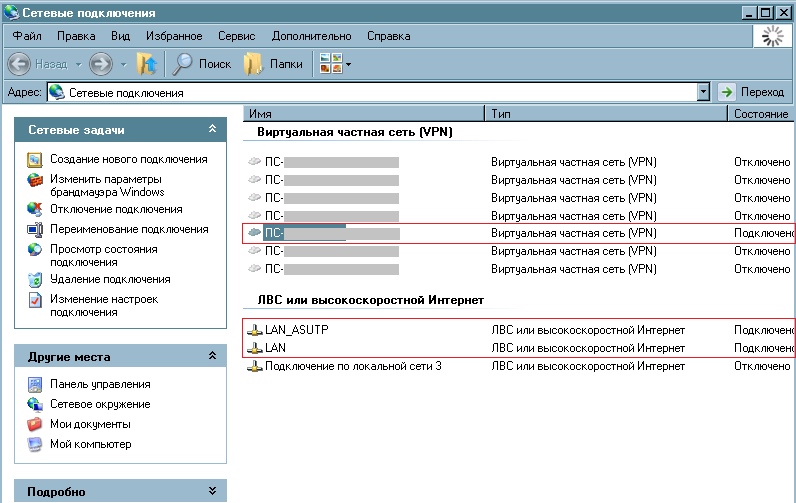

- 隔離されていると見なされる技術インフラストラクチャのセグメントへのVPN接続の保存された設定(図を参照)。

- さまざまなメーカーが使用するSCADAシステムへのアクセスと制御の詳細を含む、技術インフラストラクチャのノードへのアクセスの詳細を含むファイル。 ファイルは、認証なしで共有ネットワークディレクトリ内の企業ネットワークのすべてのユーザーがアクセスできました(図を参照)。

保存された詳細でのVPN接続の使用により、監査人は、対応するSCADAシステムの管理インターフェイスを使用して、特定されたワークステーションから、技術インフラストラクチャのネットワーク機器および最終施設の機器に直接アクセスできました。

ローカルUSBモデムの使用に関する上記の問題を補足します。 USBモデムのような電話。 ホームルーター、ホームストレージサーバー、および現代生活のその他の「機能」。 たとえ企業ネットワークと技術ネットワークが最良の方法で接続されていても-シナリオの最初は、残念ながら、実際には状況が実際にそうであることを意味するものではなく、特定の場所では、たとえば個人的なインターネット接続や企業への無制限のアクセスがありますネットワークとバック。

その結果、ICS内のC&Cとの通信により、攻撃者またはマルウェアが容易に侵入される可能性があるという暗い画像が得られます。 一般的に言えば、企業ネットワークを脅かすものはすべて、テクノロジーセグメントを実際に脅かすというように、次のように定式化できます。 これは、企業ネットワークを保護する技術を技術インフラストラクチャおよび自動プロセス制御システムに移行する必要があることを意味するものではありませんが、技術セグメントの情報セキュリティリスクは企業のものに劣らないことに注意する必要があります。

問題2:ICSのISおよびIS衛生

技術的なネットワークとセグメントは、同時に企業のネットワークとシステムとは大きく異なります。 したがって、典型的なITシステムとは異なり、典型的なプロセス制御システムは次のことを行います。

- これは、応答時間が重要であり、遅延とデータ損失が許容できないリアルタイムシステムです。

- 広範なOSおよびプロトコルに加えて、専門的で特別に開発された(独自の)ものが広く使用されています。

- ライフサイクルは10〜15〜20年で、一部のオブジェクトでは最大30年です。

- コンポーネントは隔離され、地理的に離れており、物理的にアクセスが困難です。

- 自動プロセス制御システムへの再起動は受け入れられない場合があります。 多くの場合、アップデートなどをインストールすることは不可能です。

その結果、顧客の最終施設では、ある種の独自の開発が使用されている状況(製造元もサポートもまだ残っていない)、一般的なシフトアカウント、パスワードを変更できない、ログインと一致する状況(有名な管理者/管理者)。 パスワードを設定できる場合、結局のところ、多くの自動プロセス制御システムは10〜15年以上前のものであることを思い出します。

PentAプロセス制御システム会社Bの結果(レポートからの抜粋)

監査人が特定した技術ネットワーク図と、それらをユーザーセグメントとペアリングする方法の調査により、IPアドレス10.65.XX.YY、10.65.XX.ZZのノードがユーザーネットワークと技術ネットワークの間のルーターとして機能することが示されました。 これらのデバイスへのアクセスは、簡単に選択可能なルートパスワードを持つルートユーザーアカウントの詳細を使用して、SSHプロトコル経由で可能です。 上記のIPアドレスへのアクセスを取得した後、ホストが特定され、PSIシステムコントローラーであることが判明しました(図を参照)。

グラフィックセッションを転送し、SSHトンネルをサポートする機能を備えたこれらのSSHサービスデバイスで作業することにより、監査者はトラフィックトンネリングを整理し、PSIシステムコントローラーを介して技術的ネットワークノードの選択的スキャンを実行し、技術的ネットワークのパスワード保護サブシステムに対する後続の攻撃を行い、ユーザーから隔離されたデバイスにアクセスできますセグメント。

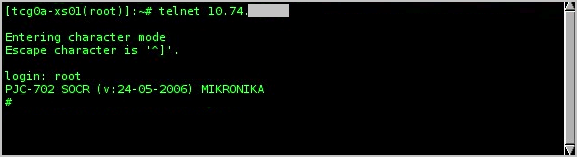

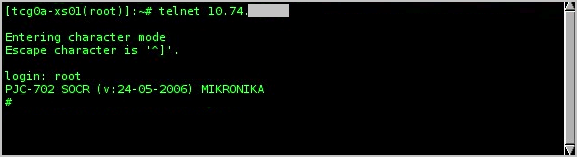

特に、監査人はMIKRONIKA機器に基づく技術的ネットワークへのアクセスを取得し、デバイスへのリモート特権アクセス用のパスワードを持たないルートアカウントの詳細を使用してTelnetプロトコルアクセスが使用されました(図を参照)。

グラフィックセッションを転送し、SSHトンネルをサポートする機能を備えたこれらのSSHサービスデバイスで作業することにより、監査者はトラフィックトンネリングを整理し、PSIシステムコントローラーを介して技術的ネットワークノードの選択的スキャンを実行し、技術的ネットワークのパスワード保護サブシステムに対する後続の攻撃を行い、ユーザーから隔離されたデバイスにアクセスできますセグメント。

特に、監査人はMIKRONIKA機器に基づく技術的ネットワークへのアクセスを取得し、デバイスへのリモート特権アクセス用のパスワードを持たないルートアカウントの詳細を使用してTelnetプロトコルアクセスが使用されました(図を参照)。

また、技術プロセスおよび制御アクションに関する情報の大部分は技術システムで流通していますが、通常、そのアクセシビリティと整合性に重点が置かれていますが、通常、機密性の確保の問題はあまり注目されていません。 そして、これは、産業用制御システムの分野で情報セキュリティを確保しようとする動きの「遅延」を説明する追加の理由の1つです。

そのため、脆弱性のファンが多い、古くてサポートされていないソフトウェアで実行されている実質的に安全でないシステムがあります。 そのようなシステムにアップデートをインストールすることは、ほとんどの場合、不可能、インストールできない、再起動できない、その他の多くの理由により不可能です。 これは結論につながります。技術的なネットワークとシステムの問題と脆弱性は、平均的な企業ネットワークよりもさらに高いです。

この場合、メーカーがサポートするシステムとソフトウェアを使用する場合でも、生産側からは通常、セキュリティの問題を排除することを目的とした更新に対して安定した抵抗があります。 そして、ほとんどの場合、この拒否は、課せられたセキュリティ対策にまで及びます(ところで、実装や将来の運用中に使用することを想定していない場合でも、ブロッキングメカニズムが何らかの方法で宣言および実装されている場合、正当化されるかもしれません)。

これらの問題のほとんどは、地元の従業員による可能な行動を含め、顧客に知られていることに注意することが重要です。 ISに関連するISリスクは、非常に厳格な組織的対策と物理的セキュリティ対策によってカバーされています:領土への持ち込みの禁止、さまざまなデバイスと外部メディアの使用、機器ポートの使用可能性の物理的制限など。 対策)。 ただし、これらの対策では、プロセス制御システムを確実に保護することはできません。

上記の状況と問題を要約すると、自動プロセス制御システムの情報セキュリティに関する現在の状況に関して、次の主な点に注意することができます。

- システム、プロトコル、コントローラーへの複雑な攻撃がなくても、産業用制御システムの「すべてを壊す」ことができます。

- 技術ネットワークにおける情報セキュリティの初期リスクは、それだけでなく、企業ネットワークよりも著しく高いものです。

- これらのリスクには、少なくとも以下を考慮した独自の一連のアクションと手段が必要です。

- ビジネスプロセスの途方もない重要性と継続性。

- 更新が不可能。

- 従来の情報セキュリティシステムの実際の適用不能または適用不能、特にブロックメカニズム。

ただし、制限要因がいくつあっても、ACS TPを保護する必要があります。 記事の第2部では、これらの問題を考慮して、本格的な監視とサイバー攻撃への対応を実行する方法について説明します。 繰り返しますが、顧客からの実例とケースがあります。 お見逃しなく!