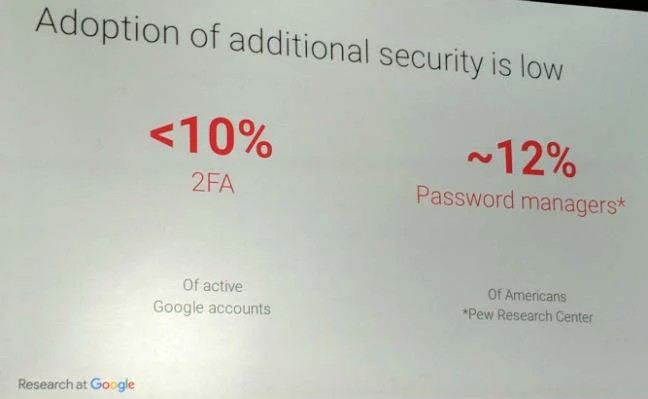

2要素認証を使用するアカウントは10%未満、パスワードマネージャーを使用するアカウントは約12%

Googleが2要素認証(2FA)を導入してからほぼ7年が経過しましたが、今のところほとんど誰も使用していません。

1月のUsenixのEnigma 2018 Information Security Conferenceで、GoogleソフトウェアエンジニアのGrzegorz Milkaがプレゼンテーションを行いました。 彼は、一般ユーザーのセキュリティとの関係について悲しい統計を発表しました。アクティブなGoogleアカウントの10%未満が2FAを使用し、アメリカ人の約12%のみがパスワードマネージャーを使用しています(Pew Research Centerの統計)。 このトピックは最近Geektimesで議論されました。

Googleは2FAを有効にし、電話番号を要求しますが、これは企業と個人データを共有する準備ができていない人には適していません。 それは合理的な立場です。 ただし、ほとんどのユーザーは、他の理由で2FAを無視することを好みます。 なんで?

Googleは、主要なインターネットサービスの中で2FAを実装する先駆者の1つです。 さらに、同社はこの方法を積極的に推進し、Google Authentificatorアプリを配布して、アカウントを特定のデバイスにリンクします。 二要素認証もSMSで機能します。

SMSによる安全でない2FA

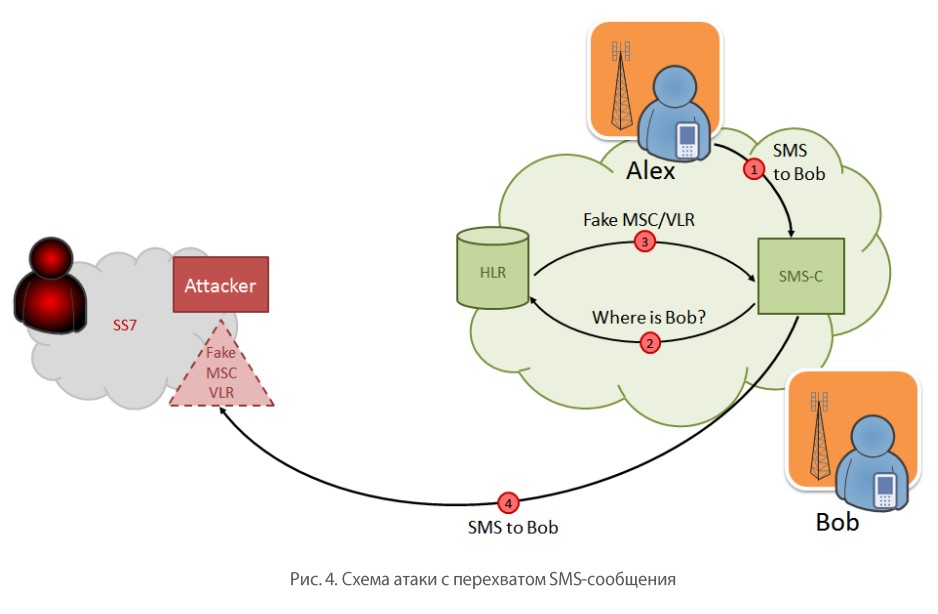

SMSによる2FAは、セルラーネットワークが相互に通信するために使用するSignaling System 7(SS7)シグナリングシステムの避けられない脆弱性により、安全でない認証方法として既に公式に認識されていることに注意してください。

数年前、Positive Technologiesの専門家は 、SMS傍受がどのように発生するかを示しました 。 つまり、攻撃は「偽の」MSC / VLRのゾーンでの加入者登録手順です。 初期データは、加入者のIMSIと現在のMSC / VLRアドレスであり、SS7ネットワークの対応するリクエストを使用して取得できます。 サブスクライバーが「偽の」MSC / VLRゾーンに登録すると、着信コールとSMSの受信を停止し、SMSはすべて攻撃者のサイトに届きます。

必要なすべてのコマンドとスクリーンショットを使用した攻撃の特定の事例は、HabréのPositive Technologies社のブログで公開されています。

他の誰かのSMSを傍受することは、理論的にはまったく喜ばしいことではありません。このような攻撃は、ハッカーとさまざまな国の特別なサービスの両方ですでに繰り返し実行されています(記事「 特別なサービスが電信の認証SMSコードを傍受し始めた 」を参照)。 ロシアの場合、特別なサービスではなかったはずですが、結局のところ、SS7を介した攻撃はそれを望む人なら誰でも利用できます。だれでもこれらのSMSメッセージを傍受できますが、必ずしも特別なサービスではありません。

いずれにせよ、SMSによる2FAは、二要素認証を使用する安全な方法ではなくなりました。 これは、2016年にデジタル認証ガイドの新しいバージョンを発行したNIST(米国国立標準技術研究所)によって公式に承認されました。 SMS認証はサポートされなくなったため、ガイドの今後のバージョンでは推奨される認証方法として含まれなくなります。

つまり、場合によっては、2要素認証は安全ではなく、ユーザーに誤ったセキュリティの感覚を与えます。 彼らは、自分のアカウントが携帯電話なしでは危険にさらされることはないと考えています。したがって、たとえば、アカウントに弱いパスワードを設定します。 つまり、この場合、2FA はユーザーの安全性さえ損ないます。

Googleは、たとえば、別のメールアドレスにコードを送信するなど、2FAの他の方法を実装しませんでした-SMSによる2FAのように、安全ではないと見なされた可能性があります。 ただし、どの2FAメソッドを使用しても、いずれの場合もこれらはユーザーの追加のジェスチャです。 つまり、人々は不快で不快です。 多くの人は、利便性のためにセキュリティを犠牲にすることをいとわないようです。

不便ですか?

実際、不便さの仮定は、グーグルの同じスピーカーであるGrzegorz Milka によっても確認されました。 The Registerのジャーナリストは、Googleがすべてのアカウントに対してデフォルトで2要素認証を有効にしない理由を彼に尋ねました。 答えは、使いやすさです。 「追加のセキュリティを使用するように強制した場合、何人のユーザーが離脱するかについてです。」

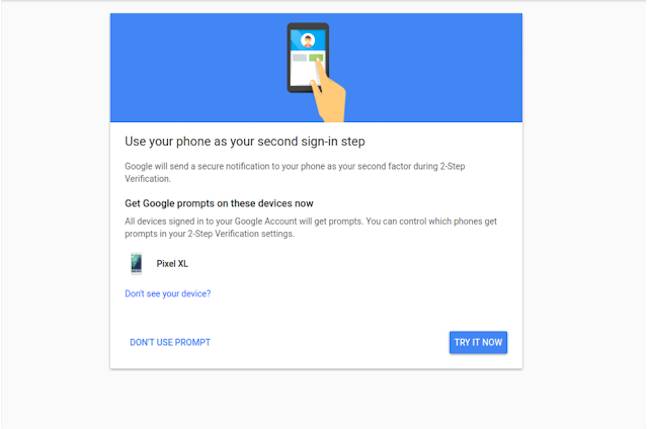

Googleはプロセスを簡素化しようとしている可能性があります。 たとえば、2017年7月に、会社は電話の通知 (Googleプロンプト) を使用してクイックサインインを開始しました 。 ここでは、確認コードは使用されませんが、代わりに電話でGoogleからの通知をクリックして、エントリを確認します。

しかし、統計から判断すると、そのような2FAメソッドでさえユーザーは不必要に複雑に思えます。 余分なキーストローク、追加の画面は困難であり、使いやすさが低下します。 インターネット上での最も単純なアクションでさえ、視聴者の一部に困難をもたらす可能性があります。 Googleは、この保護メカニズムをインストールしようとすると、ユーザーの10%以上がSMSによってウィンドウに送信されたコードを入力できなかったと言います。

ほとんどのユーザーは、セキュリティの利便性を犠牲にする準備ができていないことがわかります。 誰かが「隠すものは何もない」と信じています。 または、彼のアカウントは攻撃者にとって重要ではないため、ハッキングの被害者にならないこと。 このような人々を保護するために、Googleはヒューリスティックを改善し、ユーザーの操作によってハッキングの事実を検出しようとしています。 問題は、そのような場合、攻撃者がすべての計画を実行するまで、数分以内に非常に迅速に対応する必要があることです。

典型的なハックの構造。 Googleプレゼンテーションから。 ご覧のとおり、攻撃者は15分以内にすべてのアクションを実行することができます

Googleは、ハッキングされたアカウントでのアクティビティには多くの同様の症状があると言っています。 ログイン直後、攻撃者は通知をオフにし、レターのアーカイブ(ビットコインウォレット、親密な写真、パスワード付きファイルなど)で貴重な資産を検索し、連絡先リストをコピーし、所有者から自分のアクションを隠すフィルターを設定します。

Googleは、さまざまな方法でアカウント所有者に通知し、それをプッシュして2FAをアクティブにすることにより、このようなアクティビティにどのように対処できますか しかし、Elevate Securityの共同設立者であるMasha Sedovaが言ったように、ユーザー間のセキュリティに対する関心が一般的に不足しているため、些細な方法は機能しません。