Google Project Zeroチームに勤務するセキュリティ研究者は、他の研究チームや学術機関とともに、投機的実行に関連する多くのセキュリティ上の脅威を発見しました。 投機的実行は、最新のプロセッサの高性能の基礎の1つであり、本質的に、すべてのプロセッサは組み込みのマイクロコントローラよりも高い性能を備えています。 その結果、過去数十年にリリースされた市場に出回っているほぼすべての最新の高性能プロセッサは、1つ以上のエクスプロイトに対して脆弱です。

現時点では、主な危険はメルトダウンと呼ばれる悪用です。 いくつかのARMプロセッサの脆弱性の確認がありますが、主にIntelプロセッサに影響します。 Meltdownを使用すると、悪意のあるコードがIntelおよびARMの投機的な実装を悪用する可能性があり、他のプロセスから情報を漏らします-オペレーティングシステムのすべてを知っているカーネルから直接。 その結果、Meltdownは他のプロセスを簡単に追跡し、カーネル、他のプログラム、または他の仮想マシンによって分離されるべき情報を盗むことができます。

一方、2番目のタイプのエクスプロイトはSpecterと呼ばれ、エクスプロイトのリスクがあるプロセッサの数はさらに多くなります。 実際、これまでに作成されたすべての高性能プロセッサー(Intel、AMD、ARM、およびPOWER)は脆弱であると見なされています。 メルトダウンのように、スペクター攻撃は投機的実行を悪用して、隔離する必要がある情報を取得します。 ただし、Spectre機能は、より複雑ではるかに潜んでいる攻撃です。 Meltdownは特定の投機的実行の実装の悪用に基づいていますが、Specterは攻撃に使用できる(以前は不明であった)基本的な投機的実行の脆弱性と見なすことができます。 幽霊は、標的となるアプリケーションに情報を漏洩させるためにより多くの準備を必要としますが、リスクの根本的な性質は、幽霊の修正がはるかに困難であり、まだ十分に検討されていないことを意味します

メルトダウンは、アプリケーションとオペレーティングシステム間の最も基本的な分離を破壊します。 この攻撃により、プログラムはメモリに直接アクセスできるようになります。これは、他のプログラムとオペレーティングシステムの秘密データを意味します。

コンピュータのプロセッサが脆弱であり、パッチを適用していないオペレーティングシステムを使用している場合、機密情報を扱うことは安全ではありません。 情報漏洩の可能性が高い。 これは、パーソナルコンピューターとクラウドインフラストラクチャの両方に適用されます。 幸いなことに、Meltdownから保護するためのソフトウェアパッチがリリースされました。

スペクターは、異なるアプリケーション間の分離を壊します。 これにより、攻撃者はすべてのセキュリティルールに準拠し、エラーなしで動作するプログラムからでもデータを取得できます。 実際、上記のプログラムのセキュリティチェックにより、攻撃対象領域が拡大し、アプリケーションがSpecterの影響を受けやすくなります。 SpectreエクスプロイトはMeltdownよりも使用が困難ですが、そのため、このような攻撃の脅威を平準化することははるかに困難です。 それにもかかわらず、最新のソフトウェアパッチをインストールすることにより、既知の悪用オプションのいくつかを防ぐことができます。

性急なリリースは全体の状況を明らかにしませんでした

メルトダウンとスペクターに関する計画外のニュースが情報スペースに流れ込み、その結果、研究者、ハードウェアとソフトウェアのサプライヤー、そして一般市民全体が、何が起こったのか、何をすべきかを理解しようとしました。 サプライヤとセキュリティ研究者の行動のベクトルは、エクスプロイトの結果を理解し、必要な修正と推奨事項を開発することを目的としているため、前述の脆弱性は昨年の夏に発見されました。 MeltdownとSpectreに関する情報は、今年の最初のパッチのリリース日である1月9日火曜日まで公開されないことが決定されました。

代わりに、次のことが起こりました。エクスプロイトの修正がLinuxカーネルリポジトリで修正されたため、ユーザーは何か重大なことが起こったのではないかと疑っていました。 これに基づくあらゆる種類の投機の急速な発展に関連して、ソフトウェアおよびハードウェアのサプライヤは、公開通知およびパッチのリリース日を1月3日に延期しました。 時期尚早の公開の結果は、予想されるように、いくぶんランダムでした。さまざまなソースを注意深く読んで、今でもすべてのヒントが公開されていないことを確認します(または、多くの場合、推奨事項の完全なリストが公開されていません)。

その結果、私はまだ情報を収集しており、おそらく執筆を終える頃には、この記事の内容は古くなったり間違ったりするでしょう。 しかし、現時点では、ニュースリリース以来、これがすべてです。

パニックしないでください

多くの明白な(そして時には致命的な)不正確さにもかかわらず、Hitchhiker's Guide to the Galaxyは、それがわずかに安く、大きな面白い文字で書かれた「DO NOT PANIC」という言葉があるため、人気でGalaxy Encyclopediaを上回ったと言われていますカバーに。

メルトダウンとスペクターのより深い技術的側面に飛び込む前に、より高いレベルで状況を確認することから始めるのが最善だと思います。 これには、新しいエクスプロイトに関連するリスク、それらの対処方法、および危険に直面した場合の個々のユーザーの対処方法(可能な場合)が含まれます。

まず第一に、良いニュースは次のとおりです。あなたがクラウドサービスプロバイダーでない場合、これらの攻撃による直接的なリスクは非常に低いです。 悪いニュースは、これらのエクスプロイトはハードウェアの脆弱性に基づいているため、修正に時間がかかるということです。 そして、多くの異なるOSを実行する非常に多くのデバイスがあり、これらすべてを修正する必要があります。

私たちは何を知っていますか:

これらはローカル攻撃です。MeltdownとSpectreの両方は、ターゲットマシンで実行される悪意のあるコードを必要とするローカル攻撃です。 つまり、これらの攻撃は、NimdaやCode Redのように、リモートコードの起動による(直接の)攻撃ではなく、ネットワークに接続するだけではシステムを攻撃することはできません。 それらが特権エスカレーション攻撃に近いことは明らかです。特権エスカレーション攻撃は、システム(あなたが既にアクセスしている)のより深くまで侵入するのを助ける攻撃のクラスです。 ただし、研究者はJavaScriptを使用してSpectreベースの攻撃を実行できるため、Webブラウザーが悪意のあるJavaScriptファイルを起動して攻撃を許可できることを示しています。

これらは読み取り専用攻撃 (情報へのアクセス)です。 MeltdownとSpectreをローカルシステムで起動できた場合、リモートで攻撃を実行できないと述べましたが、エクスプロイトの性質はこれらが読み取り専用攻撃であることです。 つまり、システムから情報を読み取るだけです。 OSカーネル、他の仮想マシン、または他のプログラムでコードを直接実行することはできません。 しかし、受信する情報によっては、開示攻撃は非常に有害な場合があります。 この情報を使用して、すでにコードを実行することで攻撃を成功させるリスクが常に存在します。つまり、脅威は依然として存在します。 しかし、本当のリスクは、システムを制御するのではなく、情報を盗むためにサイバー犯罪者がこれらの脆弱性を使用することに正確にあります。

/発見された脆弱性ではないもの:

これ:

-攻撃者が既存の特権レベルをバイパスして特権メモリの内容を観察できる方法

-脆弱性を使用してローカルで実行される悪意のあるコードは、パスワードや暗号化キーなどの重要な情報を取得できます。

これはそうではありません:

-サービスシャットダウン攻撃

-ネットワーク攻撃

-変更されたコードを挿入したり、メモリの内容を置き換えたりする方法。

これは主に分散ホスティング環境への脅威です 。 前述に基づいて、これらの攻撃は、複数のユーザーが同じシステムでコードを実行できる共有ホスティング環境にとって最も危険です。 その結果、AmazonやMicrosoftなどのクラウドサービスプロバイダーは、攻撃からサービスを保護するための手段をすでに取っています。 クラウドと比較して、個別のシステムとデバイスは、実際のリスクがはるかに低くなります。 攻撃者は、攻撃を開始する前に別のシステムで悪意のあるコードを実行する必要があります。 しかし、攻撃者がまだこれを行うことができる場合、指定された別のシステムは非常にうらやましい位置にあります。

ソフトウェアでメルトダウンとスペクターから身を守ることができます。メルトダウンとスペクターの問題の根本はハードウェアレベルにあるため、理想的には、この機器を交換する必要があります。 ただし、20年以上にわたってリリースされたすべてのシステムを置き換えることは、魅力的な取り組みとは思えません。 他のプロセッサエラーと同様に、プロセッサマイクロコードとオペレーティングシステムの更新の組み合わせによって軽減できます。 Microsoft、Apple、Linuxディストリビューションなどのベンダーは、水曜日の夜にMicrosoftからの非常にまれな予定外の更新を含め、これらの修正プログラムを既に展開中です。

...しかし、それには時間がかかります 。しかし、エクスプロイトに関する情報は計画よりも早くリリースされたため、すべてのセキュリティ対策が用意されているわけではありません。 すべての対策には、ソフトウェアの更新とマイクロコードの両方が必要です。 Intelが指摘したように、緩和の取り組みには数日と数週間が必要です。

メルトダウン保護はパフォーマンスに影響を与えます。つまり、メルトダウン保護対策には、ユーザー空間プログラムとOSカーネルの最適な分離が含まれます。 その結果、ユーザー空間とカーネル間のコンタクト切り替えが深刻な遅延で発生します。 ただし、このプロセスがパフォーマンスに及ぼす実際の影響は、ワークロードとプロセッサアーキテクチャによって異なります。

これはIntelにとって悪い週です。IntelはクラウドサービスプロバイダーのCPUプロバイダーとして圧倒的であり、メルトダウンとスペクターのリスクが最も高くなっています。 Intelは、他のベンダーよりも差し迫ったMeltdown脅威の影響をはるかに受けやすいという事実と相まって、Intelの高額支払サーバーの顧客は主にこのような攻撃のリスクにさらされています。 そして、これは今度はIntelの評判に悪影響を及ぼします。

攻撃に対して脆弱なプロセッサに関して:Intelは、これらがすべて第1世代(Nehalem)を含むCoreベースのアーキテクチャであることを確認しています。 以前のプロセッサを除外できないことに注意してください。

今週はAMDにとっては良いことですが(贈り物でもありません) 、AMDは逆に朗報です。

要するに、そのプロセッサはメルトダウン攻撃に対して脆弱ではありません-これはビッグ3の中で唯一のベンダーであり、壊滅的なニュースバイパスを引き起こしています。 メルトダウンがより差し迫ったリスクであることを考えると、これはAMDとそのユーザーがIntelユーザーよりも比較にならないほど低いリスクを負うことを意味しています。 ただし、AMDプロセッサは依然としてSpecter攻撃に対して脆弱であり、長期的には依然として不明な点が多すぎます。Specterの危険性と、それに対する防御の可能性はどれほどありますか。

不明な点:

各プラットフォームで完全なセキュリティ更新プログラムが利用可能な場合 :上記のように、エクスプロイトに対するセキュリティ更新プログラムの展開には数日または数週間かかります。 PCの観点からは、Microsoftの更新はパズルの一部にすぎませんが、マイクロコードを更新せずにMeltdownのリスクを減らすことができるため、おそらく最も重要です。 ただし、IntelプロセッサでのSpectre保護を強化するためのマイクロコードの更新を待っています(AMDプロセッサにも同様に適用されます)。

一方、GoogleはサポートされているNexusおよびPixelデバイス向けに推奨されるARM保護対策を備えたAndroidアップデートをすでにリリースしていると発表しましたが、これらのアップデートにはLinuxカーネルに必要なすべての修正が含まれていません。

セキュリティ対策:

最も安全なプラットフォームを提供するために一連の対策を講じています。 これには、業界パートナー、オペレーティングシステムサプライヤ、およびOEMサプライヤと共同で開発されたオペレーティングシステムとファームウェアのパッチの組み合わせが含まれます。

数日から数週間で、ユーザーはすべての保護手段を利用できるようになると予想されます。

このようなセキュリティ対策が生産性にどのように影響するかは不明です。メルトダウンから保護するための一連の対策の問題に戻ると、パフォーマンスへの影響がどうなるかは不明です。 純粋に理論的には、個々の操作とワークロードは30%遅くなりますが、これはタスクがカーネルに切り替わる頻度に大きく依存します。 実際には、特にデスクトップユーザーにとって、実際の平均的な効果はそれほど「有害」ではないと予想されています。 しかし、サーバーユーザー(パフォーマンスの観点から)はそれほど幸運ではありません。

一方、Spectreからの保護の検索が継続しているため、Specter保護のパフォーマンスへの影響はほとんど不明です。 機器サプライヤが発行したものに基づいて、影響は最小限に抑える必要があります。

私たちの側では、マイクロコードの更新をまだ待っています。その後も試行錯誤によって考えられるすべての結果を見つける必要があります。 これは間違いなく、必要な更新がすべて受信され次第、AnandTechスタイルで今後掘り下げる必要があります。

最後に、MicrosoftのAzureチームは、顧客の推奨事項で独自のデータを公開し、パフォーマンスへの影響は非常に小さいことを指摘しました。

ほとんどのAzureユーザーには、アップグレード後のパフォーマンスへの顕著な影響はありません。 プロセッサとディスク間のデータ転送パスの最適化に取り組みましたが、パッチの適用後、パフォーマンスに大きな影響はありませんでした。 一部のお客様には、ネットワークパフォーマンスの低下が引き続き発生する場合があります。

Spectre脆弱性の脅威の範囲はまだ不明です。Meltdownはより差し迫った脅威ですが、それがどのように機能し、それを保護するために何をする必要があるかはすでに明らかです。 ただし、Spectreは、値が不明な単なる変数です。 このような攻撃には多くの証拠がありますが、広い意味では、Spectre攻撃は新しいクラスの攻撃であり、以前見たものとはまったく似ていません。 その結果、エクスプロイトを使用した場合に考えられる結果を十分に理解しているとは誰も確信していません。 Spectre攻撃は、想像以上に広範囲に使用される可能性があります。

また、どの程度のスペクターから身を守ることができるかは不明です。 Spectreの全範囲を理解していないため、それに対する保護の方法は完全には理解されていません。 この脆弱性に取り組んでいる研究者は、ソフトウェアの更新またはマイクロコードの問題に対する完全な解決策が十分であるかどうかについてはまったく確信がありません。 むしろ、現時点では、これらの手段は一時的な解決策と見なされるべきです。 既知の特定のSpectre攻撃タイプは防止できますが、他のSpectre攻撃から保護する価値はありません。 これは、より多くの研究が必要な分野です。

ユーザーは今何ができますか?

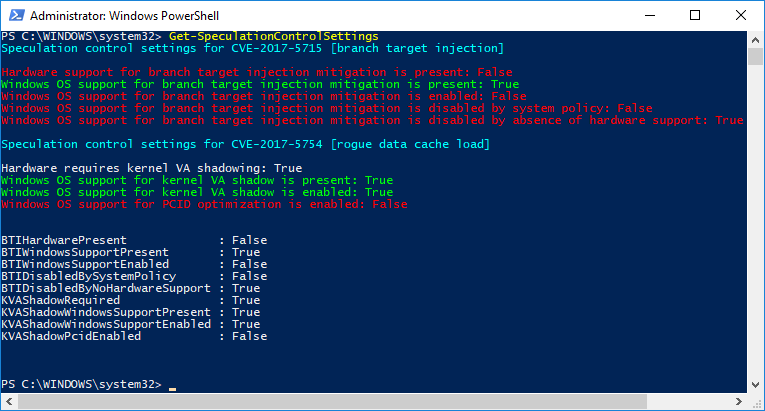

最後に、MeltdownとSpectreによる攻撃の脅威に直面して、コンピューターとガジェットの所有者にどのような対策を講じるべきかという疑問が生じます。 投機的実行攻撃を可能にする根本的な脆弱性はハードウェア自体にあるため、デバイスを交換しなければ問題を実際に解決することはできません。 現時点でできる唯一のことは、セキュリティホールを何らかの形で閉じようとしているソフトウェアとマイクロコードパッチの助けを借りて脅威を減らすことです。

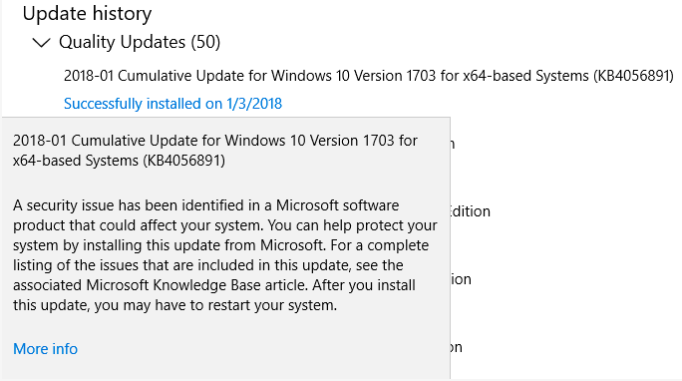

x64システム用のWindows 10バージョン1703の累積的な更新プログラム(KB4056891)

システムに影響を与える可能性のあるセキュリティ問題がマイクロソフト製品に発見されました。 Microsoftからの更新プログラムをインストールすることにより、システムを保護できます。 修正の完全なリストについては、マイクロソフトサポート技術情報の該当する章を参照してください。 更新プログラムをインストールした後、再起動する必要があります。

「ユーザーが何をすべきか」という質問に対する答えは、簡単ですが、特に有用ではありません。原則としてほとんど何もできません。 これらのエクスプロイトから保護するためのソフトウェアとマイクロコードの更新は通常の方法で配信されるため、システムとモバイルデバイスをOSの最新バージョンに更新することが、最も重要なステップです。 前述したように、すべてのベンダーはすでにリリース済みであるか、必要なソフトウェア更新プログラムを展開中です。 しかし、特別に設計されたターゲットを絞ったツールが攻撃に使用される場合、ユーザーは単に防御するものがありません。 メーカーの仕事は、この問題の解決策をできるだけ早く見つけることです。

そして最後に

イベントについて常に情報を入手し、これらの攻撃に関する追加情報を読んでください。 特に、投機的実行の重要性と、それに対する攻撃がCPU設計に重大な影響を与える理由を引き続き調査したいと思います。 投機的実行は、現代のプロセッサのパフォーマンスを向上させるためのかなり重要な機能ですが、これらの攻撃が示したように、(一見)完全に実装されている場合でも、未解決のセキュリティ問題がいくつかあり、残念ながら現在のコンピューティング時代では受け入れられません。

メルトダウンとスペクターをさらに深く調べる必要があります。どちらも投機的実行に対する攻撃ですが、それらは非常に異なるタイプの攻撃です。 メルトダウンは、比較的使いやすいため、現在最大の課題です。 しかし、Specterに関する出版物の著者として、Specterはより根本的な脆弱性であり、これは長い間存在し続けます。 これがシステムセキュリティにとって何を意味するのか、まだわかりません。 そして、コンピュータサイエンスの観点から、これらの発見が将来のプロセッサの開発全体に大きな影響を与えることを期待しています。

広告として。 急いで新しい年の興味深いオファーを利用して、3か月または6か月の注文時に最初の支払いで25%の割引を受けてください!

これらは単なる仮想サーバーではありません! これらは、専用ドライブを備えたVPS(KVM)であり、専用サーバーよりも悪くなることはありません。 オランダと米国で専用ドライブを使用してVPS(KVM)を作成しました(VPS(KVM)からの構成-E5-2650v4(6コア)/ 10GB DDR4 / 240GB SSDまたは4TB HDD / 1Gbps 10TBを月額29ドルから) 、RAID1とRAID10のオプションが利用可能です) 、新しいタイプの仮想サーバーを注文する機会をお見逃しなく、すべてのリソースはあなた専用であり、より生産的なハードウェアで価格ははるかに低くなります!

インフラストラクチャを構築する方法 クラスRは、1米ドルで9,000ユーロのDell R730xd E5-2650 v4サーバーを使用していますか? Dell R730xdは2倍安いですか? オランダと米国で249ドルからIntel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TVを2台持っているだけです!