セキュリティの観点から、各サイトは独自のパスワードを使用することをお勧めします。 攻撃者が1つのパスワードを盗むと、1つのサイトにしかアクセスできなくなります。 問題は、何十もの強力なパスワードを記憶することが非常に難しいことです。 誰かが正直に新しいパスワードを発明してそれをノートに書き留めます(そしてそれを失ってしまいます)が、他の人はすべてのサイトで同じパスワードを使用します。 これらのオプションのどれが悪いかを言うのは難しいです。 数百万人の一般ユーザーにとっての問題の解決策は、ブラウザーに組み込まれたパスワードマネージャーかもしれませんが、その有効性は、それがどれだけシンプルで信頼できるかによって異なります。 そして、これらの問題において、以前の決定にはギャップがありました。これについては以下で説明します。

新しいパスワードマネージャーを作成する理由

Chromiumから継承したWindows用のパスワードマネージャーの現在の実装では、保存されたパスワードはブラウザーによって非常に簡単に保護されます。 オペレーティングシステムを使用して暗号化されます(たとえば、Windows 7はAESアルゴリズムに基づいてCryptProtectData関数を使用します)が、隔離された領域ではなく、単にプロファイルフォルダーに保存されます。 データは暗号化されているため、これは問題ではないと思われますが、復号化キーもオペレーティングシステムに保存されます。 コンピューター上のすべてのプログラムは、ブラウザープロファイルフォルダーに移動し、キーを取得し、ローカルでパスワードを解読し、サードパーティのサーバーに送信しますが、誰も気付かないでしょう。

また、多くのユーザーは、特別なトレーニングは受けていないが、ブラウザー(たとえば、親relativeや職場の同僚)への短期アクセスを受け取ったランダムな人が、保存されたパスワードを使用して重要なサイトにログインできないことを望んでいます。

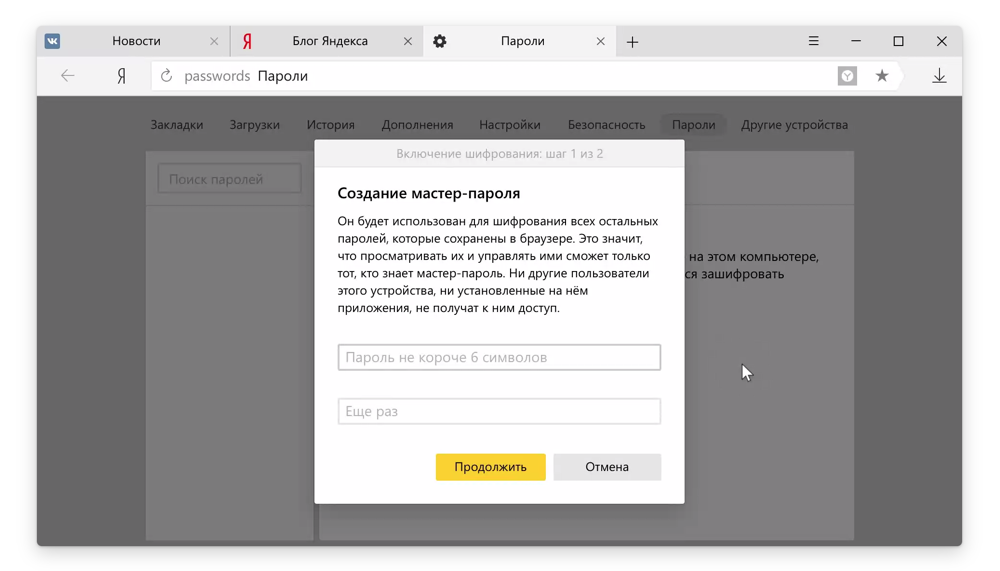

これらの問題は両方とも、データを保護するマスターパスワードで解決されますが、どこにも保存されません。 これは、Yandex.Browserの新しいパスワードストレージアーキテクチャに対する最初の要件でした。 しかし、それだけではありません。

新しいパスワードマネージャーの安全性に関係なく、その人気は、その使いやすさにかかっています。 同じ1Password、KeePassおよびLastPassが合計で1%を超えるユーザーによって使用されていないことを思い出してください(ただし、LastPassは組み込みのアドオンディレクトリで提供しています)。 または別の例。 そのため、古い実装では、ブラウザはパスワードの保存を提案しています。

経験豊富なユーザーは、この通知に同意するか、拒否するか、少なくとも何かを行います。 しかし、80%のケースでは、彼らは単にそれに気付かないだけです。 多くのユーザーは、パスワードをブラウザに保存できることすら知りません。

機能についても言う必要があります。 これで、パスワードのリストにアクセスすることもそれほど簡単ではありません。 メニューを開き、設定をクリックし、詳細設定に移動し、そこでパスワード管理ボタンを見つける必要があります。 そして、その人がログインでソートできない基本的なアカウントのリストにアクセスし、テキストノートを追加したり、編集することもできなくなります。 さらに、パスワードマネージャーは新しいパスワードの作成を支援する必要があります。

そしてもう一つ。 新しいアーキテクチャがKirkhoffsの原則と一致していること、つまり、その信頼性は、使用されるアルゴリズムに関する攻撃者の知識に依存しないことが重要でした。 暗号システムは、使用するキー以外のすべてを知っている場合でも、安全なままでなければなりません。

なぜ既製のソリューションがなかったのですか?

マスターパスワードと高度な機能をサポートするオープンソース製品があります。 ブラウザに統合することもできますが、いくつかの理由で私たちには向いていませんでした。

KeePassが最初に思い浮かびます。 ただし、そのストレージは完全に暗号化されており、ブラウザでは同期は行ごとに機能します。 つまり、同期ごとにマスターパスワードを要求するか、エントリを個別に暗号化する必要があります。 2番目のオプションはユーザーに優しいです。 さらに、大容量製品の場合、データベースをマスターパスワードでロック解除する前に、保存されたパスワードを置き換える可能性をユーザーが認識していることが重要です。そのため、一部の情報は暗号化しないでおく必要があります。

特殊なパスワードアドオンには、ユーザーがパスワードを忘れた場合にマスターパスワードをリセットする機能があります。 ただし、このためには、バックアップコードまたはファイルをダウンロードして非表示にし、失わないようにする必要があります。 上級ユーザーの場合、これは正常ですが、他のすべてのユーザーにとっては困難です。 したがって、代替ソリューションを考え出す必要がありました。 ネタバレ:最終的に、マスターパスワードをリセットできるソリューションを見つけることができましたが、Yandexでさえデータベースにアクセスできません。 しかし、それについては後で。

いずれにせよ、ブラウザーにネイティブに統合し(C ++およびJavaに書き換え)、ユーザーにとって十分にシンプルにする(インターフェイス全体を完全に置き換える)には、サードパーティのソリューションを大幅に変更する必要があります。 驚くかもしれませんが、新しいパスワードストレージと暗号化アーキテクチャの作成は、他の作業よりも簡単です。 したがって、最初は互換性のなかった2つの製品を1つに接続するのではなく、独自の製品を改良する方が論理的です。

新しいマスターパスワードアーキテクチャ

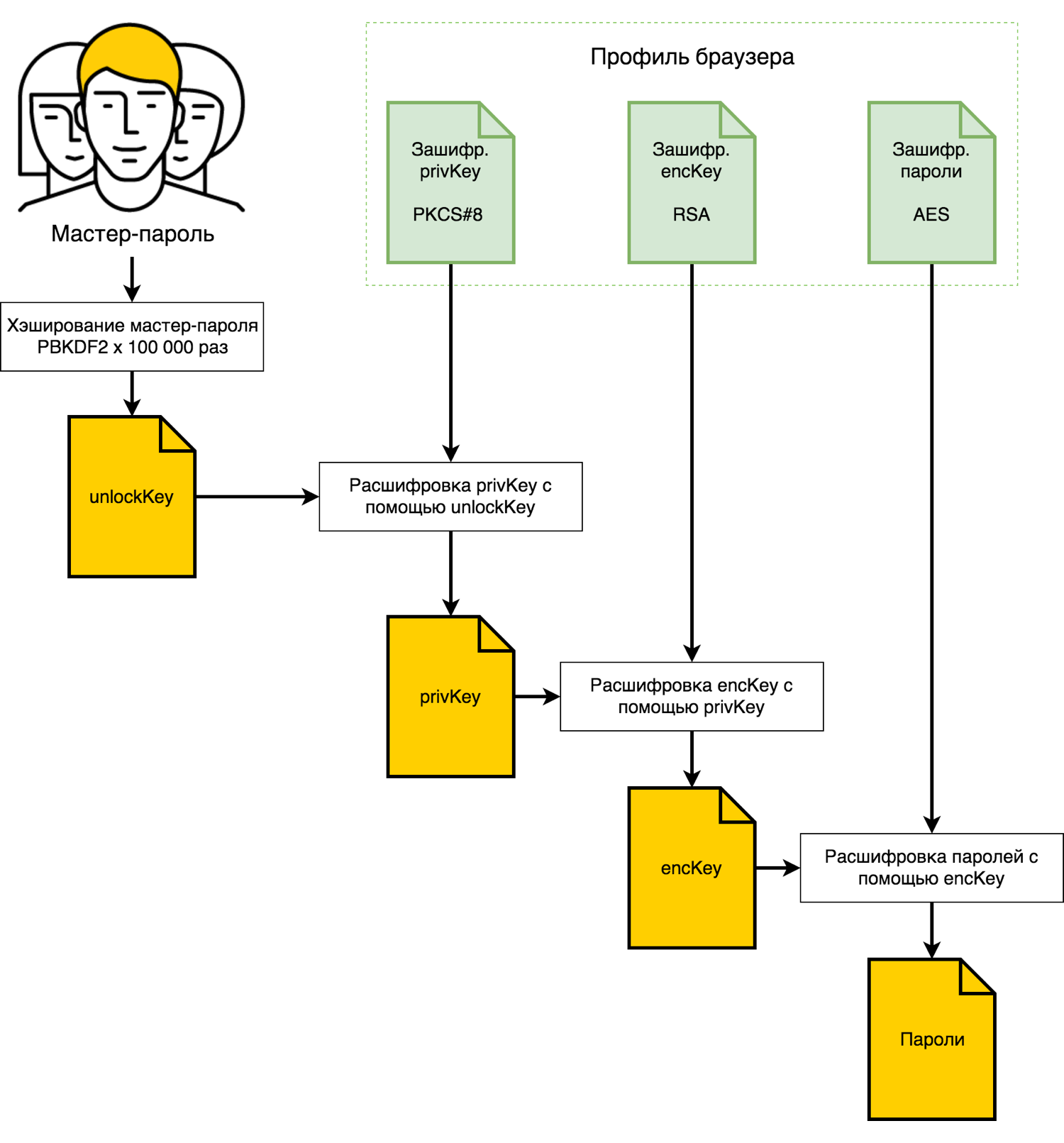

レコード自体を保存するのに異常はありません。 信頼性が高く高速なAES-256-GCMアルゴリズムを使用してパスワードとメモを暗号化します。使いやすさのためにアドレスとログインを暗号化しませんが、スプーフィングから保護するために署名します。 同じ1Passwordのストレージスキームも同様に配置されます。

最も興味深いのは、パスワードの解読に必要な256ビットのencKeyキーの保護です。 これがパスワードセキュリティの鍵です。 攻撃者がこのキーを認識すると、暗号化アルゴリズムの複雑さに関係なく、ストレージ全体が簡単にクラックされます。 したがって、キーの保護は次の基本原則に基づいています。

-暗号化キーへのアクセスは、どこにも保存されないマスターパスワードによってブロックされます。

-暗号化キーは、マスターパスワードと数学的に関連してはいけません。

単純なサービスおよびアプリケーションでは、少なくともブルートフォース攻撃を遅くするために、マスターパスワードをハッシュすることで暗号化キーが取得されます。 しかし、キーのマスターパスワードへの数学的依存性により、ハッキングが簡素化されます。この場合の速度は、ハッシュの信頼性のみに依存します。 ハッキングされたASICプロセッサのファームはもはや珍しくありません。 したがって、この場合、encKeyキーはマスターパスワードから派生せず、ランダムに生成されます。

encKeyキーは、非対称RSA-OAEPアルゴリズムを使用して暗号化されます。 これを行うために、ブラウザはパブリックpubKeyとプライベートprivKeyのキーペアを作成します。 encKey鍵は公開鍵を使用して保護されており、秘密鍵を使用してのみ復号化できます。

pubKey公開鍵は、復号化に適していないため保護する必要はありませんが、プライベートprivKeyではストーリーが異なります。 盗難から保護するために、unlockKeyパスワードフレーズを使用したPKCS#8規格に従ってアクセスをブロックします。これは、PBKDF2-HMAC-SHA256関数を使用してマスターパスワードをハッシュ化した結果です(10万回繰り返し、saltおよびstorage idを追加) ) マスターパスワードが誤って任意のサイトから既に盗まれたパスワードと一致する場合、塩を追加するとこの事実が隠され、ハッキングが複雑になります。 また、十分に長いマスターパスワードの複数のハッシュにより、unlockKeyを解読する複雑さはencKeyキーを解読することに匹敵します。

暗号化されたパスワード、encKeyの暗号化されたキー、暗号化されたprivKey秘密キー、およびpubKey公開キーは、ブラウザプロファイルに保存され、他のユーザーデバイスと同期されます。

これをすべて理解しやすくするために、パスワード復号化スキームを次に示します。

マスターパスワードを使用するこのアーキテクチャには、いくつかの利点があります。

-256ビットのストレージ暗号化キーはランダムに生成され、人工のパスワードと比較して高い暗号強度を備えています。

-マスターパスワードのブルートフォースにより、攻撃者は最後まで行かないと結果を知ることができません(password-PBKDF2-RSA-AES)。 それは非常に長く、非常に高価です。

-ハッシュ機能が損なわれた場合、下位互換性を維持しながら、いつでも代替のハッシュオプションに切り替えることができます。

-攻撃者がマスターパスワードを見つけた場合、データ暗号化キーがマスターパスワードに関連付けられていないため、ストア全体を復号化するための複雑で危険な手順なしでパスワードを変更できます。

-暗号化キーは暗号化された形式で保存されます。 YandexもYandexのパスワードを盗んだ攻撃者も、同期パスワードにアクセスできません。これには、どこにも保存されていないマスターパスワードが必要になるためです。

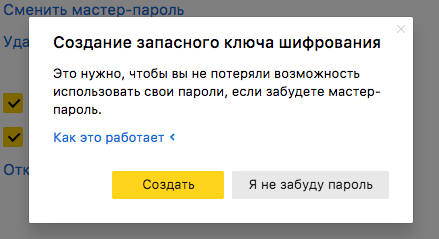

しかし、マスターパスワードを使用するオプションには1つの「欠点」があります。ユーザーはマスターパスワードを忘れることができます。 これは、リスクを十分に認識している経験豊富なユーザーが使用する特殊なソリューションに関しては正常です。 しかし、数百万人の視聴者がいる製品では、これは受け入れられません。 バックアップオプションを提供しない場合、多くのYandex.Browserユーザーはマスターパスワードの使用を拒否するか、すべてのパスワードを一度「失う」ことになり、ブラウザーが非難されることになります(驚かれることでしょうが、Yandexはしばしば極端な状況になりますユーザーがアカウントのパスワードを忘れた場合)。 そして、解決策を考え出すことはそれほど簡単ではありません。

パスワードを明かさずにマスターパスワードをリセットする方法

一部の製品では、復号化されたデータ(またはマスターパスワード)をクラウドに保存することでこの問題を解決しています。 このオプションは、攻撃者がYandexのパスワードを盗み、すべてのサイトからパスワードを盗む可能性があるため、私たちには適していませんでした。 したがって、パスワードストアへのアクセスを復元する方法を考え出す必要がありました。この方法では、ユーザー以外はこれを行えません。 サードパーティのパスワードマネージャーは、この目的のためにバックアップファイルを作成することをお勧めします。ユーザーはこのファイルを安全な場所に独自に保存する必要があります。 良い解決策ですが、普通のユーザーは必然的にそのようなバックアップキーを失うことになるので、すべてが非常に簡単になります。

繰り返しになりますが、重要な依存関係チェーンを思い出してください。 パスワードストアは、明示的にどこにも保存されていないランダムキーencKeyを使用して暗号化されます。 このキーは、privKey秘密キーを使用して保護されます。秘密キーも明示的に保存されず、マスターパスワードからの複雑なハッシュによって保護されます。 ユーザーがマスターパスワードを忘れると、privKeyキーを解読する機能が実際に失われます。 これは、バックアップオプションとして、privKeyキーの複製を保存できることを意味します。 しかし、どこに? そして、彼を保護する方法は?

復号化されたprivKeyをクラウドに配置する場合、パスワードのセキュリティはYandexアカウントに依存します。 そして、まさにこれを許可したくありませんでした。 明示的にローカルに保存すると、マスターパスワードによる保護はすべて意味を失います。 このキーを明示的に保存しても安全な場所はありません。 したがって、暗号化する必要があります。 これを行うために、ブラウザはランダムな256ビットキーを作成し、privKeyの重複を保護します。 今から楽しい部分です。 このランダムキーは、ストレージ用にYandex.Passportクラウドに送信されます。 暗号化された複製は、ブラウザのローカルプロファイルに保存されたままです。 クラウドもコンピューターも、パスワードを解読するための既製のペアを持たず、セキュリティが損なわれないことがわかります。

このオプションを使用すると、マスターキーのリセットは、privKeyキーが複製された場合にのみ実行できます。 この機能を同期されたデバイスに追加したかったのです。 各デバイスでバックアップキーを手動で作成するのは不便です。複製を作成するのを忘れたデバイスを誤って手元に残してしまう可能性があります。 同期を使用して他のデバイスに暗号化された複製を送信することはできません。そのキーは既にクラウドに保存されており、セキュリティ上の理由からそれらを1か所で見つけることはできません。 したがって、privKeyで暗号化された複製は、暗号化の別のレイヤーを通過します。 今回は、マスターパスワードのハッシュを使用します。 マスターパスワードはクラウドに保存されないため、結果の「入れ子人形」はすでに安全に同期できます。 他のデバイスでは、マスターパスワードが最初に入力されたときに、追加の暗号化レイヤーが削除されます。

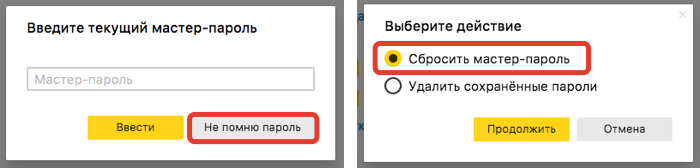

その結果、ユーザーがマスターパスワードを忘れた場合、ブラウザーを介してパスワードのリセットを要求し、Yandexパスワードで自分の身元を確認するだけで十分です。

ブラウザーはYandex.Passportからキーを要求し、privKeyキーの複製を解読し、それを使用してencKeyキーを解読し、pubKeyとprivKeyの新しいペアを作成します。最後のペアは新しいマスターパスワードで保護されます。 パスワードストアは復号化されないため、データ損失のリスクが軽減されます。 ところで、encKeyにデータの変更と暗号化を強制することもできます。設定でマスターパスワードをオフにして再度有効にするだけです。

ユーザー自身だけがマスターパスワードをリセットでき、彼が少なくとも一度は入力したデバイス上でのみリセットできることがわかりました。 もちろん、ユーザーが自信を持っている場合、バックアップキーを作成する必要はありません。 マスターパスワードも使用できませんが、破棄することはお勧めしません。

新しいマネージャーの変更点は、新しいアーキテクチャとマスターパスワードだけではありません。 上で述べたように、使いやすさと高度な機能も同様に重要です。

新しいパスワードマネージャー

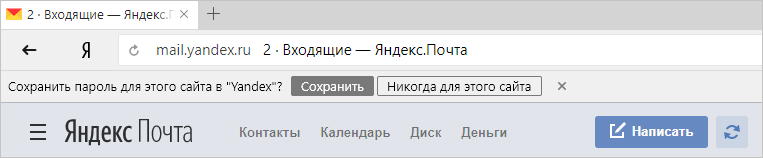

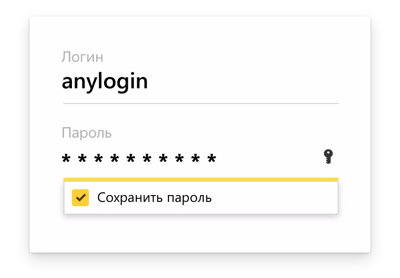

まず第一に、パスワードを保存するという申し出がある目立たない灰色のパネルを拒否しました。 これで、ユーザーにはパスワードフィールドの隣にオファーが表示されます。 これに気付かないことはすでに難しいです。

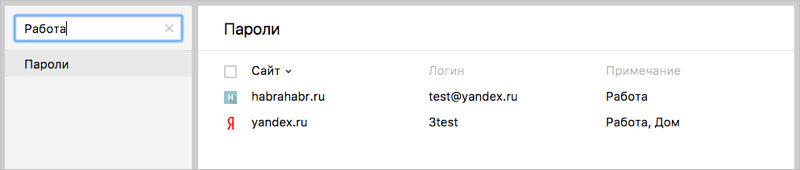

そして今、マネージャー自身は設定で探す必要がなくなりました:ボタンはメインメニューで利用可能です。 保存されたアカウントのリストは、ログイン、アドレス、メモによるソートをサポートするようになりました。 レコード編集も追加しました。

ヒント:メモは検索をサポートしているため、タグの代替として優れています。

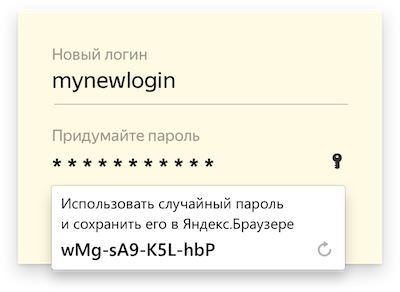

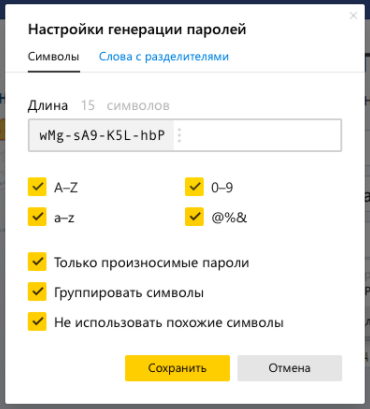

また、ブラウザは一意のパスワードの作成に役立ちます。

最初のベータ版では、何もできませんでした。 将来的には、一般的なサードパーティソリューションとの互換性のために、パスワードのエクスポートとインポートをサポートします。 パスワードジェネレータに設定を追加するというアイデアもあります。

モバイルパスワードマネージャー

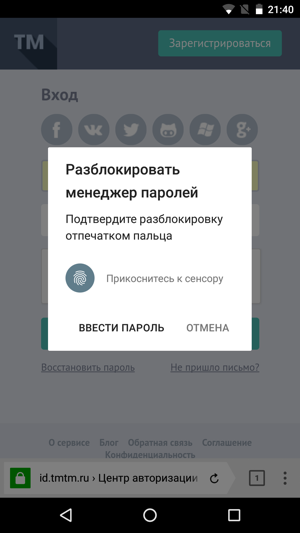

もちろん、新しいロジックとマスターパスワードのサポートは、コンピューターだけでなく、AndroidおよびiOS用のYandex.Browserのバージョンにも表示されます。 少し適応します。 たとえば、マスターパスワードだけでなく、指紋も使用できます。 また、パスワードのリストを含むページでプログラムでスクリーンショットを撮ることも禁止しました。悪意のあるアプリケーションを恐れることはできません。

今日、WindowsおよびmacOS用のYandex.Browserのベータ版で新しいパスワードマネージャーを試すことができます(Linuxバージョンは従来、安定したコードに基づいて構築されているため、少し後にリリースされます)。 近い将来、Android 版 Browserのアルファ版でも動作します(しばらくするとiOSのベータ版に表示されます)。

数百万人のユーザー向けのシンプルだが信頼できるツールと、それを必要とするユーザー向けの高度な機能とのバランスを常に模索しています。 ブラウザで見たい理想的なパスワードマネージャーのビジョンを共有してください。

そしてもう一つ。 Bug Huntingプログラムの一環として、新しいパスワードマネージャーの脆弱性を発見できるように、セキュリティの専門家を招待しています。 あなたの助けを借りて、パスワードマネージャはさらに安全になります。 よろしくお願いします!