NFCを使用したモバイル決済は安全ではありません。攻撃者は、ハッキングされた端末を介してスマートフォンから個人情報を取得できます。

NFCと略される近距離無線通信技術は数年前に登場しましたが、すでに大都市で広く普及しています。 それでも:たくさんのカードを持ち歩くのが好きな人はほとんどいないので、端末に電話を接続する方がはるかに便利です。 新しい技術の出現とともに、その安全性について疑問が生じました。

NFCの動作原理は、2つの誘導コイルの近接磁場での作業に基づいています。 動作するには、非接触端子とカードの距離が5 cm以内でなければなりません。 しかし、それだけではありません。

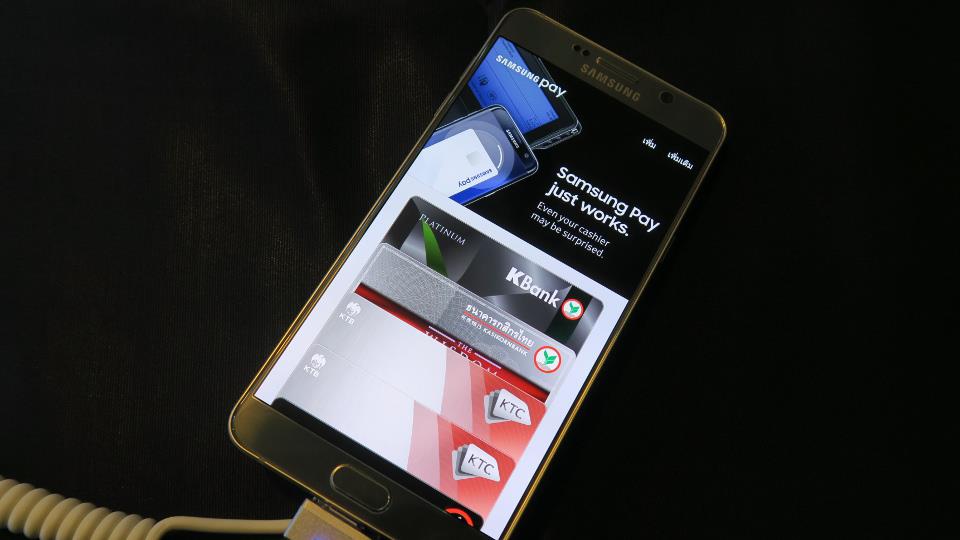

NFCデバイスを搭載したスマートフォンには、追加のセキュリティシステムが装備されています。 Samsung Pay、Android Pay、Apple Payアプリケーションは、実際のカード番号をデバイスアカウント番号に置き換えます。これは、銀行カードの実際のデータではなく、購入時にデータが売り手に残るアナログです。 売り手も攻撃者もこのデータで何もできません。

カードのすべてのデータは携帯電話メーカーに残っていることがわかりますか?

いや システムでカードを認証すると、会社は銀行からデバイスアカウント番号を受け取り、それをカードと電話にバインドしますが、銀行カード自体のデータは保存しません。 その結果、開発会社は統計のみを受け取ります。 また、カードデータは、支払いシステム(VisaまたはMastercard)、銀行、およびお客様に残ります。

今日、スマートフォンからの支払いは、カードからの直接支払いよりも安全です。 これにはいくつかの理由があります。

- PINコードを入力する必要はありませんが、

- どこにもカードを輝かせない

- モバイル決済サービスでは、承認のために所有者の指紋が必要です。

- モバイル決済サービスは銀行口座にアクセスできませんが、

- 忘れてしまった支払いサービスのパスワードは復元できません。すべての設定を以前にリセットして、再度登録するだけです。

NFC決済システムをクラックする試みは、テクノロジーの普及の最初から行われています。 多くの場合、ハッカーは輸送カードに侵入して無料で補充するように訓練します。同様の事件がロシアと海外の両方で発生しました。 それにもかかわらず、ハッキングの説得力のある証拠はまだ発生していません。

端末ではさらに複雑です。仕事をして支払いを行うには、各レジを登録する必要があります。さらに、売り手のパスポートデータと会社の詳細を示すアクワイアラーバンクとの契約が作成されます。 すべてのトランザクションを追跡およびキャンセルできます。

しかし、詐欺師は眠っておらず、すでに自家製のリーダーの助けを借りてカードから直接お金を盗むことを学んでいます。彼らはカードリーダーまで5-15 cmの距離で適用され、市場、店、公共交通機関のどこにでもお金を引き出します。 確かに、部外者がポケットやカードを手でスキャンしても、誰かが冷静に反応することはまずありません。したがって、公共の場で長時間「シャイニング」しない限り、そのような盗難から身を守るのは簡単です。 このために、特別な保護財布も販売されています-RFIDブロッキング財布。 さて、またはあなたはそれらをホイルで包むことができます-それは本当に機能します。 フォイルハットはカードを保護できますが、頭は保護できません。間違えないでください! :-)

電話を端末に長時間置いておくと、お金が数回引き出されます

残念ながら、二重取引は本当によくあるタイプの詐欺です。 さらに、口座からの二重の借方引き落としは、多くの場合、端末の故障または銀行の技術的な不具合によって引き起こされます。 このような場合、売り手自身が支払いをキャンセルし、お金が買い手のアカウントに返還されます。 銀行に過失がある場合は、直接そこに行く必要があります-法律により、違法な償却の責任がある場合、銀行はこの金額を利息で返還する義務があります。

いずれの場合も、支払い端末までの距離と同様に、電話はそれとは何の関係もありません。 受信したシグナル-借方記入-端末は小切手を印刷します。 デバイスが修理可能で正しく接続されている場合、お金は再び差し引かれません。

使い捨てSMSコードは、アカウントからの不正な送金からあなたを守ります

多くの場合、銀行はSMSを介してワンタイムセキュリティパスワードを送信し、不吉な警告とともにインターネット支払いを確認します。パスワードを誰にも見せないでください。

パスワードは短命であるため、その効果はほんの数分であり、攻撃者はコードを傍受する時間がないと考えられています。

今年の1月、攻撃者はSS7の脆弱性を使用して、ドイツのユーザーの銀行カードから大量を盗みました 。

数百台のホームコンピューターが、オンラインバンクにアクセスするために接続された電話番号、ログイン、パスワードを盗んだトロイの木馬に感染し、その後、攻撃者はアカウントにお金を振り込みました。 ドイツ国外にある通信事業者がプロトコルへのアクセスを提供し、泥棒は銀行パスワードと番号をSMSに転送し、支払いを確認しました。

ドイツの携帯電話会社O2は後に、身元不明の電話会社がブロックされ、影響を受けた顧客に通知されたことを確認しました。 しかし、彼らがお金を返すことができたかどうかはわかりません。 盗難の際に、銀行のセキュリティシステムが1回の支払いに妥協しなかったことは注目に値します。

2016年、米国国立標準技術研究所は、2要素認証のためにテキストメッセージを破棄し、安全なデバイスに保存される暗号化セキュリティキーに置き換えることを提案しました 。 しかし、これまでのところ何も変わっていません。

どうする

残念ながら、銀行は代替の認証方法をまだサポートしていません。 残っているのは、購入の支払い元のモバイルデバイスとコンピューターのセキュリティを監視することだけです。

- 定期的にデバイスのマルウェアをチェックし、

- 他の人のコンピューターやスマートフォンにカードデータを入力しないでください。

- 安全なHTTPS接続を使用するストアを使用する、

- オンラインで購入する場合は、メインカードを使用するのではなく、仮想カードを使用することをお勧めします。