クラウドテクノロジーなしでは生きていけませんし、クラウドテクノロジーと一緒に暮らす方法もまだわかりません。 人々は自分のクラウドリソースと同様のローカルリソースが2つの大きな違いであることを本当に理解していないので、ときどき最もばかげたfakapが発生し、それに応じて対処する必要があります。 ここで、たとえば、現在のように、研究者が Amazon S3で、アクセンチュアが親切に説明してくれたおいしいデータを含む大きなクリアリングを見つけたとき。

クラウドテクノロジーなしでは生きていけませんし、クラウドテクノロジーと一緒に暮らす方法もまだわかりません。 人々は自分のクラウドリソースと同様のローカルリソースが2つの大きな違いであることを本当に理解していないので、ときどき最もばかげたfakapが発生し、それに応じて対処する必要があります。 ここで、たとえば、現在のように、研究者が Amazon S3で、アクセンチュアが親切に説明してくれたおいしいデータを含む大きなクリアリングを見つけたとき。

控えめに言っても、同社は最後ではありません。 彼はコンサルティングに従事し、クライアントが戦略的に計画、最適化、近代化、および実装を支援します。 彼は、世界最大の企業で働いており、そこでは年間約50億ドルの収入を得ています。これは、ガスプロムよりも少額です。 また、Amazon S3のこのコンサルティング大手は、パスワードがなくても4つのバスケットを開いていました。 URLがわかっている場合は、必要なものをアップロードしてください。

バスケットには、アクセンチュアの顧客データがいっぱいでした。 それらを発見したUpGuardの男たちはすべて正しいことをしました-データ所有者に通知し、すべてがアクセスから削除されるまで待った後、明確な良心を持って発見に関するレポートを公開しました。 被告自身は、何も悪いことは起きなかったと急いで宣言しました。彼らはマルチレベルのセキュリティモデルを持っていて、このデータはハッカーがどのレベルを克服するのにも役立ちません。 セキュリティモデルは弓のようなもので、多くの層があります。

確かに、レポートを読むと、データがまだ少し重要であるように見え始めます。 また、アクセンチュアAPIの内部アクセスキーと認証情報、アクセンチュアのプライベート署名キー、アマゾンウェブサービスのキー管理サービスのアクセンチュアアカウントアクセスキー、アクセンチュアの顧客認証情報を含むデータベースダンプ、パスワードハッシュ、および小さなものがありました。暗号化されていない4万個のパスワードを使用したバックアップ。 この情報があれば、誰かが中間者攻撃を実行し、アクセンチュアとその疑いを持たないクライアントの間に立つことができます。

これは奇妙です-S3で作成されたバスケットはデフォルトでプライベートとして設定され、外部アクセスには認証が必要です。 つまり、誰かがこれらの4つのバスケットを再構成したことがわかります。 このf話の教訓は、会社はarbitrarily意的に尊重され、最大の顧客を持つことができるが、4人のクリックですべての面白い性格が完全に置き換えることができるということです。

Pornhubはマルバタイジングに参加しました

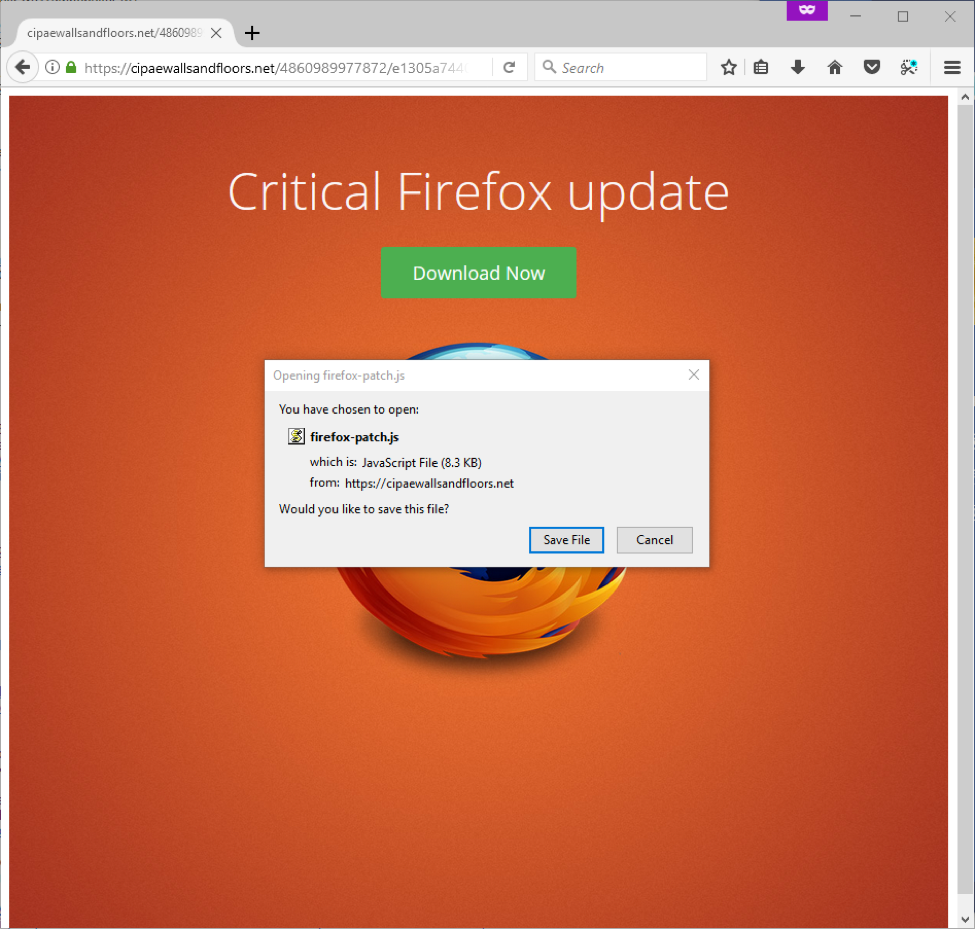

ニュース 。 研究 それは性的倒錯のように聞こえますが、安全性にはもう一つの穴がありました。 最大のポルノサイト(Alexaによると、アメリカのサイトで21位)は、TrafficJunkyバナーネットワークから悪意のあるバナーをピックアップし、約1年間訪問者に見せました。

Pornhubの訪問者-1日あたり870万の地域で、つまり、キャンペーンの作者に豊富な収穫が提供されました。 バナーをクリックした被害者は、ブラウザを更新するようにという申し出を受け取り、jsファイルを起動しました。これにより、興味深いもの、ほぼ無定形のKovterトロイの木馬がダウンロードされました 。

Kovterは、Windowsレジストリキーに自分自身を保存することで有名で、レジストリから自分自身を抽出するためのスクリプトのみをファイルに保存します。 この場合、研究者は、広告バナーの存在しないクリックで不正に獲得するために使用されるKovterのクリッカーバージョンのみを発見しましたが、本来はレース溶接バージョンもキャッチしました。

ソーシャルネットワークとメディアで非常に活発なPornhubは、このような顕著な失敗についてコメントしていませんが、この事件が訪問者の数に影響を与えないと予測するのは安全です。 ポルノサイトへの訪問者はリスクを受け入れるか、または無視します。あなたはポケットにリビドーを隠しません!

Microsoftのパッチは、Officeの欠陥を積極的に悪用しました

ホットニュースデジャヴ。 世界で最も人気のあるオフィススイートは、ハッカーの精査を受けており、多くの場合、脆弱性を早期に発見することで研究者を先取りしています。 時々-ずっと早い。

9月末のQihoo 360 Core Securityの研究者は、顧客に対する新しいポイントアンドクリック攻撃を発見しました。その間に、コンピューターから貴重なデータが漏洩しました。 分析後、攻撃ツールは8月頃に開発されたことがわかりました。つまり、1か月か2か月のハッカーが、まるで田舎の家にいるかのようにOfficeユーザーを自由に訪問しました。

脆弱性CVE-2017-11826は、サポートされているすべてのバージョンのOfficeに関連しています。 悪意のある.docxはRTFファイルに組み込まれています。感染した場合は、それを開こうとする必要があります。被害者にこれを強制するために、攻撃者は古き良きソーシャルエンジニアリングを使用しました。 Microsoft Word文書のタグを正しく使用して、攻撃者は現在のユーザーの権限で悪意のあるコードを実行することができました。

特に、管理者権限で作業するのが好きな人にとっては攻撃が多くなります。この場合、攻撃者はプログラムのインストール、データの表示、変更、削除、完全な権限を持つ新しいアカウントの作成ができます。 マイクロソフトは、火曜日のパッチで問題を解決し、他の62のホールも閉鎖しました。

古物

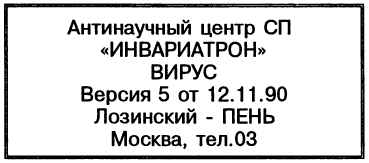

ファミリー「Loz」

常駐する危険なウイルスは暗号化されており、その一部は「ゴースト」テクノロジーを使用しています。 COM-およびそれ以降のバージョンと.exeファイルは、ファイル属性の実行、オープン、名前変更、および変更時に標準的に影響を受けます。 COMファイルの最初の4バイトを変更します(JMP Loc_Virus; DB '+')。 常駐コピーを作成するとき、ワード値はアドレス0000:0413で減少します。

「Loz-1018、-1023」は、ディスケットのブートセクターのシステム情報を修正します(ドライブヘッドの数に対応する単語を無効にします)。 AIDSTEST.EXEを起動すると、「デモバージョン©Zherkovへようこそ」と言われます。 Lozinsky-OAK、AIDSTEST-ザトウクジラ。」

「Loz-1018」は、AIDSTESTプログラムを破壊します。

「Loz-1940」には「©Pravdichenko A」というテキストが含まれています。

AIDSTEST.EXEファイルの起動時に「Loz-1882、-1915」、それを破棄し、次のようなメッセージを表示します。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 38ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。