サプライチェーンへの攻撃、またはサードパーティ組織での信頼の悪用による攻撃(サプライチェーン攻撃)は、標的組織にマルウェアを拡散する非常に効果的な方法です。 これは、サプライチェーンへの攻撃において、攻撃者がメーカー/サプライヤーとクライアント間の信頼関係を利用して、さまざまな理由で組織や個人を攻撃するためです。 2017年初頭にネットワークにリリースされたPetya / Nyetya / NePetyaワームは、これらのタイプの攻撃がどれほど大きいかを示しました。 多くの場合、Petyaの場合のように、初期攻撃ベクトルはしばらく隠されたままになることがあります。

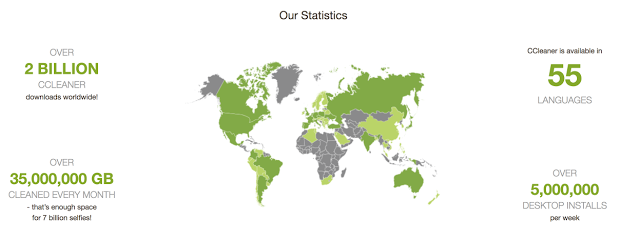

最近、Talosの研究者は、正当なソフトウェアパッケージを配布するために開発会社が使用したダウンロードサーバーが、疑いを持たない被害者のコンピューターにマルウェアをダウンロードするために使用されたケースに気付きました。 一定期間、アバストによって配布されたCCleaner 5.33のバージョンには、マルチステージの悪意のある負荷が含まれていました。 毎週500万人の新しいユーザーがCCleanerをダウンロードしています。 同様のサイズの感染したコンピュータのネットワークによって引き起こされる可能性のある損害を考慮して、迅速に行動することが決定されました。 2017年9月13日、Cisco Talosはアバストに通知しました。 次のセクションでは、この攻撃に関する特定の詳細について説明します。

技術的な詳細

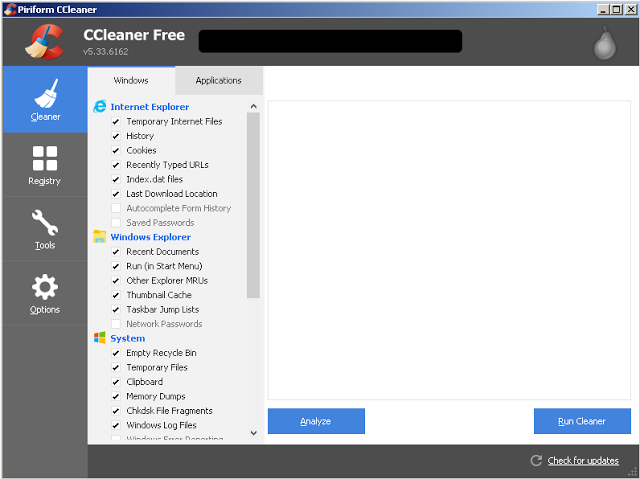

CCleanerは、一時ファイルのクリーニング、システムの分析、パフォーマンスを最適化する方法の特定、インストールされたアプリケーションを管理するより簡単な方法などの機能を含むユーティリティです。

図1:CCleaner 5.33のスクリーンショット

2017年9月13日、新しいエクスプロイト検出テクノロジーを使用して顧客をベータテストした後、Cisco Talosはマルウェアとして識別された実行可能ファイルを検出しました。 これは、正当なCCleanerダウンロードサーバーのCCleaner v5.33インストーラーです。 Talosは、セキュリティシステムがCCleanerをブロックする原因を特定するために初期分析を実施しました。 ダウンロードした実行可能ファイルは有効なPiriformデジタル署名を使用して署名されたものの、ダウンロードされたアプリケーションはCCleanerだけではないと判断しました。 CCleaner 5.33のインストール中、32ビットのCCleanerバイナリには、ドメイン生成アルゴリズム(DGA)とコマンドアンドコントロール(Command and Control-C2)機能を使用する機能を備えた悪意のある負荷も含まれていました。

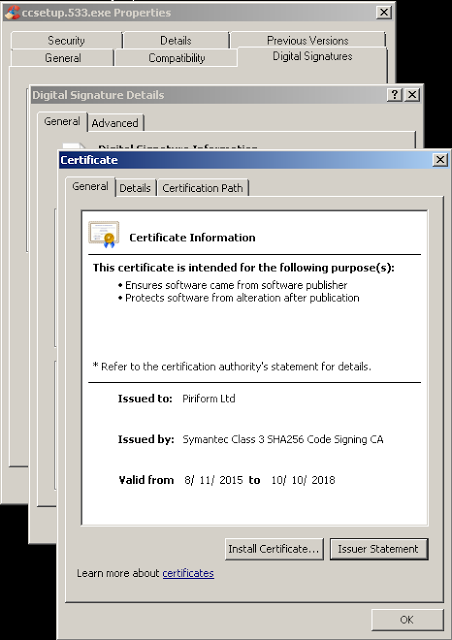

CCleanerダウンロードサイトのバージョン履歴ページを表示すると、そのバージョン(5.33)が2017年8月15日にリリースされたことがわかりました。 2017年9月12日に 、バージョン5.34がリリースされました。 悪意のある負荷を含むバージョン(5.33)は、これらの日付の間に配布されました。 このバージョンは、Piriform Ltdに発行された有効な証明書を使用して署名されました。PiriformLtdは、最近シマンテックのアバストによって取得され、2018年10月10日まで有効です。

図2:CCleaner 5.33のデジタル署名

この脅威に関連する2番目のインストーラーサンプルも発見されました。 このサンプルも有効なデジタル証明書を使用して署名されましたが、タイムスタンプは最初のアセンブリが署名されてから約15分後でした。

CCleaner悪意のあるバイナリに有効なデジタル署名が存在することは、開発または署名プロセス中に違反を引き起こした重大な問題を示している可能性があります。 理想的には、この証明書は取り消されるべきです。 新しい証明書を作成するときは、攻撃者が新しい証明書が侵害される可能性のある環境にいないことを確認する必要があります。 この問題の範囲とその最適な解決方法に関する詳細な情報を収集できるのは、調査中のみです。

次のコンパイルアーティファクトがCCleanerバイナリで見つかりました。

S:\ workspace \ ccleaner \ branches \ v5.33 \ bin \ CCleaner \ Release \ CCleaner.pdb

このコンパイルアーティファクトと有効な証明書を使用してバイナリがデジタル署名されたという事実を考えると、外部の攻撃者が開発環境またはアセンブリ環境の一部を侵害し、このアクセスを使用して悪意のあるコードをCCleanerアセンブリに挿入した可能性があります組織によって発行されました。 組織内の開発環境またはアセンブリ環境にアクセスできるインサイダーが、悪意のあるコードを意図的にオンにしたか、攻撃者がコードを変更できるように侵害されたアカウントを持っていた可能性もあります。

CCleanerインストーラーの以前のバージョンは現在ダウンロードサーバーで利用可能ですが、悪意のあるファイルを含むバージョンは削除され、利用できなくなっていることに注意することが重要です。

ウイルスのインストールプロセス

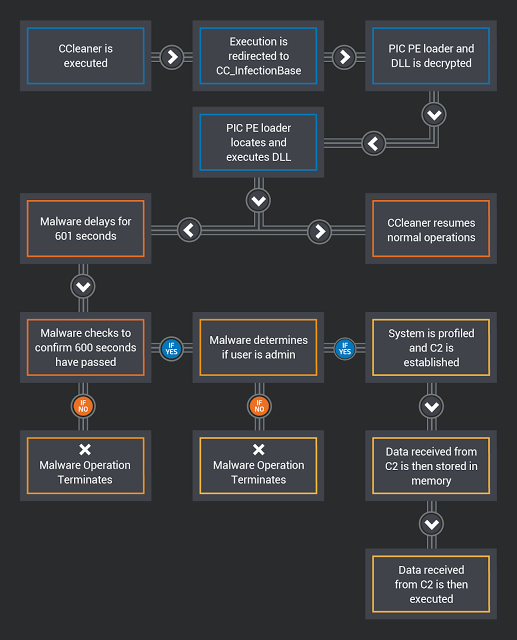

「__scrt_get_dyn_tls_init_callback」は、CC_InfectionBase(0x0040102C)コードを実行して、通常のCCleaner操作を続行する前にコード実行スレッドをマルウェアにリダイレクトするように変更されました。 呼び出されたコードは、PICローダー(位置に依存しないプログラムコード)とDLLファイルの2つのレベルの悪意のある負荷を含むデータを解読します。

HeapCreate(HEAP_CREATE_ENABLE_EXECUTE、0,0)を使用して、実行可能ヒープが作成されます。 マルウェアを含む復号化されたデータのコンテンツはヒープにコピーされ、元のデータは消去されます。 次に、PEローダーが呼び出され、その作業が開始されます。 感染プロセスが始まるとすぐに、バイナリコードは、以前にPEローダーとDLLファイルを含んでいたメモリ領域を消去し、以前に割り当てられたメモリを解放し、ヒープを破壊し、通常のCCleaner操作で実行を続けます。

PEローダーは、位置に依存しないコーディング手法を使用して、メモリ内の.dllファイルを見つけます。 次に、DLLを実行可能メモリに転送し、DLLEntryPointを呼び出して実行を開始します。

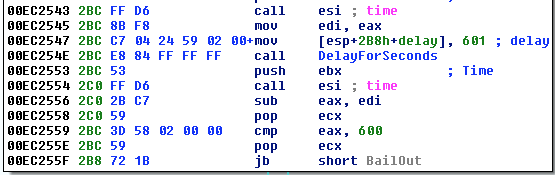

CCBkrdr_GetShellcodeFromC2AndCallは、このマルウェアの分析中にTalosによって検出された悪意のある操作の多くを担当しています。 まず、現在のシステム時刻を記録します。 その後、恐らく所定の期間デバッガ内のウイルスをスキャンするように構成された自動分析システムを回避する目的で、悪意のあるコードの実行を601秒遅らせます。 この遅延機能を実装するために、マルウェアは、601秒に設定されたdelay_in_secondsタイムアウトを使用して224.0.0.0をpingしようとする機能を呼び出します。 次に、現在のシステム時間を判別して、600秒が経過したかどうかを確認します。 この条件が満たされない場合、ウイルスはCCleanerが実行され続けている間に終了します。 マルウェアがIcmpCreateFileを実行できない状況では、Sleep()関数を使用して同じ遅延機能を実装することに戻ります。 マルウェアはまた、現在のシステム時刻を次のレジストリキーに保存されている値と比較します。

HKLM \ソフトウェア\ Piriform \ Agomo:TCID

TCIDに保存されている時間がまだ到着していない場合、ウイルスは実行を停止します。

図3:遅延手順

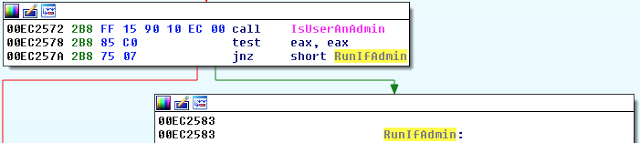

次に、ユーザーに割り当てられた特権がチェックされます。 現在のユーザーが管理者でない場合、マルウェアは実行を停止します。

図4:特権チェック

マルウェアを実行するユーザーに管理者権限がある場合、感染したシステムでSeDebugPrivilegeがアクティブになります。 その後、マルウェアは「InstallID」値を読み取ります。この値は、次のレジストリキーに保存されます。

HKLM \ソフトウェア\ Piriform \ Agomo:Muid

この値が存在しない場合、マルウェアは「((rand()* rand()^ GetTickCount())」を使用して作成します。

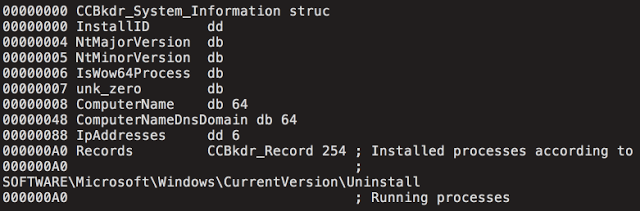

上記の手順が完了すると、ウイルスはシステム情報の収集を開始し、システム情報は後でC2サーバーに送信されます。 システム情報は、次のデータ構造に保存されます。

図5:CCBkdr_System_Informationデータ構造

システムに関する情報を収集した後、修正されたBase64を使用して暗号化およびエンコードされます。 その後、マルウェアは次のセクションで説明するように、コマンドサーバー(C2)との通信を確立します。

コマンドとコントロール(C2)

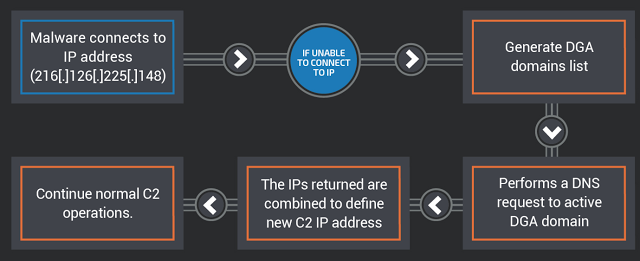

前述のシステム情報が収集され、C2サーバーへの送信の準備が整うと、POST HTTPS要求を使用して216 [。] 126 [。] 225 [。] 148に転送する試みが開始されます。

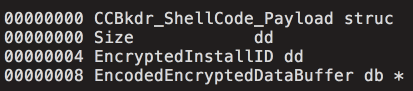

C2サーバーから受信したデータは、CCBkdr_ShellCode_Payloadで使用するための正しい形式であることを確認するためにチェックされます。 以下に例を示します。

図6:CCBkdr_ShellCode_Payloadデータ構造

ウイルスがインストールされた後、通常のCCleaner操作が続行されます。 以下は、このマルウェアが高レベルでどのように機能するかを説明する図です。

図7:マルウェアの起動プロセスの概略図

ドメイン生成アルゴリズム

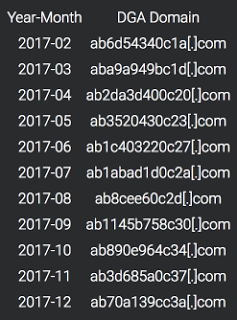

メインC2サーバーが前のセクションで説明したHTTP POST要求への応答を返さない状況では、悪意のあるプログラムはDGAアルゴリズムを使用します。 この場合、時間ベースであり、現在の年と月の値を使用して計算できます。 以下は、DGAドメインのリストです。

図8:12か月間のドメイン生成

悪意のあるプログラムは、 DGAアルゴリズムによって生成された各ドメインのDNSルックアップを開始します。 DNSルックアップがIPアドレスを返さない場合、このプロセスは続行します。 このマルウェアは、アクティブなDGAドメインのDNSクエリを実行し、ドメインネームサーバーから2つのIPアドレスを受信することを想定しています。 次に、悪意のあるプログラムは、受信したIPアドレスで一連のビット操作を実行し、それらを組み合わせてコマンドサーバーの新しい実際のアドレスを決定することにより、セカンダリサーバーC2を計算します。 このプロセスを示す図を以下に示します。

図9:コマンドサーバーアドレスの定義

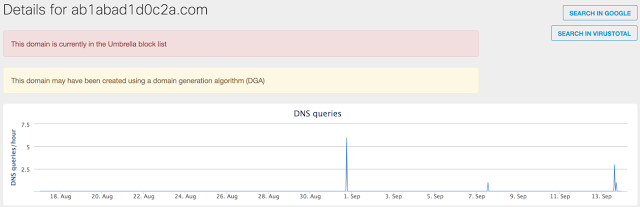

分析中、Cisco TalosはDGAドメインが占有されていないと判断したため、攻撃者が自分の目的に使用できないように登録およびブロックされました。

潜在的な損傷

非常に多数のシステムが考えられるため、この攻撃の影響は深刻です。 CCleanerは、2016年11月現在、世界中で20億を超えるダウンロードがあり、新規ユーザーの増加は1週間あたり500万人であると報告されています。

図10:CCleanerの統計

ウイルスの拡散中にCCleanerがインストールされたシステムは、2017年8月15日の状態に復元するか、再インストールする必要があります。 また、ユーザーは感染を防ぐために利用可能な最新のCCleanerにアップグレードする必要があります。 このバージョンを書いている時点では、バージョン5.34でした。 CCleanerダウンロードページによると、CCleanerの無料版は自動更新を提供しないため、これは手動で行う必要があることに注意することが重要です。

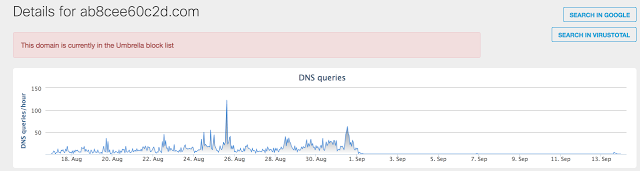

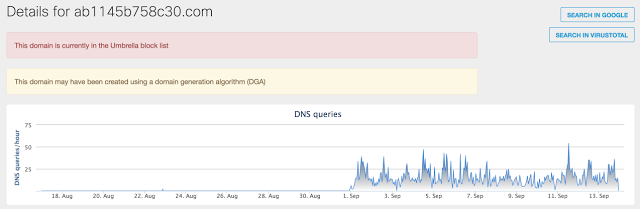

この攻撃に関連するドメインに関するCisco Umbrellaテレメトリデータを分析する際、Talosは、対応するDNSクエリを作成したかなりの数のシステムを特定しました。 これらのドメインは一度も登録されたことがないため、このウイルスが唯一の原因であると結論付けるのが妥当です。 8月と9月に関連するドメイン(この脅威がアクティブだった時間と相関している)のみが重要なアクティビティを示しています。

図11:7月のDGAドメインアクティビティ

前述のように、このマルウェアを含むCCleanerバージョンは2017年8月15日にリリースされました。 次のグラフは、2017年8月に使用されたDGAドメインに関連するDNSアクティビティの大幅な増加を示しています。

図12:2017年8月のドメインのアクティビティ

図13:2017年9月のドメインアクティビティ

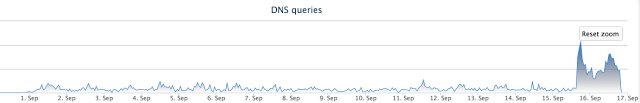

アバストに連絡した後、感染したシステムがデフォルトのC2サーバーにアクセスできなくなったことがわかりました。 その結果、DGAドメインに向けられたリクエストの数が大幅に増加しました。

図14:サーバーのシャットダウン後のトラフィック

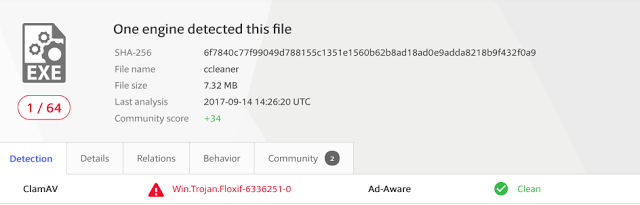

9月18日の時点で、この脅威のウイルス対策による検出は非常に低い(1/64)ままであることに注意してください。

図15:ウイルス検出チェック

もっと心配

その後、調査中に、C2サーバーに保存されたファイルを含むアーカイブが提供されました。 私たちの研究活動は、アーカイブファイルに含まれるMySQLデータベースの内容に反映され、データの信頼性が確認されました。

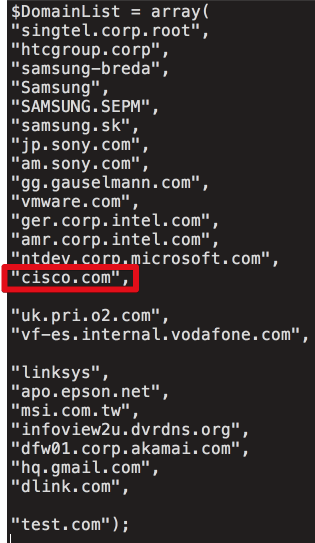

C2サーバーからのコードを分析するとき、第2レベルのブートローダー配信が目的とした組織のリストがすぐに強調表示されます 。 9月の4日間のみを対象とするC2追跡データベースのレビューに基づいて、少なくとも20台の被害者のマシンが特殊なマルウェア負荷に感染していることを確認できます。 以下は、攻撃者が標的にしようとしたドメインのリストです。 .phpファイルで特定されたすべての企業については、C2サーバーとの交換は認められませんでした。

図16

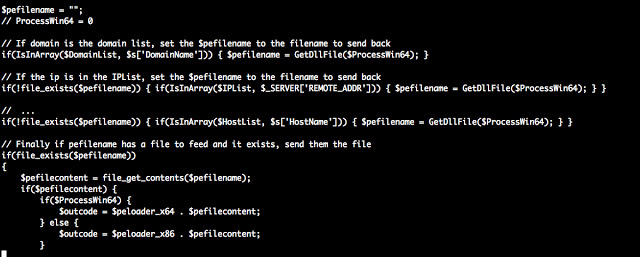

PHPスクリプトは、感染したマシンから受信したシステムビーコンを、$ DomainList、$ IPList、およびHostListの3つの値と比較します。 これは、感染したシステムがステージ2の悪意のある負荷を配信する必要があるかどうかを判断するために必要です。

図17

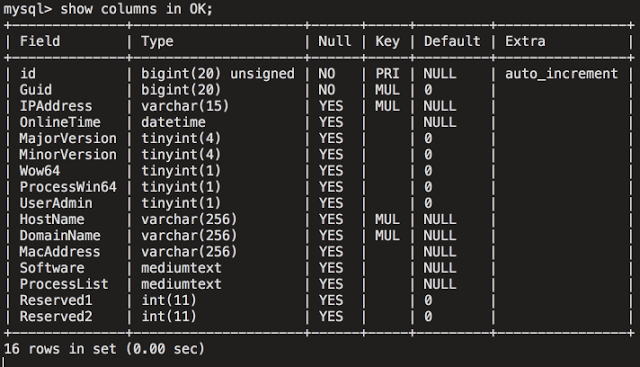

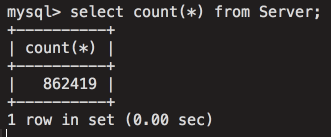

C2データベースには2つのテーブルが含まれていました:1つはサーバーと「通信」するすべてのマシンを説明し、ステージ2のロードを受信したすべてのマシンの説明。 この期間に、700,000台を超えるマシンがC2サーバーに送信され、20台を超えるマシンがステージ2の負荷を受けました。 サーバーがアクティブになってターゲット組織に感染している間にターゲットリストを変更できることを理解することが重要です。

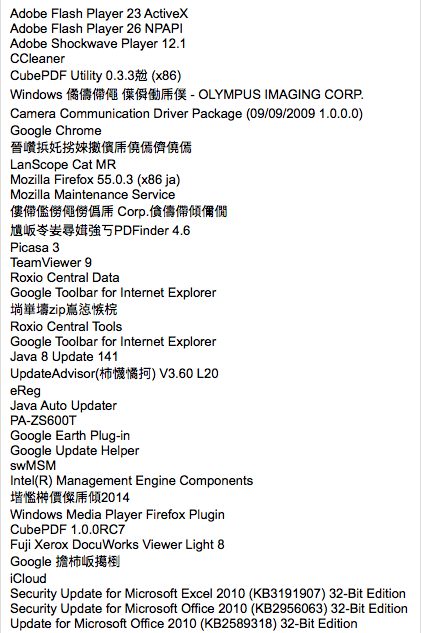

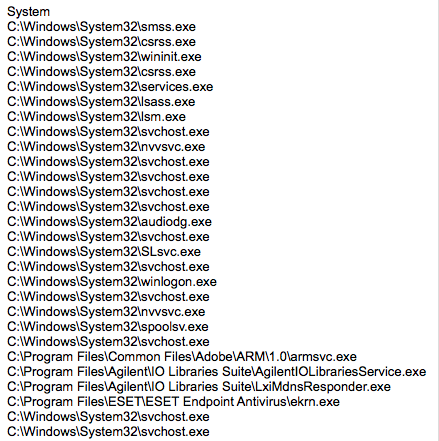

感染中、マルウェアは定期的にC2サーバーに接続し、感染したシステムに関する情報を送信しました。 この情報には、IPアドレス、時間、ホスト名、ドメイン、プロセスリストなどが含まれていました。 この情報はおそらく、サイバー犯罪者が攻撃の最終段階で標的とする車両を決定するために使用されました。

メイン接続データは、サーバーテーブルに保存されます。 このデータベーステーブルのTalosノードの1つの例を次に示します。

図18

インストールされているプログラムのリストと同様。

図19

そして、プロセスのリスト。

図20

2番目のデータベーステーブルには、ステージ2のロードが実際に配信されたシステムに関連付けられた追加のデータセットが含まれており、このテーブルには同様の情報が含まれていました。

図21

表の分析に基づいて、このインフラストラクチャが攻撃者に多くの異なるターゲットへのアクセスを提供することは明らかです。 C2サーバーでのフィルタリングを考えると、攻撃者は、ターゲットとする環境または組織に応じて、いつでもドメインを追加または削除できます。 以下のスクリーンショットは、システムプロファイルの保存に使用されるデータベーステーブルに含まれていたレコードの数を示しています。

図22

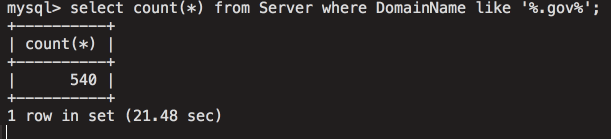

次のスクリーンショットは、世界中の影響を受ける政府システムの数を示しています。

図23

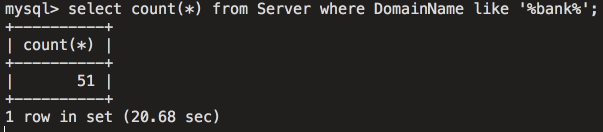

「bank」という単語を含むドメインを持つ脆弱なシステム:

図24

これは、このインフラストラクチャを使用することで得られる攻撃者のアクセスレベルを示し、この攻撃の深刻さと潜在的な影響も強調しています。

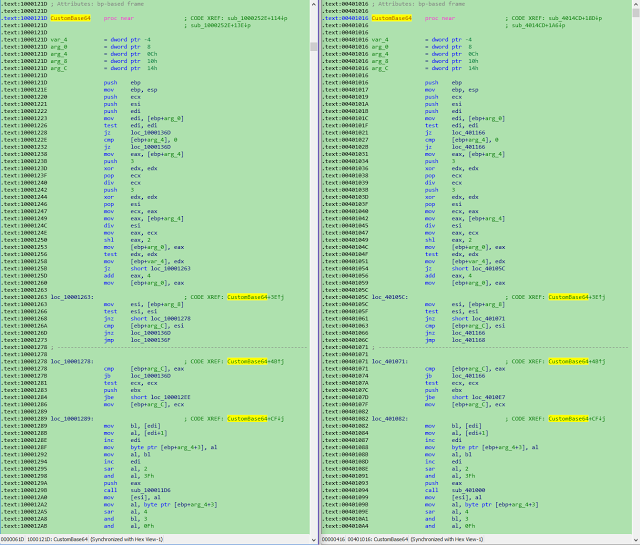

コードの再利用

Talosは、Kaspersky Labの研究者が作成したアプリケーションが、コードがGroup 72で使用されることがわかっているマルウェアサンプルと一致することを調査しました。 これは決して証拠ではありませんが、合意を確認し、これが重要な情報であることに同意することができます。

左:2bc2dee73f9f854fe1e0e409e1257369d9c0a1081cf5fb503264aa1bfe8aa06f(CCBkdr.dll)

右:0375b4216334c85a4b29441a3d37e61d7797c2e1cb94b14cf6292449fb25c7b2(Misslバックドア-APT17 /グループ72)

図25

結論

サプライチェーン攻撃は、速度と複雑さが増しています。 この特定の例では、攻撃者は、膨大な数のマシンを侵害するために、テクノロジー企業を特に標的とするシステムを開発しました。 これにより、これらのイベントに関する懸念が高まり、感染中にCClenaerをダウンロードするユーザーは、感染したバージョンのCCleanerを削除するか最新バージョンにアップグレードするだけでなく、バックアップからデータを復元してマルウェアを完全に削除する必要があるという推奨事項も確認されます。

以下は、この攻撃に関連する侵害の指標です。

ファイルハッシュ

6f7840c77f99049d788155c1351e1560b62b8ad18ad0e9adda8218b9f432f0a9

1a4a5123d7b2c534cb3e3168f7032cf9ebf38b9a2a97226d0fdb7933cf6030ff

36b36ee9515e0a60629d2c722b006b33e543dce1c8c2611053e0651a0bfdb2e9

DGAドメイン

ab6d54340c1a [。] com

aba9a949bc1d [。] com

ab2da3d400c20 [。] com

ab3520430c23 [。] com

ab1c403220c27 [。] com

ab1abad1d0c2a [。] com

ab8cee60c2d [。] com

ab1145b758c30 [。] com

ab890e964c34 [。] com

ab3d685a0c37 [。] com

ab70a139cc3a [。] com

IPアドレス

216 [。] 126 [。] 225 [。] 148

CCのインストーラー: dc9b5e8aa6ec86db8af0a7aa897ca61db3e5f3d2e0942e319074db1aaccfdc83(GeeSetup_x86.dll)

64ビットのトロイの木馬化バイナリ

128aca58be325174f0220bd7ca6030e4e206b4378796e82da460055733bb6f4f(EFACli64.dll)

32ビットのトロイの木馬バイナリ: 07fb252d2e853a9b1b32f30ede411f2efbb9f01e4a7782db5eacf3f55cf34902(TSMSISrv.dll)

レジストリ内のDLL: f0d1f88c59a005312faad902528d60acbf9cd5a7b36093db8ca811f763e1292a

レジストリキー:

HKLM \ソフトウェア\ Microsoft \ Windows NT \ CurrentVersion \ WbemPerf \ 001

HKLM \ソフトウェア\ Microsoft \ Windows NT \ CurrentVersion \ WbemPerf \ 002

HKLM \ソフトウェア\ Microsoft \ Windows NT \ CurrentVersion \ WbemPerf \ 003

HKLM \ソフトウェア\ Microsoft \ Windows NT \ CurrentVersion \ WbemPerf \ 004

HKLM \ソフトウェア\ Microsoft \ Windows NT \ CurrentVersion \ WbemPerf \ HBP