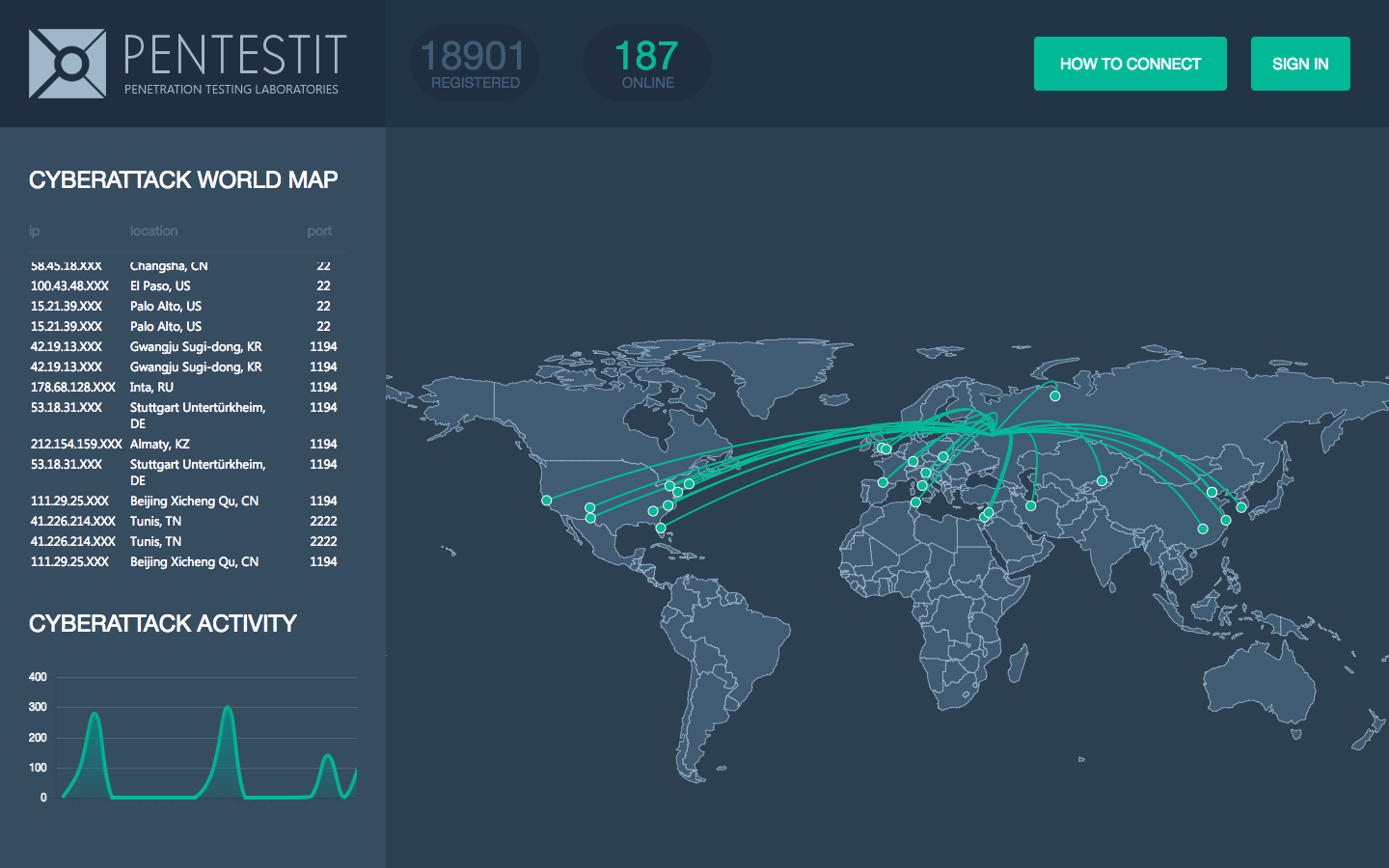

2013年に、ユニークな侵入テストラボ、「テストラボ」を開始しました。 実際、研究所は、さまざまな脆弱性と構成エラーを含む実際の企業ネットワーク(CTFではない)のコピーであるため、攻撃者は企業ネットワークに対する実際の攻撃の発生方法を理解し、ツールと方法論を習得し、さまざまな攻撃ベクトルを構築する方法を学ぶことができます。 このような知識がなければ、情報セキュリティの専門家は高品質の保護手段を開発できません。

4年後、テストラボは独自性を失うことなく、世界中から18500人以上の参加者を集めました。 このようなオーディエンスと毎日作業し、侵入テスト、フォレンジック、サイバー攻撃に対抗する実践的なスキルを身につけ、 Pentestit Corporate Laboratoriesの構成、実践的なIBトレーニングコースをユニークなものにします。

侵入テストラボテストラボ

最初のテストラボラボは、小規模企業のネットワーク(ドメイン、メール、ファイルサーバーなど)のコピーであり、複雑で分散された集中型ネットワーク(ドメイン、VPNトンネル、ブランチサーバーなど)になりました。その本質を失うことなく-攻撃ベクトルを正しく構築することにより、研究所のIT構造を完全に侵害する必要があります。 これは「テストラボ」の独自性です。CTFとは異なり、ラボ内のノードは相互接続されており、そのうちの1つを侵害することで、他に対する攻撃ベクトルを開発できます。 一部の研究室では、現実感を高めるために、社会技術的な攻撃ベクトル(たとえば、オフィスマネージャーや他の研究室の従業員)を定めています。

アイデアを実装する前に、ターゲットオーディエンスをよく理解する必要があります。 別のラボを立ち上げるたびに、私たちは非常に貴重な実務経験を獲得し、脆弱性を見つけて悪用するスキルとともに、Pentestit Corporate Laboratoriesに移行し、それらを専門家向けの情報セキュリティの分野で迅速かつ高品質の実践トレーニングのための優れたテスト場にします情報、ペンテスター、開発者、システム管理者を保護します。

ウォームアップ-「ゼロセキュリティ:A」

「企業研究所」での教育には、質の高い予備トレーニングが必要です。 このようなトレーニングは、「Zero Security:A」コースで取得できます。このコースでは、キュレーターの指導の下で、標準のKali Linux Rolling Edition 2017ツールを調査し、偵察や情報収集から脆弱性やソーシャルエンジニアリングを見つけて悪用する方法に至るまで、侵入テストのすべての段階について学びます。 企業研究所と同様に、コースの70%は専門研究所での実習です。

ゼロセキュリティ:コースプログラム

- 情報技術の分野における刑法と犯罪

- 脅威モデル、その種類、研究対象

- Linuxに精通している。 Kali Linux Rolling Edition 2017.1の概要と標準ツールの概要

- インテリジェンスと情報収集

- ネットワークスキャン

- Web脆弱性の悪用、Burp Suiteの紹介、OWASP Top-10の知識

- ネットワークインフラストラクチャセキュリティ

- ワイヤレスセキュリティ分析

- Metasploitフレームワークの紹介

- プロアクティブな防御システムのバイパス方法の分析

- ソーシャルエンジニアリングの概要

ゼロセキュリティのクエストの1つ:A-ローカルファイルインクルージョン

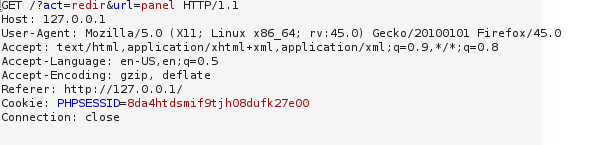

Webアプリケーションのペンテストを実施する場合、さまざまなリクエストに含まれるパラメーターに特に注意を払う必要があります。これらのおかげで、Webアプリケーションの反応に影響を与えることができます。 GETリクエストにはパラメーターが1つしかありません。その値はphp拡張子を持つファイルであり、これにより、たとえばinclude()関数を使用して、さまざまなページがWebアプリケーションのソースコードに含まれていると結論付けることができます。

テストを始めましょう。 最初に、存在しないページを追加したため、パラメーター値を任意のランダムな行-website /?Page = abc.phpに変更して、ページの情報のどの部分が消えたかを試してみましょう。

WebアプリケーションがLocal File Includeに対して脆弱であることを確認しました。

この脆弱性は興味深いものです。なぜなら、その助けにより、攻撃者はWebアプリケーションにコードを含めることにより、脆弱なマシン上で任意のコードを実行できるからです。 これは、たとえば、さまざまなログファイルを使用して実行できます。ページパラメータで/var/log/apache2/access.logを指定すると、ログファイルの内容が取得されます。

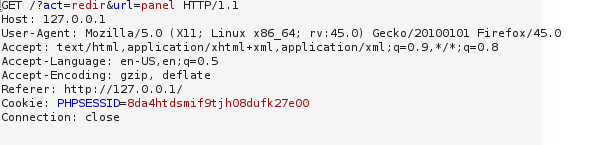

ここで、ユーザーエージェントヘッダーをシェルに置き換えることができるコードを実装する必要があります。

User Agentフィールドにペイロードを実装した後、WebサーバーログからWebシェルを呼び出すことができます。

URIでコマンドを生成することにより、Webサーバーでコマンドを実行し、目的のトークンを見つけることができます。

テストを始めましょう。 最初に、存在しないページを追加したため、パラメーター値を任意のランダムな行-website /?Page = abc.phpに変更して、ページの情報のどの部分が消えたかを試してみましょう。

WebアプリケーションがLocal File Includeに対して脆弱であることを確認しました。

この脆弱性は興味深いものです。なぜなら、その助けにより、攻撃者はWebアプリケーションにコードを含めることにより、脆弱なマシン上で任意のコードを実行できるからです。 これは、たとえば、さまざまなログファイルを使用して実行できます。ページパラメータで/var/log/apache2/access.logを指定すると、ログファイルの内容が取得されます。

ここで、ユーザーエージェントヘッダーをシェルに置き換えることができるコードを実装する必要があります。

User Agentフィールドにペイロードを実装した後、WebサーバーログからWebシェルを呼び出すことができます。

URIでコマンドを生成することにより、Webサーバーでコマンドを実行し、目的のトークンを見つけることができます。

ハードコア-Pentestit Corporate Labs

コースの実施については独自の見解があるため、ウェビナーはわずか30%で、残りの70%は集中的な練習であり、「すぐに使える」知識を残しています。 このようなトレーニングスキームには、最大限の関与と献身が必要です。ウェビナーは、検索方法、脆弱性の悪用、攻撃への対処方法、インシデントの分析方法を理解できますが、正しい考え方を教えることはできません。 そのような経験は実践によってのみ与えられます。 いくつかのケースを見てみましょう。

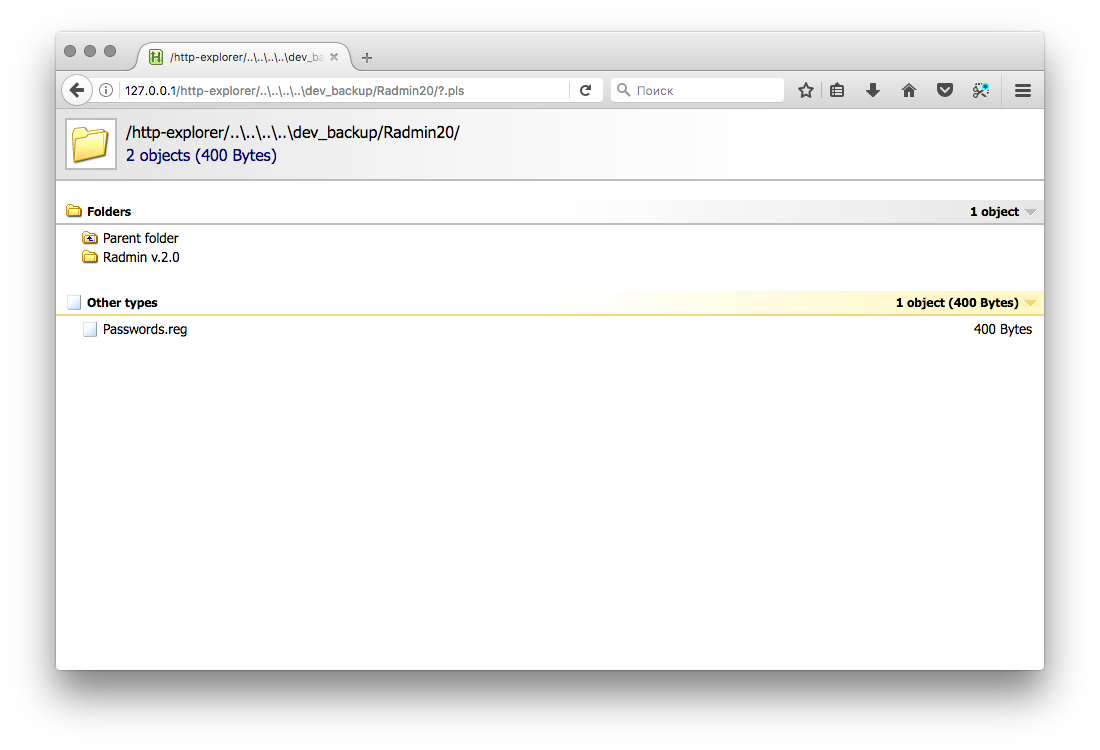

ケース1-システム管理者エラー

ミニWebサーバーは、システム管理者が配布をダウンロードするためにローカルネットワークにインストールされます。 ファイルのリストには、Windowsサーバー上の実行パスを示すバックアップスクリプトがあります。 Webサーバーにはディレクトリトラバーサルの脆弱性が含まれており、特定のファイルを取得することができます(名前がわかっていて、このサーバー上にある場合)。 攻撃者は、Radminユーティリティとアンロードされたpasswords.regレジストリブランチを含むバックアップフォルダーを発見します。 パラメータフィールドには、管理者パスワードのハッシュが含まれています。 それを選択し、Windowsサーバーに接続する機会を得ます。

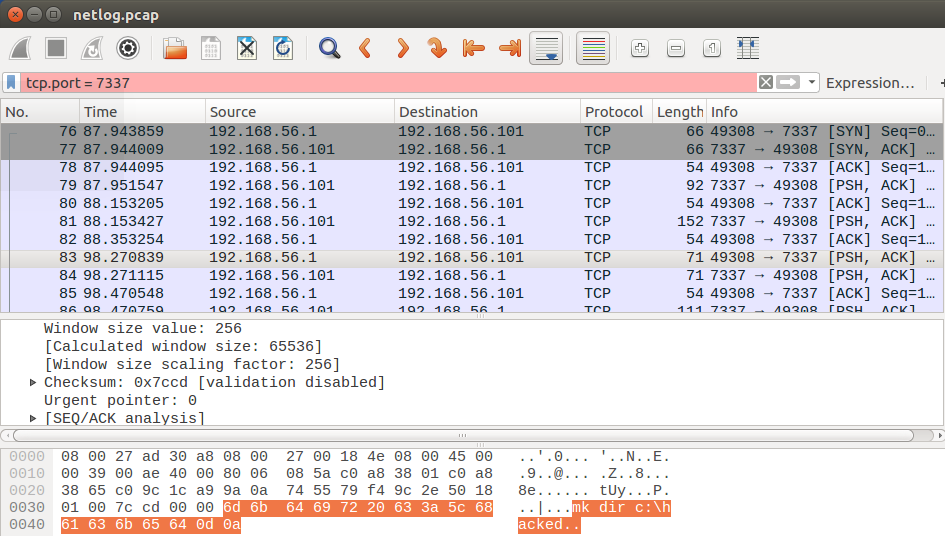

ケース2-フォレンジック:ボラティリティ、Wireshark

ネットワーク上のマシンの1つで異常な動作が検出されました。 メモリダンプとネットワークトラフィックをすばやく削除することができました。

Volatility Frameworkを使用してメモリダンプを分析します。 ダンプに関する情報を表示します。

メモリダンプでは、Movie_HD720p、PID:198の非標準名のプロセスに気づきます。Movie_HD720p.torrent.exeプロセスの実行可能ファイルは、それを介して感染が発生したことがわかります。

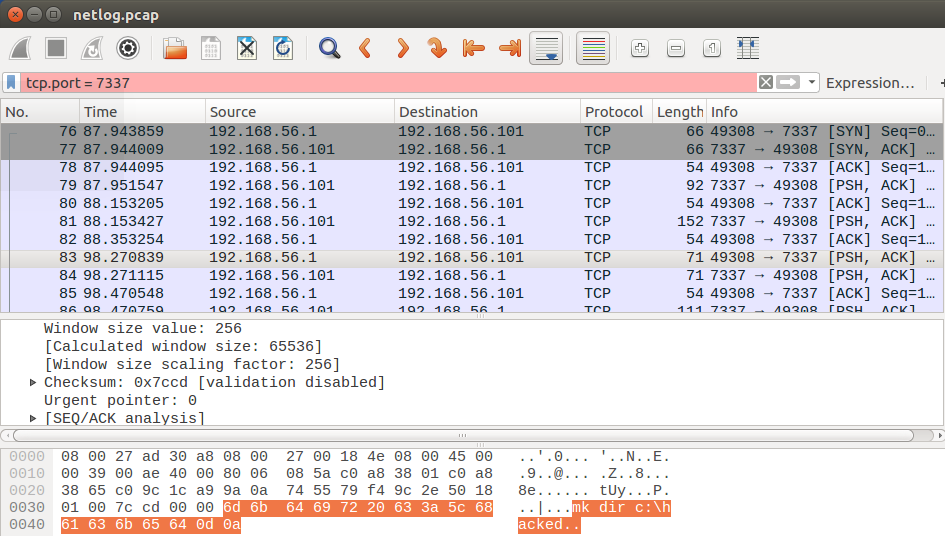

PID 198プロセス(Movie_HD720p)をリッスンしたポート7337で、アドレスXXX.XXX.XXX.XXXから接続が確立されました。

Wiresharkでフィルターを設定すると、攻撃者のネットワークアクティビティを確認できます。攻撃者は暗号化を使用しなかったため、コマンドはクリアテキストで送信されました。

Volatility Frameworkを使用してメモリダンプを分析します。 ダンプに関する情報を表示します。

メモリダンプでは、Movie_HD720p、PID:198の非標準名のプロセスに気づきます。Movie_HD720p.torrent.exeプロセスの実行可能ファイルは、それを介して感染が発生したことがわかります。

PID 198プロセス(Movie_HD720p)をリッスンしたポート7337で、アドレスXXX.XXX.XXX.XXXから接続が確立されました。

Wiresharkでフィルターを設定すると、攻撃者のネットワークアクティビティを確認できます。攻撃者は暗号化を使用しなかったため、コマンドはクリアテキストで送信されました。

ケース3-Webアプリケーション:ブラインドSQLi

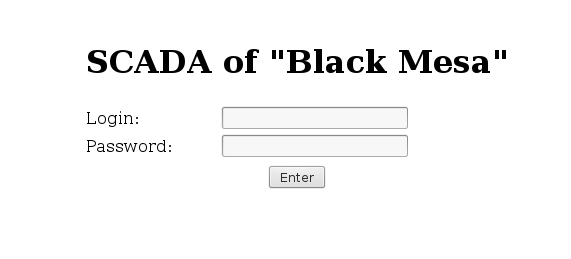

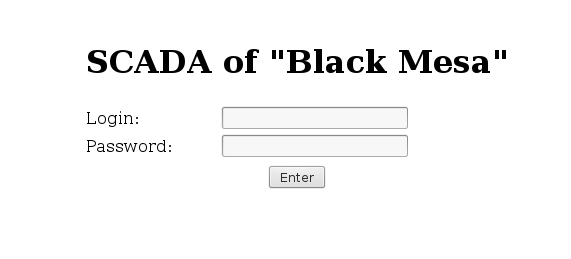

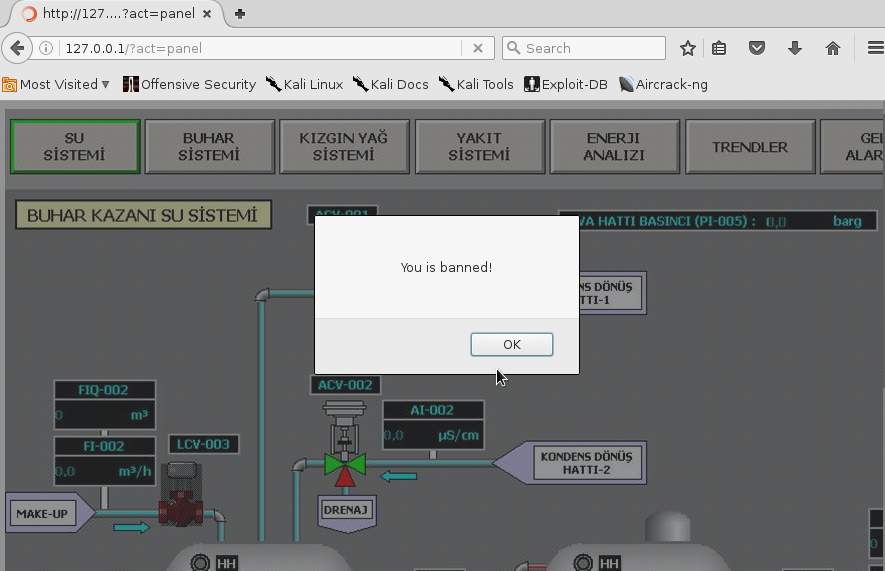

ローカルネットワークでは、自動プロセス制御システムに関連するSCADA Webサーバーを囲みます。

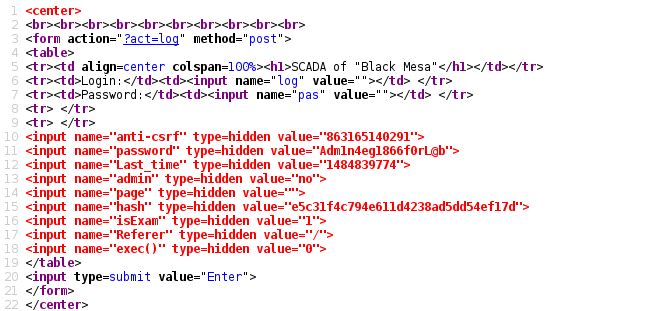

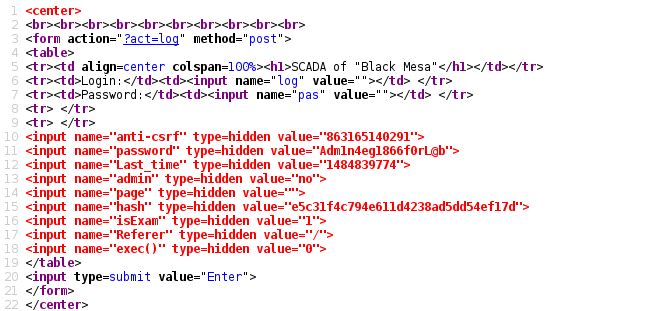

Webアプリケーションのページコードを調べると、POSTメソッドによって送信された非表示の値が見つかります。

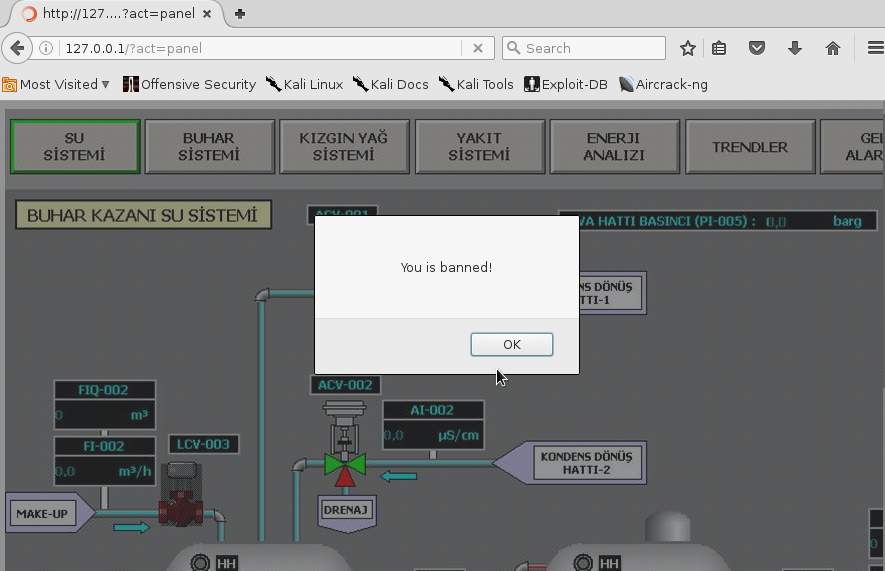

ほとんどの場合、この情報はすでに古くなっています。データを入力すると、禁止されているというメッセージが表示されます。

burpスイートを使用してサーバーの応答を調査しようとしています。

ユーザーがブロックされると、新しいパラメーターurl =パネルが追加され、パラメーターを変更する際のサーバーの動作を調査しようとします。

SQLインジェクションを識別するためにいくつかのクエリを送信すると、スリープ値を置換するときに、Webアプリケーションがスリープパラメーターの値とほぼ等しい遅延(エラー)で応答を返すことがわかります。 これは、時間ベースのSQLインジェクションを示しています。

sqlmapクエリで識別されたパラメーターを使用して、データベースの内容を明らかにし、目的のトークンを取得します。

Webアプリケーションのページコードを調べると、POSTメソッドによって送信された非表示の値が見つかります。

ほとんどの場合、この情報はすでに古くなっています。データを入力すると、禁止されているというメッセージが表示されます。

burpスイートを使用してサーバーの応答を調査しようとしています。

ユーザーがブロックされると、新しいパラメーターurl =パネルが追加され、パラメーターを変更する際のサーバーの動作を調査しようとします。

SQLインジェクションを識別するためにいくつかのクエリを送信すると、スリープ値を置換するときに、Webアプリケーションがスリープパラメーターの値とほぼ等しい遅延(エラー)で応答を返すことがわかります。 これは、時間ベースのSQLインジェクションを示しています。

sqlmapクエリで識別されたパラメーターを使用して、データベースの内容を明らかにし、目的のトークンを取得します。

コースプログラムCorporate Labs

モジュール「Profi」 -侵入テストの分野における専門的スキルの開発と現代のシステムを侵害する実際的な経験。

Expertモジュールは、侵入テスト、システム保護、情報セキュリティインシデント調査の専門家の実践スキルを開発するように設計されています 。

RedTeamモジュール -侵入テスト、情報セキュリティインシデント調査の分野でのチームワークのトレーニングを目的としています

- ロシアおよび海外の情報セキュリティ法。

- 侵入テスト:方法論、方法、種類、ツール。

- ネットワークセキュリティ:スキャン、構成エラー、操作、および操作後;

- Webアプリケーションのセキュリティ:SQLインジェクションの性質、XSSの基本、およびWebの脆弱性を悪用するためのツール。

- 効果的な情報セキュリティシステムの構築:背景情報と既存のIDSの概要。

- MITM攻撃および防御方法。

- SQLiに関する高度なワークショップ:一般的なデータベースへの攻撃。

- XSSに関する高度なワークショップ。

- 最新のWebアプリケーションの脆弱性。

- ネットワークセキュリティの強化:ネットワークインフラストラクチャの脆弱性を検索します。

- 侵入テストでのPythonの使用。

- 効果的な情報セキュリティシステムの構築。

- ワイヤレスセキュリティ。

- 専門研究所での実務。

Expertモジュールは、侵入テスト、システム保護、情報セキュリティインシデント調査の専門家の実践スキルを開発するように設計されています 。

- Windowsシステムでの搾取後。

- Linuxシステムでの搾取後。

- サイバー犯罪調査;

- モバイルデバイスのフォレンジック。

- フォレンジック:Volatility Frameworkを使用してRAMダンプとファイルシステムを分析します。

- 専門研究所での実務。

RedTeamモジュール -侵入テスト、情報セキュリティインシデント調査の分野でのチームワークのトレーニングを目的としています

- 侵入テスト中のチームワーク。

- 侵入テスト中のデータ処理システム。

- 分析および脆弱性管理ツールを使用します。

- 社会技術キャンペーンの実施。

- インシデントの対応と調査。

- 悪意のあるアクティビティの分析:脅威の検出と中和。

- 専門研究所での実務。

Corporate Laboratoriesのもう1つの特徴は、実験室環境の単一のプロットです。言い換えると、実験室は、脆弱性と構成エラーが埋め込まれた実際の企業のコピーであり、十分に構築された攻撃ベクトルを必要とします。 当社のトレーニングプログラムには、キュレーターが同伴します。キュレーターのタスクは、タスクの完了を支援し(必要な場合)、実装の正確さを監視することです。 コースは、会社証明書の発行で終了します。

企業ラボビデオレビュー

Corporate Labsの完全なレビュー

タイミングSSH攻撃

PowerShell Empireフレームワーク

Webアプリケーションに対する複合攻撃

DNSによる暗号化されたコマンド管理

Kali LinuxでのOpenVAS9スキャナーのデモ

タイミングSSH攻撃

PowerShell Empireフレームワーク

Webアプリケーションに対する複合攻撃

DNSによる暗号化されたコマンド管理

Kali LinuxでのOpenVAS9スキャナーのデモ

質問がある場合は、コメントで質問してください。 ペンテスティットでお会いしましょう!