メールの内容は配信後に変更できないと思いますか? 情報セキュリティに興味がある場合は、Mimecastの研究者がROPEMAKERと呼ぶ攻撃方法について学ぶ必要があります。

頭字語のROPEMAKERは、「Remotely Originated Post-delivery Email」の略です

メールを危険にさらす操作攻撃。」 実際、ROPEMAKERはMimecastのFrancisco Ribeiro(@blackthorne)によって発見された一種のメールハッカーです。 このエクスプロイトにより、攻撃者は配信後いつでも電子メールメッセージの内容をリモートで変更できます。 ROPEMAKERは一般ユーザーを保護するために修正する必要がある脆弱性ですか? この記事がこの質問への回答に役立つことを願っています。

起源によって、ROPEMAKERは電子メールとHTMLやCSSなどのWebテクノロジーの交差点にあります。 これらのWebテクノロジーの使用により、テキストのみに基づいて、前のバージョンに比べて電子メールが視覚的に魅力的かつ動的になりましたが、電子メールに対する新しい攻撃ベクトルの出現にもつながりました。 人々は通常、Webページのコンテンツが動的であり、即座に変更できることを期待していますが、電子メールからは期待していません。 したがって、ROPEMAKERは、サイバー犯罪者がランサムウェアウイルスなどを拡散するために使用できる別の潜在的な攻撃ベクトルです。

基本的に、ROPEMAKERが存在するのは、互いにリモートに配置されているがネットワークを介して接続されている2つのリソースが相互に作用して、一方が他方の実行に影響を与えるためです。 Webコンテンツを使用する場合、リモートデータはローカルユーザーが直接制御することなく取得できます。 適切なセキュリティ設定に従って、これは自動的に行われます。ほとんどの場合、これはユーザーが期待する機能です。 すばらしい例は、リモートスタイルシート(CSS)の使用です。

CSSは、視覚的に魅力的なWebページを作成するために、ほとんどのWebサイトで使用されている基盤技術です。 ROPEMAKERは、CSSを使用してコンテンツのルックアンドフィールを分離できるという事実を利用しています。 特定のセキュリティ設定では、多くのメールクライアントがネットワーク経由でCSSファイルをローカルまたはリモートで使用できることに注意することが重要です。 そして、もちろん、セキュリティの観点からこの悪用の鍵は、使用されるシステム要素の一部が信頼できない領域にあることです。 また、電子メールの外観のみを制御する代わりに、リモートCSSは実際に電子メールのコンテンツを変更できます。

攻撃者はサイバー攻撃でROPEMAKERをどのように使用できますか?

サイバー犯罪者が悪意を持って、CSSを含むHTMLベースの電子メールをリモートサーバー上の被害者に送信していると想像してください。 ROPEMAKERは、電子メールクライアントがリモートサーバーに自動的に接続して、書き込みに必要な「スタイル」を取得する限り機能します。

たとえば、攻撃者はリモートCSSを変更することにより、「良い」URLの表示を「悪い」URLに置き換えることができます。 また、テキストを「不正な」URLに変更したり、配信されたレターの内容を変更したりできます。「yes」を「no」または「1 dollar」を「100万ドル」に置き換えると、トランザクションの意味に影響します。

エクスプロイトの切り替え

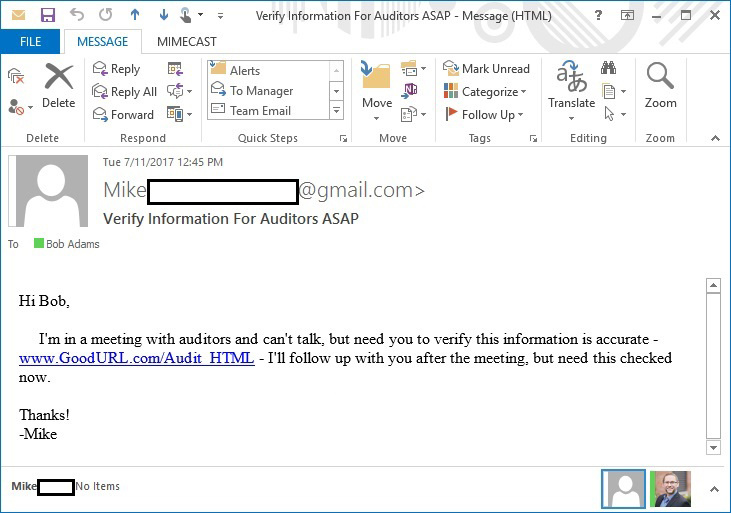

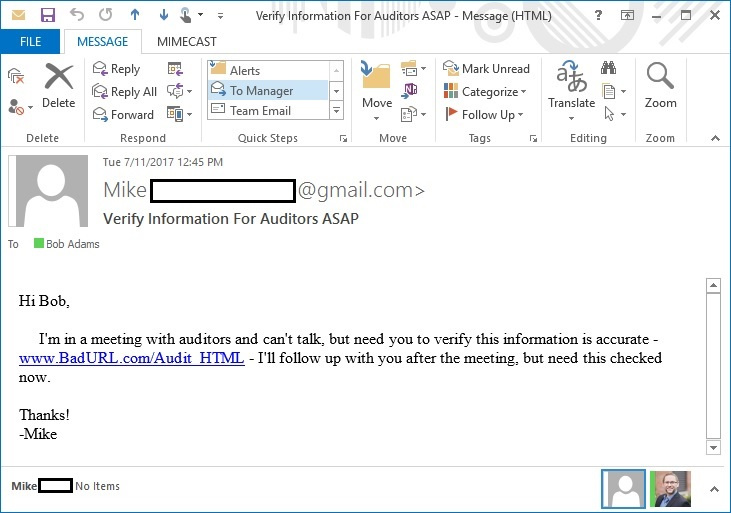

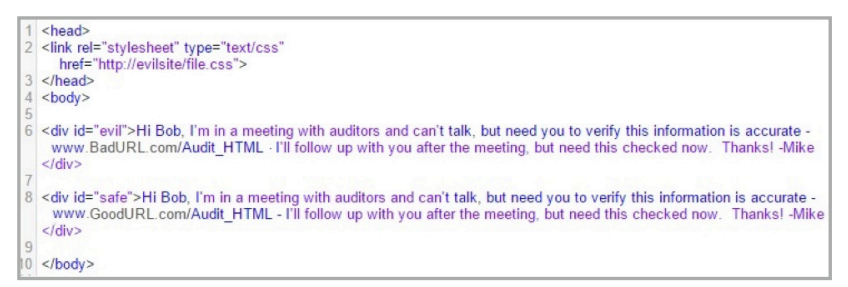

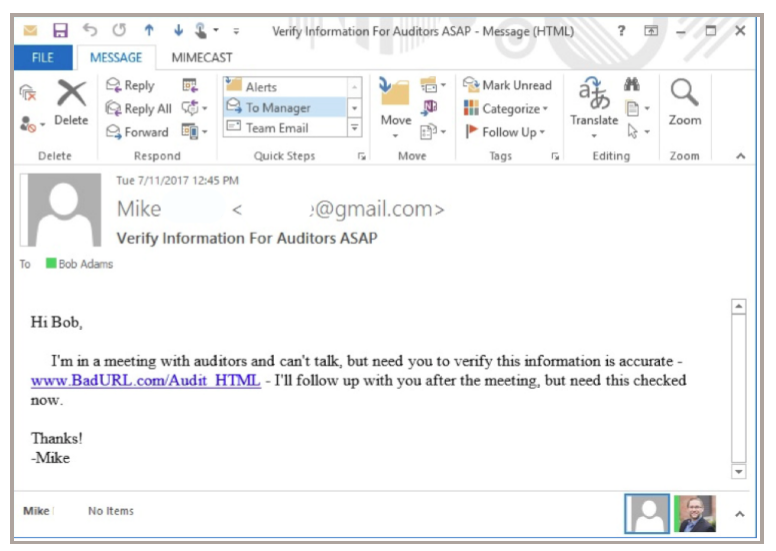

研究者が「スイッチ」と呼ぶ最初の例では、電子メール内の良いURLは、攻撃者によって同じメッセージで悪いURLに「スイッチ」されます。 図1ではすべてが適切に見えます。しかし、リモートCSSを編集すると、レターは新しい「スタイル」を受け取ります(図2)。

図1

図2

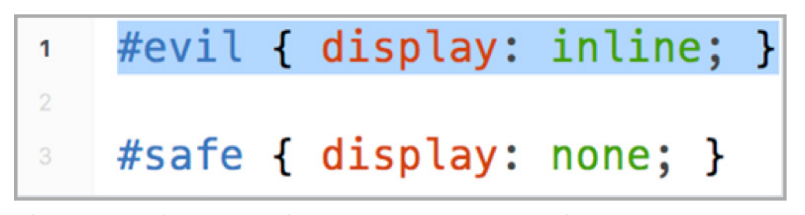

この例で「無効な」URLを表示するようにスタイルを切り替えるリモートCSS。

リモートCSSを呼び出すHTMLメール。

両方のURLは元の電子メールで送信されるため、ユーザーがそれらをクリックすることを許可する前に、「良い」および「悪い」URLを確認することが解決策です。 セキュリティシステムによる悪意のあるURLブロックを使用しない組織は、このような脅威にさらされます。

マトリックスエクスプロイト

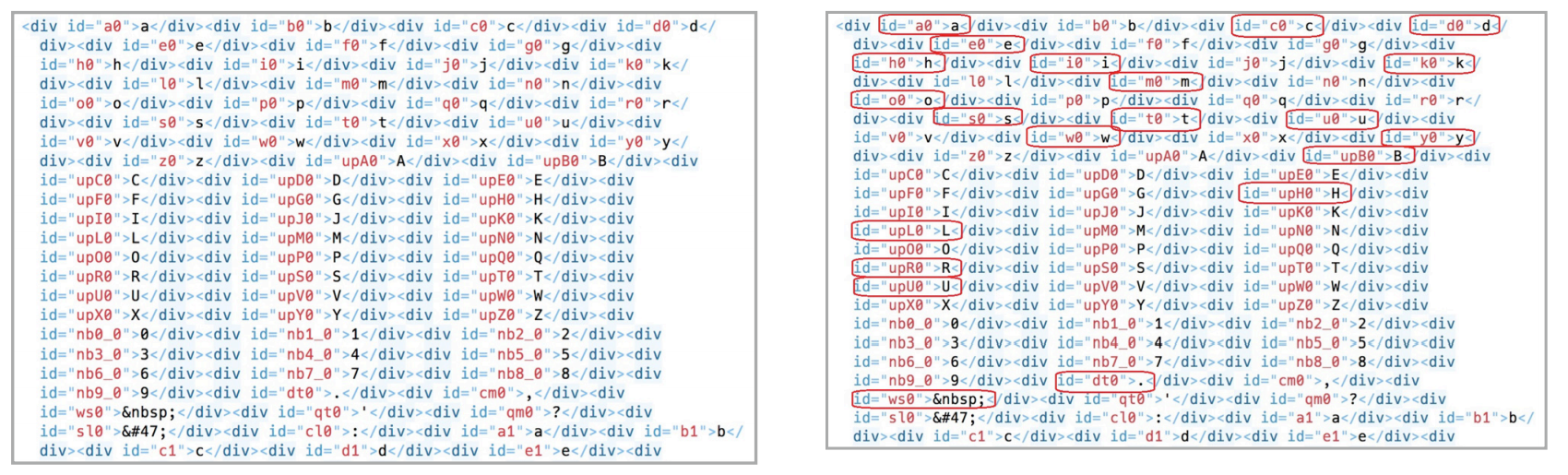

Matrix Exploitはより洗練されています。 電子メールの内部には、各文字のすべてのASCII文字のマトリックスが含まれています。 攻撃者はCSS表示ルールを使用して、各文字の可視性を選択的に変更できるため、いつでもメッセージに目的のテキストを再作成できます。 たとえば、図5に示すように、空の文字を表示することから攻撃を開始できます。リモートCSSファイルで比較的簡単な操作を行うだけで、内容を変更できます。 その結果、ユーザーには図6の内容が表示されます。

図5

図6

この場合の文字自体は、配信時に検出できるURLやその他のコンテンツを含まない単なるテキストであるため、マトリックスエクスプロイトはより危険です(ただし、比較的多数のHTMLタグとメッセージサイズがシグナルとして機能します)。 ただし、リモートCSSを使用してテキストとURLを選択的に表示するとすぐに、電子メールクライアントにクリック可能なリンク(たとえばApple Mail)が表示されるか、少なくともURL付きのテキストが含まれます。 したがって、だまされやすいユーザーは、ブラウザで簡単にコピーして使用できます。

たとえば、Microsoft Outlookは 、外部リソースを自動的にロードする前に警告するように構成できます。 しかし、警告を拒否したり、設定を無効にしたユーザーは何人ですか? ユーザーの観点から、電子メールの一部が見栄えが良い場合、メッセージの残りを取得してみませんか?

URLは配信後に表示されるため、電子メールセキュリティゲートウェイは配信時に存在しないため、悪意のあるURLを見つけて確認できません。 これにはCSSファイルの解釈が必要になり、これは既存の電子メールセキュリティシステムの機能を超えています。

Matrix Exploitを使用すると、表示されるテキストがどのように変更されますか。

上の図のようなコードブロックは、表示されている文字のマトリックス内の1つの位置のみを表示する機能を表しているため、目的の文字のすべての位置に対して繰り返す必要があることに注意してください。 したがって、比較的短いメッセージを表示するには、比較的大きな文字が必要になります。

ロープメーカーの開示

2016年末に、Mimecastは主要なメールクライアントプロバイダー、特にAppleとMicrosoftに通知しました。

最近、MimecastはAppleからの応答を受け取りました:

ユーザーは、[メール]> [設定]> [メッセージにリモートコンテンツをロードする]を表示およびチェック解除することで、リモートコンテンツのロードをオフにできます。このソリューションはユーザーレベルで提供されるため、彼の管理下にあり、リスクが増大します。 ユーザーは情報セキュリティに対する潜在的な脅威を本当に理解していますか? さらに、iOSの設定には同じ機能がありません。 Microsoftからの唯一の答えは、ROPEMAKERを「脆弱性ではない」と説明したことです。 あなたの意見は?