多くのコースやトレーニング資料が実際の生活でほとんど役に立たず、学生の心からすぐに消えることは秘密ではありません。 これは通常、実用的な固定がほとんどまたはまったくない、理論的な資料(多くの場合時代遅れ)が大量にあるためです。 また、材料の不均一性、情報セキュリティを確保する特定の問題を解決する際に獲得した知識を適用できないことが原因である可能性があります。

この記事では、インフラストラクチャーの安全タスクを解決するために企業研究所で習得したスキルの例を見ていきます。

学習プロセス

学習プロセスは、原則に基づいて構築されています。理論部分の20%、実践の80%が資料を統合します。 理論的な部分は部分的に与えられ、その後、学生は実際の実験室にアクセスできます。

Corporate Laboratoriesの際立った特徴の1つは、資料の関連性です。 トレーニングプログラムをさまざまな当局と調整する長いプロセスがないため、各セットでコースを更新できます(2か月ごと)。

理論

コースは完全にリモートです。 学生の快適性を最大限に高めるために、私たちは、VPN接続を介して接続される専門のウェビナー、便利な個人アカウント、仮想ラボ環境を開発しました。

Corporate Labsプログラムは、さまざまな企業の情報セキュリティ部門のハッカーと従業員の両方が使用する資料と実践を考慮して開発されています。 私たちと一緒に勉強している専門家の希望に耳を傾け、快適で質の高いトレーニングを保証するように、コースの内容を定期的に更新しています。

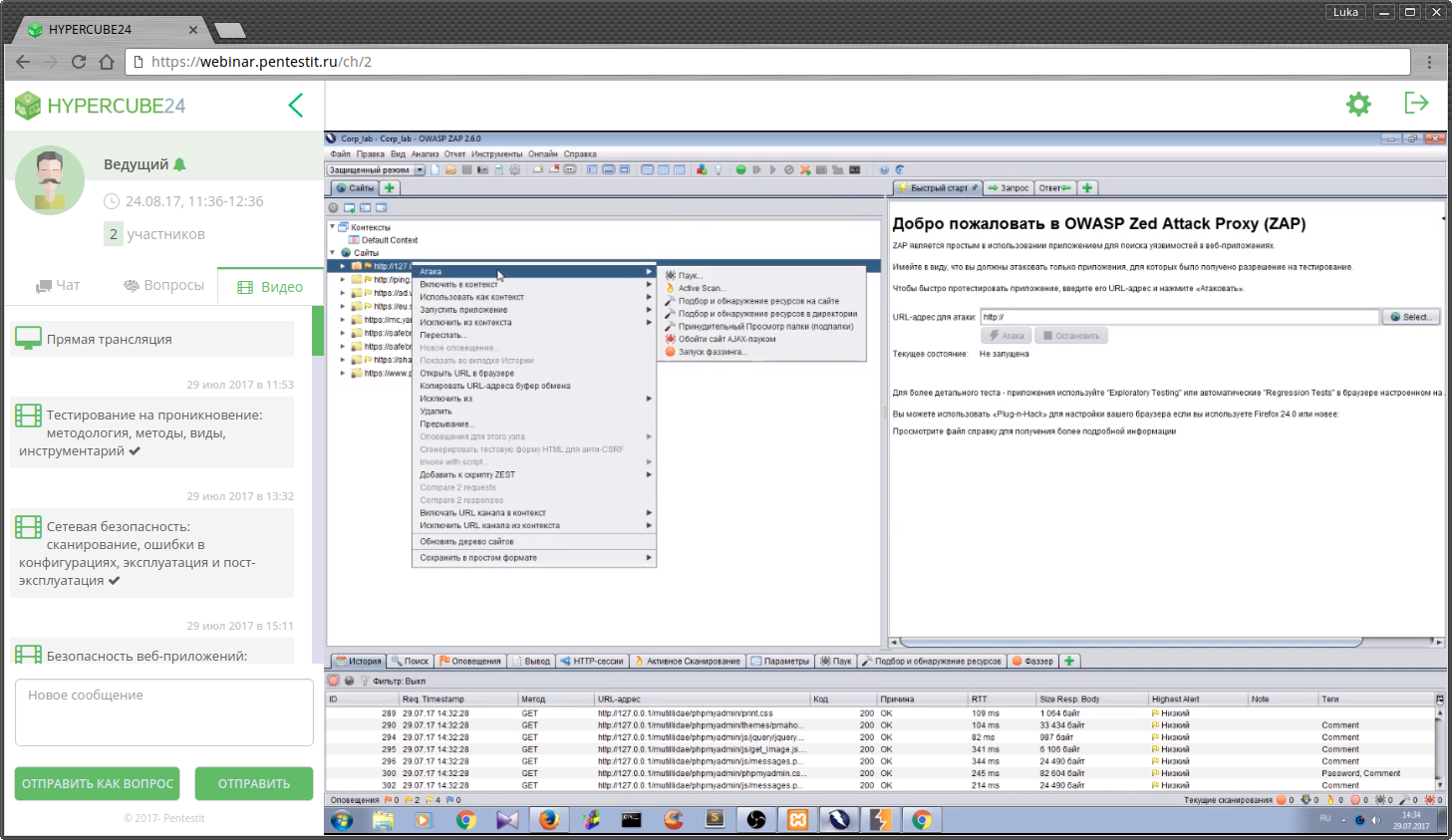

理論的な知識を得るために、当社の専門家は理論クラスが開催される専門のウェビナーサイトを開発しました。 また、トレーニング中はいつでも、録画のウェビナーを確認できます。 以下は、ウェビナーサイトのスクリーンショットです。

ウェビナーに関する情報は、教材や実践的なタスク、クラスのスケジュール、グループのキュレーターからの通知という形でアカウントに公開されます。

練習する

Pentestitの倫理的なハッキングと侵入テストのユニークなコースを通じて得られた知識は、ハッキングに関するタスクを完了し、実際のシステムに近い条件下でさまざまな複雑さのシステムを保護することによって強化されます。 トレーニングの過程で、従業員は脆弱性の性質、悪用ツールを研究し、攻撃者の心理学とツール、および保護方法に精通します。

実習ラボには26のタスクが含まれており、学習プロセスが進むにつれてより複雑になります。 実験室のタスクは相互に接続されており、実際のコンピューターネットワークとシステムを模倣しています。 実践的な課題を解決する過程で、学生は次の作業スキルを習得します。

- ネットワークおよびサーバーデバイスの脆弱性を特定します。

- Webアプリケーション侵入テスト-SQLインジェクション、RCE、ブルートフォース。

- 最新のOSでの権限昇格。

- ハッキングシステムを識別するためのWindowsおよびLinuxシステムのログの調査。

- インサイダーを特定するためのWindowsおよびLinuxシステムのログの調査。

- メモリダンプとネットワークトラフィックの調査。

- モバイルアプリケーションの逆転。

これらのスキルにより、最新の方法とツールを使用して、独自のインフラストラクチャの侵入をテストできます。 特定のインシデントの調査に関連する知識は、委託されたシステムのイベントに迅速に対処するのに役立ち、それらに迅速かつ正確に対応するのに役立ちます。

試験

最後のステップは、試験所に合格することです。

現代の現実では、攻撃者による企業ネットワークのハッキングは、会社の企業Webサイトまたは電子メールアカウントの侵害から始まります。この認証フォームは、多くの場合、Webサイト内またはサブドメイン上にあります。 会社のウェブサイトへのアクセスを取得すると、攻撃者は組織のネットワーク内でさらに攻撃を実行したり、この段階で金銭的利益を得たりすることができます。 検査ラボは同じ原則に基づいて構築されています。ネットワーク境界には、サイトといくつかのサービスがあります。 RCE脆弱性を持つWebアプリケーションの形式の「エントリポイント」の例:

Webアプリケーションとサービスを攻撃する学生は、内部ネットワークに入り、インフラストラクチャ内で攻撃ベクトルを開発します。 すべてのタスクは相互接続されています。特定のサービスを攻撃すると、生徒は他のシステムを攻撃するための情報を受け取ります。資格情報、可能な技術とサービス、技術情報です。

これらのスキルは、企業ネットワークへの侵入のシナリオを特定し、効果的な防御対策を構築するのに役立ちます。 外部侵入者の観点からテスト経験を積んだ従業員は、侵入検知または監視システムの欠陥を特定するのに役立ちます。

レッドチーム:侵入テストのチームワーク

チームコラボレーションを組織するためのベストプラクティスを受けた独自のRed Teamチームを形成したい人のために、当社のスペシャリストは新しいトレーニングプログラムRed Teamを開発しました。 コースプログラムは、攻撃を実行するためのツールと、攻撃者のアクションを識別および分析するための方法とテクノロジの両方を効果的に使用する方法を学習するのに役立ちます。 理論部分は専門の研究室で修正され、取得したすべてのスキルを実践することができます。

このコースでは、侵入テストを行う際にチームワークスキルを効果的に適用し、相互作用およびデータ分析のシステムに関する洞察を得て、複雑なインフラストラクチャの攻撃ベクトルを特定するための大規模なRed Teamオペレーションを開発し、社会技術的なキャンペーンを実施し、結果を分析し、攻撃をリアルタイムで検出し、対処します、インシデントおよび影響を受けるオブジェクトの分析。

企業研究所で訓練された専門家は、システムに侵入し、侵入者の心理を研究し、サイバー犯罪の調査を実施し、これに基づいて、最も効果的な防御メカニズムを開発することを学ぶために、現代の方法とツールを使用した貴重な実務経験を獲得します。

詳細を確認して、次のコースにサインアップしてください 。