おはようございます 私は完全な妄想です。 したがって、私は複雑なパスワードが大好きです。 しかし、あなたの頭の中にそれらを保持することは非常に面倒です...あなたはまだ私が妄想だということを覚えていますか? そのため、サーバーに配置してトラフィックを制御できるものを除き、パスワードマネージャーは使用しません。 ただし、ブックマークを物理的に確認することはできません。 十分な時間や経験がありません。 したがって、私は他の誰かのパスワードマネージャーを使用することを恐れています。

すべてのリソースに対して1つの安全なパスワードが可能であると想像してみましょう。 伝統的に、私は猫の下のトピックに興味があるすべての人に尋ねます。

アイデアを思いついたら、頭の中にパスフレーズを入れておくことができます! 彼女はすべての機会に一人でいるでしょう。 しかし、一方向の関数のおかげで、誰にとってもオープンでアクセス可能なテキストの形で修飾子を保存できます。 この形式では:

| | | |

例:

habrahabr.ru | acyp | Walhall |

そして、そのようなリストを保持することは、単にノートにあります。 リソースに移動する必要があったときに、単純なCtrl-Fを使用してリソースを見つけ、必要なデータをフォームに挿入します 。

パスフレーズのフィールド-修飾子のフィールドと同じSuperSecretFrase-特定のルールに従って、オープンデータから形成された修飾子。 一般的に、もちろん、モディファイヤを大きく歪ませたりハンマーで叩いたりすることはできません。結果は影響を受けません。

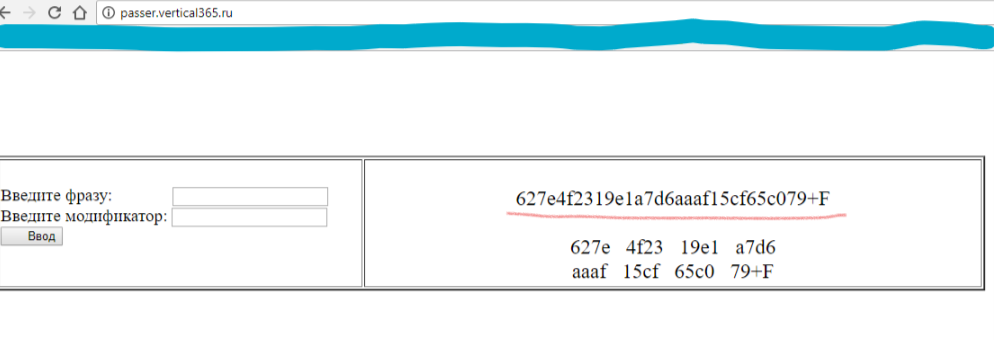

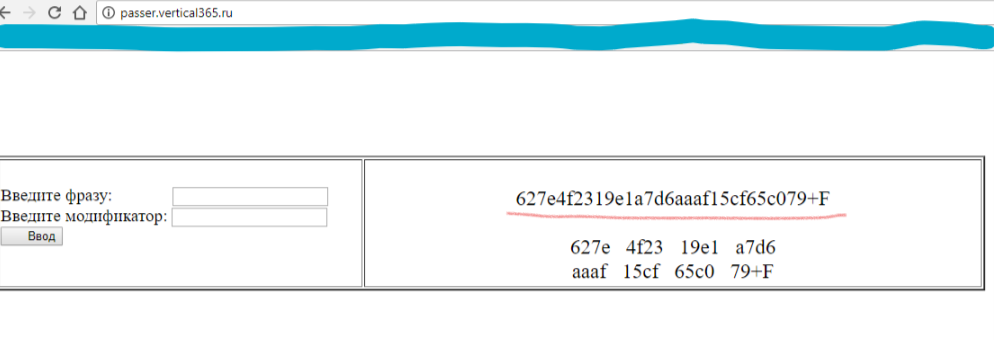

例のSSFと修飾子を入力した結果(スクリーンショット)

赤は一方向関数の結果に下線を引き、最後の2つの値は+ Fに置き換えられます。 一方では、これによりリカバリが複雑になりますが、他方では、特殊文字と大文字が必要なリソースにアクセスできるようになります。

経験から:すべての文字がリソースのパスワード入力フィールドに収まらない場合でも、いずれにしても、ユーザーが同じアクションを実行すると、結果は同じになります。 承認が完了します。

一般に、私が提案するアプローチでは、一方ではすべてのリソースに1つのパスワードを設定し、他方では「盗まれた知識」が他のリソースの発見につながらないため、それらの1つでパスワードを危険にさらすことを恐れません。

彼はむしろ自分自身のために数字の下位グループを作った、なぜなら そのため、電話から読む方が便利です。

書き込みには約2時間かかりました。これは、コードの複雑さのレベルが低いことを示しています。 すなわち Habrのほとんどの居住者は、必要に応じて、より速く自分でこれを記述します。 この場合、パスワードはどこにも保存されず、希望する人は既製のフォームを使用できます。 さて、または、これがすべてについて非常に興味深い場合は、コードを公開します(すぐに「邪魔にならない」と言いますが、主なアイデアはまだです)。

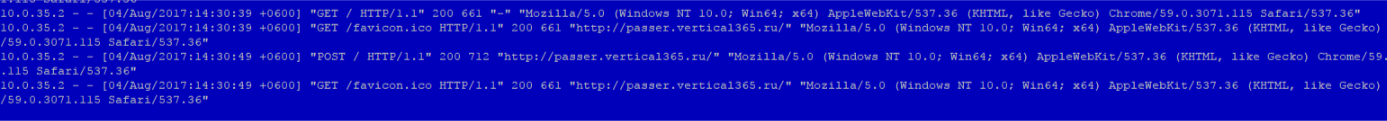

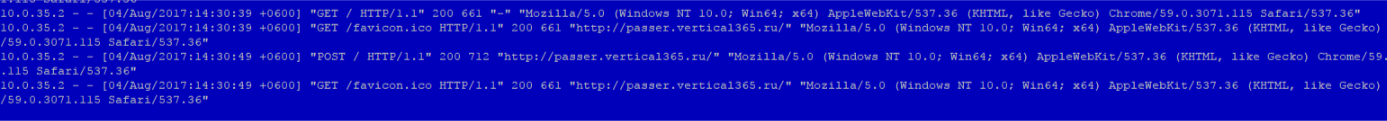

さて、デザートの場合-パスワード生成時の交換全体。

Nginxログ

使用方法の簡単な説明:

怠tooすぎて自分で書くことができない人への指示

1.常時アクセスできるオープンに保存できるジャーナルまたはファイルを入手します。 そして、すべてのオープンな情報を保管してください。 すなわち リソースのパスワードを変更する必要がある場合(またはそのような必要性がある場合)でも、修飾子を変更するだけです

2.リソースに登録し、passer'aフォームへのリンクを使用してパスワードを生成します。 この場合、必要なすべてのデータ(修飾子フィールドから)をログに入力します。

3.必要に応じて、このリソースにログインします-ログからデータを取得し、パスワードを復元するために通行人を使用します。 機能:わからない場所では、電話からこれを行い、パスワードを入力フォームに転送します。 次に、信頼できる場所にいて、ログで修飾子を変更し、パスワードを変更します。

率直に言って、私は簡単にやっています。アクセスしたいリソースの修飾子で、私の頭の中のパスフレーズです。 また、少数のリソースでパスワードを変更し、それらすべてを覚えているので、そのようなリソースの修飾子にvNを追加するだけです(Nはパスワード変更番号です)。 そして、私も日記をつけていません。

2.リソースに登録し、passer'aフォームへのリンクを使用してパスワードを生成します。 この場合、必要なすべてのデータ(修飾子フィールドから)をログに入力します。

3.必要に応じて、このリソースにログインします-ログからデータを取得し、パスワードを復元するために通行人を使用します。 機能:わからない場所では、電話からこれを行い、パスワードを入力フォームに転送します。 次に、信頼できる場所にいて、ログで修飾子を変更し、パスワードを変更します。

率直に言って、私は簡単にやっています。アクセスしたいリソースの修飾子で、私の頭の中のパスフレーズです。 また、少数のリソースでパスワードを変更し、それらすべてを覚えているので、そのようなリソースの修飾子にvNを追加するだけです(Nはパスワード変更番号です)。 そして、私も日記をつけていません。

ご清聴ありがとうございました。 コメントに感謝します(事前に、そうなることを願っています)。

UPD:コメントを最初に読んだ結果、いくつかの点に焦点を当てたいと思います。

- 私は自分のアプリケーションを使用することを求めません。 さらに、完全に制御された独自のリソース(重要)がある場合は、特定のルールに従ってハッシュパスワードを生成するアプリケーションを独自に作成することを強くお勧めします。 方法論について説明しました。

- イメージマンの解説では、アプリケーションの存在が.js( chriszarate.github.io/supergenpass )で聞かれました。その存在を知っていれば 、おそらく記事はないでしょう。 私が提案した方法は、彼によって完全に説明されています。 現時点では使用しそうにない 私はまだコードを理解していません。 しかし、勉強して分析する時間があれば、喜んでそれを使います。 機能的な観点から、私は自分よりもそれが好きでした。

UPD2:

パスワードを操作するいくつかのアプローチの長所と短所を明示的に示します。

ローカルパスワードマネージャー :長所-暗号強度、マイナス:デバイスの損失の可能性。

Cloud Password Manager(外部サーバー上) :長所-暗号強度、アクセシビリティ。 短所:リソースのハッキング、悪意、あなたの知らないうちに規制当局に明け渡す。

パスワードを生成することによる独自のリソース :プラス-制御、少なくともアイロン(私の場合)に展開する機能、保存されたパスワードの不足による強度。 短所(私の場合):サーバーでのパスワード生成。 また、サーバーとシステムは完全に私のものであるため、かなりマイナスです。